Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

ECSAmazon-Anwendungen mit dem Internet Connect

Die meisten containerisierten Anwendungen haben zumindest einige Komponenten, die ausgehenden Zugriff auf das Internet benötigen. Beispielsweise erfordert das Backend für eine mobile App ausgehenden Zugriff auf Push-Benachrichtigungen.

Amazon Virtual Private Cloud bietet zwei Hauptmethoden, um die Kommunikation zwischen Ihnen VPC und dem Internet zu erleichtern.

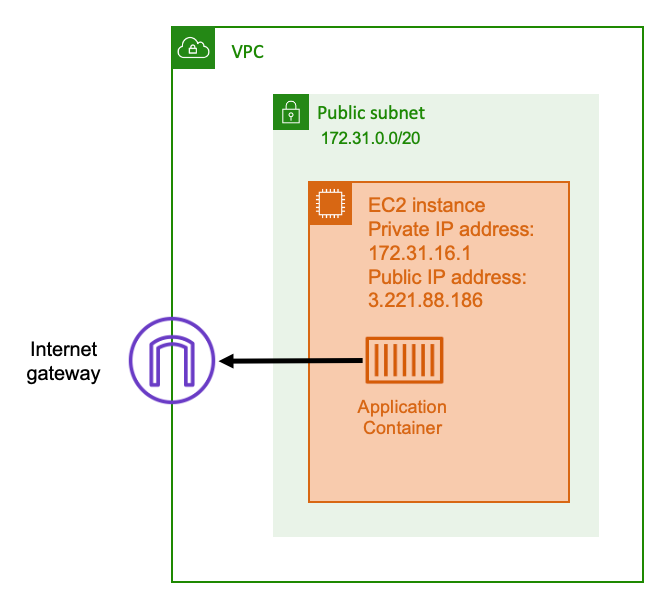

Öffentliches Subnetz und Internet-Gateway

Wenn Sie ein öffentliches Subnetz verwenden, das über eine Route zu einem Internet-Gateway verfügt, kann Ihre containerisierte Anwendung auf einem Host innerhalb eines VPC öffentlichen Subnetzes ausgeführt werden. Dem Host, der Ihren Container ausführt, wird eine öffentliche IP-Adresse zugewiesen. Diese öffentliche IP-Adresse kann vom Internet aus geroutet werden. Weitere Informationen finden Sie unter Internet-Gateways im VPCAmazon-Benutzerhandbuch.

Diese Netzwerkarchitektur ermöglicht die direkte Kommunikation zwischen dem Host, auf dem Ihre Anwendung ausgeführt wird, und anderen Hosts im Internet. Die Kommunikation ist bidirektional. Das bedeutet, dass Sie nicht nur eine ausgehende Verbindung zu einem anderen Host im Internet herstellen können, sondern dass auch andere Hosts im Internet versuchen können, eine Verbindung zu Ihrem Host herzustellen. Daher sollten Sie Ihre Sicherheitsgruppen- und Firewallregeln genau beachten. Dadurch wird sichergestellt, dass andere Hosts im Internet keine Verbindungen öffnen können, von denen Sie nicht möchten, dass sie geöffnet werden.

Wenn Ihre Anwendung beispielsweise auf Amazon läuftEC2, stellen Sie sicher, dass Port 22 für SSH den Zugriff nicht geöffnet ist. Andernfalls könnte Ihre Instance ständig SSH Verbindungsversuche von bösartigen Bots im Internet erhalten. Diese Bots durchsuchen öffentliche IP-Adressen. Nachdem sie einen offenen SSH Port gefunden haben, versuchen sie, mit Brute-Force-Passwörtern auf Ihre Instance zuzugreifen. Aus diesem Grund schränken viele Organisationen die Nutzung öffentlicher Subnetze ein und ziehen es vor, die meisten, wenn nicht sogar alle Ressourcen in privaten Subnetzen zu haben.

Die Verwendung öffentlicher Subnetze für Netzwerke eignet sich für öffentliche Anwendungen, die viel Bandbreite oder minimale Latenz erfordern. Zu den anwendbaren Anwendungsfällen gehören Videostreaming- und Spieledienste.

Dieser Netzwerkansatz wird sowohl unterstützt, wenn Sie Amazon ECS auf Amazon EC2 verwenden, als auch wenn Sie ihn auf Amazon verwenden AWS Fargate.

-

Amazon EC2 — Sie können EC2 Instances in einem öffentlichen Subnetz starten. Amazon ECS verwendet diese EC2 Instances als Cluster-Kapazität, und alle Container, die auf den Instances ausgeführt werden, können die zugrunde liegende öffentliche IP-Adresse des Hosts für ausgehende Netzwerke verwenden. Dies gilt sowohl für den als auch für

hostdenbridgeNetzwerkmodus. DerawsvpcNetzwerkmodus bietet jedoch keine Aufgaben ENIs mit öffentlichen IP-Adressen. Daher können sie ein Internet-Gateway nicht direkt nutzen. -

Fargate — Wenn Sie Ihren ECS Amazon-Service erstellen, geben Sie öffentliche Subnetze für die Netzwerkkonfiguration Ihres Dienstes an und verwenden Sie die Option Öffentliche IP-Adresse zuweisen. Jede Fargate-Aufgabe ist im öffentlichen Subnetz vernetzt und verfügt über eine eigene öffentliche IP-Adresse für die direkte Kommunikation mit dem Internet.

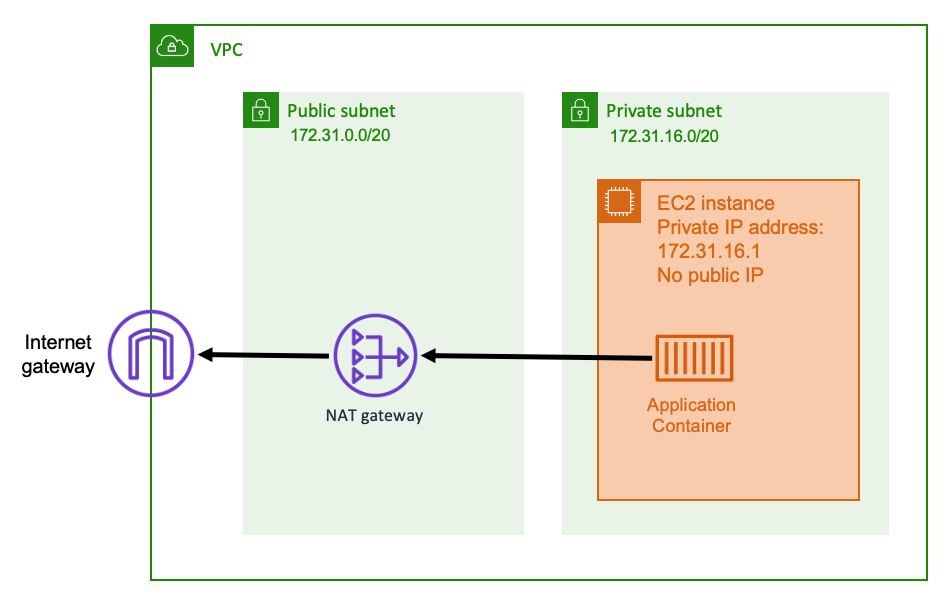

Privates Subnetz und Gateway NAT

Wenn Sie ein privates Subnetz und ein NAT Gateway verwenden, können Sie Ihre containerisierte Anwendung auf einem Host ausführen, der sich in einem privaten Subnetz befindet. Somit hat dieser Host eine private IP-Adresse, die innerhalb IhresVPC, aber nicht vom Internet aus routbar ist. Das bedeutet, dass sich andere Hosts innerhalb des Hosts über dessen private IP-Adresse mit dem Host verbinden VPC können, andere Hosts im Internet jedoch keine eingehende Kommunikation mit dem Host herstellen können.

Bei einem privaten Subnetz können Sie ein Network Address Translation (NAT) -Gateway verwenden, um es einem Host in einem privaten Subnetz zu ermöglichen, eine Verbindung zum Internet herzustellen. Hosts im Internet erhalten eine eingehende Verbindung, die anscheinend von der öffentlichen IP-Adresse des NAT Gateways stammt, das sich in einem öffentlichen Subnetz befindet. Das NAT Gateway ist dafür verantwortlich, als Brücke zwischen dem Internet und dem privaten Subnetz zu dienen. Diese Konfiguration wird häufig aus Sicherheitsgründen bevorzugt, da sie bedeutet, VPC dass Sie vor direktem Zugriff durch Angreifer im Internet geschützt sind. Weitere Informationen finden Sie unter NATGateways im VPCAmazon-Benutzerhandbuch.

Dieser private Netzwerkansatz eignet sich für Szenarien, in denen Sie Ihre Container vor direktem externen Zugriff schützen möchten. Zu den anwendbaren Szenarien gehören Zahlungsabwicklungssysteme oder Container, in denen Benutzerdaten und Passwörter gespeichert werden. Die Erstellung und Nutzung eines NAT Gateways in Ihrem Konto wird Ihnen in Rechnung gestellt. NATEs fallen auch Gebühren für die stündliche Nutzung und Datenverarbeitung des Gateways an. Aus Redundanzgründen sollten Sie in jeder Availability Zone über ein NAT Gateway verfügen. Auf diese Weise beeinträchtigt der Verlust der Verfügbarkeit einer einzelnen Availability Zone Ihre ausgehende Konnektivität nicht. Aus diesem Grund kann es bei einer geringen Arbeitslast kostengünstiger sein, private Subnetze und NAT Gateways zu verwenden.

Dieser Netzwerkansatz wird sowohl bei der Verwendung von Amazon ECS auf Amazon als EC2 auch bei der Verwendung auf unterstützt AWS Fargate.

-

Amazon EC2 — Sie können EC2 Instances in einem privaten Subnetz starten. Die Container, die auf diesen EC2 Hosts ausgeführt werden, nutzen das Netzwerk der zugrunde liegenden Hosts, und ausgehende Anfragen werden über das NAT Gateway abgewickelt.

-

Fargate — Wenn Sie Ihren ECS Amazon-Service erstellen, geben Sie private Subnetze für die Netzwerkkonfiguration Ihres Dienstes an und verwenden Sie nicht die Option Öffentliche IP-Adresse zuweisen. Jede Fargate-Aufgabe wird in einem privaten Subnetz gehostet. Der ausgehende Datenverkehr wird über jedes NAT Gateway geleitet, das Sie mit diesem privaten Subnetz verknüpft haben.