Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

SQLPostgre-Rollen und -Berechtigungen verstehen

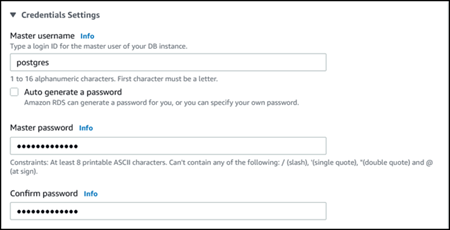

Wenn Sie einen Aurora SQL Postgre-DB-Cluster RDS für eine SQL Postgre-DB-Instance , indem Sie AWS Management Console, wird gleichzeitig ein Administratorkonto erstellt. Der Name lautet standardmäßig postgres, wie im folgenden Screenshot gezeigt:

Sie können einen anderen Namen auswählen, anstatt den Standard (postgres) beizubehalten. In diesem Fall muss der von Ihnen gewählte Name mit einem Buchstaben beginnen und zwischen 1 und 16 alphanumerische Zeichen umfassen. Der Einfachheit halber verwenden wir für das Hauptbenutzerkonto den Standardwert (postgres) in diesem Handbuch.

Wenn Sie das verwenden create-db-cluster AWS CLI eher als die AWS Management Console, Sie erstellen den Benutzernamen, indem Sie ihn mit dem master-username Parameter übergeben. Weitere Informationen finden Sie unter Schritt 2: Erstellen eines DB-Clusters von Aurora PostgreSQL.

Ob Sie das verwenden AWS Management Console, das AWS CLI, oder Amazon RDSAPI, und unabhängig davon, ob Sie den postgres Standardnamen verwenden oder einen anderen Namen wählen, dieses erste Datenbankbenutzerkonto ist Mitglied der rds_superuser Gruppe und hat rds_superuser Rechte.