Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Voraussetzungen

Stellen Sie sicher, dass Sie die folgenden Anforderungen erfüllen, bevor Sie eine RDS for SQL Server-DB-Instance zu Ihrer selbstverwalteten AD-Domäne hinzufügen.

Themen

Konfigurieren Ihres On-Premises-AD

Stellen Sie sicher, dass Sie über ein lokales oder ein anderes selbstverwaltetes Microsoft AD verfügen, dem Sie der Amazon RDS for SQL Server-Instance beitreten können. Ihr On-Premises-AD sollte folgende Konfiguration aufweisen:

-

Wenn Sie Active Directory-Standorte definiert haben, stellen Sie sicher, dass die Subnetze in der mit Ihrer SQL Server-DB-Instance VPC verknüpften Subnetze an Ihrem RDS Active Directory-Standort definiert sind. Stellen Sie sicher, dass keine Konflikte zwischen den Subnetzen an Ihren VPC und den Subnetzen an Ihren anderen AD-Standorten bestehen.

-

Ihr AD-Domain-Controller weist die Domain-Funktionsebene Windows Server 2008 R2 oder höher auf.

-

Ihr AD-Domainname darf nicht im Format Single Label Domain (SLD) vorliegen. RDSfor SQL Server unterstützt keine SLD Domänen.

-

Der vollqualifizierte Domainname (FQDN) für Ihr AD darf 47 Zeichen nicht überschreiten.

Konfigurieren Ihrer Netzwerkkonnektivität

Stellen Sie sicher, dass die folgenden Netzwerkkonfigurationsanforderungen erfüllt sind:

-

Die Konnektivität wurde zwischen dem AmazonVPC, auf dem Sie die RDS for SQL Server-DB-Instance erstellen möchten, und Ihrem selbstverwalteten Active Directory konfiguriert. Sie können Konnektivität mit AWS Direct Connect AWS VPN, VPC Peering oder AWS Transit Gateway einrichten.

-

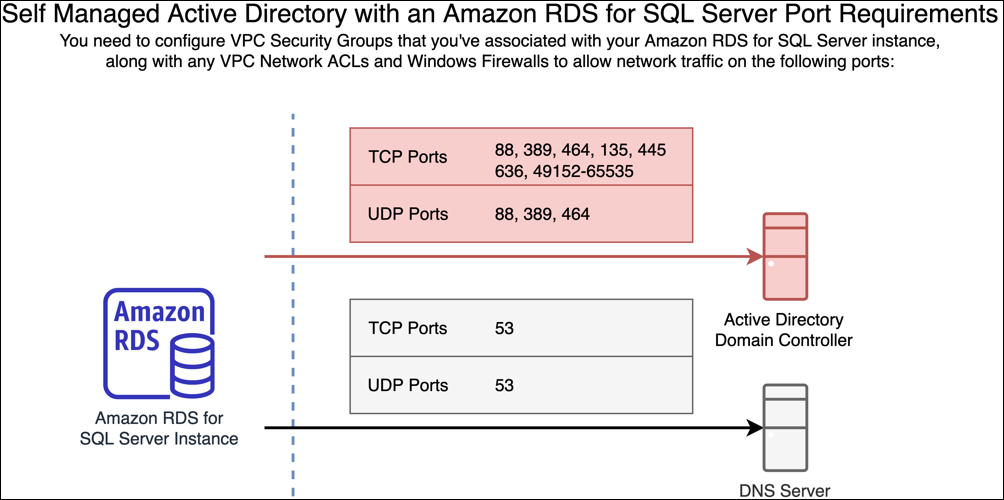

Bei VPC Sicherheitsgruppen wurde die Standardsicherheitsgruppe für Ihre VPC Standard-Amazon-Instance bereits zu Ihrer RDS SQL Server-DB-Instance in der Konsole hinzugefügt. Stellen Sie sicher, dass die Sicherheitsgruppe und das VPC Netzwerk ACLs für die Subnetze, in denen Sie Ihre RDS SQL Server-DB-Instance erstellen, Datenverkehr auf den Ports und in den Anweisungen zulassen, die in der folgenden Abbildung dargestellt sind.

In der folgenden Tabelle ist die Rolle der einzelnen Ports aufgeführt.

Protokoll Ports Rolle TCP/UDP 53 Domänennamensystem () DNS TCP/UDP 88 Kerberos-Authentifizierung TCP/UDP 464 Passwort ändern/festlegen TCP/UDP 389 Lightweight Directory Access Protocol (LDAP) TCP 135 Verteilte Computerumgebung/End Point Mapper (DCE/EPMAP) TCP 445 SMBDateifreigabe durch Verzeichnisdienste TCP 636 Lightweight Directory Access Protocol überTLS/SSL(LDAPS) TCP 49152–65535 Kurzlebige Ports für RPC Im Allgemeinen befinden sich die DNS Domänenserver in den AD-Domänencontrollern. Sie müssen den VPC DHCP Optionssatz nicht konfigurieren, um diese Funktion verwenden zu können. Weitere Informationen finden Sie unter DHCPOptionssätze im VPCAmazon-Benutzerhandbuch.

Wichtig

Wenn Sie ein VPC Netzwerk verwendenACLs, müssen Sie auch ausgehenden Datenverkehr über dynamische Ports (49152-65535) von Ihrer Server-DB-Instance aus zulassen. RDS SQL Stellen Sie sicher, dass diese Verkehrsregeln auch auf den Firewalls widergespiegelt werden, die für die einzelnen AD-Domänencontroller, Server und Server-DB-Instances gelten. DNS RDS SQL

Während VPC Sicherheitsgruppen verlangen, dass Ports nur in der Richtung geöffnet werden, in der der Netzwerkverkehr initiiert wird, ACLs erfordern die meisten Windows-Firewalls und VPC Netzwerke, dass Ports in beide Richtungen geöffnet sind.

Konfigurieren Ihres AD-Domain-Servicekontos

Stellen Sie sicher, dass die folgenden Anforderungen für ein AD-Domain-Servicekonto erfüllt sind:

-

Stellen Sie sicher, dass Sie in Ihrer selbstverwalteten AD-Domain über ein Servicekonto mit delegierten Berechtigungen zum Hinzufügen von Computern zu der Domain verfügen. Ein Domain-Servicekonto ist ein Benutzerkonto in Ihrem selbstverwalteten AD, an das die Berechtigung zur Ausführung bestimmter Aufgaben delegiert wurde.

-

Dem Domänendienstkonto müssen die folgenden Berechtigungen in der Organisationseinheit (OU), der Sie Ihre RDS for SQL Server-DB-Instance beitreten, delegiert werden:

Die Fähigkeit, in den DNS Hostnamen zu schreiben, wurde bestätigt

Überprüfte Fähigkeit zum Schreiben in den Prinzipalnamen des Service

Erstellen und Löschen von Computerobjekten

Dies sind die erforderlichen Mindestberechtigungen, um Computerobjekte zu Ihrem selbstverwalteten Active Directory hinzuzufügen. Weitere Informationen finden Sie unter Fehler beim Versuch, Computer einer Domain hinzuzufügen

in der Dokumentation zu Microsoft Windows Server.

Wichtig

Verschieben Sie keine Computerobjekte, die RDS for SQL Server nach der Erstellung Ihrer DB-Instance in der Organisationseinheit erstellt. Wenn Sie die zugehörigen Objekte verschieben, wird Ihre RDS for SQL Server-DB-Instance falsch konfiguriert. Wenn Sie die von Amazon erstellten Computerobjekte verschieben müssenRDS, verwenden Sie die odifyDBInstanceRDSAPIM-Operation, um die Domänenparameter mit dem gewünschten Speicherort der Computerobjekte zu ändern.