Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Szenarien für den Zugriff auf einen in einem VPC

Amazon RDS unterstützt die folgenden Szenarien für den Zugriff auf einen in einemVPC:

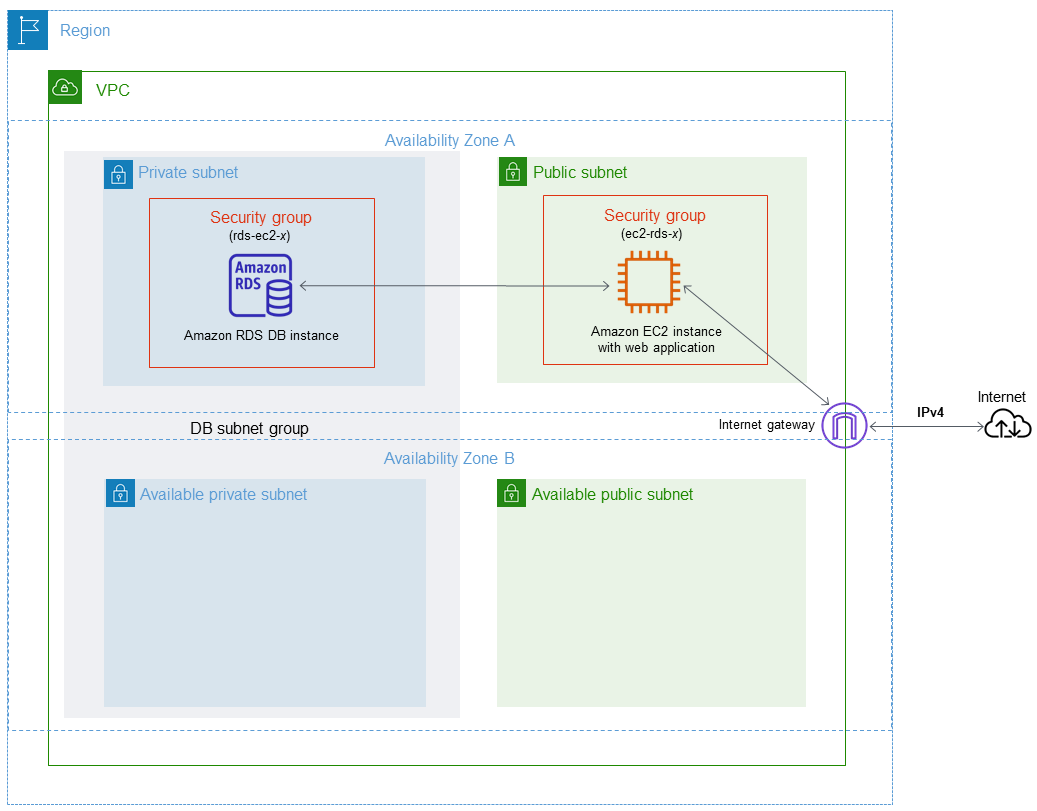

Ein in einer, auf die von einer EC2 Amazon-Instance VPC zugegriffen wird, in derselben VPC

Ein in einem VPC wird häufig verwendet, um Daten mit einem Anwendungsserver gemeinsam zu nutzen, der in derselben EC2 Amazon-Instance ausgeführt wirdVPC.

Im folgenden Diagramm wird dieses Szenario veranschaulicht.

Der einfachste Weg, den Zugriff zwischen EC2 Instances und gleichzeitig zu verwalten, VPC besteht darin, wie folgt vorzugehen:

-

Erstellen Sie eine VPC Sicherheitsgruppe, in der sich Ihre befinden sollen. Diese Sicherheitsgruppe kann verwendet werden, um den Zugriff auf DB-Instances zu beschränken. Sie können beispielsweise eine benutzerdefinierte Regel für diese Sicherheitsgruppe erstellen. Dies kann den TCP Zugriff über den Port ermöglichen, den Sie dem bei der Erstellung zugewiesen haben, und über eine IP-Adresse, die Sie für den Zugriff auf den für Entwicklungs- oder andere Zwecke verwenden.

-

Erstellen Sie eine VPC Sicherheitsgruppe, in der sich Ihre EC2 Instances (Webserver und Clients) befinden sollen. Diese Sicherheitsgruppe kann bei Bedarf mithilfe der Routingtabelle von den Zugriff auf die EC2 Instance aus dem VPC Internet ermöglichen. Sie können beispielsweise Regeln für diese Sicherheitsgruppe festlegen, um den TCP Zugriff auf die EC2 Instance über Port 22 zu ermöglichen.

-

Erstellen Sie in der Sicherheitsgruppe benutzerdefinierte Regeln für Ihre , die Verbindungen von der Sicherheitsgruppe aus zulassen, die Sie für Ihre EC2 Instances erstellt haben. Diese Regeln können jedem Mitglied der Sicherheitsgruppe den Zugang zu den DB-Instances ermöglichen.

Es gibt ein zusätzliches öffentliches und privates Subnetz in einer separaten Availability Zone. Eine RDS DB-Subnetzgruppe erfordert ein Subnetz in mindestens zwei Availability Zones. Das zusätzliche Subnetz erleichtert den Wechsel zu einer Multi-AZ-DB-Instance-Bereitstellung in der future.

Ein Tutorial, das Ihnen zeigt, wie Sie für dieses Szenario ein sowohl VPC mit öffentlichen als auch mit privaten Subnetzen erstellen, finden Sie unter. Tutorial: Erstellen einer VPC zur Verwendung mit einer DB-Instance (nur IPv4)

Tipp

Sie können die Netzwerkkonnektivität zwischen einer EC2 Amazon-Instance und einem automatisch einrichten, wenn Sie den erstellen. Weitere Informationen finden Sie unter Konfigurieren Sie die automatische Netzwerkkonnektivität mit einer EC2 Instance.

Gehen Sie wie folgt vor, um eine Regel in einer VPC Sicherheitsgruppe zu erstellen, die Verbindungen von einer anderen Sicherheitsgruppe aus zulässt:

-

Melden Sie sich bei der an AWS Management Console und öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc

. -

Wählen Sie im Navigationsbereich Sicherheitsgruppen aus.

-

Erstellen oder wählen Sie eine Sicherheitsgruppe aus, der Sie den Zugriff zu Teilen einer anderen Sicherheitsgruppe erlauben möchten. Im vorhergehenden Szenario ist dies die Sicherheitsgruppe, die Sie für Ihre DB-Instances verwenden. Wählen Sie die Registerkarte Inbound Rules (Eingehende Regeln) und anschließend Edit Inbound Rules (Eingehende Regeln bearbeiten) aus.

-

Wählen Sie auf der Seite Edit inbound rules (Regeln für eingehenden Datenverkehr bearbeiten) die Option Add Rule (Regel hinzufügen).

-

Wählen Sie für Type den Eintrag aus, der dem Port entspricht, den Sie bei der Erstellung Ihres verwendet haben, z. B. MYSQL/Aurora.

-

Geben Sie im Feld Source (Quelle) die ID der Sicherheitsgruppe ein. Anschließend werden die übereinstimmenden Sicherheitsgruppen auflistet. Wählen Sie die Sicherheitsgruppe mit den Mitgliedern aus, die Zugriff auf die durch diese Sicherheitsgruppe geschützten Ressourcen erhalten sollen. Im vorherigen Szenario ist dies die Sicherheitsgruppe, die Sie für Ihre EC2 Instance verwenden.

-

Falls erforderlich, wiederholen Sie die Schritte für das TCP Protokoll, indem Sie eine Regel mit All TCP als Typ und Ihrer Sicherheitsgruppe im Feld Quelle erstellen. Wenn Sie das UDP Protokoll verwenden möchten, erstellen Sie eine Regel mit All UDP als Typ und Ihrer Sicherheitsgruppe im Feld Source.

-

Wählen Sie Save rules (Regeln speichern) aus.

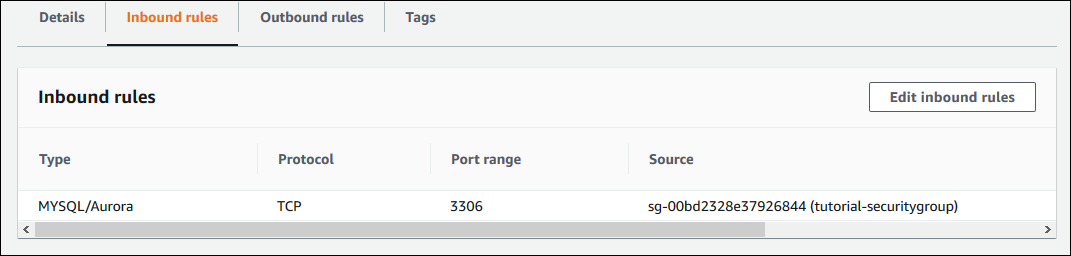

Der folgende Bildschirm zeigt eine eingehende Regel mit einer Sicherheitsgruppe für ihre Quelle.

Weitere Informationen zum Herstellen einer Verbindung mit der von Ihrer EC2 Instance aus finden Sie unter Verbindung zu einer Amazon RDS DB-Instance herstellen.

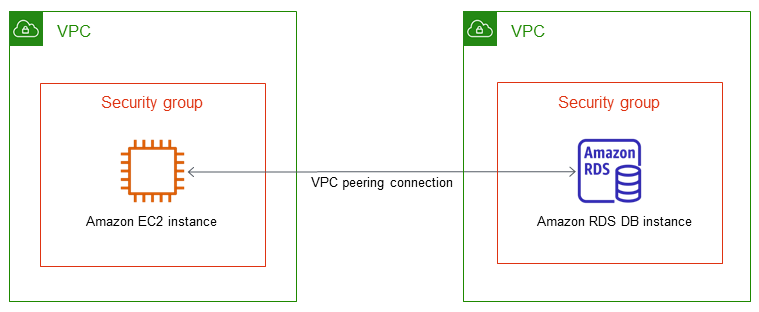

Ein in einer, auf die von einer EC2 Instance in einer anderen VPC zugegriffen wird VPC

Wenn sich Ihr in einer anderen als VPC der EC2 Instance befindet, mit der Sie darauf zugreifen, können Sie VPC Peering verwenden, um auf den zuzugreifen.

Im folgenden Diagramm wird dieses Szenario veranschaulicht.

Eine VPC Peering-Verbindung ist eine Netzwerkverbindung zwischen zwei PersonenVPCs, die es Ihnen ermöglicht, den Verkehr zwischen ihnen mithilfe privater IP-Adressen weiterzuleiten. Ressourcen in beiden VPC können miteinander kommunizieren, als ob sie sich im selben Netzwerk befinden würden. Sie können eine VPC Peering-Verbindung zwischen Ihrem eigenen KontoVPCs, mit einem Konto VPC in einem anderen oder mit einem AWS Konto VPC in einem anderen AWS-Region herstellen. Weitere Informationen über VPC Peering finden Sie unter VPCPeering im Amazon Virtual Private Cloud Cloud-Benutzerhandbuch.

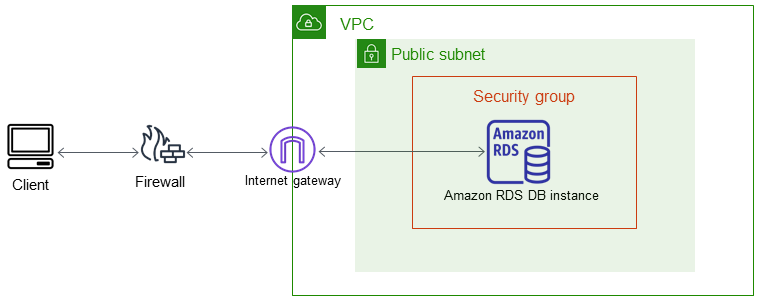

Ein in einer Anwendung, auf die ein Client über das Internet VPC zugreift

Um von einer Client-Anwendung VPC aus über das Internet auf einer DB-Instance zuzugreifen, konfigurieren Sie eine VPC mit einem einzigen öffentlichen Subnetz und ein Internet-Gateway, um die Kommunikation über das Internet zu ermöglichen.

Im folgenden Diagramm wird dieses Szenario veranschaulicht.

Wir empfehlen die folgende Konfiguration:

-

A VPC der Größe /16 (zum BeispielCIDR: 10.0.0.0/16). Diese Größe bietet 65.536 private IP-Adressen.

-

Ein Subnetz der Größe /24 (zum Beispiel: 10.0.0.0/24). CIDR Diese Größe bietet 256 private IP-Adressen.

-

Ein Amazon RDS Amazon , der dem VPC und dem Subnetz zugeordnet ist.

-

Ein Internet-Gateway, das Sie mit VPC dem Internet und anderen AWS Produkten verbindet.

-

Eine Sicherheitsgruppe, die der DB-Instance zugeordnet ist. Die Regeln für eingehenden Datenverkehr der Sicherheitsgruppe erlauben der Clientanwendung den Zugriff auf die DB-Instance .

Hinweise zum Erstellen eines in einem VPC finden Sie unterErstellen einer DB-Instance in einer VPC.

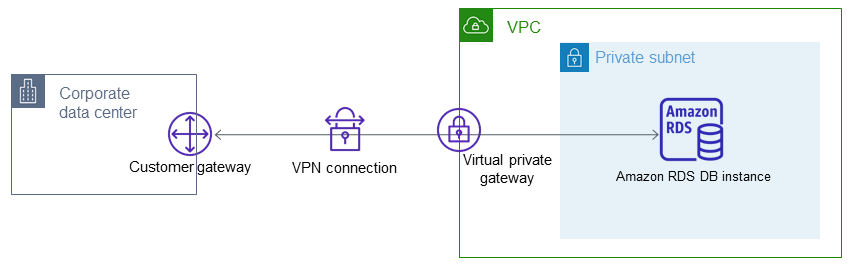

Ein in einem Netzwerk, auf das über ein privates Netzwerk VPC zugegriffen wird

Wenn Ihre DB-Instance nicht öffentlich zugänglich ist, haben Sie die folgenden Optionen, um von einem privaten Netzwerk aus darauf zuzugreifen:

-

Eine AWS Site-to-Site VPN Verbindung. Weitere Informationen finden Sie unter Was ist AWS Site-to-Site VPN?

-

Eine AWS Direct Connect Verbindung. Weitere Informationen finden Sie unter Was ist AWS Direct Connect?

-

Eine AWS Client VPN Verbindung. Weitere Informationen finden Sie unter Was ist AWS Client VPN?

Das folgende Diagramm zeigt ein Szenario mit einer AWS Site-to-Site VPN Verbindung.

Weitere Informationen finden Sie unter Richtlinie für den Datenverkehr zwischen Netzwerken.