Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sie können Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) aus Ihrer Anwendung verwenden, um eine Verbindung mit einer Datenbank zu verschlüsseln, auf der Db2, MariaDB, Microsoft SQL Server, MySQL, Oracle oder PostgreSQL ausgeführt wird.

SSL/TLS-Verbindungen bieten eine Sicherheitsebene, indem Daten verschlüsselt werden, die zwischen Ihrem Client und DB-Instances oder -Clustern verschoben werden. Optional kann Ihre SSL/TLS Verbindung die Serveridentität überprüfen, indem das in Ihrer Datenbank installierte Serverzertifikat validiert wird. Gehen Sie wie folgt vor, um eine Überprüfung der Serveridentität vorzuschreiben:

-

Wählen Sie die Zertifizierungsstelle (Certificate Authority, CA) aus, die das DB-Serverzertifikat für Ihre Datenbank zertifiziert. Weitere Informationen zu Zertifizierungsstellen finden Sie unterZertifizierungsstellen.

-

Laden Sie ein Zertifikatpaket herunter, das verwendet werden soll, wenn Sie eine Verbindung zur Datenbank herstellen. Informationen zum Herunterladen eines Zertifikatspakets finden Sie unter Zertifikatspakete von AWS-Region .

Anmerkung

Alle Zertifikate stehen nur über SSL/TLS-Verbindungen zum Download zur Verfügung.

-

Connect Sie mithilfe des Prozesses Ihrer DB-Engine zur Implementierung von SSL/TLS Verbindungen eine Verbindung zur Datenbank her. Jede DB-Engine hat ihren eigenen Prozess für die Implementierung SSL/TLS. To learn how to implement SSL/TLS für Ihre Datenbank. Folgen Sie dem Link, der Ihrer DB-Engine entspricht:

Zertifizierungsstellen

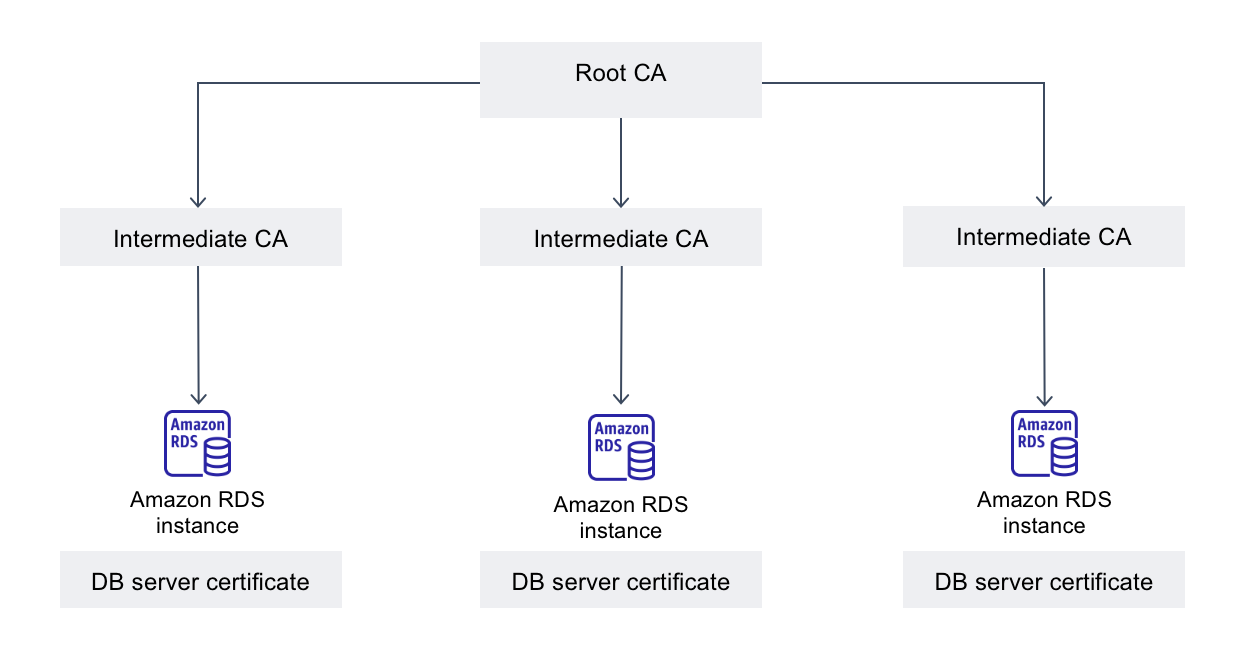

Die Zertifizierungsstelle (CA) ist das Zertifikat, das die Stamm-CA an der Spitze der Zertifikatskette identifiziert. Die CA signiert das DB-Serverzertifikat. Dies ist das Serverzertifikat, das auf jeder DB-Instance installiert ist. Das DB-Serverzertifikat identifiziert die DB-Instance als vertrauenswürdigen Server.

Amazon RDS bietet Folgendes CAs , um das DB-Serverzertifikat für eine Datenbank zu signieren.

| Zertifizierungsstelle (Certificate authority, CA) | Description | Allgemeiner Name (CN) |

|---|---|---|

|

rds-ca-rsa2048-g1 |

Verwendet in den meisten Fällen eine Zertifizierungsstelle mit einem RSA 2048-Algorithmus für private Schlüssel und SHA256 einem Signaturalgorithmus. AWS-Regionen In der AWS GovCloud (US) Regions verwendet diese Zertifizierungsstelle eine Zertifizierungsstelle mit einem RSA 2048-Algorithmus für private Schlüssel und einem Signaturalgorithmus. SHA384 Diese CA unterstützt die automatische Rotation von Serverzertifikaten. |

Amazon RDS region-identifier Root CA RSA2 048 G1 |

|

rds-ca-rsa4096-g1 |

Verwendet eine Zertifizierungsstelle mit RSA 4096-Algorithmus und Signaturalgorithmus für private Schlüssel. SHA384 Diese CA unterstützt die automatische Rotation von Serverzertifikaten. |

Amazon RDS region-identifier Root CA RSA4 096 G1 |

|

rds-ca-ecc384-g1 |

Verwendet eine Zertifizierungsstelle mit ECC 384-Algorithmus für private Schlüssel und Signaturalgorithmus. SHA384 Diese CA unterstützt die automatische Rotation von Serverzertifikaten. |

Amazon RDS region-identifier Root CA ECC384 G1 |

Diese CA-Zertifikate sind im regionalen und globalen Zertifikatpakets enthalten. Wenn Sie die Zertifizierungsstelle rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 oder rds-ca-ecc 384-g1 mit einer Datenbank verwenden, verwaltet RDS das DB-Serverzertifikat in der Datenbank. RDS rotiert das DB-Serverzertifikat automatisch, bevor es abläuft.

Einstellung der CA für Ihre Datenbank

Sie können die CA für eine Datenbank einstellen, wenn Sie die folgenden Aufgaben ausführen:

-

Eine DB-Instance oder einen DB-Cluster mit Multi-AZ erstellen – Sie können die CA festlegen, wenn Sie eine DB-Instance oder einen DB-Cluster erstellen. Anleitungen finden Sie unter Erstellen einer Amazon-RDS-DB-Instance oder Erstellen eines Multi-AZ-DB-Clusters für Amazon RDS.

-

Eine DB-Instance oder einen DB-Cluster mit Multi-AZ ändern – Sie können die CA für eine DB-Instance oder einen DB-Cluster festlegen, indem Sie sie ändern. Anleitungen finden Sie unter Ändern einer Amazon-RDS-DB-Instance oder Ändern eines Multi-AZ-DB-Clusters für Amazon RDS.

Anmerkung

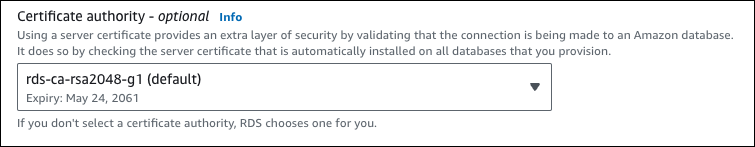

Die Standard-CA ist auf rds-ca-rsa 2048-g1 festgelegt. Sie können die Standard-CA für Sie überschreiben, AWS-Konto indem Sie den Befehl modify-certificates verwenden.

Die verfügbaren Optionen CAs hängen von der DB-Engine und der DB-Engine-Version ab. Wenn Sie die verwenden AWS-Managementkonsole, können Sie die Zertifizierungsstelle mithilfe der Einstellung Zertifizierungsstelle auswählen, wie in der folgenden Abbildung dargestellt.

In der Konsole werden nur die angezeigt CAs , die für die DB-Engine und die DB-Engine-Version verfügbar sind. Wenn Sie die verwenden AWS CLI, können Sie die CA für eine DB-Instance mit dem modify-db-instanceBefehl create-db-instanceor festlegen. Sie können die CA für einen Multi-AZ-DB-Cluster mit dem modify-db-clusterBefehl create-db-clusteror festlegen.

Wenn Sie den verwenden AWS CLI, können Sie mit dem Befehl describe-certificates die CAs für Ihr Konto verfügbaren Werte anzeigen. Dieser Befehl zeigt in der Ausgabe auch das Ablaufdatum für jede CA in ValidTill an. Mithilfe des Befehls können Sie herausfinden CAs , welche für eine bestimmte DB-Engine und DB-Engine-Version verfügbar sind. describe-db-engine-versions

Das folgende Beispiel zeigt die für die Standardversion der RDS for PostgreSQL DB-Engine CAs verfügbare Version.

aws rds describe-db-engine-versions --default-only --engine postgres

Ihre Ausgabe sieht Folgendem ähnlich. Die verfügbaren CAs sind unter aufgeführt. SupportedCACertificateIdentifiers Die Ausgabe zeigt auch, ob die Version der DB-Engine das Rotieren des Zertifikats ohne Neustart in SupportsCertificateRotationWithoutRestart unterstützt.

{

"DBEngineVersions": [

{

"Engine": "postgres",

"MajorEngineVersion": "13",

"EngineVersion": "13.4",

"DBParameterGroupFamily": "postgres13",

"DBEngineDescription": "PostgreSQL",

"DBEngineVersionDescription": "PostgreSQL 13.4-R1",

"ValidUpgradeTarget": [],

"SupportsLogExportsToCloudwatchLogs": false,

"SupportsReadReplica": true,

"SupportedFeatureNames": [

"Lambda"

],

"Status": "available",

"SupportsParallelQuery": false,

"SupportsGlobalDatabases": false,

"SupportsBabelfish": false,

"SupportsCertificateRotationWithoutRestart": true,

"SupportedCACertificateIdentifiers": [

"rds-ca-rsa2048-g1",

"rds-ca-ecc384-g1",

"rds-ca-rsa4096-g1"

]

}

]

}Gültigkeiten von DB-Serverzertifikaten

Die Gültigkeit des DB-Serverzertifikats hängt von der DB-Engine und der Version der DB-Engine ab. Wenn die Version der DB-Engine das Rotieren des Zertifikats ohne Neustart unterstützt, beträgt die Gültigkeit des DB-Serverzertifikats 1 Jahr. Andernfalls beträgt die Gültigkeit 3 Jahre.

Weitere Informationen zur Rotation des DB-Serverzertifikats finden Sie unter Automatische Rotation von Serverzertifikaten.

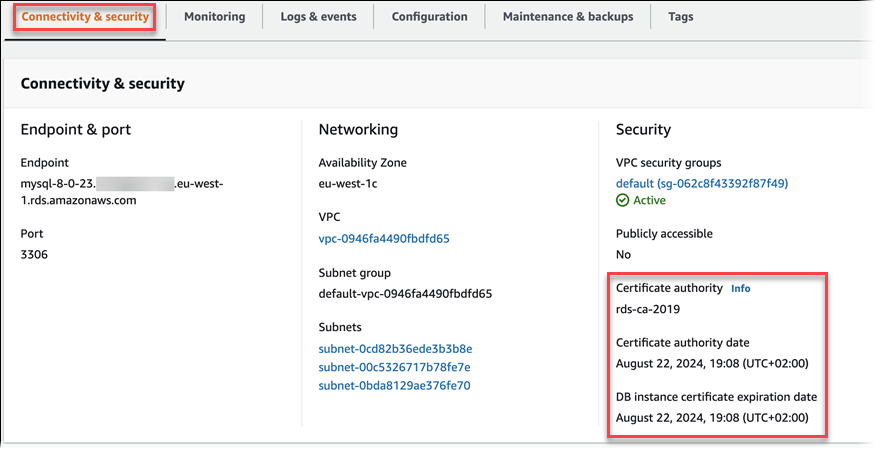

Anzeigen der CA für Ihre DB-Instance

Sie können die Details zur CA für eine Datenbank anzeigen, indem Sie die Registerkarte Konnektivität und Sicherheit in der Konsole aufrufen, wie in der folgenden Abbildung dargestellt.

Wenn Sie die verwenden AWS CLI, können Sie die Details zur CA für eine DB-Instance mithilfe des describe-db-instancesBefehls anzeigen. Sie können die Details zur CA für einen Multi-AZ-DB-Cluster mithilfe des describe-db-clustersBefehls anzeigen.

Zertifikatspakete für Amazon RDS herunterladen

Wenn Sie mit SSL oder TLS eine Verbindung zu Ihrer Datenbank herstellen, benötigt die Datenbank-Instance ein Vertrauenszertifikat von Amazon RDS. Wählen Sie den entsprechenden Link in der folgenden Tabelle aus, um das Paket herunterzuladen, das der AWS-Region entspricht, in der Sie Ihre Datenbank hosten.

Zertifikatspakete von AWS-Region

Die Zertifikatspakete für alle Regionen AWS-Regionen und GovCloud (USA) enthalten die folgenden Root-CA-Zertifikate:

-

rds-ca-rsa2048-g1 -

rds-ca-rsa4096-g1 -

rds-ca-ecc384-g1

Die Zertifikate rds-ca-rsa4096-g1 und rds-ca-ecc384-g1 sind in den folgenden Regionen nicht verfügbar:

-

Asien-Pazifik (Mumbai)

-

Asien-Pazifik (Melbourne)

-

Kanada West (Calgary)

-

Europa (Zürich)

-

Europa (Spain)

-

Israel (Tel Aviv)

Ihr Application Trust Store muss nur das Root-CA-Zertifikat registrieren. Registrieren Sie die CA-Zwischenzertifikate nicht in Ihrem Trust Store, da dies zu Verbindungsproblemen führen kann, wenn RDS Ihr DB-Serverzertifikat automatisch rotiert.

Anmerkung

Amazon RDS Proxy Zertifikate von AWS Certificate Manager (ACM). Wenn Sie RDS-Proxy verwenden, müssen Sie keine Amazon-RDS-Zertifikate herunterladen oder Anwendungen aktualisieren, die RDS-Proxy-Verbindungen verwenden. Weitere Informationen finden Sie unter Verwendung TLS/SSL mit RDS Proxy.

Um ein Zertifikatspaket für einen herunterzuladen AWS-Region, wählen Sie in der folgenden Tabelle den Link für den Server aus AWS-Region , der Ihre Datenbank hostet.

Anzeigen des Inhalts Ihres CA-Zertifikats

Verwenden Sie den folgenden Befehl, um den Inhalt Ihres CA-Zertifikatpakets zu überprüfen:

keytool -printcert -v -file global-bundle.pem