Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Windows-Authentifizierung für RDS benutzerdefinierte SQL Server-Instanzen einrichten

Wir empfehlen, für alle Benutzer, die eine RDS Custom for SQL Server-DB-Instance besitzen, die mit Ihrer AD-Domäne verbunden ist AWS-Konto , eine eigene Organisationseinheit und auf diese Organisationseinheit beschränkte Dienstanmeldedaten zu erstellen. Indem Sie eine Organisationseinheit und Dienstanmeldedaten zuweisen, vermeiden Sie widersprüchliche Berechtigungen und folgen dem Prinzip der geringsten Rechte.

Gruppenrichtlinien auf Active Directory-Ebene können zu Konflikten mit AWS Automatisierungen und Berechtigungen führen. Wir empfehlen, solche auszuwählenGPO, die nur für die Organisationseinheit gelten, die Sie für RDS Custom for SQL Server erstellen.

Um OU- und AD-Domänenbenutzer in Ihrem selbstverwalteten oder lokalen AD zu erstellen, können Sie den Domänencontroller als Domänenadministrator verbinden.

-

Um Benutzer und Gruppen in einem AWS Directory Service Verzeichnis zu erstellen, müssen Sie mit einer Verwaltungsinstanz verbunden sein und außerdem als Benutzer mit Rechten zum Erstellen von Benutzern und Gruppen angemeldet sein. Weitere Informationen finden Sie unter Benutzer- und AWS Directory Service Gruppenverwaltung AWS Managed Microsoft AD im Administratorhandbuch.

-

Um Ihr Active Directory von der Amazon EC2 Windows Server-Instance aus zu verwalten, müssen Sie die Active Directory-Domänendienste und die Active Directory Lightweight Directory-Dienste auf der EC2 Instance installieren. Weitere Informationen finden Sie unter Installation der Active Directory-Verwaltungstools für AWS Managed Microsoft AD im AWS Directory Service Administratorhandbuch.

-

Wir empfehlen, dass Sie diese Tools zur Verwaltung auf einer separaten EC2 Instanz und nicht auf Ihrer RDS Custom for SQL Server-DB-Instance installieren, um die Verwaltung zu vereinfachen.

Im Folgenden sind die Anforderungen für ein AD-Domänendienstkonto aufgeführt:

Sie benötigen ein Dienstkonto in Ihrer AD-Domäne mit delegierten Berechtigungen, um Computer mit der Domäne verbinden zu können. Ein Domänendienstkonto ist ein Benutzerkonto in Ihrem AD, das über delegierte Berechtigungen zur Ausführung bestimmter Aufgaben verfügt.

-

Delegieren Sie die folgenden Berechtigungen an Ihr Domänendienstkonto in der Organisationseinheit, der Sie Ihrer RDS Custom for SQL Server-Instanz beitreten möchten:

Bestätigte Fähigkeit, in den DNS Hostnamen zu schreiben

Überprüfte Fähigkeit zum Schreiben in den Prinzipalnamen des Service

Erstellen und Löschen von Computerobjekten

-

Für selbstverwaltetes und lokales AD muss das Domänendienstkonto Mitglied der Gruppe „AWS Delegierte Domänennamen-Systemadministratoren“ sein.

-

Denn AWS Managed Microsoft AD das Domänendienstkonto sollte Mitglied der Gruppe "" DnsAdmins sein.

Dies sind die Mindestberechtigungen, die erforderlich sind, um Computerobjekte mit Ihrem selbstverwalteten AD und AWS Managed Microsoft AD zu verknüpfen. Weitere Informationen finden Sie in der Microsoft Windows Server-Dokumentation unter Fehler: Zugriff verweigert, wenn Benutzer ohne Administratorrechte, denen die Steuerung delegiert wurde, versuchen, Computer mit einem Domänencontroller zu verbinden

Wichtig

Verschieben Sie keine Computerobjekte, die RDS Custom for SQL Server erstellt, in der Organisationseinheit (OU), nachdem Ihre DB-Instance erstellt wurde. Das Verschieben zugeordneter Objekte kann dazu führen, dass Ihre RDS Custom for SQL Server-DB-Instance falsch konfiguriert wird. Wenn Sie die von Amazon erstellten Computerobjekte verschieben müssenRDS, verwenden Sie die odifyDBInstance Aktion M, um die Domänenparameter mit dem gewünschten Speicherort der Computerobjekte zu ändern.

Themen

- Schritt 1: Erstellen Sie eine Organisationseinheit (OU) in Ihrem AD

- Schritt 2: Erstellen Sie einen AD-Domänenbenutzer

- Schritt 3: Delegieren Sie die Kontrolle an den AD-Benutzer im selbstverwalteten Modus oder AWS Managed Microsoft AD

- Schritt 4: Erstellen Sie ein Geheimnis

- Schritt 5: Erstellen oder ändern Sie eine RDS benutzerdefinierte SQL Server-DB-Instance

- Schritt 6: Erstellen Sie den Anmeldenamen für den Windows-Authentifizierungsserver SQL

- Schritt 7: Verwenden von Kerberos oder Authentifizierung NTLM

Schritt 1: Erstellen Sie eine Organisationseinheit (OU) in Ihrem AD

Gehen Sie wie folgt vor, um eine Organisationseinheit in Ihrem AD zu erstellen:

Erstellen Sie eine Organisationseinheit in Ihrem AD

-

Stellen Sie als Domainadministrator eine Connect zu Ihrem Domain-AD her.

-

Öffnen Sie Active Directory-Benutzer und -Computer und wählen Sie die Domain aus, in der Sie Ihre Organisationseinheit erstellen möchten.

-

Klicken Sie mit der rechten Maustaste auf die Domain und wählen Sie Neu und dann Organisationseinheit.

-

Geben Sie einen Namen für die Organisationseinheit ein.

Aktivieren Sie die Option Container vor versehentlichem Löschen schützen.

-

Wählen Sie OK aus. Ihre neue Organisationseinheit wird unter Ihrer Domain angezeigt.

Denn AWS Managed Microsoft AD der Name dieser Organisationseinheit basiert auf dem BIOS Netznamen, den Sie bei der Erstellung Ihres Verzeichnisses eingegeben haben. Diese Organisationseinheit gehört all Ihren AWS zugehörigen Verzeichnisobjekten AWS und enthält diese, über die Sie volle Kontrolle haben. Standardmäßig OUs gibt es in dieser Organisationseinheit zwei untergeordnete Elemente, nämlich Computer und Benutzer. NeuOUs, das RDS Custom erstellt, ist ein untergeordnetes Element der Organisationseinheit, das auf dem Internet basiertBIOS.

Schritt 2: Erstellen Sie einen AD-Domänenbenutzer

Die Anmeldeinformationen des Domänenbenutzers werden für das Geheimnis in Secrets Manager verwendet.

Erstellen Sie einen AD-Domänenbenutzer in Ihrem AD

Öffnen Sie Active Directory-Benutzer und -Computer und wählen Sie die Domäne und Organisationseinheit aus, in der Sie den Benutzer erstellen möchten.

Klicken Sie mit der rechten Maustaste auf das Objekt Benutzer und wählen Sie Neu und dann Benutzer aus.

Geben Sie einen Vornamen, Nachnamen und Anmeldenamen für den Benutzer ein. Klicken Sie auf Weiter.

Geben Sie ein Passwort für den Benutzer ein. Wählen Sie nicht „Benutzer muss das Passwort bei der nächsten Anmeldung ändern“ oder „Konto ist deaktiviert“. . Klicken Sie auf Weiter.

Klicken Sie auf OK. Ihr neuer Benutzer erscheint unter Ihrer Domain.

Schritt 3: Delegieren Sie die Kontrolle an den AD-Benutzer im selbstverwalteten Modus oder AWS Managed Microsoft AD

So delegieren Sie die Kontrolle an den AD-Domain-Benutzer in Ihrer Domain

-

Öffnen Sie das MMC Snap-In „Active Directory-Benutzer und -Computer“ und wählen Sie Ihre Domäne aus.

-

Klicken Sie mit der rechten Maustaste auf die zuvor erstellte Organisationseinheit und wählen Sie Delegate Control aus.

-

Klicken Sie im Delegierungssteuerungsassistenten auf Weiter.

-

Klicken Sie im Abschnitt Benutzer oder Gruppen auf Hinzufügen.

-

Geben Sie im Feld Benutzer, Computer oder Gruppen auswählen den AD-Benutzer ein, den Sie erstellt haben, und klicken Sie auf Namen überprüfen. Wenn Ihre AD-Benutzerprüfung erfolgreich ist, klicken Sie auf OK.

-

Vergewissern Sie sich im Abschnitt Benutzer oder Gruppen, dass Ihr AD-Benutzer hinzugefügt wurde, und klicken Sie auf Weiter.

-

Wählen Sie im Abschnitt Zu delegierende Aufgaben die Option Benutzerdefinierte Aufgabe zum Delegieren erstellen aus und klicken Sie auf Weiter.

-

Gehen Sie im Abschnitt Active Directory-Objekttyp wie folgt vor:

Wählen Sie ONlydie folgenden Objekte im Ordner aus.

Wählen Sie Computerobjekte

Wählen Sie Ausgewählte Objekte in diesem Ordner erstellen

Wählen Sie Ausgewählte Objekte in diesem Ordner löschen aus und klicken Sie auf Weiter.

-

Gehen Sie im Abschnitt Berechtigungen wie folgt vor:

Behalten Sie die Auswahl von Allgemein bei.

Wählen Sie Validiertes Schreiben in den DNS Hostnamen aus.

Wählen Sie Überprüfter Schreibvorgang in den Service-Prinzipalnamen aus und klicken Sie auf Weiter.

-

Bestätigen Sie unter Abschließen des Assistenten zur Delegierung der Kontrolle Ihre Einstellungen und klicken Sie auf Fertig stellen.

Schritt 4: Erstellen Sie ein Geheimnis

Erstellen Sie den geheimen Schlüssel in derselben AWS-Konto Region, die die RDS Custom for SQL Server-DB-Instance enthält, die Sie in Ihr Active Directory aufnehmen möchten. Speichern Sie die Anmeldeinformationen des AD-Domänenbenutzers, der in erstellt wurdeSchritt 2: Erstellen Sie einen AD-Domänenbenutzer.

Schritt 5: Erstellen oder ändern Sie eine RDS benutzerdefinierte SQL Server-DB-Instance

Erstellen oder ändern Sie eine RDS Custom for SQL Server-DB-Instance zur Verwendung mit Ihrem Verzeichnis. Sie können die Konsole oder verwendenCLI, RDS API um eine DB-Instance einem Verzeichnis zuzuordnen. Sie können dafür eine der folgenden Möglichkeiten auswählen:

-

Erstellen Sie eine neue SQL Server-DB-Instance mithilfe der Konsole, des create-db-instanceCLIBefehls oder der reateDBInstanceRDSAPIC-Operation.

Detaillierte Anweisungen finden Sie unter Eine Amazon RDS DB-Instance erstellen.

-

Ändern Sie eine vorhandene SQL Server-DB-Instance mithilfe der Konsole, des modify-db-instanceCLIBefehls oder der odifyDBInstanceRDSAPIM-Operation.

Detaillierte Anweisungen finden Sie unter Ändern einer Amazon RDS DB-Instance.

-

Stellen Sie mithilfe der Konsole, des CLI Befehls -db-snapshot oder der R estoreDBInstance F-Operation eine SQL restore-db-instance-fromServer-DB-Instance aus einem DB-Snapshot wieder her. romDBSnapshot RDS API

Detaillierte Anweisungen finden Sie unter Wiederherstellung auf einer DB-Instance.

-

Stellen Sie eine SQL Server-DB-Instance point-in-time mithilfe der Konsole, des point-in-time CLI Befehls restore-db-instance-to- oder der estoreDBInstanceToPointInTimeRDSAPIR-Operation auf a wieder her.

Detaillierte Anweisungen finden Sie unter Wiederherstellung einer DB-Instance zu einem bestimmten Zeitpunkt für Amazon RDS.

Anmerkung

Wenn Ihre RDS Custom for SQL Server-Instance bereits manuell mit einem AD verbunden ist, überprüfen Sie die Einstellungen für Portregeln für die NetzwerkkonfigurationNetzwerkvalidierung, und führen Sie die Schritte 1 bis 4 aus. Aktualisieren Sie --domain-fqdn--domain-ou, und --domain-auth-secret-arn für Ihr AD, sodass Anmeldeinformationen und Konfigurationen für den Domänenbeitritt bei RDS Benutzerdefiniert registriert sind, um Maßnahmen zur ÜberwachungCNAME, Registrierung und Durchführung von Wiederherstellungsmaßnahmen zu ergreifen.

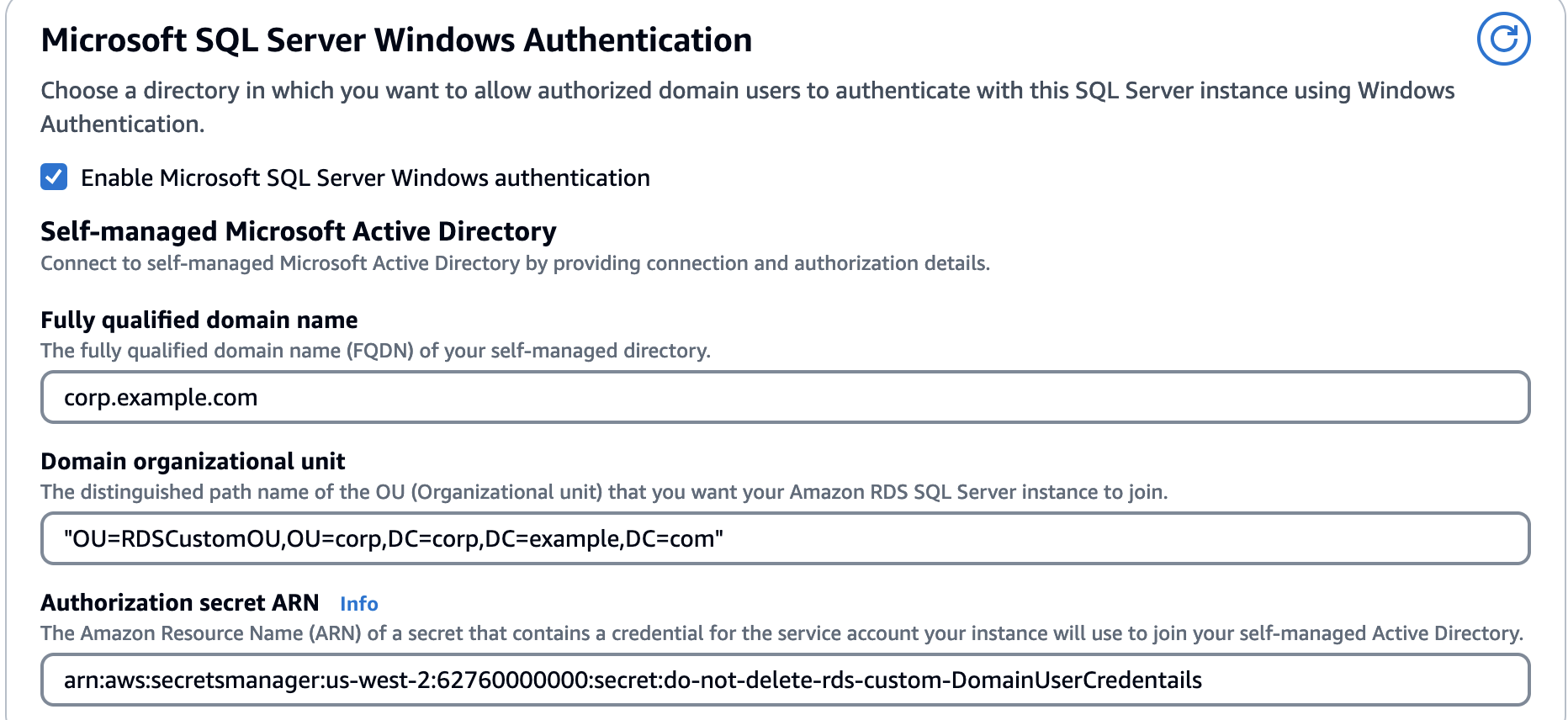

Wenn Sie den verwenden AWS CLI, sind die folgenden Parameter erforderlich, damit die DB-Instance das von Ihnen erstellte Verzeichnis verwenden kann:

-

Verwenden Sie für den

--domain-fqdnParameter den vollqualifizierten Domainnamen Ihres selbstverwalteten AD. -

Verwenden Sie für den Parameter

--domain-oudie Organisationseinheit, die Sie in Ihrem selbstverwalteten AD erstellt haben. -

Verwenden Sie für den

--domain-auth-secret-arnParameter den Wert des Secret ARN, das Sie erstellt haben.

Wichtig

Wenn Sie eine DB-Instance so ändern, dass sie einer selbstverwalteten AD-Domäne beitritt oder aus ihr entfernt wird AWS Managed Microsoft AD, ist ein Neustart der DB-Instance erforderlich, damit die Änderung wirksam wird. Sie können wählen, ob Sie die Änderungen sofort übernehmen oder bis zum nächsten Wartungsfenster warten möchten. Wenn Sie die Option Sofort anwenden wählen, führt dies zu Ausfallzeiten für eine Single-AZ-DB-Instance. Ein Multi-AZ-DB-Cluster führt vor Abschluss eines Neustarts einen Failover durch. Weitere Informationen finden Sie unter Ändern einer Amazon RDS DB-Instance.

Mit dem folgenden CLI Befehl wird eine neue RDS Custom for SQL Server-DB-Instance erstellt und mit einer selbstverwalteten Instanz oder einer Domäne verknüpft. AWS Managed Microsoft AD

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds create-db-instance \ --engine custom-sqlserver-se \ --engine-version 15.00.4312.2.v1 \ --db-instance-identifiermy-custom-instance\ --db-instance-class db.m5.large \ --allocated-storage 100 --storage-type io1 --iops 1000 \ --master-usernamemy-master-username\ --master-user-passwordmy-master-password\ --kms-key-idmy-RDSCustom-key-id\ --custom-iam-instance-profileAWSRDSCustomInstanceProfileForRdsCustomInstance\ --domain-fqdn"corp.example.com"\ --domain-ou"OU=RDSCustomOU,DC=corp,DC=example,DC=com"\ --domain-auth-secret-arn"arn:aws:secretsmanager:region:account-number:secret:do-not-delete-rds-custom-my-AD-test-secret-123456"\ --db-subnet-group-namemy-DB-subnet-grp\ --vpc-security-group-idsmy-securitygroup-id\ --no-publicly-accessible \ --backup-retention-period 3 \ --port 8200 \ --region us-west-2 \ --no-multi-az

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds create-db-instance ^ --engine custom-sqlserver-se ^ --engine-version 15.00.4312.2.v1 ^ --db-instance-identifiermy-custom-instance^ --db-instance-class db.m5.large ^ --allocated-storage 100 --storage-type io1 --iops 1000 ^ --master-usernamemy-master-username^ --master-user-passwordmy-master-password^ --kms-key-idmy-RDSCustom-key-id^ --custom-iam-instance-profileAWSRDSCustomInstanceProfileForRdsCustomInstance^ --domain-fqdn"corp.example.com"^ --domain-ou"OU=RDSCustomOU,DC=corp,DC=example,DC=com"^ --domain-auth-secret-arn"arn:aws:secretsmanager:region:account-number:secret:do-not-delete-rds-custom-my-AD-test-secret-123456"^ --db-subnet-group-namemy-DB-subnet-grp^ --vpc-security-group-idsmy-securitygroup-id^ --no-publicly-accessible ^ --backup-retention-period 3 ^ --port 8200 ^ --region us-west-2 ^ --no-multi-az

Wichtig

Wenn Ihr Net BIOS for corpexample AWS Managed Microsoft AD ist, wird es selbst als Organisationseinheit angezeigt. Jede zuvor erstellte neue Organisationseinheit wird als verschachtelte Organisationseinheit angezeigt. Für AWS Managed Microsoft AD, auf eingestellt--domain-ou. "OU=RDSCustomOU,OU=corpexample,DC=corp,DC=example,DC=com"

Mit dem folgenden Befehl wird eine bestehende RDS Custom for SQL Server-DB-Instance so geändert, dass sie eine Active Directory-Domäne verwendet.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds modify-db-instance \ --db-instance-identifiermy-custom-instance\ --domain-fqdn"corp.example.com"\ --domain-ou"OU=RDSCustomOU,DC=corp,DC=example,DC=com"\ --domain-auth-secret-arn"arn:aws:secretsmanager:region:account-number:secret:do-not-delete-rds-custom-my-AD-test-secret-123456"\

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds modify-db-instance ^ --db-instance-identifiermy-custom-instance^ --domain-fqdn"corp.example.com"^ --domain-ou"OU=RDSCustomOU,DC=corp,DC=example,DC=com"^ --domain-auth-secret-arn"arn:aws:secretsmanager:region:account-number:secret:do-not-delete-rds-custom-my-AD-test-secret-123456"^

Mit dem folgenden CLI Befehl wird eine RDS Custom for SQL Server-DB-Instance aus einer Active Directory-Domäne entfernt.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds modify-db-instance \ --db-instance-identifiermy-custom-instance\ --disable-domain

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds modify-db-instance ^ --db-instance-identifiermy-custom-instance^ --disable-domain

Wenn Sie die Konsole verwenden, um Ihre Instanz zu erstellen oder zu ändern, klicken Sie auf Microsoft SQL Server Windows Authentication aktivieren, um die folgenden Optionen zu sehen.

Sie sind dafür verantwortlich, dass Ihre Domäne in die IP-Adressen der Domänencontroller aufgelöst FQDN wird. Wenn der Domänencontroller nicht IPs aufgelöst wird, schlagen die Domänenbeitrittsvorgänge fehl, aber die Erstellung der Instanz „RDSBenutzerdefiniert für SQL Server“ ist erfolgreich. Informationen zur Problembehebung finden Sie unter Problembehebung bei Active Directory.

Schritt 6: Erstellen Sie den Anmeldenamen für den Windows-Authentifizierungsserver SQL

Verwenden Sie die Anmeldedaten des RDS Amazon-Master-Benutzers, um wie bei jeder anderen DB-Instance eine Verbindung zur SQL Server-DB-Instance herzustellen. Da die DB-Instance mit der AD-Domain verbunden ist, können Sie SQL Serveranmeldungen und -benutzer bereitstellen. Sie tun dies über das AD-Hilfsprogramm für Benutzer und Gruppen in Ihrer AD-Domäne. Datenbankberechtigungen werden über SQL Standard-Serverberechtigungen verwaltet, die diesen Windows-Anmeldungen gewährt und entzogen wurden.

Damit sich ein AD-Benutzer bei SQL Server authentifizieren kann, muss für den AD-Benutzer oder eine Active Directory-Gruppe, der der Benutzer angehört, ein SQL Server-Windows-Anmeldename vorhanden sein. Eine differenzierte Zugriffskontrolle erfolgt durch das Erteilen und Widerrufen von Berechtigungen für diese Serveranmeldungen. SQL Ein AD-Benutzer, der keinen SQL Serveranmeldenamen hat oder zu einer AD-Gruppe mit einem solchen Anmeldenamen gehört, kann nicht auf die SQL Server-DB-Instance zugreifen.

Die ALTER ANY LOGIN Berechtigung ist erforderlich, um eine SQL AD-Server-Anmeldung zu erstellen. Wenn Sie keine Logins mit dieser Berechtigung erstellt haben, stellen Sie mithilfe der SQL Serverauthentifizierung eine Verbindung als Masterbenutzer der DB-Instance her und erstellen Sie Ihre SQL AD-Server-Anmeldungen im Kontext des Masterbenutzers.

Sie können einen Befehl der Datendefinitionssprache (DDL) wie den folgenden ausführen, um eine SQL Serveranmeldung für einen AD-Benutzer oder eine AD-Gruppe zu erstellen.

USE [master] GO CREATE LOGIN [mydomain\myuser] FROM WINDOWS WITH DEFAULT_DATABASE = [master], DEFAULT_LANGUAGE = [us_english]; GO

Benutzer (sowohl Menschen als auch Anwendungen) aus Ihrer Domäne können jetzt mithilfe der Windows-Authentifizierung von einem Client-Computer aus eine Verbindung zur RDS Custom for SQL Server-Instanz herstellen.

Schritt 7: Verwenden von Kerberos oder Authentifizierung NTLM

NTLMAuthentifizierung mit Endpunkt RDS

Jede RDS Amazon-DB-Instance hat einen Endpunkt und jeder Endpunkt hat einen DNS Namen und eine Portnummer für die DB-Instance. Um über eine SQL Client-Anwendung eine Verbindung zu Ihrer DB-Instance herzustellen, benötigen Sie den DNS Namen und die Portnummer für Ihre DB-Instance. Um sich mithilfe der NTLM Authentifizierung zu authentifizieren, müssen Sie eine Verbindung zum RDS Endpunkt herstellen.

Während einer geplanten Datenbankwartung oder einer ungeplanten Serviceunterbrechung wechselt Amazon RDS automatisch zur up-to-date sekundären Datenbank, sodass der Betrieb schnell und ohne manuelles Eingreifen wieder aufgenommen werden kann. Die primären und sekundären Instances verwenden denselben Endpunkt, dessen physische Netzwerkadresse im Rahmen des Failover-Prozesses auf die sekundäre übertragen wird. Sie müssen Ihre Anwendung nicht neu konfigurieren, wenn ein Failover auftritt.

Kerberos-Authentifizierung

Für die Kerberos-basierte Authentifizierung für RDS Custom for SQL Server müssen Verbindungen zu einem bestimmten Dienstprinzipalnamen () hergestellt werden. SPN Nach einem Failover-Ereignis ist die Anwendung jedoch möglicherweise nicht über das neue Ereignis informiert. SPN Um dieses Problem zu lösen, bietet RDS Custom for SQL Server einen Kerberos-basierten Endpunkt.

Der Kerberos-basierte Endpunkt folgt einem bestimmten Format. Wenn Ihr RDS Endpunkt dies istrds-instance-name.account-region-hash.aws-region.rds.amazonaws.com.rproxy.goskope.comrds-instance-name.account-region-hash.aws-region.awsrds.fully qualified domain name (FQDN)

Wenn der RDS Endpunkt beispielsweise lautet ad-test.cocv6zwtircu.us-east-1.rds.amazonaws.com und der Domänenname lautetcorp-ad.company.com, wäre dies der Kerberos-basierte Endpunkt. ad-test.cocv6zwtircu.us-east-1.awsrds.corp-ad.company.com

Dieser Kerberos-basierte Endpunkt kann zur Authentifizierung bei der SQL Serverinstanz mithilfe von Kerberos verwendet werden, auch nach einem Failover-Ereignis, da der Endpunkt automatisch aktualisiert wird, sodass er auf den neuen Endpunkt der primären Serverinstanz verweist. SPN SQL

Finden Sie Ihren CNAME

Um Ihren zu findenCNAME, stellen Sie eine Verbindung zu Ihrem Domain-Controller her und öffnen Sie DNSManager. Navigieren Sie zu Forward Lookup Zones und IhremFQDN.

Navigieren Sie durch Auszeichnungen, AWS-Region und konto - und regionsspezifischen Hash.

Wenn Sie eine Verbindung zur RDS benutzerdefinierten EC2 Instanz herstellen und versuchen, eine lokale Verbindung mit der Datenbank herzustellenCNAME, verwendet Ihre Verbindung NTLM Authentifizierung anstelle von Kerberos.

Wenn nach dem Herstellen einer Verbindung CNAME vom Remote-Client eine NTLM Verbindung zurückgegeben wird, überprüfen Sie, ob die erforderlichen Ports auf der Zulassungsliste stehen.

Führen Sie die folgende Abfrage aus, um zu überprüfen, ob Ihre Verbindung Kerberos verwendet:

SELECT net_transport, auth_scheme FROM sys.dm_exec_connections WHERE session_id = @@SSPID;