Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Kerberos für Oracle-DB-Instances einrichten

Wird auch genannt AWS Directory Service for Microsoft Active Directory AWS Managed Microsoft AD, zum Einrichten der Kerberos-Authentifizierung für eine Oracle-DB-Instance verwendet. Führen Sie zum Einrichten der Kerberos-Authentifizierung die folgenden Schritte aus:

Anmerkung

RDSErstellt während des Setups einen Oracle-Datenbankbenutzer mit dem Namen managed_service_user@example.com mit dem CREATE SESSION Privileg, wo example.com ist dein Domainname. Dieser Benutzer entspricht dem Benutzer, den Directory Service in Ihrem verwalteten Active Directory erstellt. RDSVerwendet regelmäßig die vom Directory Service bereitgestellten Anmeldeinformationen, um sich bei Ihrer Oracle-Datenbank anzumelden. Zerstört anschließend RDS sofort den Ticket-Cache.

Schritt 1: Erstellen Sie ein Verzeichnis mit dem AWS Managed Microsoft AD

AWS Directory Service erstellt ein vollständig verwaltetes Active Directory in der AWS Cloud. Wenn Sie ein AWS Managed Microsoft AD Verzeichnis erstellen, AWS Directory Service erstellt in Ihrem Namen zwei Domänencontroller und Domain Name System (DNS) -Server. Die Verzeichnisserver werden in verschiedenen Subnetzen in einem VPC erstellt. Diese Redundanz trägt dazu bei, dass Ihr Verzeichnis auch im Fehlerfall erreichbar bleibt.

Wenn Sie ein AWS Managed Microsoft AD Verzeichnis erstellen, AWS Directory Service führt er in Ihrem Namen die folgenden Aufgaben aus:

-

Richtet ein Active Directory innerhalb der einVPC.

-

Erstellt ein Verzeichnisadministratorkonto mit dem Benutzernamen Admin und dem angegebenen Passwort. Mit diesem Konto verwalten Sie das Verzeichnis.

Anmerkung

Achten Sie darauf, dieses Passwort zu speichern. AWS Directory Service speichert es nicht. Sie können es zurücksetzen, aber Sie können es nicht abrufen.

-

Erstellt eine Sicherheitsgruppe für die Verzeichniscontroller.

Wenn Sie eine starten AWS Managed Microsoft AD, AWS erstellt eine Organisationseinheit (OU), die alle Objekte Ihres Verzeichnisses enthält. Diese Organisationseinheit hat den BIOS Netznamen, den Sie bei der Erstellung Ihres Verzeichnisses eingegeben haben, und befindet sich im Domänenstamm. Der Domänenstamm gehört und wird von AWS diesem verwaltet.

Das Administratorkonto, das mit Ihrem AWS Managed Microsoft AD Verzeichnis erstellt wurde, verfügt über Berechtigungen für die gängigsten Verwaltungsaktivitäten Ihrer Organisationseinheit:

-

Erstellen, Aktualisieren oder Löschen von Benutzern

-

Hinzufügen von Ressourcen zu Ihrer Domäne, etwa Datei- oder Druckserver, und anschließendes Gewähren der zugehörigen Ressourcenberechtigungen für Benutzer in der OU

-

Zusätzliche OUs Container erstellen

-

Delegieren von Befugnissen

-

Wiederherstellen von gelöschten Objekten aus dem Active Directory-Papierkorb

-

Führen Sie AD- und DNS PowerShell Windows-Module im Active Directory-Webdienst aus

Das Admin-Konto hat außerdem die Rechte zur Durchführung der folgenden domänenweiten Aktivitäten:

-

DNSKonfigurationen verwalten (Datensätze, Zonen und Forwarder hinzufügen, entfernen oder aktualisieren)

-

DNSEreignisprotokolle anzeigen

-

Anzeigen von Sicherheitsereignisprotokollen

Verwenden Sie zum Erstellen des Verzeichnisses den AWS Management Console AWS CLI, den oder den AWS Directory Service API. Stellen Sie sicher, dass Sie die relevanten ausgehenden Ports in der Verzeichnis-Sicherheitsgruppe öffnen, damit das Verzeichnis mit der Oracle-DB-Instance kommunizieren kann.

Um ein Verzeichnis zu erstellen mit AWS Managed Microsoft AD

Melden Sie sich bei an AWS Management Console und öffnen Sie die AWS Directory Service Konsole unter https://console.aws.amazon.com/directoryservicev2/

. -

Wählen Sie im Navigationsbereich Directories (Verzeichnisse) aus. Wählen Sie denn Set up Directory (Verzeichnis einrichten) aus.

-

Wähle AWS Managed Microsoft AD. AWS Managed Microsoft AD ist die einzige Option, die Sie derzeit bei Amazon verwenden könnenRDS.

-

Geben Sie die folgenden Informationen ein:

- DNSName des Verzeichnisses

-

Den vollständig qualifizierten Namen für das Verzeichnis, z. B.

corp.example.com. - BIOSNetzname des Verzeichnisses

-

Die kurzen Namen für das Verzeichnis, z. B.

CORP. - Verzeichnisbeschreibung

-

(Optional) Eine Beschreibung für das Verzeichnis.

- Administratorpasswort

-

Das Passwort für den Verzeichnisadministrator. Während des Verzeichniserstellungsprozesses wird ein Administratorkonto mit dem Benutzernamen Admin und diesem Passwort angelegt.

Das Passwort für den Verzeichnisadministrator das nicht das Wort "admin" enthalten. Beachten Sie beim Passwort die Groß- und Kleinschreibung und es muss 8 bis 64 Zeichen lang sein. Zudem muss es mindestens ein Zeichen aus dreien der vier folgenden Kategorien enthalten:

-

Kleinbuchstaben (a–z)

-

Großbuchstaben (A–Z)

-

Zahlen (0–9)

-

Nicht-alphanumerische Zeichen (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

- Passwort bestätigen

-

Das Administratorpasswort, das erneut eingegeben wurde.

-

Wählen Sie Weiter.

-

Geben Sie die folgenden Informationen in den Abschnitt Networking ein. Wählen Sie dann Next (Weiter) aus:

- VPC

-

Der VPC für das Verzeichnis. Erstellen Sie die Oracle-DB-Instance in derselbenVPC.

- Subnetze

-

Subnetze für die Verzeichnisserver. Die beiden Subnetze müssen zu verschiedenen Availability-Zonen gehören.

-

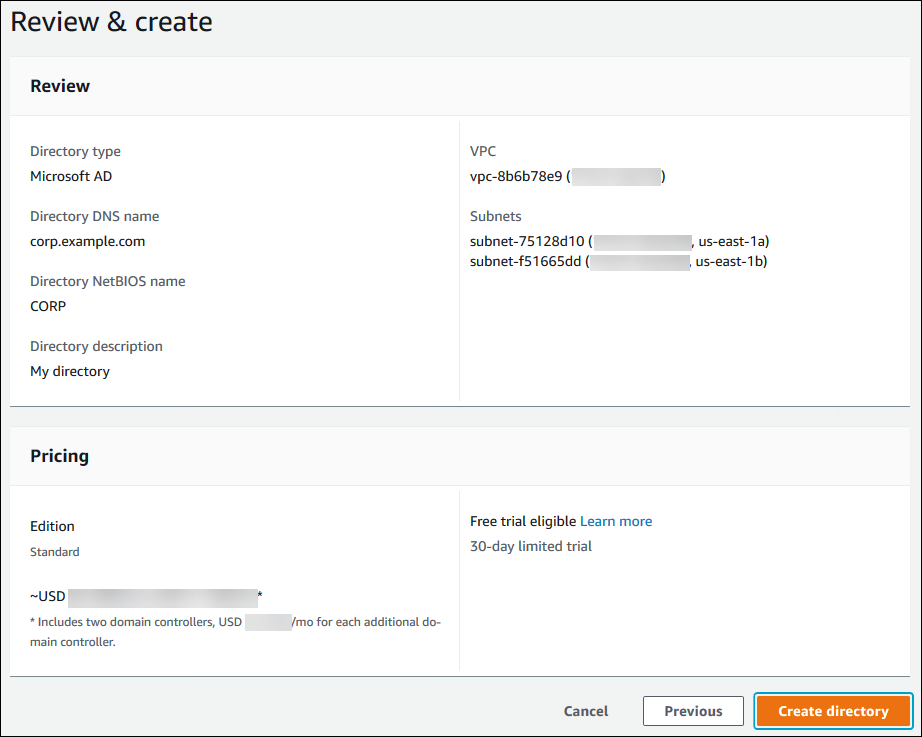

Prüfen Sie die Verzeichnisinformationen und nehmen Sie ggf. Änderungen vor. Wenn die Informationen richtig sind, wählen Sie Create directory (Verzeichnis erstellen).

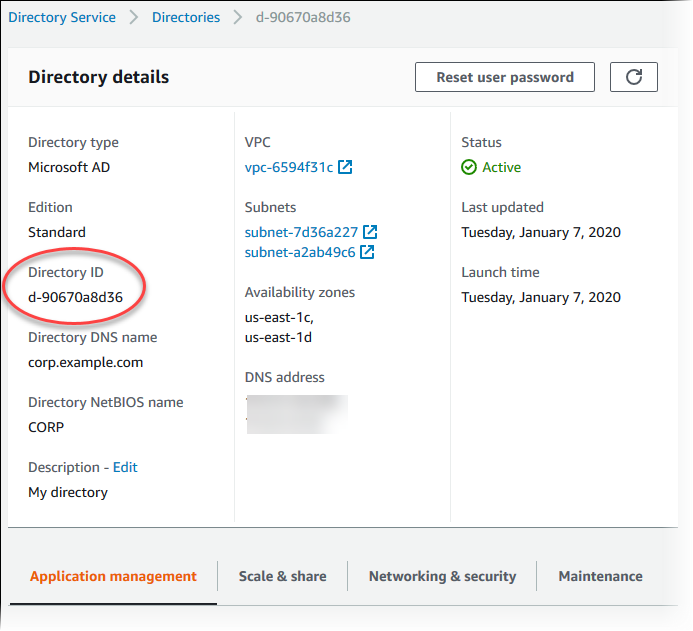

Es dauert einige Minuten, bis das Verzeichnis erstellt wurde. Wenn es erfolgreich erstellt wurde, ändert sich der Wert Status in Active (Aktiv).

Um Informationen über Ihr Verzeichnis anzuzeigen, wählen Sie den Verzeichnisnamen in der Verzeichnisliste aus. Notieren Sie den Wert Directory ID (Verzeichnis-ID), da Sie diesen Wert benötigen, wenn Sie Ihre Oracle-DB-Instance erstellen oder ändern.

Schritt 2: Erstellen einer Vertrauensstellung

Wenn Sie AWS Managed Microsoft AD nur verwenden möchten, fahren Sie mit fortSchritt 3: IAM Berechtigungen für Amazon konfigurieren RDS.

Um die Kerberos-Authentifizierung mit Ihrem selbstverwalteten Active Directory zu aktivieren, müssen Sie eine Gesamtstruktur-Vertrauensstellung zwischen Ihrem selbstverwalteten Active Directory und dem im vorherigen Schritt AWS Managed Microsoft AD erstellten Active Directory einrichten. Die Vertrauensstellung kann einseitig sein, wobei das selbstverwaltete Active Directory als AWS Managed Microsoft AD vertrauenswürdig eingestuft wird. Die Vertrauensstellung kann auch bidirektional erfolgen, wobei beide Active Directories einander vertrauen. Weitere Informationen zur Einrichtung von Gesamtvertrauensstellungen mithilfe von Cookies finden Sie unter Wann AWS Directory Service sollte eine Vertrauensstellung eingerichtet werden? im Administratorhandbuch.AWS Directory Service

Schritt 3: IAM Berechtigungen für Amazon konfigurieren RDS

Um Sie anrufen AWS Directory Service zu können, RDS benötigt Amazon eine IAM Rolle, die die verwaltete IAM Richtlinie verwendetAmazonRDSDirectoryServiceAccess. Diese Rolle ermöglicht es AmazonRDS, Anrufe an die zu tätigen AWS Directory Service.

Anmerkung

Damit die Rolle Zugriff gewährt, muss der Endpunkt AWS Security Token Service (AWS STS) in der AWS-Region für Sie richtigen Weise aktiviert sein AWS-Konto. AWS STS Endpunkte sind standardmäßig in allen aktiv AWS-Regionen, und Sie können sie ohne weitere Aktionen verwenden. Weitere Informationen finden Sie unter Aktivieren und Deaktivieren AWS STSAWS-Region im IAMBenutzerhandbuch.

Eine IAM Rolle erstellen

Wenn Sie eine DB-Instance mit dem AWS Management Console erstellen und der Konsolenbenutzer über die iam:CreateRole entsprechende Berechtigung verfügt, wird die Konsole rds-directoryservice-kerberos-access-role automatisch erstellt. Andernfalls müssen Sie die IAM Rolle manuell erstellen. Wenn Sie eine IAM Rolle manuell erstellenDirectory Service, wählen Sie die AWS verwaltete Richtlinie aus und hängen Sie sie AmazonRDSDirectoryServiceAccess an.

Weitere Informationen zum Erstellen von IAM Rollen für einen Dienst finden Sie unter Erstellen einer Rolle zum Delegieren von Berechtigungen für einen AWS Dienst im IAMBenutzerhandbuch.

Anmerkung

Die IAM Rolle, die für die Windows-Authentifizierung RDS für Microsoft SQL Server verwendet wird, kann nicht RDS für Oracle verwendet werden.

Manuelles Erstellen einer IAM Vertrauensrichtlinie

Optional können Sie Ressourcenrichtlinien mit den erforderlichen Berechtigungen erstellen, anstatt die verwaltete IAM Richtlinie zu verwendenAmazonRDSDirectoryServiceAccess. Geben Sie sowohl directoryservice.rds.amazonaws.com als auch rds.amazonaws.com als Prinzipale an.

Um die Berechtigungen einzuschränken, die Amazon einem anderen Service für eine bestimmte Ressource RDS erteilt, empfehlen wir die Verwendung der Kontextschlüssel aws:SourceArnund der aws:SourceAccountglobalen Bedingungsschlüssel in Ressourcenrichtlinien. Der effektivste Weg, sich vor dem Problem des verwirrten Stellvertreters zu schützen, besteht darin, den aws:SourceArn globalen Condition-Kontextschlüssel mit dem vollen Wert ARN einer RDS Amazon-Ressource zu verwenden. Weitere Informationen finden Sie unter Vermeidung des dienstübergreifenden Confused-Deputy-Problems.

Das folgende Beispiel zeigt, wie Sie die Kontextschlüssel aws:SourceArn und die aws:SourceAccount globalen Bedingungsschlüssel in Amazon verwenden können, RDS um das Problem des verwirrten Stellvertreters zu verhindern.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "directoryservice.rds.amazonaws.com", "rds.amazonaws.com" ] }, "Action": "sts:AssumeRole", "Condition": { "ArnLike": { "aws:SourceArn": "arn:aws:rds:us-east-1:123456789012:db:mydbinstance" }, "StringEquals": { "aws:SourceAccount": "123456789012" } } } ] }

Für Opt-in-Regionen müssen Sie auch einen Service Principal für diese Region angeben, und zwar in der Form vondirectoryservice.rds.. Verwenden Sie in der Region Afrika (Kapstadt) beispielsweise die folgende Vertrauensrichtlinie:region_name.amazonaws.com

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "directoryservice.rds.amazonaws.com", "directoryservice.rds.af-south-1.amazonaws.com", "rds.amazonaws.com" ] }, "Action": "sts:AssumeRole", "Condition": { "ArnLike": { "aws:SourceArn": "arn:aws:rds:af-south-1:123456789012:db:mydbinstance" }, "StringEquals": { "aws:SourceAccount": "123456789012" } } } ] }

Für die Rolle muss außerdem die folgende IAM Richtlinie gelten.

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "ds:DescribeDirectories", "ds:AuthorizeApplication", "ds:UnauthorizeApplication", "ds:GetAuthorizedApplicationDetails" ], "Effect": "Allow", "Resource": "*" } ] }

Schritt 4: Anlegen und Konfigurieren von Benutzern

Sie können Benutzer mit dem Active Directory-Tool "Benutzer und Computer" erstellen, das eines der Active Directory Domain Services und der Active Directory Lightweight Directory Services-Tools ist. In diesem Fall sind Benutzer Einzelpersonen oder Entitäten, die Zugriff auf Ihr Verzeichnis haben.

Um Benutzer in einem AWS Directory Service Verzeichnis zu erstellen, müssen Sie mit einer Windows-basierten EC2 Amazon-Instance verbunden sein, die Mitglied des AWS Directory Service Verzeichnisses ist. Gleichzeitig müssen Sie als Benutzer angemeldet sein, der über Rechte zum Erstellen von Benutzern verfügt. Weitere Informationen zum Erstellen von Benutzern in Ihrem Microsoft Active Directory finden Sie unter Verwalten von Benutzern und Gruppen in AWS Managed Microsoft AD im AWS Directory Service Administration Guide.

Schritt 5: Aktivieren Sie den VPC Querverkehr zwischen dem Verzeichnis und der DB-Instance

Wenn Sie planen, das Verzeichnis und die DB-Instance im selben Verzeichnis zu lokalisierenVPC, überspringen Sie diesen Schritt und fahren Sie mit fortSchritt 6: Erstellen oder Ändern einer Oracle DB-Instance.

Wenn Sie planen, das Verzeichnis und die DB-Instance in verschiedenen AWS Konten zu lokalisieren oder VPCs den VPC Querverkehr mithilfe von VPC Peering oder AWS Transit Gateway zu konfigurieren. Das folgende Verfahren ermöglicht den Datenverkehr zwischen den Geräten VPCs mithilfe von VPC Peering. Folgen Sie den Anweisungen unter Was ist VPC Peering? im Amazon Virtual Private Cloud Peering Guide.

Um VPC Cross-Traffic mithilfe VPC von Peering zu aktivieren

-

Richten Sie geeignete VPC Routing-Regeln ein, um sicherzustellen, dass der Netzwerkverkehr in beide Richtungen fließen kann.

-

Stellen Sie sicher, dass die Sicherheitsgruppe der DB-Instance eingehenden Datenverkehr von der Sicherheitsgruppe des Verzeichnisses empfangen kann. Weitere Informationen finden Sie unter Best Practices für AWS Managed Microsoft AD im AWS Directory Service Leitfaden für Administratoren.

-

Stellen Sie sicher, dass es keine Regel für die Netzwerkzugriffskontrollliste (ACL) gibt, die den Datenverkehr blockiert.

Wenn das Verzeichnis einem anderen AWS Konto gehört, müssen Sie das Verzeichnis gemeinsam nutzen.

Um das Verzeichnis von mehreren AWS Konten gemeinsam zu nutzen

-

Beginnen Sie mit der gemeinsamen Nutzung des Verzeichnisses mit dem AWS Konto, unter dem die DB-Instance erstellt werden soll. Folgen Sie dazu den Anweisungen im AWS Directory Service Administratorhandbuch im Tutorial: AWS Managed Microsoft AD Verzeichnis teilen für einen nahtlosen EC2 Domänenbeitritt.

-

Melden Sie sich mit dem Konto für die DB-Instance bei der AWS Directory Service Konsole an und stellen Sie sicher, dass die Domain den

SHAREDStatus hat, bevor Sie fortfahren. -

Notieren Sie sich den Wert der Verzeichnis-ID, während Sie mit dem Konto für die DB-Instance bei der AWS Directory Service Konsole angemeldet sind. Sie verwenden diese Verzeichnis-ID, um die DB-Instance mit der Domäne zu verbinden.

Schritt 6: Erstellen oder Ändern einer Oracle DB-Instance

Erstellen oder ändern Sie eine Oracle DB-Instance für die Verwendung mit Ihrem Verzeichnis. Sie können die Konsole oder verwendenCLI, RDS API um eine DB-Instance einem Verzeichnis zuzuordnen. Sie können dafür eine der folgenden Möglichkeiten auswählen:

-

Erstellen Sie eine neue Oracle-DB-Instance mithilfe der Konsole, des create-db-instanceCLIBefehls oder der reateDBInstanceRDSAPIC-Operation.

Detaillierte Anweisungen finden Sie unter Eine Amazon RDS DB-Instance erstellen.

-

Ändern Sie eine bestehende Oracle-DB-Instance mithilfe der Konsole, des modify-db-instanceCLIBefehls oder der odifyDBInstanceRDSAPIM-Operation.

Detaillierte Anweisungen finden Sie unter Ändern einer Amazon RDS DB-Instance.

-

Stellen Sie mithilfe der Konsole, des CLI Befehls -db-snapshot oder der R estoreDBInstance F-Operation eine restore-db-instance-fromOracle-DB-Instance aus einem DB-Snapshot wieder her. romDBSnapshot RDS API

Detaillierte Anweisungen finden Sie unter Wiederherstellung auf einer DB-Instance.

-

Stellen Sie eine Oracle-DB-Instance point-in-time mithilfe der Konsole, des point-in-time CLI Befehls restore-db-instance-to- oder der estoreDBInstanceToPointInTimeRDSAPIR-Operation in a wieder her.

Detaillierte Anweisungen finden Sie unter Wiederherstellung einer DB-Instance zu einem bestimmten Zeitpunkt für Amazon RDS.

Die Kerberos-Authentifizierung wird nur für Oracle-DB-Instances in a unterstützt. VPC Die DB-Instance kann sich im selben Verzeichnis VPC wie das Verzeichnis oder in einem anderen befinden. VPC Wenn Sie die DB-Instance erstellen oder ändern, gehen Sie wie folgt vor:

-

Geben Sie den Domänenbezeichner (

d-*-Bezeichner) an, der beim Erstellen Ihres Verzeichnisses generiert wurde. -

Geben Sie den Namen der IAM Rolle ein, die Sie erstellt haben.

-

Stellen Sie sicher, dass die Sicherheitsgruppe der DB-Instance eingehenden Datenverkehr von der Sicherheitsgruppe des Verzeichnisses empfangen und ausgehenden Datenverkehr an das Verzeichnis senden kann.

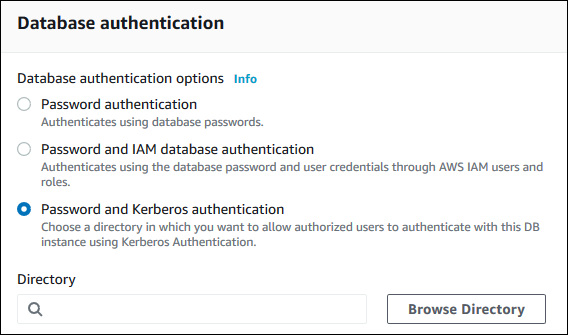

Wenn Sie die Konsole verwenden, um eine DB-Instance zu erstellen, wählen Sie im Abschnitt Datenbankauthentifizierung die Option Passwort- und Kerberos-Authentifizierung aus. Wählen Sie Verzeichnis durchsuchen und dann das Verzeichnis aus, oder klicken Sie auf Neues Verzeichnis erstellen.

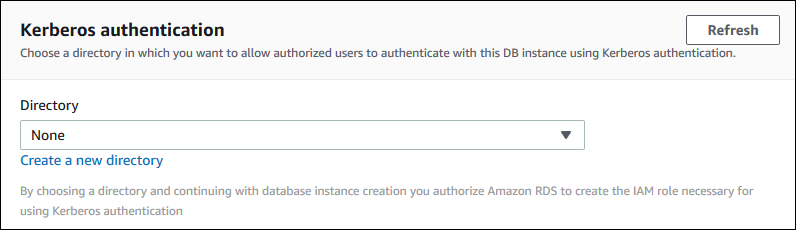

Wenn Sie die Konsole zum Ändern oder Wiederherstellen einer DB-Instance verwenden, wählen Sie das Verzeichnis im Abschnitt Kerberos-Authentifizierung oder Neues Verzeichnis erstellen aus.

Wenn Sie den verwenden AWS CLI, sind die folgenden Parameter erforderlich, damit die DB-Instance das von Ihnen erstellte Verzeichnis verwenden kann:

-

Für den

--domain-Parameter verwenden Sie den Domänenbezeichner („d-*“-Bezeichner), der beim Erstellen des Verzeichnisses generiert wurde. -

Verwenden Sie für den

--domain-iam-role-nameParameter die Rolle, die Sie erstellt haben und die die verwaltete IAM Richtlinie verwendetAmazonRDSDirectoryServiceAccess.

Mit dem folgenden CLI Befehl wird beispielsweise eine DB-Instance so geändert, dass sie ein Verzeichnis verwendet.

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Linux, macOS, oder Unix:

aws rds modify-db-instance \ --db-instance-identifiermydbinstance\ --domain d-ID\ --domain-iam-role-namerole-name

Wählen Sie in der &Snowconsole; Ihren Auftrag aus der Tabelle. Windows:

aws rds modify-db-instance ^ --db-instance-identifiermydbinstance^ --domain d-ID^ --domain-iam-role-namerole-name

Wichtig

Wenn Sie eine DB-Instance zur Aktivierung der Kerberos-Authentifizierung ändern, starten Sie die DB-Instance neu, nachdem Sie die Änderung vorgenommen haben.

Anmerkung

MANAGED_SERVICE_USER ist ein Dienstkonto, dessen Name zufällig vom Directory Service für generiert wirdRDS. Bei der Einrichtung der Kerberos-Authentifizierung erstellt Oracle einen Benutzer mit demselben Namen und weist ihm die entsprechende Berechtigung zu. RDS CREATE

SESSION Der Oracle-DB-Benutzer wird extern identifiziert als MANAGED_SERVICE_USER@EXAMPLE.COMwobei EXAMPLE.COM ist der Name Ihrer Domain. RDSVerwendet regelmäßig die vom Directory Service bereitgestellten Anmeldeinformationen, um sich bei Ihrer Oracle-Datenbank anzumelden. Zerstört anschließend RDS sofort den Ticket-Cache.

Schritt 7: Erstellen von Oracle-Anmeldeinformationen mit Kerberos-Authentifizierung

Verwenden Sie die Anmeldedaten des RDS Amazon-Master-Benutzers, um wie bei jeder anderen DB-Instance eine Verbindung zur Oracle-DB-Instance herzustellen. Die DB-Instance ist mit der AWS Managed Microsoft AD Domain verbunden. So können Sie Oracle-Anmeldungen und -Benutzer aus den Microsoft Active Directory-Benutzern und -Gruppen in Ihrer Domäne bereitstellen. Zum Verwalten von Datenbankberechtigungen erteilen und widerrufen Sie Oracle-Standardberechtigungen für diese Anmeldungen.

Damit sich ein Microsoft Active Directory-Benutzer bei Oracle authentifizieren kann,

-

Stellen Sie mit Ihren RDS Amazon-Master-Benutzeranmeldedaten eine Connect zur Oracle-DB-Instance her.

-

Erstellen Sie einen extern authentifizierten Benutzer in der Oracle-Datenbank.

Im folgenden Beispiel ersetzen Sie

KRBUSER@CORP.EXAMPLE.COMCREATE USER "KRBUSER@CORP.EXAMPLE.COM" IDENTIFIED EXTERNALLY; GRANT CREATE SESSION TO "KRBUSER@CORP.EXAMPLE.COM";Benutzer (sowohl Menschen als auch Anwendungen) aus Ihrer Domäne können sich nun von einem mit der Domäne verbundenen Client-Rechner aus mit Hilfe der Kerberos-Authentifizierung mit der Oracle-DB-Instance verbinden.

Schritt 8: Konfigurieren eines Oracle-Clients

Um einen Oracle-Client zu konfigurieren, müssen Sie die folgenden Voraussetzungen erfüllen:

-

Erstellen Sie eine Konfigurationsdatei namens krb5.conf (Linux) oder krb5.ini (Windows), die auf die Domäne verweist. Konfigurieren Sie den Oracle-Client für die Verwendung dieser Konfigurationsdatei.

-

Stellen Sie sicher, dass der Datenverkehr zwischen dem Client-Host und AWS Directory Service über DNS Port 53 TCP über/UDP, Kerberos-Ports (88 und 464 für verwaltet AWS Directory Service) und LDAP Port 389 über TCP fließen kann. TCP

-

Stellen Sie sicher, dass der Datenverkehr zwischen dem Client-Host und der DB-Instance über den Datenbank-Port fließen kann.

Im Folgenden finden Sie einen Beispielinhalt für. AWS Managed Microsoft AD

[libdefaults] default_realm = EXAMPLE.COM [realms] EXAMPLE.COM = { kdc = example.com admin_server = example.com } [domain_realm] .example.com = CORP.EXAMPLE.COM example.com = CORP.EXAMPLE.COM

Im Folgenden finden Sie Beispielinhalte für Microsoft AD vor Ort. Ersetzen Sie in Ihrer Datei krb5.conf oder krb5.ini on-prem-ad-server-name durch den Namen Ihres lokalen AD-Servers.

[libdefaults] default_realm = ONPREM.COM [realms] AWSAD.COM = { kdc = awsad.com admin_server = awsad.com } ONPREM.COM = { kdc =on-prem-ad-server-nameadmin_server =on-prem-ad-server-name} [domain_realm] .awsad.com = AWSAD.COM awsad.com= AWSAD.COM .onprem.com = ONPREM.COM onprem.com= ONPREM.COM

Anmerkung

Nachdem Sie Ihre Datei krb5.ini oder krb5.conf konfiguriert haben, empfehlen wir Ihnen, den Server neu zu starten.

Im Folgenden finden Sie einen sqlnet.ora-Beispielinhalt für eine *Plus-Konfiguration: SQL

SQLNET.AUTHENTICATION_SERVICES=(KERBEROS5PRE,KERBEROS5) SQLNET.KERBEROS5_CONF=path_to_krb5.conf_file

Ein Beispiel für eine SQL Entwicklerkonfiguration finden Sie in Dokument 1609359.1