Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Generieren von IAM Access Analyzer-Richtlinien

Als Administrator oder Entwickler können Sie IAM-Entitäten (Benutzern oder Rollen) Berechtigungen gewähren, die über das hinausgehen, was sie benötigen. IAM bietet verschiedene Optionen, mit denen Sie die von Ihnen erteilten Berechtigungen verfeinern können. Eine Option besteht darin, eine IAM-Richtlinie zu generieren, die auf der Zugriffsaktivität für eine Entität basiert. IAM Access Analyzer überprüft Ihre AWS CloudTrail Protokolle und generiert eine Richtlinienvorlage, die die Berechtigungen enthält, die die Entität in Ihrem angegebenen Zeitraum verwendet hat. Sie können die Vorlage verwenden, um eine Richtlinie mit definierten Berechtigungen zu erstellen, die nur die Berechtigungen gewährt, die zur Unterstützung Ihres spezifischen Anwendungsfalls erforderlich sind.

Themen

- So funktioniert die Richtlinienerzeugung

- Informationen auf Service- und Aktionsebene

- Wissenswerte Informationen zur Erstellung von Richtlinien

- Erforderliche Berechtigungen zum Generieren einer Richtlinie

- Generieren einer Richtlinie basierend auf CloudTrail -Aktivitäten (Konsole)

- Generieren Sie eine Richtlinie mithilfe von AWS CloudTrail Daten in einem anderen Konto

- Generieren Sie eine Richtlinie auf der Grundlage von CloudTrail Aktivitäten (AWS CLI)

- Generieren Sie eine Richtlinie auf der Grundlage von CloudTrail Aktivitäten (AWS API)

- IAM Access Analyzer Services zur Richtliniengenerierung

So funktioniert die Richtlinienerzeugung

IAM Access Analyzer analysiert Ihre CloudTrail Ereignisse, um Aktionen und Dienste zu identifizieren, die von einer IAM-Entität (Benutzer oder Rolle) verwendet wurden. Es generiert dann eine IAM-Richtlinie, die auf dieser Aktivität basiert. Sie können die Berechtigungen einer Entität verfeinern, wenn Sie eine umfassende, an die Entität angefügte Berechtigungsrichtlinie durch die generierte Richtlinie ersetzen. Nachfolgend finden Sie einen allgemeinen Überblick über den Prozess der Richtliniengenerierung.

-

Einrichtung für die Generierung von Richtlinienvorlagen — Sie geben einen Zeitraum von bis zu 90 Tagen an, in dem IAM Access Analyzer Ihre historischen Ereignisse analysieren soll. AWS CloudTrail Sie müssen eine vorhandene Servicerolle angeben oder eine neue erstellen. Die Service-Rolle gewährt IAM Access Analyzer Zugriff auf Ihre CloudTrail Trail- und Service-Informationen, auf die zuletzt zugegriffen wurde, um die Dienste und Aktionen zu identifizieren, die verwendet wurden. Sie müssen den CloudTrail Trail angeben, der Ereignisse für das Konto protokolliert, bevor Sie eine Richtlinie generieren können. Weitere Informationen zu IAM Access CloudTrail Analyzer-Datenkontingenten finden Sie unter IAM Access Analyzer-Kontingente.

-

Richtlinie generieren — IAM Access Analyzer generiert eine Richtlinie, die auf der Zugriffsaktivität Ihrer Ereignisse basiert. CloudTrail

-

Richtlinie überprüfen und anpassen – Nachdem die Richtlinie generiert wurde, können Sie die Services und Aktionen überprüfen, die von der Entität während des angegebenen Datumsbereichs verwendet wurden. Sie können die Richtlinie weiter anpassen, indem Sie Berechtigungen hinzufügen oder entfernen, Ressourcen angeben und der Richtlinienvorlage Bedingungen hinzufügen.

-

Richtlinie erstellen und anhängen – Sie haben die Möglichkeit, die generierte Richtlinie zu speichern, indem Sie eine verwaltete Richtlinie erstellen. Sie können die von Ihnen erstellte Richtlinie an den Benutzer oder die Rolle anhängen, deren Aktivität zum Generieren der Richtlinie verwendet wurde.

Informationen auf Service- und Aktionsebene

Wenn IAM Access Analyzer eine IAM-Richtlinie generiert, werden Informationen zurückgegeben, die Ihnen helfen, die Richtlinie weiter anzupassen. Bei der Generierung einer Richtlinie können zwei Kategorien von Informationen zurückgegeben werden:

-

Richtlinie mit Informationen auf Aktionsebene — Für einige AWS Dienste, wie Amazon EC2, kann IAM Access Analyzer die in Ihren CloudTrail Ereignissen gefundenen Aktionen identifizieren und die Aktionen auflisten, die in der generierten Richtlinie verwendet werden. Eine Liste der unterstützten Services finden Sie unter IAM Access Analyzer Services zur Richtliniengenerierung. Bei einigen Services fordert IAM Access Analyzer Sie auf, der generierten Richtlinie Aktionen für die Services hinzuzufügen.

-

Richtlinie mit Informationen auf Serviceebene – IAM Access Analyzer verwendet Informationen, auf die zuletzt zugegriffen wurde, um eine Richtlinienvorlage mit allen kürzlich verwendeten Services zu erstellen. Wenn Sie die verwenden AWS Management Console, fordern wir Sie auf, die Services zu überprüfen und Aktionen hinzuzufügen, um die Richtlinie zu vervollständigen.

Eine Liste der Aktionen in den einzelnen Diensten finden Sie unter Aktionen, Ressourcen und Bedingungsschlüssel für AWS Dienste in der Serviceautorisierungsreferenz.

Wissenswerte Informationen zur Erstellung von Richtlinien

Bevor Sie eine Richtlinie erstellen, lesen Sie die folgenden wichtigen Details.

-

Einen CloudTrail Trail aktivieren — Sie müssen einen CloudTrail Trail für Ihr Konto aktiviert haben, um eine Richtlinie auf der Grundlage der Zugriffsaktivität erstellen zu können. Wenn Sie einen CloudTrail Trail erstellen, CloudTrail sendet Ereignisse, die sich auf Ihren Trail beziehen, an einen von Ihnen angegebenen Amazon S3 S3-Bucket. Informationen zum Erstellen eines CloudTrail Trails finden Sie unter Erstellen eines Trails für Ihr AWS Konto im AWS CloudTrail Benutzerhandbuch.

-

Datenereignisse nicht verfügbar – IAM Access Analyzer identifiziert keine Aktivitäten auf Aktionsebene für Datenereignisse, wie z. B. Amazon S3 Datenereignisse, in generierten Richtlinien.

-

PassRole— Die

iam:PassRoleAktion wird von den generierten Richtlinien nicht nachverfolgt CloudTrail und ist auch nicht in diesen enthalten. -

Reduzieren der Zeit zur Erstellung von Richtlinien – Um eine Richtlinie schneller zu generieren, reduzieren Sie den Datumsbereich, den Sie während der Einrichtung für die Richtliniengenerierung angeben.

-

CloudTrail Für Auditzwecke verwenden — Verwenden Sie die Richtliniengenerierung nicht für Prüfungszwecke, CloudTrail sondern verwenden Sie. Weitere Informationen zur Verwendung CloudTrail finden Sie unter Protokollieren von IAM- und AWS STS API-Aufrufen mit AWS CloudTrail.

-

Abgelehnte Aktionen — Bei der Richtliniengenerierung werden alle CloudTrail Ereignisse überprüft, auch abgelehnte Aktionen.

-

IAM-Konsole für eine Richtlinie – Sie können jeweils eine generierte Richtlinie in der IAM-Konsole haben.

-

IAM-Konsole für generierte Richtlinienverfügbarkeit – Sie können eine generierte Richtlinie in der IAM-Konsole bis zu 7 Tage lang überprüfen, nachdem sie generiert wurde. Nach 7 Tagen müssen Sie eine neue Richtlinie erstellen.

-

Kontingente zur Generierung von Richtlinien – Weitere Informationen zu IAM Access Analyzer-Richtliniengenerierungs-Kontingente finden Sie unter IAM Access Analyzer-Kontingente.

-

Es gelten die Standardtarife von Amazon S3 — Wenn Sie die Funktion zur Richtliniengenerierung verwenden, überprüft IAM Access Analyzer die CloudTrail Protokolle in Ihrem S3-Bucket. Für den Zugriff auf Ihre CloudTrail Protokolle zur Richtliniengenerierung fallen keine zusätzlichen Speichergebühren an. AWS berechnet die Amazon S3 S3-Standardtarife für Anfragen und die Datenübertragung von CloudTrail Protokollen, die in Ihrem S3-Bucket gespeichert sind.

-

AWS Control Tower Unterstützung — Bei der Richtliniengenerierung wird die AWS Control Tower Generierung von Richtlinien nicht unterstützt.

Erforderliche Berechtigungen zum Generieren einer Richtlinie

Die Berechtigungen, die Sie zum ersten Mal benötigen, um eine Richtlinie zu generieren, unterscheiden sich von denen, die Sie benötigen, um eine Richtlinie für nachfolgende Verwendungen zu generieren. Weitere Informationen finden Sie unter Erste Schritte mit AWS Identity and Access Management Access Analyzer.

Erstmalige Einrichtung

Wenn Sie zum ersten Mal eine Richtlinie generieren, müssen Sie eine geeignete vorhandene Servicerolle in Ihrem Konto auswählen oder eine neue Servicerolle erstellen. Die Servicerolle gewährt IAM Access Analyzer Zugriff auf die Informationen CloudTrail und die Informationen, auf die der Dienst zuletzt zugegriffen hat, in Ihrem Konto. Nur Administratoren sollten über die erforderlichen Berechtigungen verfügen, um Rollen zu erstellen und zu konfigurieren. Daher empfehlen wir, dass ein Administrator die Servicerolle während der Ersteinrichtung erstellt. Weitere Informationen zu den Berechtigungen, die zum Erstellen von Servicerollen erforderlich sind, finden Sie unter Eine Rolle erstellen, um Berechtigungen für einen AWS Dienst zu delegieren.

Wenn Sie eine Servicerolle erstellen, konfigurieren Sie zwei Richtlinien für die Rolle. Sie fügen eine IAM-Berechtigungsrichtlinie an die Rolle an, die angibt, was mit der Rolle getan werden kann. Außerdem fügen Sie der Rolle eine Rollenvertrauensrichtlinie hinzu, die den Prinzipal angibt, der die Rolle verwenden kann.

Die erste Beispielrichtlinie zeigt die Berechtigungsrichtlinie für die Servicerolle, die zum Generieren einer Richtlinie erforderlich ist. Die zweite Beispielrichtlinie zeigt die Rollenvertrauensrichtlinie, die für die Servicerolle erforderlich ist. Sie können diese Richtlinien verwenden, um eine Servicerolle zu erstellen, wenn Sie die AWS API verwenden, oder AWS CLI um eine Richtlinie zu generieren. Wenn Sie die IAM-Konsole verwenden, um eine Servicerolle im Rahmen des Richtliniengenerierungsprozesses zu erstellen, generieren wir diese Richtlinien für Sie.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "cloudtrail:GetTrail", "Resource": "*" }, { "Effect": "Allow", "Action": [ "iam:GetServiceLastAccessedDetails", "iam:GenerateServiceLastAccessedDetails" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*" ] } ] }

Die folgende Beispielrichtlinie zeigt die Rollenvertrauensrichtlinie mit den Berechtigungen, die es IAM Access Analyzer ermöglichen, die Rolle zu übernehmen.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "access-analyzer.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }

Nachfolgende Verwendungen

Um Richtlinien in der zu generieren AWS Management Console, muss ein IAM-Benutzer über eine Berechtigungsrichtlinie verfügen, die es ihm ermöglicht, die für die Richtliniengenerierung verwendete Servicerolle an IAM Access Analyzer zu übergeben. iam:PassRolewird normalerweise von beigefügt, iam:GetRole damit der Benutzer die Details der zu übergebenden Rolle abrufen kann. In diesem Beispiel kann der Benutzer nur Rollen übergeben, die im angegebenen Konto mit Namen vorhanden sind, die mit AccessAnalyzerMonitorServiceRole* beginnen. Weitere Informationen zur Übergabe von IAM-Rollen an AWS Dienste finden Sie unter Einem Benutzer Berechtigungen zur Übergabe einer Rolle an einen AWS Dienst erteilen.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowUserToPassRole", "Effect": "Allow", "Action": [ "iam:GetRole", "iam:PassRole" ], "Resource": "arn:aws:iam::123456789012:role/service-role/AccessAnalyzerMonitorServiceRole*" } ] }

Sie benötigen außerdem die folgenden IAM Access Analyzer-Berechtigungen, um Richtlinien in der AWS Management Console, AWS API oder AWS CLI wie in der folgenden Richtlinienerklärung beschrieben generieren zu können.

{ "Sid": "AllowUserToGeneratePolicy", "Effect": "Allow", "Action": [ "access-analyzer:CancelPolicyGeneration", "access-analyzer:GetGeneratedPolicy", "access-analyzer:ListPolicyGenerations", "access-analyzer:StartPolicyGeneration" ], "Resource": "*" }

Sowohl für Erst- als auch für spätere Anwendungen

Wenn Sie die AWS Management Console zum Generieren einer Richtlinie verwenden, benötigen Sie die cloudtrail:ListTrails Berechtigung, die CloudTrail Trails in Ihrem Konto aufzulisten, wie in der folgenden Richtlinienerklärung beschrieben.

{ "Sid": "AllowUserToListTrails", "Effect": "Allow", "Action": [ "CloudTrail:ListTrails" ], "Resource": "*" }

Generieren einer Richtlinie basierend auf CloudTrail -Aktivitäten (Konsole)

Sie können eine Richtlinie für einen IAM-Benutzer oder eine Rolle generieren.

Schritt 1: Generieren Sie eine Richtlinie auf der Grundlage von CloudTrail Aktivitäten

Im folgenden Verfahren wird erläutert, wie Sie mithilfe des AWS Management Console eine Richtlinie für eine Rolle generieren.

Generieren einer Richtlinie für eine IAM-Rolle

Melden Sie sich bei der an AWS Management Console und öffnen Sie die IAM-Konsole unter https://console.aws.amazon.com/iam/

. -

Wählen Sie im Navigationsbereich auf der linken Seite Roles (Rollen).

Anmerkung

Die Schritte zum Generieren einer Richtlinie basierend auf Aktivitäten für einen IAM-Benutzer sind nahezu identisch. Wählen Sie dazu Benutzer anstelle von Rollen.

-

Wählen Sie in der Rollenliste in Ihrem Konto den Namen der Rolle aus, deren Aktivität Sie zum Generieren einer Richtlinie verwenden möchten.

-

Wählen Sie auf der Registerkarte Berechtigungen im Abschnitt Richtlinie basierend auf CloudTrail Ereignissen generieren die Option Richtlinie generieren aus.

-

Geben Sie auf der Seite Richtlinie generieren den Zeitraum an, in dem IAM Access Analyzer Ihre CloudTrail Ereignisse auf Aktionen hin analysieren soll, die mit der Rolle ergriffen wurden. Sie können einen Bereich von bis zu 90 Tagen wählen. Wir empfehlen Ihnen, den kürzest möglichen Zeitraum zu wählen, um die Zeit für die Generierung von Richtlinien zu verkürzen.

-

Wählen Sie im Bereich CloudTrail Zugriff eine geeignete bestehende Rolle aus, oder erstellen Sie eine neue Rolle, falls keine passende Rolle vorhanden ist. Die Rolle gibt IAM Access Analyzer die Erlaubnis, in Ihrem Namen auf Ihre CloudTrail Daten zuzugreifen, um die Zugriffsaktivitäten zu überprüfen und die Dienste und Aktionen zu identifizieren, die verwendet wurden. Verwenden Sie Erforderliche Berechtigungen zum Generieren einer Richtlinie, um mehr über die für diese Rolle erforderlichen Berechtigungen zu erfahren.

-

Geben Sie im Abschnitt Zu analysierender CloudTrail -Trail den CloudTrail -Trail an, der Ereignisse für das Konto protokolliert.

Wenn Sie einen CloudTrail Trail wählen, der Logs in einem anderen Konto speichert, wird ein Informationsfeld zum kontoübergreifenden Zugriff angezeigt. Kontenübergreifender Zugriff erfordert eine zusätzliche Einrichtung. Weitere Informationen finden Sie unter Choose a role for cross-account access weiter unten in diesem Thema.

-

Wählen Sie Richtlinie generieren.

-

Während die Richtliniengenerierung im Gange ist, kehren Sie zur Seite Rollen-Übersicht auf der Registerkarte Berechtigungen zurück. Warten Sie, bis der Status im Abschnitt Details zur Richtlinienanforderung Erfolg anzeigt, und wählen Sie dann Generierte Policy anzeigen. Sie können die generierte Richtlinie bis zu 7 Tage lang einsehen. Wenn Sie eine andere Richtlinie generieren, wird die vorhandene Richtlinie durch die neue ersetzt, die Sie generieren.

Schritt 2: Überprüfen der Berechtigungen und Hinzufügen von Aktionen für verwendete Services

Überprüfen Sie die Services und Aktionen, die IAM Access Analyzer als die verwendete Rolle identifiziert hat. Sie können Aktionen für alle Services hinzufügen, die für die generierte Richtlinienvorlage verwendet wurden.

-

Lesen Sie die folgenden Abschnitte:

-

Überprüfen Sie auf der Seite Berechtigungen überprüfen die Liste der Aktionen, die in der generierten Richtlinie enthalten sind. Die Liste zeigt die Services und Aktionen an, die von IAM Access Analyzer identifiziert wurden und die von der Rolle im angegebenen Datumsbereich verwendet wurden.

-

Im Abschnitt Verwendete Services werden zusätzliche Services angezeigt, die von IAM Access Analyzer identifiziert wurden und die von der Rolle im angegebenen Zeitraum verwendet wurden. Informationen darüber, welche Aktionen verwendet wurden, stehen für die in diesem Abschnitt aufgeführten Services möglicherweise nicht zur Verfügung. Verwenden Sie die Menüs für jedes aufgeführte Service, um die Aktionen, die Sie in die Richtlinie aufnehmen möchten, manuell auszuwählen.

-

-

Wenn Sie mit dem Hinzufügen von Aktionen fertig sind, wählen Sie Nächstes.

Schritt 3: Weiteres Anpassen der generierten Richtlinie

Sie können die Richtlinie weiter anpassen, indem Sie Berechtigungen hinzufügen oder entfernen oder Ressourcen angeben.

Anpassen der generierten Richtlinie

-

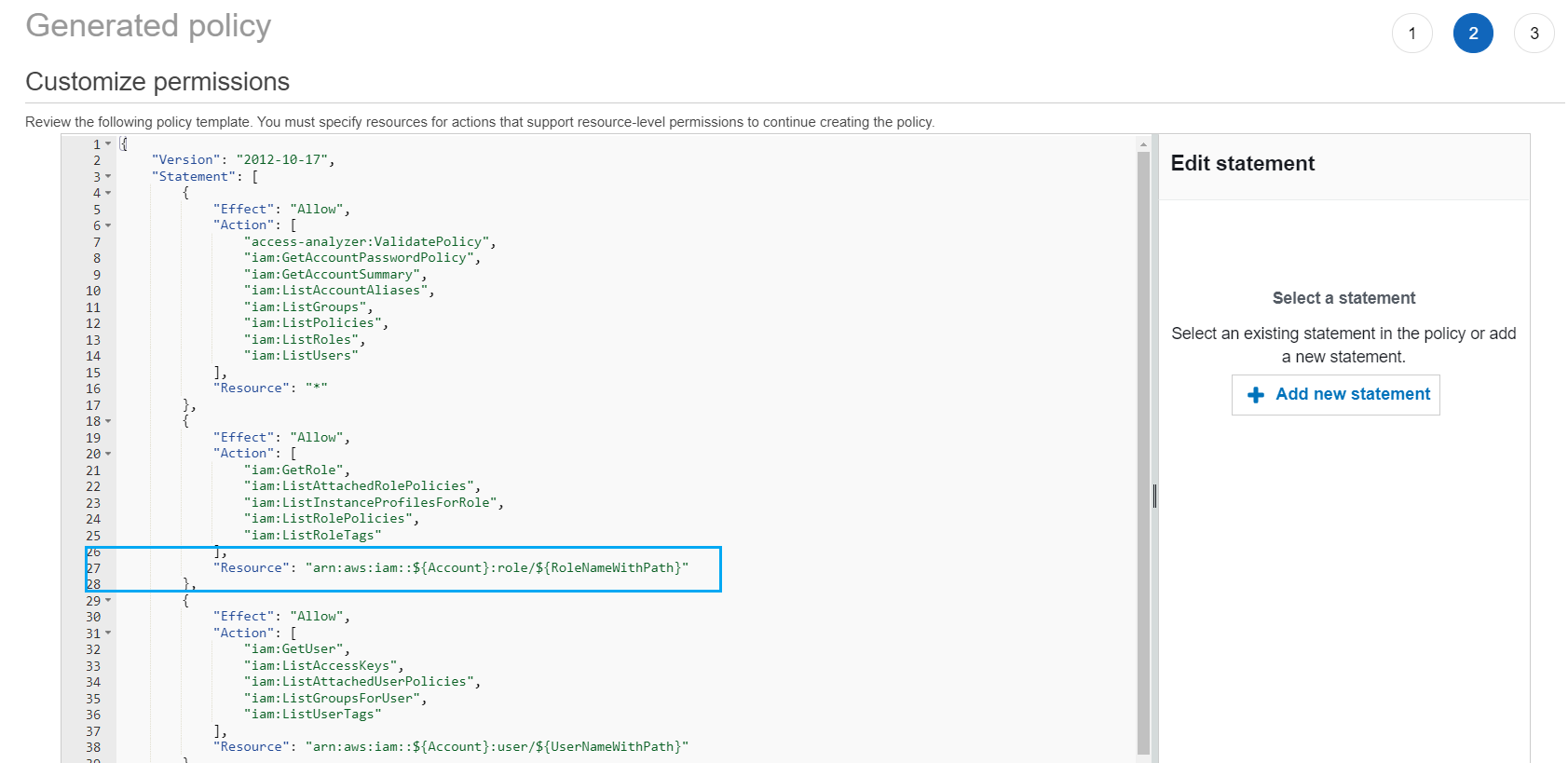

Aktualisieren Sie die Richtlinienvorlage. Die Richtlinienvorlage enthält ARN-Platzhalter für Ressourcen für Aktionen, die Berechtigungen auf Ressourcenebene unterstützen, wie in der folgenden Abbildung dargestellt. Berechtigungen auf Ressourcenebene bedeutet, dass Sie angeben können, für welche Ressourcen die Benutzer Aktionen ausführen dürfen. Wir empfehlen, dass Sie diese Option verwenden ARNs, um Ihre individuellen Ressourcen in der Richtlinie für Aktionen anzugeben, die Berechtigungen auf Ressourcenebene unterstützen. Sie können die Platzhalterressource durch eine gültige Ressource ARNs ARNs für Ihren Anwendungsfall ersetzen.

Wenn eine Aktion keine Berechtigungen auf Ressourcenebene unterstützt, müssen Sie einen Platzhalter (

*) verwenden, um anzugeben, dass alle Ressourcen von der Aktion betroffen sein können. Informationen darüber, welche AWS Dienste Berechtigungen auf Ressourcenebene unterstützen, finden Sie unter AWS Dienste, die mit IAM funktionieren. Eine Liste der Aktionen in jedem Service und um zu erfahren, welche Aktionen Berechtigungen auf Ressourcenebene unterstützen, finden Sie unter Aktionen, Ressourcen und Bedingungsschlüssel für AWS -Services.

-

(Optional) Fügen Sie JSON-Richtlinienanweisungen in der Vorlage hinzu, ändern oder entfernen Sie sie. Weitere Informationen zum Schreiben von JSON-Richtlinien finden Sie unter Erstellen von IAM-Richtlinien (Konsole).

-

Wenn Sie mit dem Anpassen der Richtlinienvorlage fertig sind, haben Sie die folgenden Optionen:

-

(Optional) Sie können das JSON in die Vorlage kopieren, um es separat außerhalb der Seite Generierte Richtlinie zu verwenden. Zum Beispiel, wenn Sie den JSON verwenden möchten, um eine Richtlinie in einem anderen Konto zu erstellen. Wenn die Richtlinie in Ihrer Vorlage das Limit von 6.144 Zeichen für JSON-Richtlinien überschreitet, ist die Richtlinie in mehrere Richtlinien unterteilt.

-

Wählen Sie Nächstes, um eine verwaltete Richtlinie im selben Konto zu überprüfen und zu erstellen.

-

Schritt 4: Überprüfen und Erstellen einer verwalteten Richtlinie

Wenn Sie über Berechtigungen zum Erstellen und Anhängen von IAM-Richtlinien verfügen, können Sie eine verwaltete Richtlinie aus der generierten Richtlinie erstellen. Sie können die Richtlinie dann an einen Benutzer oder eine Rolle in Ihrem Konto anhängen.

Überprüfen und Erstellen einer Richtlinie

-

Geben Sie auf der Seite Review and create managed policy (Überprüfen und Erstellen einer verwalteten Richtlinie) unter Name einen Namen und unter Description (Beschreibung) (optional) eine Beschreibung für die Richtlinie ein, die Sie erstellen.

-

(Optional) Im Abschnitt Zusammenfassung können Sie die Berechtigungen überprüfen, die in der Richtlinie enthalten sein werden.

-

(Optional) Fügen Sie der Richtlinie Metadaten hinzu, indem Sie Tags als Schlüssel-Wert-Paare anfügen. Weitere Informationen zur Verwendung von Tags mit IAM finden Sie unter Tagging von Amazon RDSIAM-Ressourcen.

-

Wenn Sie fertig sind, führen Sie einen der folgenden Schritte aus:

-

Sie können die neue Richtlinie direkt an die Rolle anhängen, die zum Generieren der Richtlinie verwendet wurde. Aktivieren Sie dazu unten auf der Seite das Kontrollkästchen neben der Richtlinie anhängen an.

YourRoleNameWählen Sie dann Erstellen und Anfügen von Richtlinien. -

Wählen Sie andernfalls Richtlinie erstellen. Die von Ihnen erstellte Richtlinie finden Sie in der Liste der Richtlinien im Navigationsbereich Richtlinien der IAM-Konsole.

-

-

Sie können die von Ihnen erstellte Richtlinie an eine Entität in Ihrem Konto anhängen. Nachdem Sie die Richtlinie angehängt haben, können Sie alle anderen übermäßig breiten Richtlinien entfernen, die möglicherweise an die Entität angehängt sind. Informationen zum Anhängen einer verwalteten Richtlinie finden Sie unter IAM-Identitätsberechtigungen hinzufügen (Konsole).

Generieren Sie eine Richtlinie mithilfe von AWS CloudTrail Daten in einem anderen Konto

Sie könnten CloudTrail Pfade erstellen, in denen Daten in zentralen Konten gespeichert werden, um die Verwaltungsaktivitäten zu optimieren. Sie können dies beispielsweise verwenden, um einen Pfad AWS Organizations zu erstellen, in dem alle Ereignisse für alle Personen AWS-Konten in dieser Organisation protokolliert werden. Der Trail gehört zu einem zentralen Konto. Wenn Sie eine Richtlinie für einen Benutzer oder eine Rolle in einem Konto generieren möchten, das sich von dem Konto unterscheidet, in dem Ihre CloudTrail Protokolldaten gespeichert sind, müssen Sie kontoübergreifenden Zugriff gewähren. Dazu benötigen Sie sowohl eine Rollen- als auch eine Bucket-Richtlinie, die IAM Access Analyzer-Berechtigungen für Ihre CloudTrail Protokolle gewähren. Weitere Informationen zum Erstellen von Organizations-Trails finden Sie unter Erstellen eines Trails für eine Organisation.

Gehen Sie in diesem Beispiel davon aus, dass Sie eine Richtlinie für einen Benutzer oder eine Rolle in Konto A generieren möchten. Der CloudTrail Trail in Konto A speichert CloudTrail Logs in einem Bucket in Konto B. Bevor Sie eine Richtlinie generieren können, müssen Sie die folgenden Aktualisierungen vornehmen:

-

Wählen Sie eine vorhandene Rolle aus, oder erstellen Sie eine neue Servicerolle, die IAM Access Analyzer Zugriff auf den Bucket in Konto B gewährt (in dem Ihre CloudTrail Logs gespeichert sind).

-

Überprüfen Sie Ihre Amazon-S3-Bucket-Objekteigentümerschaft und die Bucket-Berechtigungsrichtlinie in Konto B, damit IAM Access Analyzer auf Objekte im Bucket zugreifen kann.

Schritt 1: Wählen oder erstellen Sie eine Rolle für kontoübergreifenden Zugriff

-

Auf dem Bildschirm Richtlinie generieren ist die Option Vorhandene Rolle verwenden für Sie vorausgewählt, wenn eine Rolle mit den erforderlichen Berechtigungen in Ihrem Konto vorhanden ist. Wählen Sie andernfalls Erstellen und Verwenden einer neuen Servicerolle. Die neue Rolle wird verwendet, um IAM Access Analyzer Zugriff auf Ihre CloudTrail Logs in Konto B zu gewähren.

Schritt 2: Überprüfen oder aktualisieren Sie Ihre Amazon-S3-Bucket-Konfiguration in Konto B

Melden Sie sich bei der an AWS Management Console und öffnen Sie die Amazon S3 S3-Konsole unter https://console.aws.amazon.com/s3/

. -

Wählen Sie in der Bucket-Liste den Namen des Buckets aus, in dem Ihre CloudTrail Trail-Logs gespeichert sind.

-

Wählen Sie die Registerkarte Permissions (Berechtigungen) und gehen Sie zum Abschnitt Object Ownership (Objekteigentümerschaft).

Verwenden Sie die Bucket-Einstellungen für die Amazon-S3-Objekteigentümerschaft, um die Eigentümerschaft von Objekten zu kontrollieren, die Sie in Ihre Buckets hochladen. Wenn andere Objekte in Ihren Bucket AWS-Konten hochladen, gehören die Objekte standardmäßig dem hochladenden Konto. Um eine Richtlinie zu erstellen, muss der Bucket-Besitzer Eigentümer aller Objekte im Bucket sein. Je nach Anwendungsfall Ihrer ACL müssen Sie möglicherweise die Einstellung für die Object Ownership (Objekteigentümerschaft) für Ihren Bucket ändern. Legen Sie Object Ownership (Objekteigentümerschaft) auf eine der folgenden Optionen fest.

-

Bucket owner enforced (Bucket-Eigentümer erzwungen) (empfohlen)

-

Bucket owner preferred (Bucket-Eigentümer bevorzugt)

Wichtig

Um eine Richtlinie erfolgreich zu generieren, müssen die Objekte im Bucket im Besitz des -Bucket-Eigentümers sein. Wenn Sie Bucket owner preferred (Bucket-Besitzer bevorzugt) verwenden, können Sie nur eine Richtlinie für den Zeitraum nach der Änderung der Objekteigentümerschaft erstellen.

Weitere Informationen zum Objekteigentum in Amazon S3 finden Sie unter Kontrolle des Besitzes von Objekten und Deaktivierung ACLs für Ihren Bucket im Amazon S3 S3-Benutzerhandbuch.

-

-

Fügen Sie Berechtigungen zu Ihrer Amazon S3 Bucket-Richtlinie in Konto B hinzu, um den Zugriff für die Rolle in Konto A zu gewähren.

Die folgende Beispielrichtlinie erlaubt

ListBucketundGetObjectfür den Bucketamzn-s3-demo-bucket. Es erlaubt den Zugriff, wenn die Rolle, die auf den Bucket zugreift, zu einem Konto in Ihrer Organisation gehört und einen Namen hat, der mitAccessAnalyzerMonitorServiceRolebeginnt. Die Verwendung vonaws:PrincipalArnalsConditionimResource-Element stellt sicher, dass die Rolle nur dann auf Aktivitäten für das Konto zugreifen kann, wenn es zu Konto A gehört. Sie könnenamzn-s3-demo-bucketdurch Ihren Bucket-Namen,optional-prefixdurch ein optionales Präfix für den Bucket undorganization-iddurch Ihre Organisations-ID ersetzen.{ "Version": "2012-10-17", "Statement": [ { "Sid": "PolicyGenerationBucketPolicy", "Effect": "Allow", "Principal": { "AWS": "*" }, "Action": [ "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/optional-prefix/AWSLogs/organization-id/${aws:PrincipalAccount}/*" ], "Condition": { "StringEquals": { "aws:PrincipalOrgID": "organization-id" }, "StringLike": { "aws:PrincipalArn": "arn:aws:iam::${aws:PrincipalAccount}:role/service-role/AccessAnalyzerMonitorServiceRole*" } } } ] } -

Wenn Sie Ihre Protokolle mit verschlüsseln AWS KMS, aktualisieren Sie Ihre AWS KMS Schlüsselrichtlinie in dem Konto, in dem Sie die CloudTrail Protokolle speichern, um IAM Access Analyzer Zugriff auf die Verwendung Ihres Schlüssels zu gewähren, wie im folgenden Richtlinienbeispiel gezeigt. Ersetzen Sie

CROSS_ACCOUNT_ORG_TRAIL_FULL_ARNdurch den ARN für Ihren Trail undorganization-iddurch Ihre Organisations-ID.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "*" }, "Action": "kms:Decrypt", "Resource": "*", "Condition": { "StringEquals": { "kms:EncryptionContext:aws:cloudtrail:arn": "CROSS_ACCOUNT_ORG_TRAIL_FULL_ARN", "aws:PrincipalOrgID": "organization-id" }, "StringLike": { "kms:ViaService": [ "access-analyzer.*.amazonaws.com", "s3.*.amazonaws.com" ], "aws:PrincipalArn": "arn:aws:iam::${aws:PrincipalAccount}:role/service-role/AccessAnalyzerMonitorServiceRole*" } } } ] }

Generieren Sie eine Richtlinie auf der Grundlage von CloudTrail Aktivitäten (AWS CLI)

Sie können die folgenden Befehle verwenden, um eine Richtlinie mit AWS CLI zu generieren.

Erstellen einer Richtlinie

Anzeigen einer generierten Richtlinie

Stornieren einer Anforderung zur Richtliniengenerierung

Anzeigen einer Liste von Anforderungen zur Richtliniengenerierung

Generieren Sie eine Richtlinie auf der Grundlage von CloudTrail Aktivitäten (AWS API)

Sie können die folgenden Operationen verwenden, um mithilfe der AWS API eine Richtlinie zu generieren.