Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Passkeys oder Sicherheitsschlüssels in der AWS Management Console zuweisen

Passkeys sind eine Art Gerät zur Multi-Faktor-Authentifizierung (MFA), mit dem Sie Ihre AWS-Ressourcen schützen können. AWS unterstützt synchronisierte Passkeys und gerätegebundene Passkeys, auch Sicherheitsschlüssel genannt.

Mithilfe synchronisierter Passkeys können IAM-Benutzer auf vielen ihrer Geräte (auch auf neuen) auf ihre FIDO-Anmeldeinformationen zugreifen, ohne jedes Gerät bei jedem Konto erneut registrieren zu müssen. Zu den synchronisierten Passkeys gehören Anmeldeinformations-Manager von Erstanbietern wie Google, Apple und Microsoft sowie Anmeldeinformationsmanager von Drittanbietern wie 1Password, Dashlane und Bitwarden als zweiter Faktor. Sie können auch biometrische Daten auf dem Gerät (z. B. TouchID, FaceID) verwenden, um den von Ihnen gewählten Anmeldeinformations-Manager für die Verwendung von Passkeys zu entsperren.

Alternativ sind gerätegebundene Passkeys an einen FIDO-Sicherheitsschlüssel gebunden, den Sie an einen USB-Anschluss Ihres Computers anschließen und dann bei der entsprechenden Aufforderung antippen, um den Anmeldevorgang sicher abzuschließen. Wenn Sie einen FIDO-Sicherheitsschlüssel bereits mit anderen Services verwenden und er eine von AWS-unterstützte Konfiguration hat (z. B. die YubiKey 5 Series von Yubico), können Sie ihn auch mit AWS verwenden. Andernfalls müssen Sie einen FIDO-Sicherheitsschlüssel erwerben, wenn Sie WebAuthn für MFA in AWS verwenden möchten. Darüber hinaus können FIDO-Sicherheitsschlüssel mehrere IAM- oder Root-Benutzer auf demselben Gerät unterstützen, was ihren Nutzen für die Kontosicherheit erhöht. Spezifikationen und Kaufinformationen für beide Gerätetypen finden Sie unter Multifaktor-Authentifizierung

Sie können bis zu acht MFA-Geräte einer beliebigen Kombination der derzeit unterstützten MFA-Typen

Anmerkung

Wir empfehlen, dass Sie menschliche Benutzer auffordern, beim Zugriff auf AWS temporäre Anmeldeinformationen zu verwenden. Ihre Benutzer können sich mit einem AWS-Identitätsanbieter verbinden, bei dem sie sich mit ihren Unternehmensanmeldeinformationen und MFA-Konfigurationen authentifizieren. Für die Verwaltung des Zugriffs auf AWS und Geschäftsanwendungen empfehlen wir Ihnen die Verwendung von IAM Identity Center. Weitere Informationen finden Sie im Benutzerhandbuch zu IAM Identity Center.

Themen

- Erforderliche Berechtigungen

- Passkey oder Sicherheitsschlüssel für Ihren eigenen IAM-Benutzer (Konsole) aktivieren

- Passkey oder Sicherheitsschlüssels für einen anderen IAM-Benutzer (Konsole) aktivieren

- Ersetzen eines Passkeys oder Sicherheitsschlüssels

- Unterstützte Konfigurationen für die Verwendung von Passkeys und Sicherheitsschlüsseln

Erforderliche Berechtigungen

Um einen FIDO-Passkey für Ihren eigenen IAM-Benutzer zu verwalten und gleichzeitig vertrauliche MFA-bezogene Aktionen zu schützen, müssen Sie über die Berechtigungen der folgenden Richtlinie verfügen:

Anmerkung

Die ARN-Werte sind statische Werte und kein Indikator dafür, welches Protokoll zur Registrierung des Authentifikators verwendet wurde. Wir haben U2F als veraltet markiert, daher verwenden alle neuen Implementierungen WebAuthn.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

Passkey oder Sicherheitsschlüssel für Ihren eigenen IAM-Benutzer (Konsole) aktivieren

Sie können einen Passkey oder Sicherheitsschlüssel für Ihren eigenen IAM-Benutzer nur von der AWS Management Console aus aktivieren, nicht über die AWS CLI oder die AWS-API. Bevor Sie einen Sicherheitsschlüssel aktivieren können, müssen Sie über physischen Zugriff auf das Gerät verfügen.

So aktivieren Sie einen Passkey oder Sicherheitsschlüssel für Ihren eigenen IAM-Benutzer (Konsole)

-

Verwenden Sie Ihre AWS-Konto-ID oder Ihren Kontoalias, Ihren IAM-Benutzernamen und Ihr Passwort, um sich bei der IAM-Konsole

anzumelden. Anmerkung

Um Ihnen die Arbeit zu erleichtern, ist die AWS-Anmeldeseite verwendet ein Browser-Cookie, um Ihren IAM-Benutzernamen und Kontoinformationen zu speichern. Wenn Sie sich zuvor als anderer Benutzer angemeldet haben, wählen Sie Melden Sie sich bei einem anderen Konto an Um zur Hauptanmeldeseite zurückzukehren. Dort können Sie die AWS-Konto-ID oder Kontoalias, der auf die IAM-Benutzeranmeldeseite für Ihr Konto umgeleitet werden soll.

Zum Abrufen Ihrer AWS-Konto-ID wenden Sie sich an Ihren Administrator.

-

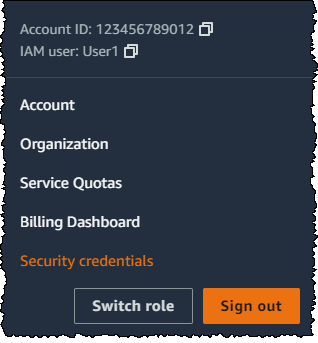

Wählen Sie auf der Navigationsleiste rechts oben Ihren Benutzernamen und dann Security Credentials (Sicherheitsanmeldeinformationen) aus.

-

Wählen Sie auf der Seite des ausgewählten IAM-Benutzers die Registerkarte Sicherheits-Anmeldeinformationen aus.

-

Wählen Sie im Abschnitt Multi-Factor Authentication (MFA) (Multi-Faktor-Authentifizierung (MFA)) die Option Assign MFA device (MFA-Gerät zuweisen).

-

Geben Sie auf der Seite MFA-Gerätename einen Gerätenamen ein, wählen Sie Passkey oder Sicherheitsschlüssel und klicken Sie dann auf Weiter.

-

Richten Sie unter Gerät einrichten Ihren Passkey ein. Erstellen Sie einen Passkey mit biometrischen Daten wie Ihrem Gesicht oder Fingerabdruck, mit einer Geräte-PIN oder indem Sie den FIDO-Sicherheitsschlüssel an den USB-Anschluss Ihres Computers anschließen und ihn antippen.

-

Folgen Sie den Anweisungen Ihres Browsers und wählen Sie dann Fortfahren aus.

Sie haben nun Ihren Passkey oder Sicherheitsschlüssel für die Verwendung mit AWS registriert. Weitere Informationen zur Verwendung von MFA mit der AWS Management Console finden Sie unter Anmeldung mit MFA.

Passkey oder Sicherheitsschlüssels für einen anderen IAM-Benutzer (Konsole) aktivieren

Sie können einen Passkey oder eine Sicherheit für einen anderen IAM-Benutzer nur von der AWS Management Console aus aktivieren, nicht über die AWS CLI oder die AWS-API.

So aktivieren Sie einen Passkey oder die Sicherheit für einen anderen IAM-Benutzer (Konsole)

Melden Sie sich bei der AWS Management Console an und öffnen Sie die IAM-Konsole unter https://console.aws.amazon.com/iam/

. -

Klicken Sie im Navigationsbereich auf Users (Benutzer).

-

Wählen Sie unter Benutzer den Namen des Benutzers aus, für den Sie MFA aktivieren möchten.

-

Wählen Sie auf der ausgewählten IAM-Benutzerseite die Registerkarte Sicherheits-Anmeldeinformationen aus.

-

Wählen Sie im Abschnitt Multi-Factor Authentication (MFA) (Multi-Faktor-Authentifizierung (MFA)) die Option Assign MFA device (MFA-Gerät zuweisen).

-

Geben Sie auf der Seite MFA-Gerätename einen Gerätenamen ein, wählen Sie Passkey oder Sicherheitsschlüssel und klicken Sie dann auf Weiter.

-

Richten Sie unter Gerät einrichten Ihren Passkey ein. Erstellen Sie einen Passkey mit biometrischen Daten wie Ihrem Gesicht oder Fingerabdruck, mit einer Geräte-PIN oder indem Sie den FIDO-Sicherheitsschlüssel an den USB-Anschluss Ihres Computers anschließen und ihn antippen.

-

Folgen Sie den Anweisungen Ihres Browsers und wählen Sie dann Fortfahren aus.

Sie haben jetzt einen Passkey oder Sicherheitsschlüssel für einen anderen IAM-Benutzer zur Verwendung mit AWS registriert. Weitere Informationen zur Verwendung von MFA mit der AWS Management Console finden Sie unter Anmeldung mit MFA.

Ersetzen eines Passkeys oder Sicherheitsschlüssels

Sie können einem Benutzer bis zu acht MFA-Geräte einer beliebigen Kombination der derzeit unterstützten MFA-Typen

-

Um ein gegenwärtig mit einem anderen IAM-Benutzer verknüpftes Gerät zu deaktivieren, siehe Deaktiviere ein MFA Gerät.

-

Informationen darüber, wie Sie einen neuen FIDO-Sicherheitsschlüssel für einen IAM-Benutzer hinzuzufügen, finden Sie unter Passkey oder Sicherheitsschlüssel für Ihren eigenen IAM-Benutzer (Konsole) aktivieren.

Wenn Sie keinen Zugriff auf einen neuen Passkey oder Sicherheitsschlüssel haben, können Sie ein neues virtuelles MFA-Gerät oder ein neues Hardware-TOTP-Token aktivieren. Siehe eine der folgenden Anweisungen: