Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Resynchronisierung von virtuellen und Hardware-MFA-Geräten

Sie können AWS verwenden, um Ihre virtuellen und physischen Multi-Faktor-Authentifizierung (MFA) erneut zu synchronisieren. Wenn das Gerät nicht synchronisiert ist, wenn Sie versuchen, es zu verwenden, schlägt der Anmeldeversuch fehl, und IAM fordert Sie auf, das Gerät erneut zu synchronisieren.

Anmerkung

FIDO-Sicherheitsschlüssel verlieren ihre Synchronisation nicht. Wenn ein FIDO-Sicherheitsschlüssel verloren geht oder beschädigt ist, können Sie ihn deaktivieren. Weitere Anweisungen zum Deaktivieren von MFA-Geräten finden Sie unter Um ein MFA Gerät für einen anderen IAM Benutzer zu deaktivieren (Konsole).

Als AWS-Administrator können Sie die MFA-Geräte der IAM-Benutzer erneut synchronisieren, wenn die Synchronisierung verloren geht.

Wenn das MFA-Gerät Ihres Root-Benutzer des AWS-Kontoss nicht funktioniert, können Sie es mit der IAM-Konsole erneut synchronisieren, mit oder ohne Abschluss des Anmeldevorgangs. Wenn Sie Ihr Gerät nicht erfolgreich resynchronisieren können, müssen Sie es möglicherweise trennen und erneut verknüpfen. Weitere Information dazu finden Sie unter Deaktiviere ein MFA Gerät und AWS Multi-Faktor-Authentifizierung in IAM.

Themen

Erforderliche Berechtigungen

Um virtuelle oder Hardware-MFA-Geräte für Ihren IAM-Benutzer erneut zu synchronisieren, benötigen Sie die Berechtigungen von der folgenden Richtlinie. Diese Richtlinie erlaubt es Ihnen nicht, ein Gerät zu erstellen oder zu deaktivieren.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListActions", "Effect": "Allow", "Action": [ "iam:ListVirtualMFADevices" ], "Resource": "*" }, { "Sid": "AllowUserToViewAndManageTheirOwnUserMFA", "Effect": "Allow", "Action": [ "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "BlockAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:ListMFADevices", "iam:ListVirtualMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

Erneutes Synchronisieren virtueller und physischer MFA-Geräte (IAM-Konsole)

Sie können die IAM Konsole verwenden, um eine Neusynchronisierung bei physischen und virtuellen MFA-Geräten durchzuführen.

So synchronisieren Sie ein virtuelles oder physisches MFA-Gerät für Ihren eigenen IAM-Benutzer (Konsole) neu

-

Verwenden Sie Ihre AWS-Konto-ID oder Ihren Kontoalias, Ihren IAM-Benutzernamen und Ihr Passwort, um sich an der Amazon S3-Konsole

anzumelden. Anmerkung

Um Ihnen die Arbeit zu erleichtern, ist die AWS-Anmeldeseite verwendet ein Browser-Cookie, um Ihren IAM-Benutzernamen und Kontoinformationen zu speichern. Wenn Sie sich zuvor als anderer Benutzer angemeldet haben, wählen Sie Melden Sie sich bei einem anderen Konto an Um zur Hauptanmeldeseite zurückzukehren. Dort können Sie die AWS-Konto-ID oder Kontoalias, der auf die IAM-Benutzeranmeldeseite für Ihr Konto umgeleitet werden soll.

Zum Abrufen Ihrer AWS-Konto-ID wenden Sie sich an Ihren Administrator.

-

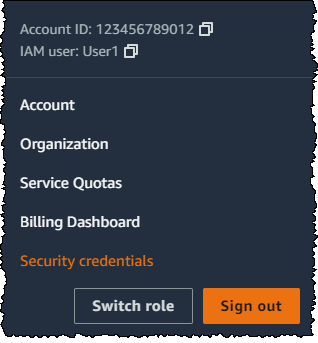

Wählen Sie auf der Navigationsleiste rechts oben Ihren Benutzernamen und dann Security Credentials (Sicherheitsanmeldeinformationen) aus.

-

Wählen Sie auf der Registerkarte AWS-IAM-Anmeldeinformationen im Abschnitt Multi-Faktor-Authentifizierung (MFA) das Optionsfeld neben dem MFA-Gerät und dann Erneut synchronisieren.

-

Geben Sie unter MFA code 1 (MFA-Code 1) und MFA code 2 (MFA-Code 2) die nächsten zwei sequenziell generierten Codes des Geräts ein. Wählen Sie dann Resync (Erneut synchronisieren).

Wichtig

Senden Sie die Anforderung direkt nach der Erzeugung der Codes. Wenn Sie die Codes erzeugen und zu lange mit der Anforderung warten, scheint die Anforderung zu funktionieren, aber das Gerät ist weiterhin nicht synchronisiert. Dies liegt daran, weil die zeitgesteuerten Einmalpasswörter (TOTP) nach einer kurzen Zeit ungültig werden.

So synchronisieren Sie ein virtuelles oder physisches MFA-Gerät für einen anderen IAM-Benutzer (Konsole) neu

Melden Sie sich bei der AWS Management Console an, und öffnen Sie die IAM-Konsole unter https://console.aws.amazon.com/iam/

. -

Wählen Sie im Navigationsbereich Users (Benutzer) den Namen des Benutzers aus, dessen MFA-Gerät erneut synchronisiert werden muss.

-

Wechseln Sie zur Registerkarte Sicherheitsanmeldeinformationen. Wählen Sie im Abschnitt Multi-factor authentication (MFA) (Multi-Faktor-Authentifizierung (MFA)) das Optionsfeld neben dem MFA-Gerät und dann Resync (Erneut synchronisieren).

-

Geben Sie unter MFA code 1 (MFA-Code 1) und MFA code 2 (MFA-Code 2) die nächsten zwei sequenziell generierten Codes des Geräts ein. Wählen Sie dann Resync (Erneut synchronisieren).

Wichtig

Senden Sie die Anforderung direkt nach der Erzeugung der Codes. Wenn Sie die Codes erzeugen und zu lange mit der Anforderung warten, scheint die Anforderung zu funktionieren, aber das Gerät ist weiterhin nicht synchronisiert. Dies liegt daran, weil die zeitgesteuerten Einmalpasswörter (TOTP) nach einer kurzen Zeit ungültig werden.

So synchronisieren Sie Ihr Stammbenutzer-MFA vor der Anmeldung erneut (Konsole)

-

Wählen Sie auf der Seite Amazon Web Services Sign In With Authentication Device (Amazon Web Services Anmeldung mit Authentifizierungsgerät) die Option Having problems with your authentication device? (Haben Sie Probleme mit Ihrem Authentifizierungsgerät?) Click here.

Anmerkung

Möglicherweise wird Ihnen unterschiedlicher Text angezeigt, z. B. Sign in using MFA (Melden Sie sich mit MFA an) und Troubleshoot your authentication device (Fehlerbehebung bei Ihrem Authentifizierungsgerät). Es stehen jedoch die gleichen Features zur Verfügung.

-

Geben Sie im Abschnitt Re-Sync With Our Servers (Re-Synchronisation mit unseren Servern) unter MFA code 1 (MFA-Code 1) und MFA code 2 (MFA-Code 2) die beiden nächsten in der Folge generierten Codes von dem Gerät ein. Wählen Sie dann Re-sync authentication device (Authentifizierungsgerät neu synchronisieren).

-

Geben Sie, falls erforderlich, das Passwort erneut ein, und wählen Sie Sign in (Anmelden). Schließen Sie dann mit Ihrem MFA-Gerät den Anmeldevorgang ab.

So synchronisieren Sie Ihr Stammbenutzer-MFA-Gerät nach der Anmeldung erneut (Konsole)

-

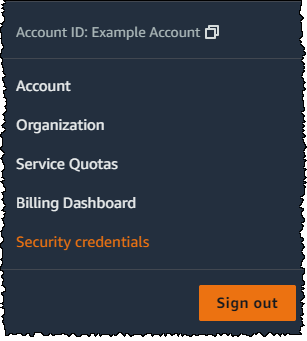

Melden Sie sich bei der IAM-Konsole

als Kontoinhaber an, indem Sie Root user (Root-Benutzer) auswählen und die E-Mail-Adresse Ihres AWS-Konto eingeben. Geben Sie auf der nächsten Seite Ihr Passwort ein. Anmerkung

Als Root-Benutzer können Sie sich nicht auf der Seite Sign in as IAM user (Als IAM-Benutzer anmelden) anmelden. Wenn Ihnen die Seite Sign in as IAM user (Als IAM-Benutzer anmelden) angezeigt wird, wählen Sie die Option Sign in using root user email (Mit Root-Benutzer-E-Mail anmelden) unten auf der Seite. Hilfe bei der Anmeldung mit dem Root-Benutzer finden Sie unter Anmelden bei der AWS Management Console als Root-Benutzer im AWS-Anmeldung-Benutzerhandbuch.

-

Klicken Sie rechts in der Navigationsleiste auf den Kontonamen und wählen Sie dann Security Credentials (Sicherheitsanmeldeinformationen). Sofern erforderlich, wählen Sie Continue to Security Credentials (Weiter zu Sicherheitsanmeldeinformationen).

-

Erweitern Sie den Bereich Multi-Factor Authentication (MFA) auf der Seite.

-

Aktivieren Sie das Optionsfeld neben dem Gerät und wählen Sie Resync (Erneut synchronisieren).

-

Geben Sie im Dialogfeld Resync MFA device (MFA-Gerät erneut synchronisieren) die beiden nächsten in der Folge generierten Codes vom Gerät unter MFA code 1 (MFA-Code 1) und MFA code 2 (MFA-Code 2) ein. Wählen Sie dann Resync (Erneut synchronisieren).

Wichtig

Senden Sie die Anforderung direkt nach der Erzeugung der Codes. Wenn Sie die Codes generieren und zu lange mit der Anforderung warten, wird das MFA-Gerät erfolgreich mit dem Benutzer verbunden, aber das Gerät ist nicht synchronisiert. Dies liegt daran, weil die zeitgesteuerten Einmalpasswörter (TOTP) nach einer kurzen Zeit ungültig werden.

Resynchronisieren von virtuellen und physischen MFA-Geräten (AWS CLI)

Sie können die AWS CLI verwenden, um eine Neusynchronisierung bei physischen und virtuellen MFA-Geräten durchzuführen.

So synchronisieren Sie ein virtuelles oder Hardware-MFA-Gerät für einen IAM-Benutzer neu (AWS CLI)

Geben Sie an der Eingabeaufforderung die aws iam resync-mfa-device-Befehl:

-

Virtuelles MFA-Gerät: Geben Sie den Amazon Resource Name (ARN) des Geräts als Seriennummer ein.

aws iam resync-mfa-device --user-nameRichard--serial-number arn:aws:iam::123456789012:mfa/RichardsMFA--authentication-code1123456--authentication-code2987654 -

Physisches MFA-Gerät: Geben Sie die Seriennummer des physischen Geräts als Seriennummer an. Das Format ist herstellerspezifisch. Sie können beispielsweise ein Gemalto-Token von Amazon erwerben. Die Seriennummer besteht in der Regel aus vier Buchstaben, gefolgt von vier Ziffern.

aws iam resync-mfa-device --user-nameRichard--serial-numberABCD12345678--authentication-code1123456--authentication-code2987654

Wichtig

Senden Sie die Anforderung direkt nach der Erzeugung der Codes. Wenn Sie die Codes generieren und zu lange mit dem Senden der Anforderung warten, schlägt die Anforderung fehl, weil die Gültigkeit der Codes nach kurzer Zeit verfällt.

Resynchronisieren von virtuellen und physischen MFA-Geräten (AWS-API)

IAM bietet einen API-Aufruf zur Durchführung der Synchronisierung. In diesem Fall empfehlen wir, dass Sie Ihren Benutzern für virtuelle und Hardware-MFA-Geräte die Berechtigung erteilen, auf diesen API-Aufruf zuzugreifen. Erstellen Sie dann ein Tool basierend auf diesem API-Aufruf, damit Ihre Benutzer ihre Geräte jederzeit neu synchronisieren können.

So synchronisieren Sie ein virtuelles oder Hardware-MFA-Gerät für einen IAM-Benutzer neu (AWS-API)

-

Senden Sie die ResyncMFADevice-Anfrage.