Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Filtern von Datenereignissen mithilfe erweiterter Event-Selektoren

In diesem Abschnitt wird beschrieben, wie Sie erweiterte Ereignisselektoren verwenden können, um detaillierte Selektoren zu erstellen, die Ihnen helfen, die Kosten zu kontrollieren, indem sie nur die spezifischen Datenereignisse protokollieren, die für Sie von Interesse sind.

Zum Beispiel:

-

Sie können bestimmte API-Aufrufe ein- oder ausschließen, indem Sie dem Feld einen Filter hinzufügen.

eventName -

Sie können die Protokollierung für bestimmte Ressourcen ein- oder ausschließen, indem Sie dem

resources.ARNFeld einen Filter hinzufügen. Wenn Sie beispielsweise S3-Datenereignisse protokollieren, könnten Sie die Protokollierung für den S3-Bucket für Ihren Trail ausschließen. -

Sie können wählen, ob nur Schreibereignisse oder schreibgeschützte Ereignisse protokolliert werden sollen, indem Sie dem Feld einen Filter hinzufügen.

readOnly

Die folgende Tabelle enthält zusätzliche Informationen zu den konfigurierbaren Feldern für erweiterte Ereignisselektoren.

| Feld | Erforderlich | Gültige Operatoren | Beschreibung |

|---|---|---|---|

|

|

Ja |

|

Dieses Feld ist so eingestellt, dass Wird auf Wanderwegen unterstützt: Ja Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Ja |

|

Dieses Feld wird verwendet, um den Ressourcentyp auszuwählen, für den Sie Datenereignisse protokollieren möchten. Die Tabelle mit Datenereignissen zeigt die möglichen Werte. Wird auf Wanderwegen unterstützt: Ja Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Dies ist ein optionales Feld, das verwendet wird, um Datenereignisse basierend auf dem Wird auf Wanderwegen unterstützt: Ja Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Dies ist ein optionales Feld, das verwendet wird, um jedes Datenereignis, bei dem protokolliert wurde, ein- oder auszufiltern CloudTrail, z. B. Wenn Sie den verwenden AWS CLI, können Sie mehrere Werte angeben, indem Sie jeden Wert durch ein Komma trennen. Wenn Sie die Konsole verwenden, können Sie mehrere Werte angeben, indem Sie für jeden Wert, nach dem Wird auf Wanderwegen unterstützt: Ja Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Dies ist ein optionales Feld, das verwendet wird, um Datenereignisse für eine bestimmte Ressource auszuschließen oder einzuschließen, indem Sie die angeben Wenn Sie den verwenden AWS CLI, können Sie mehrere Werte angeben, indem Sie jeden Wert durch ein Komma trennen. Wenn Sie die Konsole verwenden, können Sie mehrere Werte angeben, indem Sie für jeden Wert, nach dem Wird auf Wanderwegen unterstützt: Ja Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Sie können es verwenden, um bestimmte Ereignisquellen ein- oder auszuschließen. Das Wird auf Wanderwegen unterstützt: Nein Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Der EventType, der ein- oder ausgeschlossen werden soll. Sie können dieses Feld beispielsweise so einstellen, dass Wird auf Wanderwegen unterstützt: Nein Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Ereignisse, die aus einer AWS Management Console Sitzung stammen, einschließen oder ausschließen. Dieses Feld kann auf Wird auf Wanderwegen unterstützt: Nein Wird in Event-Datenspeichern unterstützt: Ja |

|

|

Nein |

|

Ereignisse für Aktionen, die von bestimmten IAM-Identitäten ausgeführt werden, einschließen oder ausschließen. Weitere Informationen finden Sie unter CloudTrail -Element userIdentity. Wird auf Trails unterstützt: Nein Wird in Event-Datenspeichern unterstützt: Ja |

Um Datenereignisse mithilfe der CloudTrail Konsole zu protokollieren, wählen Sie die Option Datenereignisse und dann den gewünschten Ressourcentyp aus, wenn Sie einen Trail- oder Event-Datenspeicher erstellen oder aktualisieren. In der Tabelle mit Datenereignissen werden die möglichen Ressourcentypen aufgeführt, die Sie in der CloudTrail Konsole auswählen können.

Um Datenereignisse mit dem zu protokollieren AWS CLI, konfigurieren Sie den --advanced-event-selector Parameter so, dass er eventCategory gleich Data und gleich dem resources.type Wert des Ressourcentyps ist, für den Sie Datenereignisse protokollieren möchten. In der Tabelle mit Datenereignissen sind die verfügbaren Ressourcentypen aufgeführt.

Wenn Sie beispielsweise Datenereignisse für alle Cognito Identity-Pools protokollieren möchten, konfigurieren Sie den --advanced-event-selectors Parameter so, dass er wie folgt aussieht:

--advanced-event-selectors '[ { "Name": "Log Cognito data events on Identity pools", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::Cognito::IdentityPool"] } ] } ]'

Im vorherigen Beispiel werden alle Cognito-Datenereignisse in Identitätspools protokolliert. Sie können die erweiterten Ereignisauswahlen weiter verfeinern, um nach den resources.ARN FelderneventName, und zu filternreadOnly, um bestimmte Ereignisse von Interesse zu protokollieren oder Ereignisse auszuschließen, die nicht von Interesse sind.

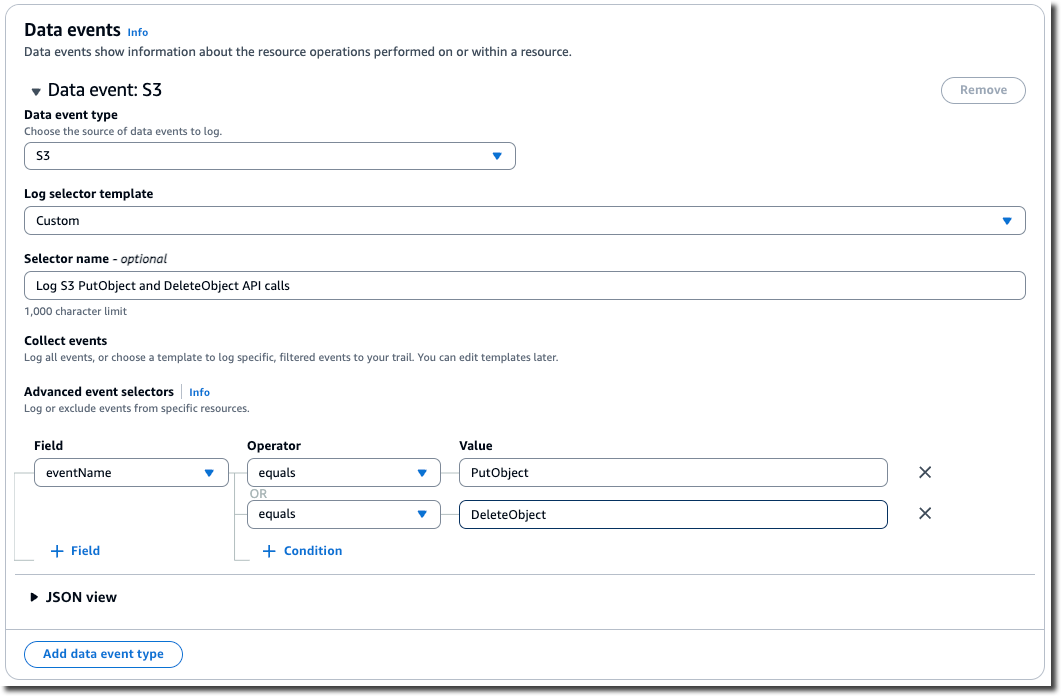

Sie können erweiterte Ereignisauswahlen konfigurieren, um Datenereignisse auf der Grundlage mehrerer Felder zu filtern. Sie können beispielsweise erweiterte Event-Selektoren so konfigurieren, dass sie alle Amazon S3 PutObject - und DeleteObject API-Aufrufe protokollieren, aber die Ereignisprotokollierung für einen bestimmten S3-Bucket ausschließen, wie im folgenden Beispiel gezeigt. Ersetzen Sie amzn-s3-demo-bucket durch den Namen von Ihrem Bucket.

--advanced-event-selectors '[ { "Name": "Log PutObject and DeleteObject events for all but one bucket", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "eventName", "Equals": ["PutObject","DeleteObject"] }, { "Field": "resources.ARN", "NotStartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] } ] } ]'

Sie können auch mehrere Bedingungen für ein Feld angeben. Informationen darüber, wie mehrere Bedingungen bewertet werden, finden Sie unterWie CloudTrail werden mehrere Bedingungen für ein Feld ausgewertet.

Sie können erweiterte Ereignisauswahlfunktionen verwenden, um sowohl Verwaltungs- als auch Datenereignisse zu protokollieren. Um Datenereignisse für mehrere Ressourcentypen zu protokollieren, fügen Sie für jeden Ressourcentyp, für den Sie Datenereignisse protokollieren möchten, eine Feldauswahlanweisung hinzu.

Anmerkung

Für Trails können entweder einfache oder erweiterte Event-Selektoren verwendet werden, aber nicht beide. Wenn Sie erweiterte Ereignisselektoren auf einen Trail anwenden, werden alle vorhandenen grundlegenden Ereignisselektoren überschrieben.

Selektoren unterstützen nicht die Verwendung von Platzhaltern wie. * Um mehrere Werte mit einer einzigen Bedingung abzugleichen, können SieStartsWith,, oder verwenden EndsWithNotStartsWith, NotEndsWith um explizit den Anfang oder das Ende des Ereignisfeldes abzugleichen.

Themen

Wie CloudTrail werden mehrere Bedingungen für ein Feld ausgewertet

Bei erweiterten Ereignis-Selektoren werden mehrere Bedingungen für ein Feld wie folgt CloudTrail ausgewertet:

-

DESELECT-Operatoren werden zusammen mit UND verknüpft. Wenn eine der Bedingungen für den DESELECT-Operator erfüllt ist, wird das Ereignis nicht übertragen. Dies sind die gültigen DESELECT-Operatoren für erweiterte Event-Selektoren:

-

NotEndsWith -

NotEquals -

NotStartsWith

-

-

SELECT-Operatoren stehen zusammen mit OR. Dies sind die gültigen SELECT-Operatoren für erweiterte Event-Selektoren:

-

EndsWith -

Equals -

StartsWith

-

-

Kombinationen der SELECT- und DESELECT-Operatoren folgen den obigen Regeln, und beide Gruppen werden zusammen mit UND verknüpft.

Beispiel, das mehrere Bedingungen für das resources.ARN Feld zeigt

Die folgende Beispielanweisung zur Ereignisauswahl sammelt Datenereignisse für den AWS::S3::Object Ressourcentyp und wendet mehrere Bedingungen auf das resources.ARN Feld an.

{ "Name": "S3Select", "FieldSelectors": [ { "Field": "eventCategory", "Equals": [ "Data" ] }, { "Field": "resources.type", "Equals": [ "AWS::S3::Object" ] }, { "Field": "resources.ARN", "Equals": [ "arn:aws:s3:::amzn-s3-demo-bucket/object1" ], "StartsWith": [ "arn:aws:s3:::amzn-s3-demo-bucket/" ], "EndsWith": [ "object3" ], "NotStartsWith": [ "arn:aws:s3:::amzn-s3-demo-bucket/deselect" ], "NotEndsWith": [ "object5" ], "NotEquals": [ "arn:aws:s3:::amzn-s3-demo-bucket/object6" ] } ] }

Im vorherigen Beispiel werden Amazon S3 S3-Datenereignisse für die AWS::S3::Object Ressource zugestellt, wenn:

-

Keine dieser Bedingungen für den DESELECT-Operator ist erfüllt:

-

das

resources.ARNFeld,NotStartsWithder Wertarn:aws:s3:::amzn-s3-demo-bucket/deselect -

das

resources.ARNFeldNotEndsWithder Wertobject5 -

das

resources.ARNFeldNotEqualsder Wertarn:aws:s3:::amzn-s3-demo-bucket/object6

-

-

Mindestens eine der folgenden Bedingungen für den SELECT-Operator ist erfüllt:

-

das

resources.ARNFeld,Equalsder Wertarn:aws:s3:::amzn-s3-demo-bucket/object1 -

das

resources.ARNFeldStartsWithder Wertarn:aws:s3:::amzn-s3-demo-bucket/ -

das

resources.ARNFeldEndsWithder Wertobject3

-

Basierend auf der Bewertungslogik:

-

Datenereignisse für

amzn-s3-demo-bucket/object1werden übermittelt, da sie mit dem Wert für denEqualsOperator und keinem der Werte für dieNotEqualsOperatorenNotStartsWithNotEndsWith, und übereinstimmen. -

Das Datenereignis für

amzn-s3-demo-bucket/object2wird übermittelt, da es mit dem Wert für denStartsWithOperator und keinem der Werte für dieNotEqualsOperatorenNotStartsWithNotEndsWith, und übereinstimmt. -

Das

amzn-s3-demo-bucket1/object3Datenereignis für wird übermittelt, weil es demEndsWithOperator entspricht und keinem der Werte für dieNotEqualsOperatorenNotStartsWithNotEndsWith, und. -

Datenereignisse für

arn:aws:s3:::amzn-s3-demo-bucket/deselectObject4werden nicht übermittelt, da sie der Bedingung für entsprechen,NotStartsWithobwohl sie der Bedingung für denStartsWithOperator entsprechen. -

Datenereignisse für

arn:aws:s3:::amzn-s3-demo-bucket/object5werden nicht übermittelt, da sie der Bedingung für entsprechen,NotEndsWithobwohl sie der Bedingung für denStartsWithOperator entsprechen. -

Datenereignisse für

arn:aws:s3:::amzn-s3-demo-bucket/object6werden nicht zugestellt, da sie der Bedingung für denNotEqualsOperator entsprechen, obwohl sie der Bedingung für denStartsWithOperator entsprechen.

Datenereignisse filtern nach eventName

Mithilfe erweiterter Event-Selektoren können Sie Ereignisse basierend auf dem Wert des eventName Felds ein- oder ausschließen. Das Filtern nach eventName kann Ihnen helfen, die Kosten zu kontrollieren, da Sie vermeiden, dass Kosten entstehen, wenn AWS-Service

Sie Datenereignisse protokollieren, für die Unterstützung neuer Daten hinzugefügt wird. APIs

Sie können einen beliebigen Operator für das eventName Feld verwenden. Sie können ihn verwenden, um jedes Datenereignis, bei dem protokolliert wurde, ein- oder herauszufiltern CloudTrail, z. B. PutBucket oder. GetSnapshotBlock

Themen

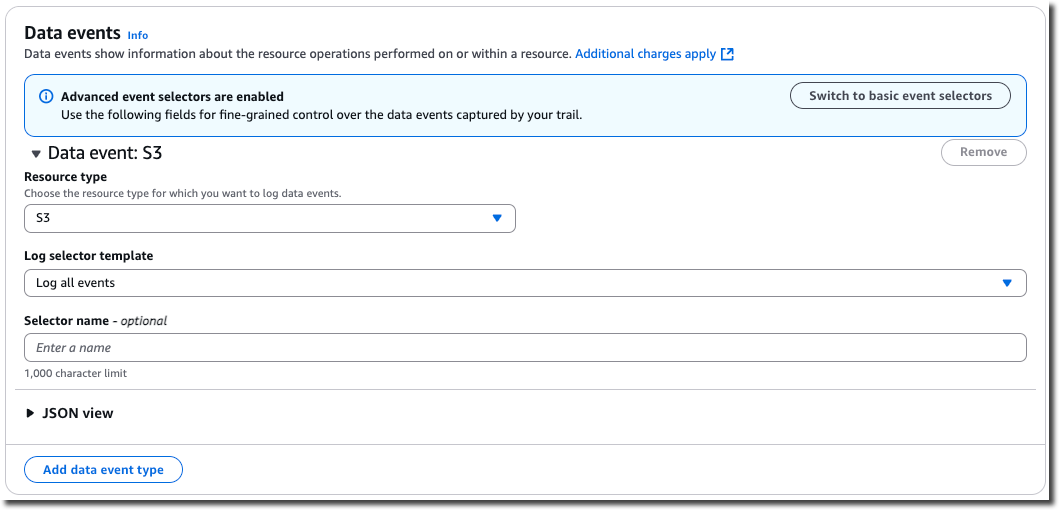

Filtern von Datenereignissen mit dem eventNameAWS Management Console

Gehen Sie wie folgt vor, um das eventName Feld mithilfe der CloudTrail Konsole zu filtern.

-

Folgen Sie den Schritten im Verfahren zum Erstellen von Pfaden oder folgen Sie den Schritten im Verfahren zum Erstellen eines Ereignisdatenspeichers.

-

Wenn Sie den Schritten zum Erstellen des Trail- oder Event-Datenspeichers folgen, treffen Sie die folgenden Auswahlen:

-

Wählen Sie Datenereignisse aus.

-

Wählen Sie den Ressourcentyp, für den Sie Datenereignisse protokollieren möchten.

-

Wählen Sie für die Protokollauswahlvorlage die Option Benutzerdefiniert aus.

-

(Optional) Geben Sie unter Selektorname einen Namen ein, um Ihre Auswahl zu identifizieren. Der Selektorname ist ein optionaler, beschreibender Name für eine erweiterte Ereignisauswahl, z. B. „Datenereignisse nur für zwei S3-Buckets protokollieren“. Der Name des Selektors wird als

Namein der erweiterten Ereignisauswahl aufgeführt und ist sichtbar, wenn Sie die JSON-Ansicht erweitern. -

Gehen Sie unter Erweiterte Event-Selektoren wie folgt vor, um nach folgenden Kriterien zu filtern:

eventName-

Wählen Sie für Feld die Option EventName aus.

-

Wählen Sie für Operator den Bedingungsoperator aus. In diesem Beispiel wählen wir Equals, weil wir einen bestimmten API-Aufruf protokollieren möchten.

-

Geben Sie unter Value den Namen des Ereignisses ein, nach dem Sie filtern möchten.

-

Um nach einem anderen zu filtern

eventName, wählen Sie + Bedingung. Informationen darüber, wie mehrere Bedingungen CloudTrail ausgewertet werden, finden Sie unterWie CloudTrail werden mehrere Bedingungen für ein Feld ausgewertet.

-

-

Wählen Sie +Feld, um Filter für andere Felder hinzuzufügen.

-

Filtern von Datenereignissen eventName mithilfe von AWS CLI

Mithilfe von können Sie nach dem eventName Feld filtern, um bestimmte Ereignisse ein- oder auszuschließen. AWS CLI

Wenn Sie einen vorhandenen Trail- oder Event-Datenspeicher aktualisieren, um zusätzliche Event-Selektoren zu protokollieren, rufen Sie die aktuellen Event-Selektoren ab, indem Sie den get-event-selectorsBefehl für einen Trail oder den get-event-data-storeBefehl für einen Event-Datenspeicher ausführen. Aktualisieren Sie anschließend Ihre Event-Selektoren, um für jeden Datenressourcentyp, den Sie protokollieren möchten, eine Feldauswahl hinzuzufügen.

Im folgenden Beispiel werden S3-Datenereignisse in einem Trail protokolliert. Sie --advanced-event-selectors sind so konfiguriert, dass sie nur Datenereignisse für die DeleteObject API-Aufrufe GetObjectPutObject, und protokollieren.

aws cloudtrail put-event-selectors \ --trail-nametrailName\ --advanced-event-selectors '[ { "Name": "Log GetObject, PutObject and DeleteObject S3 data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "eventName", "Equals": ["GetObject","PutObject","DeleteObject"] } ] } ]'

Im nächsten Beispiel wird ein neuer Ereignisdatenspeicher erstellt, der Datenereignisse für EBS Direct protokolliert, APIs ListChangedBlocks API-Aufrufe jedoch ausschließt. Sie können das verwenden update-event-data-storeBefehl zum Aktualisieren eines vorhandenen Ereignisdatenspeichers.

aws cloudtrail create-event-data-store \ --name "eventDataStoreName" --advanced-event-selectors '[ { "Name": "Log all EBS Direct API data events except ListChangedBlocks", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] }, { "Field": "eventName", "NotEquals": ["ListChangedBlocks"] } ] } ]'

Filterung von Datenereignissen nach resources.ARN

Mithilfe erweiterter Event-Selektoren können Sie nach dem Wert des resources.ARN Felds filtern.

Sie können jeden Operator mit verwendenresources.ARN, aber wenn Sie Equals oder verwendenNotEquals, muss der Wert genau dem ARN einer gültigen Ressource für den von Ihnen angegebenen resources.type Wert entsprechen. Um alle Datenereignisse für alle Objekte in einem bestimmten S3-Bucket zu protokollieren, verwenden Sie den StartsWith-Operator und geben nur den Bucket-ARN als übereinstimmenden Wert an.

In der folgenden Tabelle wird das gültige ARN-Format für alle resources.type-Werte aufgeführt.

Anmerkung

Sie können das resources.ARN Feld nicht verwenden, um Ressourcentypen zu filtern, bei denen dies nicht der Fall ist ARNs.

| resources.type | resources.ARN |

|---|---|

AWS::DynamoDB::Table1 |

|

AWS::Lambda::Function |

|

|

|

AWS::AIOps::InvestigationGroup |

|

AWS::AppConfig::Configuration |

|

AWS::AppSync::GraphQL |

|

AWS::B2BI::Transformer |

|

AWS::Backup::SearchJob |

|

AWS::Bedrock::AgentAlias |

|

AWS::Bedrock::AsyncInvoke |

|

AWS::Bedrock::FlowAlias |

|

AWS::Bedrock::Guardrail |

|

AWS::Bedrock::InlineAgent |

|

AWS::Bedrock::KnowledgeBase |

|

AWS::Bedrock::Model |

Der ARN muss in einem der folgenden Formate vorliegen:

|

AWS::Bedrock::PromptVersion |

|

AWS::Cassandra::Table |

|

AWS::CloudFront::KeyValueStore |

|

AWS::CloudTrail::Channel |

|

AWS::CodeGuruProfiler::ProfilingGroup |

|

AWS::CodeWhisperer::Customization |

|

AWS::CodeWhisperer::Profile |

|

AWS::Cognito::IdentityPool |

|

AWS::DataExchange::Asset |

|

AWS::Deadline::Fleet |

|

AWS::Deadline::Job |

|

AWS::Deadline::Queue |

|

AWS::Deadline::Worker |

|

AWS::DynamoDB::Stream |

|

AWS::EC2::Snapshot |

|

AWS::EMRWAL::Workspace |

|

AWS::FinSpace::Environment |

|

AWS::Glue::Table |

|

AWS::GreengrassV2::ComponentVersion |

|

AWS::GreengrassV2::Deployment |

|

AWS::GuardDuty::Detector |

|

AWS::IoT::Certificate |

|

AWS::IoT::Thing |

|

AWS::IoTSiteWise::Asset |

|

AWS::IoTSiteWise::TimeSeries |

|

AWS::IoTTwinMaker::Entity |

|

AWS::IoTTwinMaker::Workspace |

|

AWS::KendraRanking::ExecutionPlan |

|

AWS::Kinesis::Stream |

|

AWS::Kinesis::StreamConsumer |

|

AWS::KinesisVideo::Stream |

|

AWS::GeoMaps::Provider |

|

AWS::GeoPlaces::Provider |

|

AWS::GeoRoutes::Provider |

|

AWS::MachineLearning::MlModel |

|

AWS::ManagedBlockchain::Network |

|

AWS::ManagedBlockchain::Node |

|

AWS::MedicalImaging::Datastore |

|

AWS::MWAA::Environment |

|

AWS::NeptuneGraph::Graph |

|

AWS::One::UKey |

|

AWS::One::User |

|

AWS::PaymentCryptography::Alias |

|

AWS::PaymentCryptography::Key |

|

AWS::PCAConnectorAD::Connector |

|

AWS::PCAConnectorSCEP::Connector |

|

AWS::QApps::QApp |

|

AWS::QApps::QAppSession |

|

AWS::QBusiness::Application |

|

AWS::QBusiness::DataSource |

|

AWS::QBusiness::Index |

|

AWS::QBusiness::WebExperience |

|

AWS::QDeveloper::Integration |

|

AWS::RDS::DBCluster |

|

AWS::ResourceExplorer2::ManagedView |

|

AWS::ResourceExplorer2::View |

|

AWS::RUM::AppMonitor |

|

|

|

|

|

AWS::S3ObjectLambda::AccessPoint |

|

AWS::S3Outposts::Object |

|

AWS::S3Tables::Table |

|

AWS::S3Tables::TableBucket |

|

AWS::SageMaker::Endpoint |

|

AWS::SageMaker::ExperimentTrialComponent |

|

AWS::SageMaker::FeatureGroup |

|

AWS::SCN::Instance |

|

AWS::SDB::Domain |

|

AWS::ServiceDiscovery::Namespace |

|

AWS::ServiceDiscovery::Service |

|

AWS::Signer::SigningJob |

|

AWS::Signer::SigningProfile |

|

AWS::SitewiseAssistant::Conversation |

|

AWS::SMSVoice::Message |

|

AWS::SMSVoice::OriginationIdentity |

|

AWS::SNS::PlatformEndpoint |

|

AWS::SNS::Topic |

|

AWS::SocialMessaging::PhoneNumberId |

|

AWS::SocialMessaging::WabaId |

|

AWS::SQS::Queue |

|

AWS::SSM::ManagedNode |

Der ARN muss in einem der folgenden Formate vorliegen:

|

AWS::SSMMessages::ControlChannel |

|

AWS::StepFunctions::Activity |

|

AWS::StepFunctions::StateMachine |

Der ARN muss in einem der folgenden Formate vorliegen:

|

AWS::SWF::Domain |

|

AWS::ThinClient::Device |

|

AWS::ThinClient::Environment |

|

AWS::Timestream::Database |

|

AWS::Timestream::RegionalEndpoint |

|

AWS::Timestream::Table |

|

AWS::VerifiedPermissions::PolicyStore |

|

1 Bei Tabellen mit aktivierten Streams enthält das resources-Feld im Datenereignis sowohl AWS::DynamoDB::Stream als auch AWS::DynamoDB::Table. Wenn Sie AWS::DynamoDB::Table als resources.type angeben, werden standardmäßig sowohl DynamoDB-Tabellen- als auch DynamoDB-Stream-Ereignisse protokolliert. Um Streams-Ereignisse auszuschließen, fügen Sie dem eventName Feld einen Filter hinzu.

2 Um alle Datenereignisse für alle Objekte in einem bestimmten S3-Bucket zu protokollieren, verwenden Sie den StartsWith-Operator und geben Sie nur die Bucket-ARN als übereinstimmenden Wert an. Der abschließende Schrägstrich ist beabsichtigt; schließen Sie ihn nicht aus.

3 Um Ereignisse zu allen Objekten in einem S3-Zugangspunkt zu protokollieren, empfehlen wir, nur die Zugangspunkt-ARN zu verwenden, den Objektpfad nicht einzuschließen und die StartsWith- oder NotStartsWith-Operatoren oder zu verwenden.

Themen

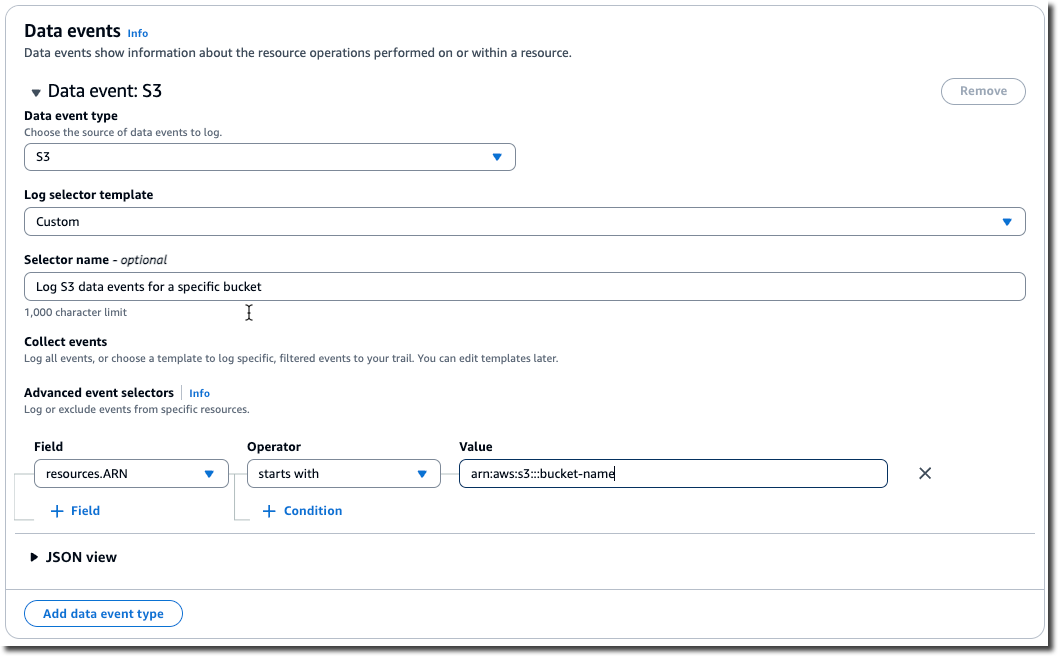

Filtern von Datenereignissen resources.ARN mithilfe von AWS Management Console

Gehen Sie wie folgt vor, um das resources.ARN Feld mithilfe der CloudTrail Konsole zu filtern.

-

Folgen Sie den Schritten im Verfahren zum Erstellen von Pfaden oder folgen Sie den Schritten im Verfahren zum Erstellen eines Ereignisdatenspeichers.

-

Wenn Sie den Schritten zum Erstellen des Trail- oder Event-Datenspeichers folgen, treffen Sie die folgenden Auswahlen:

-

Wählen Sie Datenereignisse aus.

-

Wählen Sie den Ressourcentyp, für den Sie Datenereignisse protokollieren möchten.

-

Wählen Sie für die Protokollauswahlvorlage die Option Benutzerdefiniert aus.

-

(Optional) Geben Sie unter Selektorname einen Namen ein, um Ihre Auswahl zu identifizieren. Der Selektorname ist ein optionaler, beschreibender Name für eine erweiterte Ereignisauswahl, z. B. „Datenereignisse nur für zwei S3-Buckets protokollieren“. Der Name des Selektors wird als

Namein der erweiterten Ereignisauswahl aufgeführt und ist sichtbar, wenn Sie die JSON-Ansicht erweitern. -

Gehen Sie unter Erweiterte Event-Selektoren wie folgt vor, um nach folgenden Kriterien zu filtern:

resources.ARN-

Wählen Sie für Feld resources.ARN aus.

-

Wählen Sie unter Operator den Bedingungsoperator aus. In diesem Beispiel wählen wir starts with, weil wir Datenereignisse für einen bestimmten S3-Bucket protokollieren möchten.

-

Geben Sie unter Wert den ARN für Ihren Ressourcentyp ein (z. B.

arn:aws:s3:::amzn-s3-demo-bucket). -

Um einen anderen zu filtern

resources.ARN, wählen Sie + Bedingung. Informationen darüber, wie mehrere Bedingungen CloudTrail ausgewertet werden, finden Sie unterWie CloudTrail werden mehrere Bedingungen für ein Feld ausgewertet.

-

-

Wählen Sie +Feld, um Filter für andere Felder hinzuzufügen.

-

Filtern von Datenereignissen resources.ARN mithilfe von AWS CLI

Mithilfe von können Sie nach dem resources.ARN Feld filtern AWS CLI, um Ereignisse für einen bestimmten ARN zu protokollieren oder die Protokollierung für einen bestimmten ARN auszuschließen.

Wenn Sie einen vorhandenen Trail- oder Ereignisdatenspeicher aktualisieren, um zusätzliche Event-Selektoren zu protokollieren, rufen Sie die aktuellen Event-Selektoren ab, indem Sie den get-event-selectorsBefehl für einen Trail oder den get-event-data-storeBefehl für einen Event-Datenspeicher ausführen. Aktualisieren Sie anschließend Ihre Event-Selektoren, um für jeden Datenressourcentyp, den Sie protokollieren möchten, eine Feldauswahl hinzuzufügen.

Das folgende Beispiel zeigt, wie Sie Ihren Trail so konfigurieren, dass alle Datenereignisse für alle Amazon-S3-Objekte in einem bestimmten S3 Bucket enthalten sind. Der Wert für S3-Ereignisse für das resources.type-Feld ist AWS::S3::Object. Da sich die ARN-Werte für S3-Objekte und S3 Buckets geringfügig unterscheiden, müssen Sie den StartsWith-Operator für resources.ARN hinzufügen, um alle Ereignisse zu erfassen.

aws cloudtrail put-event-selectors \ --trail-nameTrailName\ --regionregion\ --advanced-event-selectors \ '[ { "Name": "S3EventSelector", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "resources.ARN", "StartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] } ] } ]'

Datenereignisse nach Wert filtern readOnly

Mithilfe erweiterter Event-Selektoren können Sie basierend auf dem Wert des readOnly Felds filtern.

Sie können den Equals Operator nur mit dem readOnly Feld verwenden. Sie können den readOnly Wert auf true oder setzenfalse. Wenn Sie dieses Feld nicht hinzufügen, werden sowohl Lese- als auch Schreibereignisse CloudTrail protokolliert. Ein Wert von true protokolliert nur Leseereignisse. Der Wert false protokolliert nur Schreibereignisse.

Themen

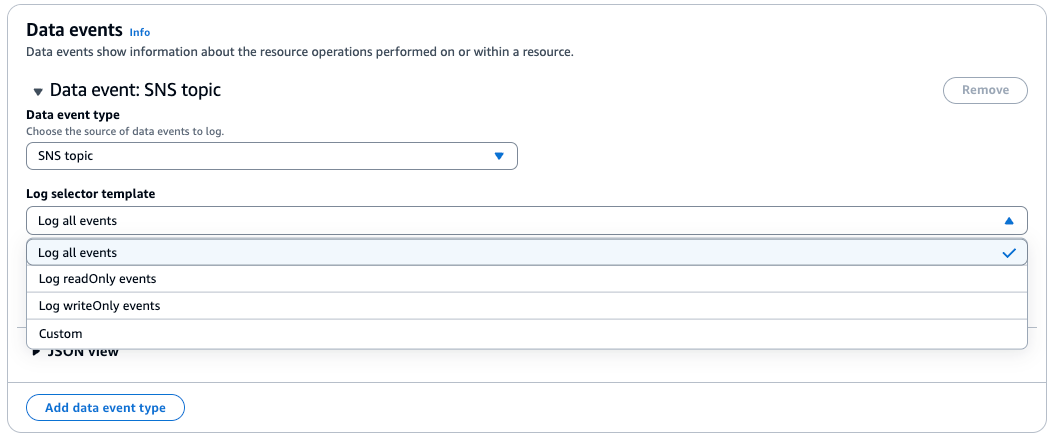

Filtern von Datenereignissen nach readOnly Wert mithilfe des AWS Management Console

Gehen Sie wie folgt vor, um das readOnly Feld mithilfe der CloudTrail Konsole zu filtern.

-

Folgen Sie den Schritten im Verfahren zum Erstellen von Pfaden oder folgen Sie den Schritten im Verfahren zum Erstellen eines Ereignisdatenspeichers.

-

Wenn Sie den Schritten zum Erstellen des Trail- oder Event-Datenspeichers folgen, treffen Sie die folgenden Auswahlen:

-

Wählen Sie Datenereignisse aus.

-

Wählen Sie den Ressourcentyp, für den Sie Datenereignisse protokollieren möchten.

-

Wählen Sie unter Log Selector Template die passende Vorlage für Ihren Anwendungsfall aus.

Anmerkung

Die Vorlagen Nur AWS Management Console Ereignisse protokollieren und Vom AWS Dienst ausgelöste Ereignisse ausschließen sind nur für Ereignisdatenspeicher verfügbar.

Wenn Sie dies planen Wählen Sie diese Log-Selector-Vorlage Protokollieren Sie nur Leseereignisse und wenden Sie keine anderen Filter an (z. B. auf den

resources.ARNWert).Nur Leseereignisse protokollieren

Nur Schreibereignisse protokollieren und keine anderen Filter anwenden (z. B. auf den

resources.ARNWert).Nur Schreibereignisse protokollieren

Filtern Sie nach dem

readOnlyWert und wenden Sie zusätzliche Filter an (z. B. auf denresources.ARNWert).Custom (Benutzerdefiniert)

Gehen Sie unter Erweiterte Event-Selektoren wie folgt vor, um nach dem

readOnlyWert zu filtern:Um Schreibereignisse zu protokollieren

-

Wählen Sie für Feld die Option readOnly aus.

-

Wählen Sie für Operator die Option Equals aus.

-

Geben Sie für Wert

falseein. -

Wählen Sie +Feld, um Filter für andere Felder hinzuzufügen.

Um Leseereignisse zu protokollieren

-

Wählen Sie für Feld die Option readOnly aus.

-

Wählen Sie für Operator die Option Equals aus.

-

Geben Sie für Wert

trueein. -

Wählen Sie +Feld, um Filter für andere Felder hinzuzufügen.

-

-

Filtern von Datenereignissen nach readOnly Wert mithilfe der AWS CLI

Mit dem AWS CLI können Sie nach dem readOnly Feld filtern.

Sie können den Equals Operator nur mit dem readOnly Feld verwenden. Sie können den readOnly Wert auf true oder setzenfalse. Wenn Sie dieses Feld nicht hinzufügen, werden sowohl Lese- als auch Schreibereignisse CloudTrail protokolliert. Ein Wert von true protokolliert nur Leseereignisse. Der Wert false protokolliert nur Schreibereignisse.

Wenn Sie einen vorhandenen Trail- oder Event-Datenspeicher aktualisieren, um zusätzliche Event-Selektoren zu protokollieren, rufen Sie die aktuellen Event-Selektoren ab, indem Sie den get-event-selectorsBefehl für einen Trail oder den get-event-data-storeBefehl für einen Event-Datenspeicher ausführen. Aktualisieren Sie anschließend Ihre Event-Selektoren, um für jeden Datenressourcentyp, den Sie protokollieren möchten, eine Feldauswahl hinzuzufügen.

Das folgende Beispiel zeigt, wie Sie Ihren Trail so konfigurieren, dass schreibgeschützte Datenereignisse für alle Amazon S3 S3-Objekte protokolliert werden.

aws cloudtrail put-event-selectors \ --trail-nameTrailName\ --regionregion\ --advanced-event-selectors '[ { "Name": "Log read-only S3 data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "readOnly", "Equals": ["true"] } ] } ]'

Im nächsten Beispiel wird ein neuer Ereignisdatenspeicher erstellt, der nur schreibgeschützte Datenereignisse für EBS Direct protokolliert. APIs Sie können den update-event-data-storeBefehl zum Aktualisieren eines vorhandenen Ereignisdatenspeichers.

aws cloudtrail create-event-data-store \ --name "eventDataStoreName" \ --advanced-event-selectors \ '[ { "Name": "Log write-only EBS Direct API data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] }, { "Field": "readOnly", "Equals": ["false"] } ] } ]'