Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Kopieren Sie Trail-Ereignisse mit der Konsole in einen neuen Ereignisdatenspeicher

In dieser exemplarischen Vorgehensweise erfahren Sie, wie Sie Trail-Ereignisse zur historischen Analyse in einen neuen Datenspeicher für Ereignisse in CloudTrail Lake kopieren. Weitere Informationen zum Kopieren von Trail-Ereignissen finden Sie unter Kopieren von Trail-Ereignissen in einen Ereignisdatenspeicher.

Kopieren Sie Trail-Ereignisse wie folgt in einen neuen Ereignisdatenspeicher:

-

Melden Sie sich bei der an AWS Management Console und öffnen Sie die CloudTrail Konsole unter https://console.aws.amazon.com/cloudtrail/

. -

Wählen Sie im Navigationsbereich unter Lake die Option Ereignisdatenspeicher aus.

-

Wählen Sie Ereignisdatenspeicher erstellen aus.

-

Geben Sie auf der Seite „Event-Datenspeicher konfigurieren“ unter Allgemeine Details Ihrem Event-Datenspeicher einen Namen, z.

my-management-events-edsB. Verwenden Sie dazu am besten einen Namen, der den Zweck des Ereignisdatenspeichers schnell identifiziert. Informationen zu den CloudTrail Benennungsanforderungen finden Sie unterBenennungsanforderungen für CloudTrail Ressourcen, S3-Buckets und Schlüssel KMS. -

Wählen Sie die Preisoption aus, die Sie für den Ereignisdatenspeicher verwenden möchten. Der Preisoption bestimmt die Kosten für die Erfassung und Speicherung von Ereignissen sowie die standardmäßige und maximale Aufbewahrungsdauern für Ihren Ereignisdatenspeicher. Weitere Informationen finden Sie unter AWS CloudTrail -Preise

und Verwaltung der CloudTrail Seekosten. Die folgenden Optionen sind verfügbar:

-

Preisoption mit verlängerbarer Aufbewahrung für ein Jahr – Empfohlen, wenn Sie damit rechnen, weniger als 25 TB an Ereignisdaten pro Monat zu erfassen und eine flexible Aufbewahrungsdauer von bis zu 10 Jahren wünschen. In den ersten 366 Tagen (Standardaufbewahrungszeitraum) ist Speicherplatz ohne zusätzliche Kosten im Preis für die Datenaufnahme enthalten. Nach 366 Tagen ist eine verlängerte Aufbewahrung gegen Aufpreis pay-as-you-go verfügbar. Dies ist die Standardoption.

-

Standardaufbewahrungsdauer: 366 Tage.

-

Maximale Aufbewahrungsdauer: beträgt 3 653 Tage.

-

-

Preisoption für die Aufbewahrung über sieben Jahre – Empfohlen, wenn Sie damit rechnen, mehr als 25 TB an Ereignisdaten pro Monat zu erfassen und eine flexible Aufbewahrungsdauer von bis zu 7 Jahren wünschen. Die Aufbewahrung ist im Preis für die Erfassung ohne Zusatzkosten enthalten.

-

Standardaufbewahrungsdauer: 2 557 Tage.

-

Maximale Aufbewahrungsdauer: beträgt 2 557 Tage.

-

-

-

Geben Sie einen Aufbewahrungszeitraum für den Ereignisdatenspeicher an. Die Aufbewahrungsdauern können zwischen 7 Tagen und 3 653 Tagen (etwa 10 Jahre) für die Preisoption mit verlängerbarer Aufbewahrungsdauer für ein Jahr oder zwischen 7 Tagen und 2 557 Tagen (etwa sieben Jahre) für die Preisoption mit siebenjähriger Aufbewahrungsdauer liegen.

CloudTrail Lake entscheidet, ob ein Ereignis aufbewahrt werden soll, indem es prüft, ob das Ereignis innerhalb

eventTimedes angegebenen Aufbewahrungszeitraums liegt. Wenn Sie beispielsweise einen Aufbewahrungszeitraum von 90 Tagen angeben, CloudTrail werden Ereignisse entfernt, wenn sieeventTimeälter als 90 Tage sind.Anmerkung

CloudTrail kopiert ein Ereignis nicht, wenn

eventTimees älter als die angegebene Aufbewahrungsfrist ist.Um den geeigneten Aufbewahrungszeitraum zu ermitteln, nehmen Sie die Summe aus dem ältesten Ereignis, das Sie kopieren möchten, in Tagen und der Anzahl der Tage, an denen Sie die Ereignisse im Ereignisdatenspeicher speichern möchten (Aufbewahrungszeitraum =

oldest-event-in-days+number-days-to-retain). Wenn das älteste Ereignis, das Sie kopieren, beispielsweise 45 Tage alt ist und Sie die Ereignisse weitere 45 Tage im Ereignisdatenspeicher aufbewahren möchten, würden Sie die Aufbewahrungsdauer auf 90 Tage festlegen. -

(Optional) Wählen Sie unter Verschlüsselung aus, ob Sie den Ereignisdatenspeicher mit Ihrem eigenen KMS Schlüssel verschlüsseln möchten. Standardmäßig werden alle Ereignisse in einem Ereignisdatenspeicher CloudTrail mithilfe eines KMS Schlüssels verschlüsselt, der Ihnen AWS gehört und der für Sie verwaltet wird.

Um die Verschlüsselung mit Ihrem eigenen KMS Schlüssel zu aktivieren, wählen Sie Meinen eigenen Schlüssel verwenden aus AWS KMS key. Wählen Sie Neu, um einen für Sie AWS KMS key erstellen zu lassen, oder wählen Sie Bestehend, um einen vorhandenen KMS Schlüssel zu verwenden. Geben Sie KMS unter Alias eingeben einen Alias im folgenden Format an

alias/MyAliasName. Wenn Sie Ihren eigenen KMS Schlüssel verwenden, müssen Sie Ihre KMS Schlüsselrichtlinie so bearbeiten, dass CloudTrail Protokolle verschlüsselt und entschlüsselt werden können. Weitere Informationen finden Sie unterKonfigurieren Sie AWS KMS wichtige Richtlinien für CloudTrail. CloudTrail unterstützt auch Schlüssel AWS KMS für mehrere Regionen. Weitere Informationen finden Sie über Multi-Regions-Schlüssel finden Sie unter Verwenden von Schlüsseln für mehrere Regionen im AWS Key Management Service -Entwicklerhandbuch.Wenn Sie Ihren eigenen KMS Schlüssel verwenden, fallen AWS KMS Kosten für die Verschlüsselung und Entschlüsselung an. Nachdem Sie einem Schlüssel einen Ereignisdatenspeicher zugeordnet haben, kann der KMS KMS Schlüssel nicht mehr entfernt oder geändert werden.

Anmerkung

Um die AWS Key Management Service Verschlüsselung für den Datenspeicher eines Organisationsereignisses zu aktivieren, müssen Sie einen vorhandenen KMS Schlüssel für das Verwaltungskonto verwenden.

-

(Optional) Wenn Sie Ihre Ereignisdaten mit Amazon Athena abfragen möchten, wählen Sie Aktivieren in Lake-Abfrageverbund. Mit Federation können Sie die mit dem Ereignisdatenspeicher verknüpften Metadaten im AWS Glue Datenkatalog anzeigen und SQL Abfragen für die Ereignisdaten in Athena ausführen. Anhand der im AWS Glue Datenkatalog gespeicherten Tabellenmetadaten weiß die Athena-Abfrage-Engine, wie die Daten, die Sie abfragen möchten, gesucht, gelesen und verarbeitet werden. Weitere Informationen finden Sie unter Verbund für einen Ereignisdatenspeicher erstellen.

Wählen Sie Aktivieren und gehen Sie wie folgt vor, um Lake-Abfrageverbund zu aktivieren:

-

Wählen Sie aus, ob Sie eine neue Rolle erstellen oder eine bestehende IAM Rolle verwenden möchten. AWS Lake Formationverwendet diese Rolle, um die Berechtigungen für den Verbunddatenspeicher für Ereignisse zu verwalten. Wenn Sie mit der CloudTrail Konsole eine neue Rolle erstellen, CloudTrail wird automatisch eine Rolle mit den erforderlichen Berechtigungen erstellt. Wenn Sie eine bestehende Rolle auswählen, stellen Sie sicher, dass die Richtlinie für die Rolle die erforderlichen Mindestberechtigungen vorsieht.

-

Wenn Sie eine neue Rolle erstellen, geben Sie einen Namen zur Identifizierung der Rolle ein.

-

Wenn Sie eine bestehende Rolle verwenden, wählen Sie die Rolle aus, die Sie verwenden möchten. Die Rolle muss in Ihrem Konto vorhanden sein.

-

-

(Optional) Wählen Sie „Ressourcenrichtlinie aktivieren“, um Ihrem Ereignisdatenspeicher eine ressourcenbasierte Richtlinie hinzuzufügen. Mit ressourcenbasierten Richtlinien können Sie steuern, welche Principals Aktionen in Ihrem Ereignisdatenspeicher ausführen können. Sie können beispielsweise eine ressourcenbasierte Richtlinie hinzufügen, die es den Root-Benutzern in anderen Konten ermöglicht, diesen Ereignisdatenspeicher abzufragen und die Abfrageergebnisse anzuzeigen. Beispiele für Richtlinien finden Sie unter Beispiele für ressourcenbasierte Richtlinien für Ereignisdatenspeicher.

Eine ressourcenbasierte Richtlinie umfasst eine oder mehrere Anweisungen. Jede Anweisung in der Richtlinie definiert die Prinzipale, denen der Zugriff auf den Ereignisdatenspeicher gewährt oder verweigert wird, und die Aktionen, die die Prinzipale mit der Ressource des Ereignisdatenspeichers ausführen können.

Die folgenden Aktionen werden in ressourcenbasierten Richtlinien für Ereignisdatenspeicher unterstützt:

-

cloudtrail:StartQuery -

cloudtrail:CancelQuery -

cloudtrail:ListQueries -

cloudtrail:DescribeQuery -

cloudtrail:GetQueryResults -

cloudtrail:GenerateQuery -

cloudtrail:GenerateQueryResultsSummary -

cloudtrail:GetEventDataStore

CloudTrail Erstellt für Datenspeicher von Organisationsereignissen eine ressourcenbasierte Standardrichtlinie, in der die Aktionen aufgeführt sind, die die delegierten Administratorkonten für Organisationsereignisdatenspeicher ausführen dürfen. Die Berechtigungen in dieser Richtlinie werden von den delegierten Administratorberechtigungen in abgeleitet. AWS Organizations Diese Richtlinie wird automatisch aktualisiert, wenn Änderungen am Ereignisdatenspeicher der Organisation oder an der Organisation vorgenommen wurden (z. B. wenn ein CloudTrail delegiertes Administratorkonto registriert oder entfernt wurde).

-

-

(Optional) Fügen Sie unter Tags ein oder mehrere benutzerdefinierte Tags (Schlüssel-Wert-Paare) zu Ihrem Ereignisdatenspeicher hinzu. Mithilfe von Tags können Sie Ihre CloudTrail Ereignisdatenspeicher identifizieren. Sie könnten beispielsweise ein Tag mit dem Namen

stageund dem Wertprodanfügen. Sie können Tags verwenden, um den Zugriff auf Ihren Ereignisdatenspeicher einzuschränken. Sie können Tags auch verwenden, um die Abfrage- und Aufnahmekosten für Ihren Ereignisdatenspeicher zu verfolgen.Informationen dazu, wie Sie mithilfe von Tags Kosten nachverfolgen, finden Sie unter Erstellen von benutzerdefinierten Kostenzuweisungs-Tags für CloudTrail Lake-Event-Datenspeicher. Informationen dazu, wie Sie mithilfe von IAM Richtlinien den Zugriff auf einen auf Tags basierenden Ereignisdatenspeicher autorisieren können, finden Sie unterBeispiele: Verweigern des Zugriffs zum Erstellen oder Löschen von Ereignisdatenspeichern basierend auf Tags. Informationen dazu, wie Sie Tags verwenden können AWS, finden Sie unter Tagging Your AWS Resources User Guide unter Tagging AWS Resources User Guide.

-

Wählen Sie Next (Weiter) aus, um den Ereignisdatenspeicher zu konfigurieren.

-

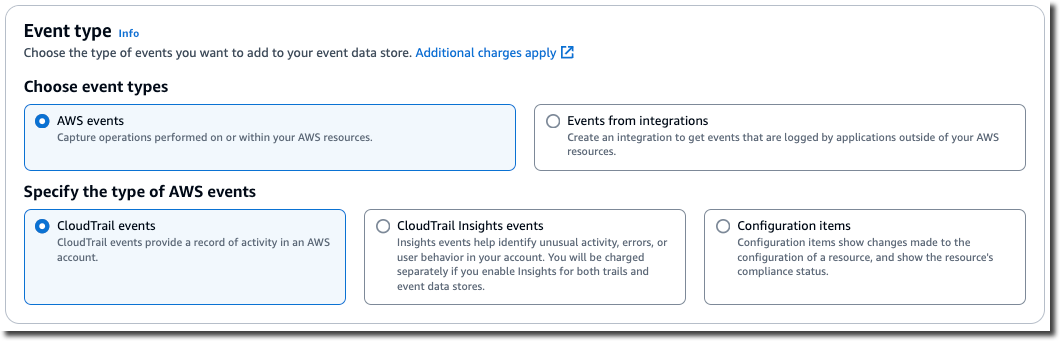

Behalten Sie auf der Seite Ereignisse auswählen die Standardauswahl für den Ereignistyp bei.

-

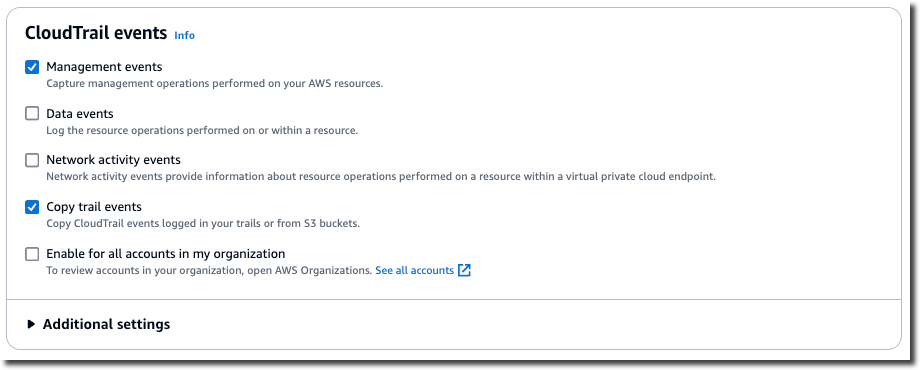

Für CloudTrail Ereignisse lassen wir die Option Management-Ereignisse ausgewählt und wählen Trail-Ereignisse kopieren. In diesem Beispiel machen wir uns keine Gedanken über die Ereignistypen, da wir den Ereignisdatenspeicher nur zur Analyse vergangener Ereignisse verwenden und keine zukünftigen Ereignisse aufnehmen.

Wenn Sie einen Ereignisdatenspeicher erstellen, der einen vorhandenen Trail ersetzen soll, wählen Sie dieselben Ereignisselektoren wie für Ihren Trail aus, um sicherzustellen, dass der Ereignisdatenspeicher die gleiche Ereignisabdeckung hat.

-

Wählen Sie Für alle Konten in meiner Organisation aktivieren aus, wenn es sich um einen Ereignisdatenspeicher für eine Organisation handelt. Diese Option kann nur geändert werden, wenn Sie Konten in AWS Organizations konfiguriert haben.

Anmerkung

Wenn Sie einen Ereignisdatenspeicher einer Organisation erstellen, müssen Sie mit dem Verwaltungskonto der Organisation angemeldet sein, da Trail-Ereignisse nur mit dem Verwaltungskonto in den Ereignisdatenspeicher einer Organisation kopiert werden können.

-

Für Zusätzliche Einstellungen deaktivieren wir die Option Ereignisse aufnehmen, da wir in diesem Beispiel nicht möchten, dass der Ereignisdatenspeicher zukünftige Ereignisse aufnimmt, da wir nur daran interessiert sind, die kopierten Ereignisse abzufragen. Standardmäßig sammelt ein Ereignisdatenspeicher Ereignisse für alle AWS-Regionen und beginnt, Ereignisse zu erfassen, sobald er erstellt wird.

-

Für Verwaltungsereignisse behalten wir die Standardeinstellungen bei.

-

Führen Sie im Bereich Trail-Ereignisse kopieren die folgenden Schritte aus.

-

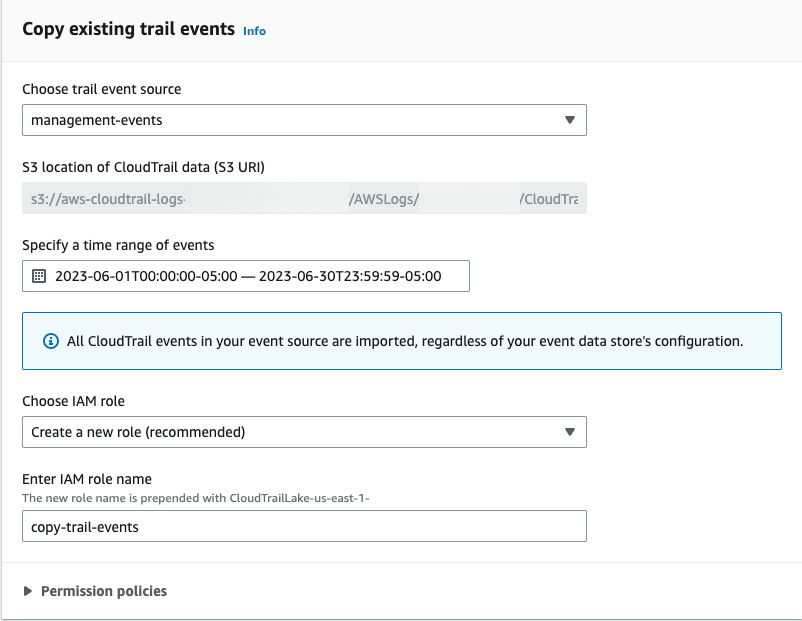

Wählen Sie den Trail aus, die Sie kopieren möchten. In diesem Beispiel wählen wir einen Pfad mit dem Namen

management-events.Standardmäßig werden CloudTrail nur CloudTrail Ereignisse kopiert, die im

CloudTrailPräfix des S3-Buckets und die Präfixe innerhalb desCloudTrailPräfixes enthalten sind, und überprüft keine Präfixe für andere AWS Dienste. Wenn Sie CloudTrail Ereignisse kopieren möchten, die in einem anderen Präfix enthalten sind, wählen Sie Enter S3 und dann Browse S3 URI, um zu dem Präfix zu navigieren. Wenn der S3-Quell-Bucket für den Trail einen KMS Schlüssel für die Datenverschlüsselung verwendet, stellen Sie sicher, dass die KMS Schlüsselrichtlinie das Entschlüsseln der Daten zulässt CloudTrail . Wenn Ihr S3-Quell-Bucket mehrere KMS Schlüssel verwendet, müssen Sie die Richtlinien für jeden Schlüssel aktualisieren, damit CloudTrail die Daten im Bucket entschlüsselt werden können. Weitere Informationen zur Aktualisierung der KMS Schlüsselrichtlinie finden Sie unterKMSwichtige Richtlinie für die Entschlüsselung von Daten im S3-Quell-Bucket. -

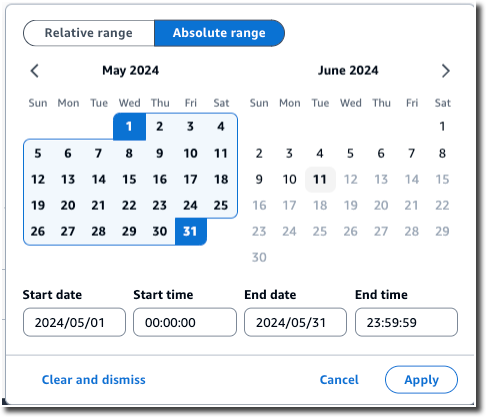

Wählen Sie einen Zeitraum für das Kopieren der Ereignisse aus. CloudTrail überprüft das Präfix und den Namen der Protokolldatei, um sicherzustellen, dass der Name ein Datum zwischen dem ausgewählten Start- und Enddatum enthält, bevor versucht wird, Trail-Ereignisse zu kopieren. Sie können einen Relative range (Relativen Bereich) oder einen Absolute range (Absoluten Bereich) wählen. Um zu vermeiden, dass Ereignisse zwischen dem Quell-Trail und dem Zielereignisdatenspeicher dupliziert werden, wählen Sie einen Zeitraum aus, der vor der Erstellung des Ereignisdatenspeichers liegt.

-

Wenn Sie Relativer Bereich wählen, können Sie wählen, ob Ereignisse kopiert werden sollen, die in den letzten 6 Monaten, 1 Jahr, 2 Jahren, 7 Jahren oder in einem benutzerdefinierten Bereich protokolliert wurden. CloudTrail kopiert die Ereignisse, die innerhalb des ausgewählten Zeitraums protokolliert wurden.

-

Wenn Sie „Absoluter Bereich“ wählen, können Sie ein bestimmtes Start- und Enddatum wählen. CloudTrail kopiert die Ereignisse, die zwischen dem ausgewählten Start- und Enddatum aufgetreten sind.

In diesem Beispiel wählen wir Absolute Reichweite und wir wählen den gesamten Monat Mai aus.

-

-

Wählen Sie für Berechtigungen eine der folgenden IAM Rollenoptionen aus. Wenn Sie eine vorhandene IAM Rolle auswählen, stellen Sie sicher, dass die IAM Rollenrichtlinie die erforderlichen Berechtigungen bereitstellt. Weitere Informationen zur Aktualisierung der IAM Rollenberechtigungen finden Sie unterIAMBerechtigungen für das Kopieren von Trail-Ereignissen.

-

Wählen Sie Neue Rolle erstellen (empfohlen), um eine neue IAM Rolle zu erstellen. Geben Sie IAM unter Rollennamen eingeben einen Namen für die Rolle ein. CloudTrail erstellt automatisch die erforderlichen Berechtigungen für diese neue Rolle.

-

Wählen Sie Benutzerdefinierte IAM Rolle verwenden ausARN, um eine benutzerdefinierte IAM Rolle zu verwenden, die nicht aufgeführt ist. Geben Sie für IAM Rolle ARN eingeben den ein IAMARN.

-

Wählen Sie eine vorhandene IAM Rolle aus der Drop-down-Liste aus.

In diesem Beispiel wählen wir Neue Rolle erstellen (empfohlen) und geben den Namen

copy-trail-eventsan. -

-

-

Wählen Sie Next (Weiter) aus, um Ihre Auswahl zu überprüfen.

-

Überprüfen Sie auf der Seite Prüfen und erstellen Ihre Auswahl. Wählen Sie Bearbeiten aus, um Änderungen am Schema vorzunehmen. Wenn Sie bereit sind, den Ereignisdatenspeicher zu erstellen, wählen Sie Ereignisdatenspeicher erstellen aus.

-

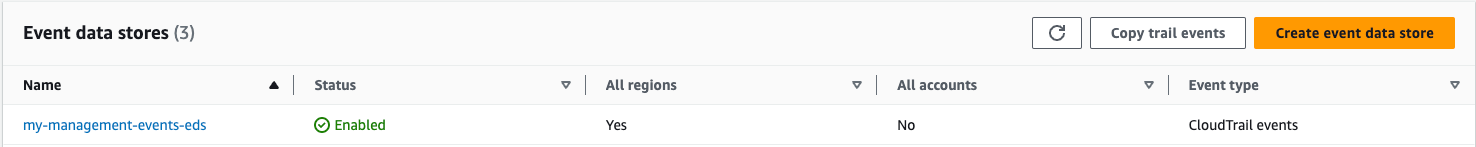

Der neue Ereignisdatenspeicher ist in der Tabelle Ereignisdatenspeicher auf der Seite Ereignisdatenspeicher sichtbar.

-

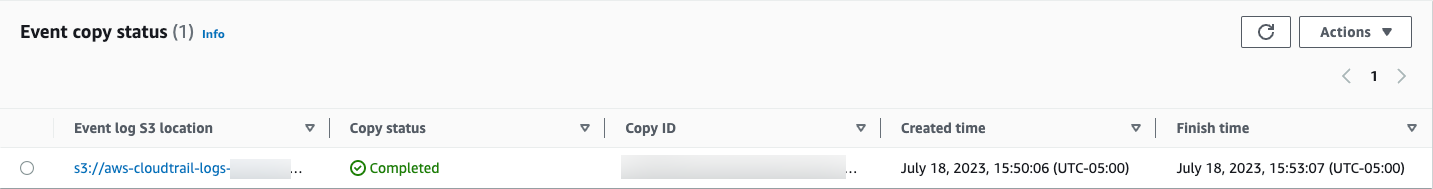

Wählen Sie den Namen des Ereignisdatenspeichers aus, um die Detailseite anzuzeigen. Auf der Detailseite werden die Details zu Ihrem Ereignisdatenspeicher und der Status der Kopie angezeigt. Der Status der Ereigniskopie wird im Bereich Status der Ereigniskopie angezeigt.

Wenn eine Trail-Ereignis-Kopie abgeschlossen ist, wird der Copy status (Kopierstatus) entweder auf Completed (Abgeschlossen) festgelegt, wenn keine Fehler aufgetreten sind, oder auf Failed (Fehlgeschlagen), wenn Fehler aufgetreten sind.

-

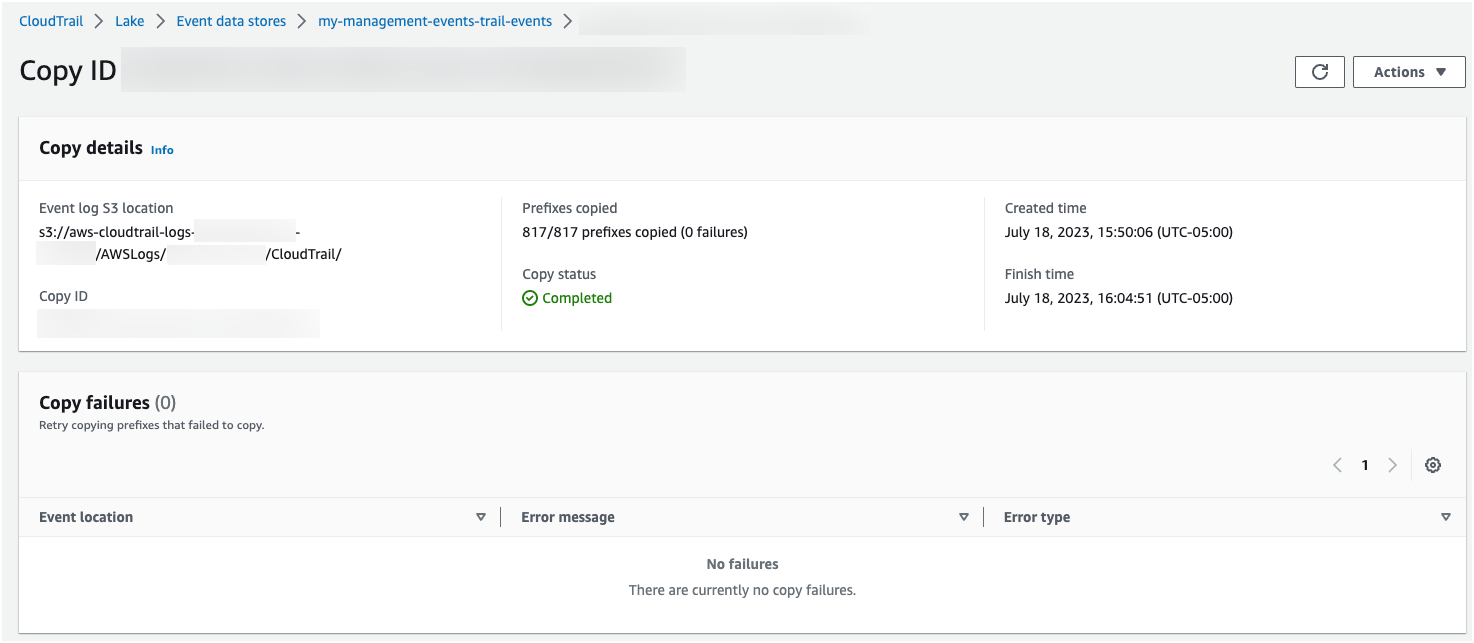

Um weitere Details zur Kopie anzuzeigen, wählen Sie den Namen der Kopie in der Spalte Ereignisprotokoll-S3-Speicherort aus oder wählen Sie im Menü Aktionen die Option Details anzeigen. Weitere Informationen zum Anzeigen der Details eines Trail-Ereignisses finden Sie unter Details zur Eventkopie mit der CloudTrail Konsole anzeigen.

-

Im Bereich Kopierfehler werden alle Fehler angezeigt, die beim Kopieren von Trail-Ereignissen aufgetreten sind. Wenn der Copy status (Kopierstatus) Failed (Fehlgeschlagen) lautet, beheben Sie alle Fehler, die unter Copy failures (Kopierfehler) angezeigt werden, und wählen Sie dann Retry copy (Kopie wiederholen) aus. Wenn Sie erneut versuchen, einen Kopiervorgang durchzuführen, CloudTrail wird der Kopiervorgang an der Stelle fortgesetzt, an der der Fehler aufgetreten ist.