Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Nach der Anmeldung mit API Gateway auf Ressourcen zugreifen

Amazon Cognito Cognito-Benutzerpool-Token werden häufig zur Autorisierung von Anfragen an ein API Gateway verwendet. REST API Die OAuth 2.0-Bereiche in Zugriffstoken können eine Methode und einen Pfad autorisieren, z. B. für. HTTP GET /app_assets ID-Token können als generische Authentifizierung für einen dienen API und Benutzerattribute an den Back-End-Dienst übergeben. APIGateway verfügt über zusätzliche benutzerdefinierte Autorisierungsoptionen wie JWTAutorisierer für HTTP APIs und Lambda-Autorisierer, die eine detailliertere Logik anwenden können.

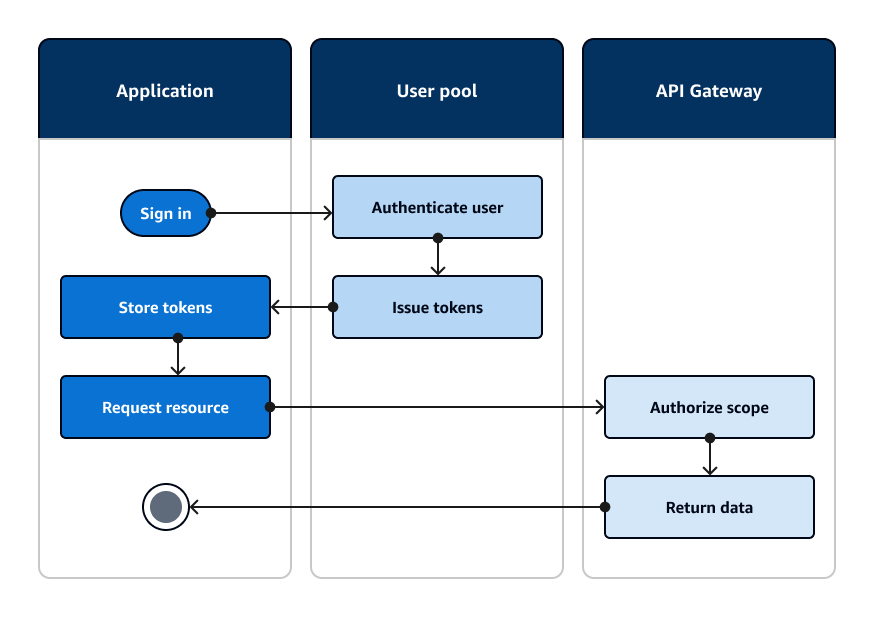

Das folgende Diagramm zeigt eine Anwendung, die Zugriff auf eine REST API mit den 2.0-Bereichen in einem Zugriffstoken erhält. OAuth

Ihre App muss die Token aus authentifizierten Sitzungen sammeln und sie als Inhaber-Token zu einem Authorization Header in der Anfrage hinzufügen. Konfigurieren Sie den Autorisierer, den Sie für den Pfad und die API Methode zur Auswertung von Token-Inhalten konfiguriert haben. APIGateway gibt Daten nur zurück, wenn die Anfrage den Bedingungen entspricht, die Sie für Ihren Autorisierer eingerichtet haben.

APIGateway API kann den Zugriff von einer Anwendung aus unter anderem auf folgende Weise genehmigen:

-

Das Zugriffstoken ist gültig, nicht abgelaufen und enthält den richtigen OAuth 2.0-Bereich. Der Amazon Cognito Cognito-Benutzerpool für einen REST API ist eine gängige Implementierung mit einer niedrigen Eintrittsbarriere. Sie können auch den Hauptteil, die Parameter der Abfragezeichenfolge und die Header einer Anfrage an diesen Autorisierungstyp auswerten.

-

Das ID-Token ist gültig und nicht abgelaufen. Wenn Sie ein ID-Token an einen Amazon Cognito Cognito-Autorisierer übergeben, können Sie eine zusätzliche Validierung des ID-Token-Inhalts auf Ihrem Anwendungsserver durchführen.

-

Eine Gruppe, ein Anspruch, ein Attribut oder eine Rolle in einem Zugriffs- oder ID-Token erfüllt die Anforderungen, die Sie in einer Lambda-Funktion definieren. Ein Lambda-Autorisierer analysiert das Token im Anforderungsheader und wertet es für eine Autorisierungsentscheidung aus. Sie können in Ihrer Funktion eine benutzerdefinierte Logik erstellen oder eine API Anfrage an Amazon Verified Permissions stellen.

Sie können Anfragen an ein AWS AppSync GraphQL auch API mit Tokens aus einem Benutzerpool autorisieren.