Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

KMS-Verschlüsselung in Amazon Comprehend

Amazon Comprehend arbeitet mit AWS Key Management Service (AWS KMS) zusammen, um eine verbesserte Verschlüsselung Ihrer Daten bereitzustellen. Amazon S3 ermöglicht es Ihnen bereits, Ihre Eingabedokumente zu verschlüsseln, wenn Sie eine Textanalyse, Themenmodellierung oder einen benutzerdefinierten Amazon Comprehend Comprehend-Job erstellen. Die Integration mit AWS KMS ermöglicht es Ihnen, die Daten auf dem Speichervolume für Start*- und Create*-Jobs zu verschlüsseln, und sie verschlüsselt die Ausgabeergebnisse von Start*-Jobs mit Ihrem eigenen KMS-Schlüssel.

Für das AWS Management Console verschlüsselt Amazon Comprehend benutzerdefinierte Modelle mit einem eigenen KMS-Schlüssel. Für die AWS CLI kann Amazon Comprehend benutzerdefinierte Modelle entweder mit seinem eigenen KMS-Schlüssel oder einem bereitgestellten vom Kunden verwalteten Schlüssel (CMK) verschlüsseln.

KMS-Verschlüsselung mit dem AWS Management Console

Bei Verwendung der Konsole sind zwei Verschlüsselungsoptionen verfügbar:

-

Volume-Verschlüsselung

-

Verschlüsselung der Ausgabeergebnisse

Um die Volumenverschlüsselung zu aktivieren

-

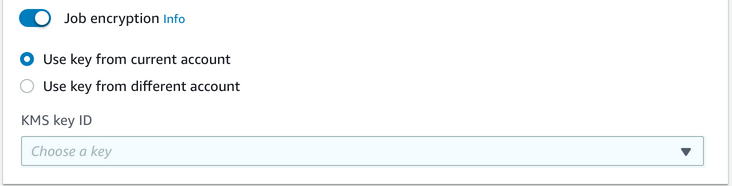

Wählen Sie unter Job-Einstellungen die Option Job-Verschlüsselung aus.

-

Wählen Sie aus, ob der kundenverwaltete Schlüssel (CMK) von KMS aus dem Konto stammt, das Sie gerade verwenden, oder aus einem anderen Konto. Wenn Sie einen Schlüssel aus dem aktuellen Konto verwenden möchten, wählen Sie den Schlüsselalias aus der KMS-Schlüssel-ID aus. Wenn Sie einen Schlüssel von einem anderen Konto verwenden, müssen Sie den ARN des Schlüssels eingeben.

So aktivieren Sie die Verschlüsselung der Ausgabeergebnisse

-

Wählen Sie unter Ausgabeeinstellungen die Option Verschlüsselung aus.

-

Wählen Sie aus, ob der vom Kunden verwaltete Schlüssel (CMK) von dem Konto stammt, das Sie gerade verwenden, oder von einem anderen Konto. Wenn Sie einen Schlüssel aus dem aktuellen Konto verwenden möchten, wählen Sie die Schlüssel-ID aus der KMS-Schlüssel-ID aus. Wenn Sie einen Schlüssel von einem anderen Konto verwenden, müssen Sie den ARN des Schlüssels eingeben.

Wenn Sie zuvor die Verschlüsselung mit SSE-KMS für Ihre S3-Eingabedokumente eingerichtet haben, kann Ihnen dies zusätzliche Sicherheit bieten. In diesem Fall muss die verwendete IAM-Rolle jedoch über kms:Decrypt Berechtigungen für den KMS-Schlüssel verfügen, mit dem die Eingabedokumente verschlüsselt werden. Weitere Informationen finden Sie unter Für die Verwendung der KMS-Verschlüsselung sind Berechtigungen erforderlich.

KMS-Verschlüsselung mit API-Vorgängen

Alle Amazon Comprehend Start* - und Create* API-Operationen unterstützen KMS-verschlüsselte Eingabedokumente. Describe*und List* API-Operationen geben die Eingabe zurück, OutputDataConfig wenn sie KmsKeyId im ursprünglichen Auftrag als KmsKeyId Eingabe bereitgestellt wurden. Wenn es nicht als Eingabe bereitgestellt wurde, wird es nicht zurückgegeben.

Dies ist im folgenden AWS CLI-Beispiel mit der StartEntitiesDetectionJobOperation zu sehen:

aws comprehend start-entities-detection-job \ --regionregion\ --data-access-role-arn "data access role arn" \ --entity-recognizer-arn "entity recognizer arn" \ --input-data-config "S3Uri=s3://Bucket Name/Bucket Path" \ --job-namejob name\ --language-code en \ --output-data-config "KmsKeyId=Output S3 KMS key ID" "S3Uri=s3://Bucket Name/Bucket Path/" \ --volumekmskeyid "Volume KMS key ID"

Anmerkung

Dieses Beispiel ist für Unix, Linux und macOS formatiert. Ersetzen Sie unter Windows den umgekehrten Schrägstrich (\), das Unix-Fortsetzungszeichen, am Ende jeder Zeile durch ein Caret-Zeichen oder Zirkumflex (^).

CMK-Verschlüsselung (Customer Managed Key) mit API-Vorgängen

Die API-Operationen für benutzerdefinierte Modelle von Amazon Comprehend,CreateEntityRecognizer, und CreateDocumentClassifierCreateEndpoint, unterstützen die Verschlüsselung mit vom Kunden verwalteten Schlüsseln über die. AWS CLI

Sie benötigen eine IAM-Richtlinie, damit ein Principal vom Kunden verwaltete Schlüssel verwenden oder verwalten kann. Diese Schlüssel sind im Resource Element der Grundsatzerklärung angegeben. Es hat sich bewährt, vom Kunden verwaltete Schlüssel auf diejenigen zu beschränken, die die Prinzipale in Ihrer Grundsatzerklärung verwenden müssen.

Das folgende AWS CLI-Beispiel erstellt mithilfe der CreateEntityRecognizerOperation einen benutzerdefinierten Entity Recognizer mit Modellverschlüsselung:

aws comprehend create-entity-recognizer \ --recognizer-namename\ --data-access-role-arndata access role arn\ --language-code en \ --model-kms-key-idModel KMS Key ID\ --input-data-config file:///path/input-data-config.json

Anmerkung

Dieses Beispiel ist für Unix, Linux und macOS formatiert. Ersetzen Sie unter Windows den umgekehrten Schrägstrich (\), das Unix-Fortsetzungszeichen, am Ende jeder Zeile durch ein Caret-Zeichen oder Zirkumflex (^).