Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Direct KMS Materials Provider

Anmerkung

Unsere clientseitige Verschlüsselungsbibliothek wurde in Database Encryption SDK umbenannt. AWS Das folgende Thema enthält Informationen zu Versionen 1. x —2. x des DynamoDB Encryption Client für Java und Versionen 1. x —3. x des DynamoDB Encryption Client für Python. Weitere Informationen finden Sie unter AWS Database Encryption SDK für DynamoDB-Versionsunterstützung.

Der Direct KMS Materials Provider (Direct KMS Provider) schützt Ihre Tabellenelemente unter einem AWS KMS keyThat Never Leaves AWS Key Management Service(AWS KMS) unverschlüsselt. Dieser Anbieter kryptographischer Materialien (Cryptographic Materials Provider) gibt einen eindeutigen Verschlüsselungsschlüssel und einen Signierschlüssel für jedes Tabellenelement zurück. Zu diesem Zweck ruft er AWS KMS jedes Mal auf, wenn Sie ein Element ver- oder entschlüsseln.

Wenn Sie DynamoDB-Elemente mit hoher Frequenz und in großem Umfang verarbeiten, überschreiten Sie möglicherweise die AWS KMS requests-per-secondGrenzwerte, was zu Verarbeitungsverzögerungen führen kann. Wenn Sie ein Limit überschreiten müssen, erstellen Sie einen Fall im AWS -Support Center.

Um den Direct KMS Provider verwenden zu können, benötigt der Anrufer mindestens einen AWS-Konto

Anmerkung

Wenn Sie den Direct KMS-Anbieter verwenden, werden die Namen und Werte Ihrer Primärschlüsselattribute im AWS KMS Verschlüsselungskontext und in den AWS CloudTrail Protokollen verwandter Operationen im Klartext angezeigt. AWS KMS Der DynamoDB Encryption Client macht jedoch niemals den Klartext verschlüsselter Attributwerte verfügbar.

Der Direct KMS Provider ist einer von mehreren Anbietern von kryptografischem Material (CMPs), die der DynamoDB Encryption Client unterstützt. Hinweise zum anderen CMPs finden Sie unter. Anbieter von kryptografischem Material

Beispielcode finden Sie unter:

-

Java: AwsKmsEncryptedItem

Themen

Verwendung

Um einen Direct KMS-Anbieter zu erstellen, verwenden Sie den Schlüssel-ID-Parameter, um einen KMS-Schlüssel mit symmetrischer Verschlüsselung in Ihrem Konto anzugeben. Der Wert des Schlüssel-ID-Parameters kann die Schlüssel-ID, der Schlüssel-ARN, der Aliasname oder der Alias-ARN von sein AWS KMS key. Einzelheiten zu den Schlüsselkennungen finden Sie unter Schlüsselkennungen im AWS Key Management Service Entwicklerhandbuch.

Der Direct KMS Provider benötigt einen KMS-Schlüssel mit symmetrischer Verschlüsselung. Sie können keinen asymmetrischen KMS-Schlüssel verwenden. Sie können jedoch einen KMS-Schlüssel für mehrere Regionen, einen KMS-Schlüssel mit importiertem Schlüsselmaterial oder einen KMS-Schlüssel in einem benutzerdefinierten Schlüsselspeicher verwenden. Sie benötigen die Berechtigungen kms: GenerateDataKey und kms:Decrypt für den KMS-Schlüssel. Daher müssen Sie einen vom Kunden verwalteten Schlüssel verwenden, keinen verwalteten oder AWS eigenen AWS KMS-Schlüssel.

Der DynamoDB Encryption Client für Python bestimmt die Region für den Aufruf AWS KMS aus der Region im Schlüssel-ID-Parameterwert, falls dieser einen enthält. Andernfalls verwendet er die Region im AWS KMS Client, falls Sie eine angeben, oder die Region, die Sie in der konfigurieren. AWS SDK für Python (Boto3) Informationen zur Regionsauswahl in Python finden Sie unter Konfiguration

Der DynamoDB Encryption Client für Java bestimmt die Region für Anrufe AWS KMS von der Region im AWS KMS Client, wenn der von Ihnen angegebene Client eine Region enthält. Andernfalls verwendet er die Region, die Sie in der konfigurieren. AWS SDK für Java Informationen zur Regionsauswahl finden Sie unter AWS-Region Auswahl im AWS SDK für Java Developer Guide. AWS SDK für Java

Wenn Sie globale Amazon DynamoDB-Tabellen verwenden, empfehlen wir Ihnen, Ihre Daten mit einem AWS KMS Schlüssel für mehrere Regionen zu verschlüsseln. Schlüssel mit mehreren Regionen sind AWS KMS keys unterschiedlich und können synonym verwendet werden AWS-Regionen , da sie dieselbe Schlüssel-ID und dasselbe Schlüsselmaterial haben. Einzelheiten finden Sie unter Verwenden von Schlüsseln für mehrere Regionen im Entwicklerhandbuch.AWS Key Management Service

Anmerkung

Wenn Sie die Version 2017.11.29 für globale Tabellen verwenden, müssen Sie Attributaktionen so einrichten, dass die reservierten Replikationsfelder nicht verschlüsselt oder signiert werden. Details hierzu finden Sie unter Probleme mit globalen Tabellen älterer Versionen.

Um einen Schlüssel für mehrere Regionen mit dem DynamoDB Encryption Client zu verwenden, erstellen Sie einen Schlüssel für mehrere Regionen und replizieren Sie ihn in die Regionen, in denen Ihre Anwendung ausgeführt wird. Konfigurieren Sie dann den Direct KMS Provider so, dass er den Schlüssel für mehrere Regionen in der Region verwendet, in der der DynamoDB Encryption Client anruft. AWS KMS

Im folgenden Beispiel wird der DynamoDB Encryption Client so konfiguriert, dass er Daten in der Region USA Ost (Nord-Virginia) (us-east-1) verschlüsselt und in der Region USA West (Oregon) (us-west-2) mit einem Schlüssel für mehrere Regionen entschlüsselt.

Funktionsweise

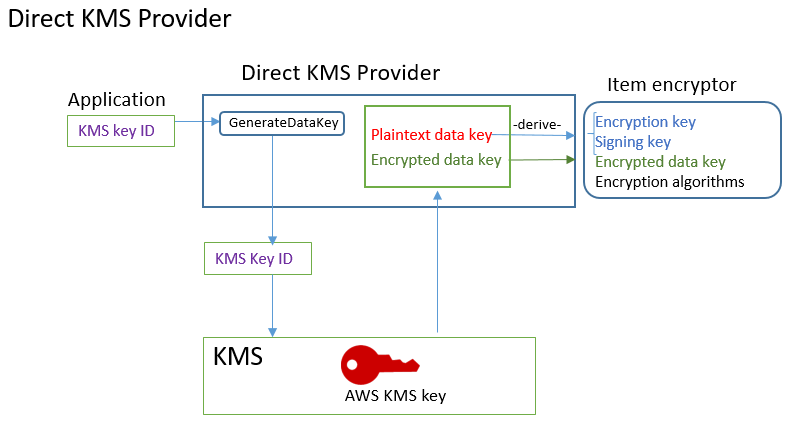

Der Direct KMS Provider gibt Verschlüsselungs- und Signaturschlüssel zurück, die durch einen AWS KMS key von Ihnen angegebenen Wert geschützt sind, wie in der folgenden Abbildung dargestellt.

-

Um Verschlüsselungsmaterial zu generieren, fordert der Direct KMS Provider AWS KMS auf, mithilfe eines von Ihnen angegebenen Datenschlüssels für jedes Element einen eindeutigen Datenschlüssel AWS KMS key zu generieren. Er leitet Verschlüsselungs- und Signierschlüssel für das Element aus der Klartextkopie des Datenschlüssels ab und gibt dann die Verschlüsselungs- und Signierschlüssel zusammen mit dem verschlüsselten Datenschlüssel zurück, der im Materialbeschreibungsattribut des Elements gespeichert wird.

Der Elementverschlüssler verwendet die Verschlüsselungs- und Signierschlüssel und entfernt sie so schnell wie möglich aus dem Speicher. Nur die verschlüsselte Kopie des Datenschlüssels, von dem sie abgeleitet wurden, wird im verschlüsselten Element gespeichert.

-

Um Entschlüsselungsmaterialien zu generieren, bittet der Direct KMS-Anbieter darum AWS KMS , den verschlüsselten Datenschlüssel zu entschlüsseln. Dann leitet es aus dem Klartextdatenschlüssel Verifizierungs- und Signierschlüssel ab und gibt sie an den Elementverschlüssler zurück.

Der Elementverschlüssler verifiziert das Element und entschlüsselt bei erfolgreicher Verifikation die verschlüsselten Werte. Anschließend entfernt er die Schlüssel so schnell wie möglich aus dem Speicher.

Verschlüsselungsmaterialien abrufen

Dieser Abschnitt beschreibt detailliert die Ein- und Ausgänge und die Verarbeitung des Direct KMS Providers, wenn er eine Anfrage für Verschlüsselungsmaterialien vom Elementverschlüssler erhält.

Eingabe (von der Anwendung)

-

Die Schlüssel-ID eines. AWS KMS key

Eingabe (vom Elementverschlüssler)

Ausgabe (an den Elementverschlüssler)

-

Verschlüsselungsschlüssel (Klartext)

-

Signierschlüssel

-

In der tatsächlichen Materialbeschreibung: Diese Werte werden im Materialbeschreibungsattribut gespeichert, das der Client dem Element hinzufügt.

-

amzn-ddb-env-key: Base64-codierter Datenschlüssel, verschlüsselt durch AWS KMS key

-

amzn-ddb-env-alg: Verschlüsselungsalgorithmus, standardmäßig AES/256

-

amzn-ddb-sig-alg: Signierungsalgorithmus, standardmäßig Hmac /256 SHA256

-

amzn-ddb-wrap-alg: km

-

Verarbeitung

-

Der Direct KMS-Anbieter sendet AWS KMS eine Anfrage, um mithilfe der angegebenen Daten einen eindeutigen Datenschlüssel für das Element AWS KMS key zu generieren. Die Operation gibt einen Klartextschlüssel und eine Kopie zurück, die unter dem AWS KMS key verschlüsselt ist. Dies wird als anfängliches Schlüsselmaterial bezeichnet.

Die Anforderung enthält die folgenden Werte im Klartext im AWS KMS -Verschlüsselungskontext. Diese nicht geheimen Werte sind kryptographisch an das verschlüsselte Objekt gebunden, sodass beim Entschlüsseln der gleiche Verschlüsselungskontext benötigt wird. Sie können diese Werte verwenden, um den Anruf AWS KMS in AWS CloudTrail Protokollen zu identifizieren.

-

amzn-ddb-env-alg — Verschlüsselungsalgorithmus, standardmäßig AES/256

-

amzn-ddb-sig-alg — Signaturalgorithmus, standardmäßig Hmac /256 SHA256

-

(Fakultativ) — aws-kms-table

table name -

(Optional)

partition key name—partition key value(Binärwerte sind Base64-kodiert) -

(Optional)

sort key name—sort key value(Binärwerte sind Base64-kodiert)

Der Direct KMS-Anbieter ruft die Werte für den AWS KMS Verschlüsselungskontext aus dem DynamoDB-Verschlüsselungskontext für das Element ab. Wenn der DynamoDB-Verschlüsselungskontext keinen Wert enthält, z. B. den Tabellennamen, wird dieses Name-Wert-Paar aus dem Verschlüsselungskontext weggelassen. AWS KMS

-

-

Der Direct KMS Provider leitet aus dem Datenschlüssel einen symmetrischen Verschlüsselungsschlüssel und einen Signierschlüssel ab. Standardmäßig verwendet es den Secure Hash Algorithm (SHA) 256

und die RFC5869 HMAC-basierte Schlüsselableitungsfunktion, um einen symmetrischen 256-Bit-AES-Verschlüsselungsschlüssel und einen 256-Bit-HMAC-SHA-256-Signaturschlüssel abzuleiten. -

Der Direct KMS Provider gibt die Ausgabe an den Elementverschlüssler zurück.

-

Der Elementverschlüssler verwendet den Verschlüsselungsschlüssel, um die angegebenen Attribute zu verschlüsseln, und den Signierschlüssel, um sie mit den in der tatsächlichen Materialbeschreibung angegebenen Algorithmen zu signieren. Er entfernt die Klartextschlüssel so schnell wie möglich aus dem Speicher.

Entschlüsselungsmaterialien abrufen

Dieser Abschnitt beschreibt detailliert die Ein- und Ausgänge und die Verarbeitung des Direct KMS Providers, wenn er eine Anfrage für Entschlüsselungsmaterialien vom Elementverschlüssler erhält.

Eingabe (von der Anwendung)

-

Die Schlüssel-ID eines. AWS KMS key

Der Wert der Schlüssel-ID kann die Schlüssel-ID, der Schlüssel-ARN, der Aliasname oder der Alias-ARN von sein AWS KMS key. Alle Werte, die nicht in der Schlüssel-ID enthalten sind, z. B. die Region, müssen im AWS benannten Profil verfügbar sein. Der Schlüssel ARN liefert alle Werte, die AWS KMS benötigt werden.

Eingabe (vom Elementverschlüssler)

-

Eine Kopie des DynamoDB-Verschlüsselungskontextes, der den Inhalt des Materialbeschreibungsattributs enthält.

Ausgabe (an den Elementverschlüssler)

-

Verschlüsselungsschlüssel (Klartext)

-

Signierschlüssel

Verarbeitung

-

Der Direct KMS-Anbieter ruft den verschlüsselten Datenschlüssel aus dem Materialbeschreibungsattribut im verschlüsselten Element ab.

-

Er fordert Sie AWS KMS auf, den angegebenen Schlüssel AWS KMS key zum Entschlüsseln des verschlüsselten Datenschlüssels zu verwenden. Die Operation gibt einen Klartextschlüssel zurück.

Diese Anforderung muss denselben AWS KMS -Verschlüsselungskontext verwenden, in dem der Datenschlüssel generiert und verschlüsselt wurde.

-

aws-kms-table –

table name -

partition key name—partition key value(Binärwerte sind Base64-kodiert) -

(Optional)

sort key name—sort key value(Binärwerte sind Base64-kodiert) -

amzn-ddb-env-alg — Verschlüsselungsalgorithmus, standardmäßig AES/256

-

amzn-ddb-sig-alg — Signaturalgorithmus, standardmäßig Hmac /256 SHA256

-

-

Der Direct KMS Provider verwendet den Secure Hash Algorithm (SHA) 256

und die RFC5869 HMAC-basierte Schlüsselableitungsfunktion, um einen symmetrischen 256-Bit-AES-Verschlüsselungsschlüssel und einen 256-Bit-HMAC-SHA-256-Signaturschlüssel aus dem Datenschlüssel abzuleiten. -

Der Direct KMS Provider gibt die Ausgabe an den Elementverschlüssler zurück.

-

Der Elementverschlüssler verwendet den Signierschlüssel, um das Element zu verifizieren. Wenn er erfolgreich ist, verwendet er den symmetrischen Verschlüsselungsschlüssel, um die verschlüsselten Attributwerte zu entschlüsseln. Diese Operationen verwenden die in der tatsächlichen Materialbeschreibung angegebenen Verschlüsselungs- und Signieralgorithmen. Der Elementverschlüssler entfernt die Klartextschlüssel so schnell wie möglich aus dem Speicher.