Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

MACSicherheit in AWS Direct Connect

MACSecurity (MACsec) ist ein IEEE Standard, der Datenvertraulichkeit, Datenintegrität und Authentizität der Datenherkunft gewährleistet. MACSecbietet point-to-point Layer-2-Verschlüsselung über die Querverbindung zu AWS. MACSecarbeitet auf Layer 2 zwischen zwei Layer-3-Routern und sorgt für Verschlüsselung in der Layer-2-Domäne. Alle Daten, die über das AWS globale Netzwerk fließen, das sich mit Rechenzentren und Regionen verbindet, werden auf der physischen Ebene automatisch verschlüsselt, bevor sie das Rechenzentrum verlassen.

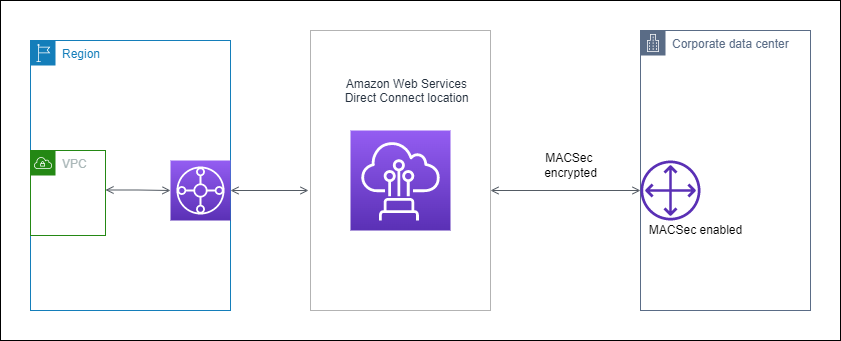

In der folgenden Abbildung müssen sowohl die dedizierte Verbindung als auch Ihre lokalen Ressourcen dies unterstützen. MACsec Datenverkehr auf Ebene 2, der über die dedizierte Verbindung zum oder vom Rechenzentrum übertragen wird, ist verschlüsselt.

MACsecKonzepte

Im Folgenden sind die wichtigsten Konzepte aufgeführt fürMACsec:

-

MACSicherheit (MACsec) — Ein IEEE 802.1 Layer-2-Standard, der Datenvertraulichkeit, Datenintegrität und Authentizität der Datenherkunft gewährleistet. Weitere Informationen zum Protokoll finden Sie unter 802.1AE: MAC Sicherheit

(). MACsec -

MACsecgeheimer Schlüssel — Ein vorab gemeinsam genutzter Schlüssel, der die MACsec Konnektivität zwischen dem lokalen Kundenrouter und dem Verbindungsport am Standort herstellt. AWS Direct Connect Der Schlüssel wird von den Geräten an den Enden der Verbindung mithilfe des CKN CAK /-Paars generiert, das Sie für Ihr Gerät bereitgestellt haben AWS und das Sie auch auf Ihrem Gerät bereitgestellt haben.

-

Name des Verbindungsschlüssels (CKN) und Verbindungszuordnungsschlüssel (CAK) — Die Werte in diesem Paar werden zur Generierung des MACsec geheimen Schlüssels verwendet. Sie generieren die Paarwerte, ordnen sie einer AWS Direct Connect Verbindung zu und stellen sie am Ende der AWS Direct Connect Verbindung auf Ihrem Edge-Gerät bereit.

MACsecSchlüsselrotation

Beim Drehen von Tasten wird das Überschlagen von Tasten bei MACsec Schlüsselanhängern unterstützt. Direct Connect MACsec unterstützt MACsec Schlüsselanhänger mit einer Kapazität zur Aufbewahrung von bis zu drei CKN CAK Paaren. Sie verwenden den associate-mac-sec-key Befehl, um das CAK PaarCKN/mit der vorhandenen MACsec aktivierten Verbindung zu verknüpfen. Anschließend konfigurieren Sie dasselbe CKN CAK /-Paar auf dem Gerät an Ihrem Ende der AWS Direct Connect Verbindung. Das Direct Connect-Gerät versucht, den zuletzt gespeicherten Schlüssel für die Verbindung zu verwenden. Wenn diese Taste nicht mit der Taste auf Ihrem Gerät übereinstimmt, verwendet Direct Connect weiterhin die zuvor funktionierende Taste.

Informationen zur Verwendung finden Sie associate-mac-sec-key unter associate-mac-sec-key

Unterstützte Verbindungen

MACsecist auf dedizierten Verbindungen verfügbar. Informationen zur Bestellung von Verbindungen, die diese Unterstützung bietenMACsec, finden Sie unter AWS Direct Connect

MACsecbei dedizierten Verbindungen

Im Folgenden erfahren Sie, wie Sie sich mit MACsec AWS Direct Connect dedizierten Verbindungen vertraut machen. Für die Nutzung fallen keine zusätzlichen Gebühren anMACsec.

Die Schritte MACsec zur Konfiguration für eine dedizierte Verbindung finden Sie unterBeginnen Sie mit MACsec einer dedizierten Verbindung. Beachten Sie vor MACsec der Konfiguration auf einer dedizierten Verbindung Folgendes:

-

MACsecwird auf dedizierten Direct Connect-Verbindungen mit 10 Gbit/s, 100 Gbit/s und 400 Gbit/s an ausgewählten Präsenzpunkten unterstützt. Für diese Verbindungen werden die folgenden MACsec Cipher Suites unterstützt:

-

Für 10-Gbit/s-Verbindungen: -256 und GCM AES -256. GCM-AES-XPN

-

Für 100-Gbit/s- und 400-Gbit/s-Verbindungen, -256. GCM-AES-XPN

-

-

Es werden nur 256-Bit-Schlüssel unterstütztMACsec.

-

Extended Packet Numbering (XPN) ist für 100-Gbit/s- und 400-Gbit/s-Verbindungen erforderlich. Für 10-Gbit/s-Verbindungen unterstützt Direct Connect sowohl -256 als auch GCM AES -256. GCM-AES-XPN Hochgeschwindigkeitsverbindungen, wie z. B. dedizierte Verbindungen mit 100 Gbit/s und 400 Gbit/s, können den ursprünglichen 32-Bit-Paketnummerierungsspeicher schnell erschöpfenMACsec, sodass Sie Ihre Verschlüsselungsschlüssel alle paar Minuten wechseln müssten, um eine neue Connectivity Association einzurichten. Um diese Situation zu vermeiden, wurde mit der Änderung IEEE Std 802.1 AEbw -2013 eine erweiterte Paketnummerierung eingeführt, wodurch der Nummerierungsraum auf 64 Bit erhöht wurde, wodurch die Anforderung an die Rechtzeitigkeit bei der Schlüsselrotation erleichtert wurde.

-

Secure Channel Identifier (SCI) ist erforderlich und muss aktiviert sein. Diese Einstellung kann nicht angepasst werden.

-

IEEE802.1Q (dot1Q/VLAN) -Tag-Offset/dot1 q-in-clear wird nicht unterstützt, um ein Tag außerhalb einer verschlüsselten Nutzlast zu verschieben. VLAN

Weitere Informationen zu Direct Connect und MACsec finden Sie im MACsec Abschnitt der AWS Direct Connect FAQs

MACsecVoraussetzungen für dedizierte Verbindungen

Führen Sie die folgenden Aufgaben aus, bevor Sie eine dedizierte Verbindung konfigurierenMACsec.

-

Erstellen Sie ein CKN CAK /-Paar für den MACsec geheimen Schlüssel.

Sie können das Paar mit einem offenen Standardtool erstellen. Das Paar muss die Anforderungen unter Schritt 4: On-Premises-Router konfigurieren erfüllen.

-

Stellen Sie sicher, dass Sie an Ihrem Ende der Verbindung ein Gerät haben, das unterstütztMACsec.

-

Secure Channel Identifier (SCI) muss aktiviert sein.

-

Es werden nur MACsec 256-Bit-Schlüssel unterstützt, wodurch der neueste erweiterte Datenschutz gewährleistet ist.

Serviceverknüpfte Rollen

AWS Direct Connect verwendet AWS Identity and Access Management (IAM) dienstbezogene Rollen. Eine dienstbezogene Rolle ist ein einzigartiger Rollentyp, mit dem direkt verknüpft ist. IAM AWS Direct Connect Mit Diensten verknüpfte Rollen sind vordefiniert AWS Direct Connect und enthalten alle Berechtigungen, die der Dienst benötigt, um andere AWS Dienste in Ihrem Namen aufzurufen. Eine dienstbezogene Rolle AWS Direct Connect erleichtert die Einrichtung, da Sie die erforderlichen Berechtigungen nicht manuell hinzufügen müssen. AWS Direct Connect definiert die Berechtigungen ihrer dienstbezogenen Rollen und AWS Direct Connect kann, sofern nicht anders definiert, nur ihre Rollen übernehmen. Zu den definierten Berechtigungen gehören die Vertrauensrichtlinie und die Berechtigungsrichtlinie, und diese Berechtigungsrichtlinie kann keiner anderen IAM Entität zugeordnet werden. Weitere Informationen finden Sie unter Servicerollen für Direct Connect.

MACsecvorab geteiltCKN//CAKwichtige Überlegungen

AWS Direct Connect verwendet AWS Managed CMKs für die Pre-Shared Keys, die Sie Verbindungen zuordnen oder. LAGs Secrets Manager speichert Ihre Pre-Shared CKN - und CAK Paarungen als Secret, das der Root-Schlüssel des Secrets Managers verschlüsselt. Weitere Informationen finden Sie unter AWS verwaltet CMKs im AWS Key Management Service Entwicklerhandbuch.

Der gespeicherte Schlüssel ist standardmäßig schreibgeschützt, aber Sie können eine Löschung von sieben bis dreißig Tagen über die AWS Secrets Manager Manager-Konsole oder planen. API Wenn Sie einen Löschvorgang planen, CKN kann der nicht gelesen werden, was sich auf Ihre Netzwerkkonnektivität auswirken kann. In diesem Fall wenden wir die folgenden Regeln an:

-

Wenn sich die Verbindung im Status „Ausstehend“ befindet, trennen wir sie CKN von der Verbindung.

-

Wenn sich die Verbindung im Status „Available“ (Verfügbar) befindet, benachrichtigen wir den Eigentümer der Verbindung per E-Mail. Wenn Sie innerhalb von 30 Tagen keine Maßnahmen ergreifen, trennen wir die Verbindung CKN von Ihrer Verbindung.

Wenn wir die letzte Verbindung CKN von Ihrer Verbindung trennen und der Verbindungsverschlüsselungsmodus auf „muss verschlüsseln“ gesetzt ist, setzen wir den Modus auf „should_encrypt“, um einen plötzlichen Paketverlust zu verhindern.