Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Schritt 1: Richten Sie Ihre AWS Umgebung für AWS Managed Microsoft AD Active Directory ein

Bevor Sie AWS Managed Microsoft AD in Ihrem AWS Testlabor erstellen können, müssen Sie zunächst Ihr Amazon EC2 EC2-Schlüsselpaar so einrichten, dass alle Anmeldedaten verschlüsselt werden.

Erstellen eines Schlüsselpaares

Wenn Sie bereits ein Schlüsselpaar haben, können Sie diesen Schritt überspringen. Weitere Informationen zu Amazon EC2 EC2-Schlüsselpaaren finden Sie unter Schlüsselpaare erstellen.

So erstellen Sie ein Schlüsselpaar

Melden Sie sich bei der Amazon EC2 EC2-Konsole an AWS Management Console und öffnen Sie sie unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie im Navigationsbereich unter Network & Security Key Pairs, und wählen Sie dann Create Key Pair.

-

Geben Sie als Schlüsselpaar-Name

AWS-DS-KPein. Wählen Sie als Schlüsselpaar-Dateiformat die Option pem und dann Erstellen aus. -

Die private Schlüsseldatei wird von Ihrem Browser automatisch runtergeladen. Der Dateiname ist der Name, den Sie beim Erstellen Ihres Schlüsselpaars mit der Erweiterung

.pemangegeben haben. Speichern Sie die Datei mit dem privaten Schlüssel an einem sicheren Ort.Wichtig

Dies ist die einzige Möglichkeit, die private Schlüsseldatei zu speichern. Sie müssen den Namen für Ihr Schlüsselpaar beim Starten einer Instance angeben. Der entsprechende private Schlüssel muss jedes Mal angegeben werden, wenn Sie das Passwort für die Instance entschlüsseln.

Zwei Amazon-VPCs erstellen, konfigurieren und miteinander verbinden

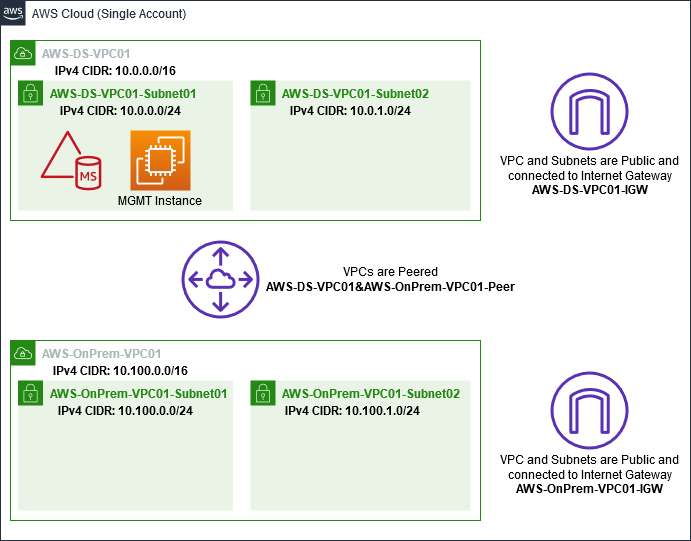

Wie in der folgenden Abbildung zu sehen ist, haben Sie nach Abschluss dieses mehrstufigen Prozesses zwei öffentliche VPCs, zwei öffentliche Subnetze pro VPC, ein Internet-Gateway pro VPC und eine VPC-Peering-Verbindung zwischen den VPCs erstellt und konfiguriert. Wir haben uns aus Gründen der Einfachheit und der Kosten für die Verwendung öffentlicher VPCs und Subnetze entschieden. Für Produktions-Workloads empfehlen wir Ihnen, private VPCs zu verwenden. Weitere Informationen zur Verbesserung der VPC-Sicherheit finden Sie unter Sicherheit in Amazon Virtual Private Cloud.

Alle PowerShell Beispiele verwenden die AWS CLI VPC-Informationen von unten und sind in us-west-2 erstellt. Sie können jede unterstützte Region auswählen, in der Sie Ihre Umgebung erstellen möchten. Allgemeine Informationen finden Sie unter Was ist Amazon VPC?.

Schritt 1: Zwei VPCs erstellen

In diesem Schritt müssen Sie zwei VPCs in demselben Konto mithilfe der in der folgenden Tabelle angegebenen Parameter erstellen. AWS Managed Microsoft AD unterstützt die Verwendung separater Konten mit dieser Teilen Sie Ihr AWS verwaltetes Microsoft AD Funktion. Die erste VPC wird für AWS Managed Microsoft AD verwendet. Die zweite VPC wird für Ressourcen verwendet, die später in Tutorial: Erstellen einer Vertrauensstellung von AWS Managed Microsoft AD zu einer selbstverwalteten Active Directory-Installation auf Amazon EC2 verwendet werden können.

|

Verwaltete Active Directory-VPC-Informationen |

On-Premises-VPC-Informationen |

|---|---|

|

Namenskürzel: -DS-VPC01 AWS IPv4-CIDR-Block: 10.0.0.0/16 IPv6-CIDR-Block: Kein IPv6-CIDR-Block Tenancy: Standard |

Namenskürzel: - -VPC01 AWS OnPrem IPv4-CIDR-Block: 10.100.0.0/16 IPv6-CIDR-Block: Kein IPv6-CIDR-Block Tenancy: Standard |

Detaillierte Anweisungen finden Sie unter Erstellen einer VPC.

Schritt 2: Zwei Subnetzen pro VPC erstellen

Nachdem Sie die VPCs erstellt haben, müssen Sie zwei Subnetze pro VPC erstellen und dabei die in der folgenden Tabelle angegebenen Parameter verwenden. In dieser Testumgebung wird jedes Subnetz ein /24 sein. Dadurch können bis zu 256 Adressen pro Subnetz vergeben werden. Jedes Subnetz muss sich in einem separaten AZ befinden. Die Unterbringung jedes Subnetzes in einem separaten in AZ ist eine der Voraussetzungen für die Erstellung eines AWS verwalteten Microsoft AD.

|

AWS-DS-VPC01-Subnetzinformationen: |

AWS- -VPC01-Subnetzinformationen OnPrem |

|---|---|

|

Namenskürzel: -DS-VPC01-Subnet01 AWS VPC: AWS vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 Availability Zone: us-west-2a IPv4 CIDR Block: 10.0.0.0/24 |

Namenskürzel: - -VPC01-Subnet01 AWS OnPrem VPC: AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem Availability Zone: us-west-2a IPv4 CIDR Block: 10.100.0.0/24 |

|

Namenskürzel: -DS-VPC01-Subnet02 AWS VPC: AWS vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 Availability Zone: us-west-2b IPv4 CIDR block: 10.0.1.0/24 |

Namenskürzel: - -VPC01-Subnet02 AWS OnPrem VPC: AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem Availability Zone: us-west-2b IPv4 CIDR Block: 10.100.1.0/24 |

Detaillierte Anweisungen finden Sie unter Erstellen eines Subnetzes in Ihrer VPC.

Schritt 3 Ein Internet-Gateway erstellen und es an Ihre VPCs anhängen

Da wir öffentliche VPCs verwenden, müssen Sie ein Internet-Gateway erstellen und an Ihre VPCs anhängen, indem Sie die in der folgenden Tabelle angegebenen Parameter verwenden. Damit können Sie sich mit Ihren EC2-Instances verbinden und diese verwalten.

|

Informationen zu AWS-DS-VPC01-Internet-Gateway |

AWS- OnPrem -VPC01 Internet-Gateway-Informationen |

|---|---|

|

Namenskürzel: -DS-VPC01-IGW AWS VPC: AWS vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 |

Namenskürzel: - -VPC01-IGW AWS OnPrem VPC: AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem |

Detaillierte Anweisungen finden Sie unter Internet-Gateways.

Schritt 4: Konfigurieren Sie eine VPC-Peering-Verbindung zwischen AWS-DS-VPC01 und - -VPC01 AWS OnPrem

Da Sie zuvor bereits zwei VPCs erstellt haben, müssen Sie diese mithilfe von VPC-Peering unter Verwendung der in der folgenden Tabelle angegebenen Parameter miteinander vernetzen. Es gibt zwar viele Möglichkeiten, Ihre VPCs zu verbinden, aber in diesem Tutorial wird VPC Peering verwendet. AWS Managed Microsoft AD unterstützt viele Lösungen zur Verbindung Ihrer VPCs. Einige davon umfassen VPC-Peering, Transit Gateway und VPN.

|

Namensschild für die Peering-Verbindung: -DS-VPC01& - -VPC01-Peer AWSAWS OnPrem VPC (Antragsteller): vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Konto: Mein Konto Region: Diese Region VPC (Akzeptierer): AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem |

Anweisungen zum Erstellen einer VPC-Peering-Verbindung mit einer anderen VPC in Ihrem Konto finden Sie unter Erstellen einer VPC-Peering-Verbindung mit einer anderen VPC in Ihrem Konto.

Schritt 5: Der Haupt-Routing-Tabelle jeder VPC zwei Routen hinzufügen

Damit die in den vorherigen Schritten erstellten Internet-Gateways und VPC-Peering-Verbindungen funktionieren, müssen Sie die Haupt-Routing-Tabelle beider VPCs mit den in der folgenden Tabelle angegebenen Parametern aktualisieren. Sie fügen zwei Routen hinzu: 0.0.0.0/0, die zu allen Zielen führt, die der Routing-Tabelle nicht explizit bekannt sind, und 10.0.0.0/16 oder 10.100.0.0/16, die zu jeder VPC über die oben eingerichtete VPC-Peering-Verbindung führen.

Sie können ganz einfach die richtige Routentabelle für jede VPC finden, indem Sie nach dem VPC-Namensschild (AWS-DS-VPC01 oder - -VPC01) filtern. AWS OnPrem

|

AWS-DS-VPC01 Informationen zu Route 1 |

AWS-DS-VPC01-Informationen zu Route 2 |

AWS- Informationen zu Route 1 -VPC01 OnPrem |

AWS- Informationen zu -VPC01 OnPrem Route 2 |

|---|---|---|---|

|

Ziel: 0.0.0.0/0 Ziel: igw-xxxxxxxxxxxxxxxxx -DS-VPC01-IGW AWS |

Ziel: 10.100.0.0/16 Ziel: pcx-xxxxxxxxxxxxxxxxx AWS-DS-VPC01& - -VPC01-Peer AWS OnPrem |

Ziel: 0.0.0.0/0 Ziel: igw-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

Ziel: 10.0.0.0/16 Ziel: pcx-xxxxxxxxxxxxxxxxx -DS-VPC01& AWS- -VPC01-Peer AWS OnPrem |

Anweisungen zum Hinzufügen von Routen zu einer VPC-Routing-Tabelle finden Sie unter Hinzufügen und Entfernen von Routen aus einer Routing-Tabelle.

Sicherheitsgruppen für Amazon EC2 EC2-Instances erstellen

Standardmäßig erstellt AWS Managed Microsoft AD eine Sicherheitsgruppe, um den Verkehr zwischen seinen Domänencontrollern zu verwalten. In diesem Abschnitt müssen Sie 2 Sicherheitsgruppen erstellen (eine für jede VPC), die zur Verwaltung des Datenverkehrs innerhalb Ihrer VPC für Ihre EC2-Instances verwendet werden, wobei Sie die in den folgenden Tabellen angegebenen Parameter verwenden. Außerdem fügen Sie eine Regel hinzu, die eingehenden RDP (3389)-Datenverkehr aus jeder beliebigen Quelle und für alle aus der lokalen VPC eingehenden Verkehrstypen zulässt. Weitere Informationen finden Sie unter Amazon-EC2-Sicherheitsgruppen für Windows-Instances.

|

AWS-DS-VPC01-Sicherheitsgruppeninformationen: |

|---|

|

Name der Sicherheitsgruppe: AWS DS Test Lab Security Group Beschreibung: AWS DS Test Lab Sicherheitsgruppe VPC: AWS vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 |

Regeln für eingehende Sicherheitsgruppen für -DS-VPC01 AWS

| Typ | Protocol (Protokoll) | Port-Bereich | Quelle | Datenverkehrstyp |

|---|---|---|---|---|

| Zielbereich | TCP | 3389 | Meine IP | Remotedesktop |

| Gesamter Datenverkehr | Alle | Alle | 10.0.0.0/16 | Gesamter lokaler VPC-Verkehr |

Regeln für ausgehende Sicherheitsgruppen für -DS-VPC01 AWS

| Typ | Protocol (Protokoll) | Port-Bereich | Bestimmungsort | Datenverkehrstyp |

|---|---|---|---|---|

| Gesamter Datenverkehr | Alle | Alle | 0.0.0.0/0 | Gesamter Datenverkehr |

| AWS- Informationen zur Sicherheitsgruppe -VPC01: OnPrem |

|---|

|

Name der Sicherheitsgruppe: AWS OnPrem Test Lab Security Group. Beschreibung: AWS OnPrem Test Lab Security Group. VPC: AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem |

Regeln für eingehende Sicherheitsgruppen für - AWS-VPC01 OnPrem

| Typ | Protocol (Protokoll) | Port-Bereich | Quelle | Datenverkehrstyp |

|---|---|---|---|---|

| Zielbereich | TCP | 3389 | Meine IP | Remotedesktop |

| Zielbereich | TCP | 53 | 10.0.0.0/16 | DNS |

| Zielbereich | TCP | 88 | 10.0.0.0/16 | Kerberos |

| Zielbereich | TCP | 389 | 10.0.0.0/16 | LDAP |

| Zielbereich | TCP | 464 | 10.0.0.0/16 | Kerberos Passwort ändern/einrichten |

| Zielbereich | TCP | 445 | 10.0.0.0/16 | SMB/CIFS |

| Zielbereich | TCP | 135 | 10.0.0.0/16 | Replikation |

| Zielbereich | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| Zielbereich | TCP | 49152–65535 | 10.0.0.0/16 | RPC |

| Zielbereich | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC und LDAP GC SSL |

| Benutzerdefinierte UDP-Regel | UDP | 53 | 10.0.0.0/16 | DNS |

| Benutzerdefinierte UDP-Regel | UDP | 88 | 10.0.0.0/16 | Kerberos |

| Benutzerdefinierte UDP-Regel | UDP | 123 | 10.0.0.0/16 | Windows-Uhrzeit |

| Benutzerdefinierte UDP-Regel | UDP | 389 | 10.0.0.0/16 | LDAP |

| Benutzerdefinierte UDP-Regel | UDP | 464 | 10.0.0.0/16 | Kerberos Passwort ändern/einrichten |

| Gesamter Datenverkehr | Alle | Alle | 10.100.0.0/16 | Gesamter lokaler VPC-Verkehr |

Regeln für ausgehende Sicherheitsgruppen für - -VPC01 AWS OnPrem

| Typ | Protocol (Protokoll) | Port-Bereich | Bestimmungsort | Datenverkehrstyp |

|---|---|---|---|---|

| Gesamter Datenverkehr | Alle | Alle | 0.0.0.0/0 | Gesamter Datenverkehr |

Ausführliche Anweisungen zum Erstellen und Hinzufügen von Regeln zu Ihren Sicherheitsgruppen finden Sie unter Mit Sicherheitsgruppen arbeiten.