Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Schritt 2: Ihr AWS Managed Microsoft AD vorbereiten

Lassen Sie uns nun Ihr AWS Managed Microsoft AD für die Vertrauensbeziehung vorbereiten. Viele der folgenden Schritte sind fast identisch mit dem, was Sie gerade bei Ihrer selbstverwalteten Domain gemacht haben. Diesmal arbeiten Sie jedoch mit Ihrem AWS Managed Microsoft AD.

Ihre VPC-Subnetze und Sicherheitsgruppen konfigurieren

Sie müssen Datenverkehr von Ihrem selbstverwalteten Netzwerk zur VPC zulassen, die Ihr AWS verwaltetes Microsoft AD enthält. Dazu müssen Sie sicherstellen, dass die ACLs, die den Subnetzen zugeordnet sind, die für die Bereitstellung Ihres AWS verwalteten Microsoft AD verwendet werden, und die auf Ihren Domänencontrollern konfigurierten Sicherheitsgruppenregeln den erforderlichen Datenverkehr zur Unterstützung von Vertrauensstellungen zulassen.

Die Portanforderungen variieren je nach der Version von Windows Server, die von Ihren Domain-Controllern, den Services und den Anwendungen verwendet wird, die die Vertrauensstellung nutzen. Für dieses Tutorial müssen Sie folgende Ports öffnen:

Eingehend

TCP/UDP 53 – DNS

TCP/UDP 88 – Kerberos-Authentifizierung

UDP 123 – NTP

TCP 135 – RPC

TCP/UDP 389 – LDAP

TCP/UDP 445 – SMB

-

TCP/UDP 464 – Kerberos-Authentifizierung

TCP 636 - LDAPS (LDAP über TLS/SSL)

TCP 3268-3269 – Globaler Katalog

-

TCP/UDP 49152-65535 – Flüchtige Ports für RPC

Anmerkung

SMBv1 wird nicht mehr unterstützt.

Ausgehend

ALL

Anmerkung

Dies sind die minimalen Ports, die benötigt werden, um eine Verbindung zwischen der VPC und dem selbstverwalteten Verzeichnis herstellen zu können. Ihre spezifische Konfiguration erfordert möglicherweise die Öffnung zusätzlicher Ports.

So konfigurieren Sie ausgehende und eingehende Regeln für Ihren AWS verwalteten Microsoft AD-Domänencontroller

-

Kehren Sie zur AWS Directory Service -Konsole

zurück. Notieren Sie sich in der Verzeichnisliste die Verzeichnis-ID für Ihr AWS verwaltetes Microsoft AD-Verzeichnis. Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

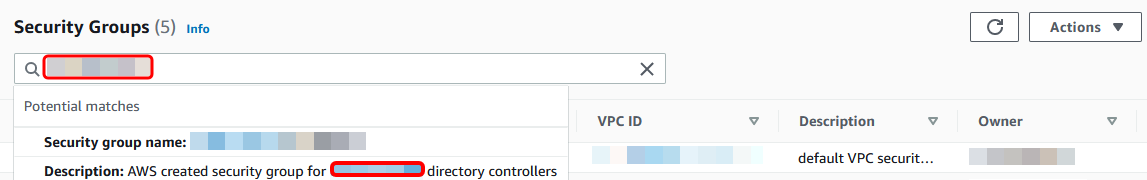

Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

Verwenden Sie das Suchfeld, um nach Ihrer AWS verwalteten Microsoft AD-Verzeichnis-ID zu suchen. Wählen Sie in den Suchergebnissen die Sicherheitsgruppe mit der Beschreibung aus

AWS created security group for.yourdirectoryIDdirectory controllers

-

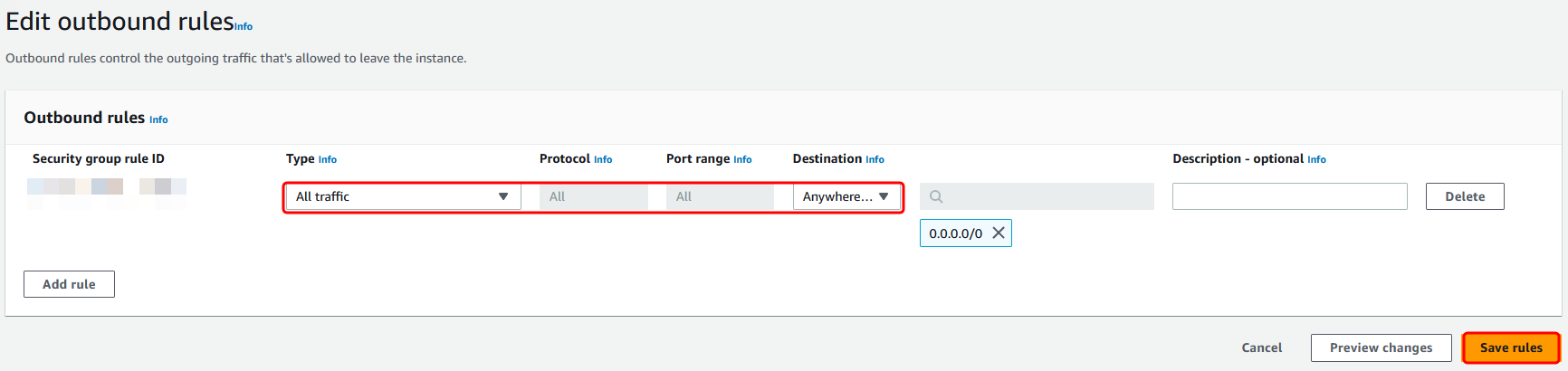

Wählen Sie die Registerkarte Outbound Rules dieser Sicherheitsgruppe. Wählen Sie Ausgehende Regeln bearbeiten und dann Regel hinzufügen. Geben Sie die folgenden Werte für die neue Regel ein:

-

Typ: ALL Traffic (GESAMTER Datenverkehr)

-

Protocol: ALL (Alle)

-

Destination bestimmt den Datenverkehr, der Ihre Domain-Controller verlassen kann, und wohin er gesendet werden kann. Geben Sie eine einzelne IP-Adresse oder einen IP-Adressbereich in CIDR-Notation an (z. B. 203.0.113.5/32). Sie können auch den Namen oder die ID einer anderen Sicherheitsgruppe in derselben Region angeben. Weitere Informationen finden Sie unter Machen Sie sich mit der Konfiguration und Verwendung der AWS Sicherheitsgruppe in Ihrem Verzeichnis vertraut.

-

-

Wählen Sie Regel speichern aus.

Sicherstellen, dass Kerberos-Vorauthentifizierung aktiviert ist

Jetzt möchten Sie sicherstellen, dass für Benutzer in Ihrem AWS Managed Microsoft AD auch die Kerberos-Vorauthentifizierung aktiviert ist. Dies ist derselbe Vorgang, den Sie für Ihr selbstverwaltetes Verzeichnis durchgeführt haben. Dies ist die Standardeinstellung, die jedoch noch einmal überprüft werden sollte, um sicherzustellen, dass nichts geändert ist.

So zeigen Sie Benutzer-Kerberos-Einstellungen an

-

Melden Sie sich bei einer Instanz an, die Mitglied Ihres AWS verwalteten Microsoft AD-Verzeichnisses ist, indem Sie entweder das AWS Berechtigungen für verwaltete Microsoft AD-Administratorkonten für die Domäne oder ein Konto verwenden, dem Berechtigungen zur Verwaltung von Benutzern in der Domäne delegiert wurden.

-

Wenn sie nicht bereits installiert sind, installieren Sie das Active Directory-Benutzer- und -Computer-Tool und das DNS-Tool. Erfahren Sie, wie Sie diese Tools installieren, in Installation der Active Directory-Verwaltungstools für AWS verwaltetes Microsoft AD.

-

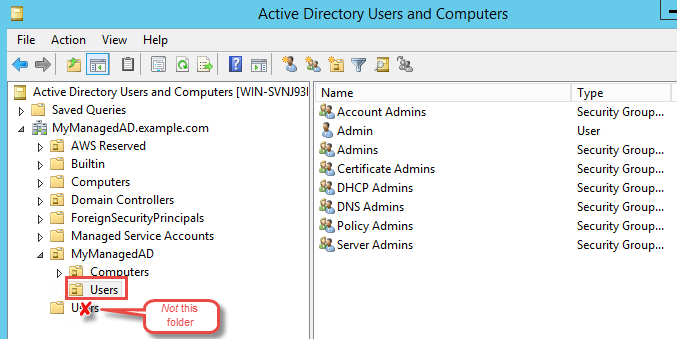

Öffnen Sie Server Manager. Wählen Sie im Menü Tools den Eintrag Active Directory Users and Computers.

-

Wählen Sie den Ordner Users in Ihrer Domain. Beachten Sie, dass es sich hierbei um den Ordner Users (Benutzer) unter Ihrem NetBIOS-Namen handelt, nicht um den Ordner Users (Benutzer) unter dem vollständig qualifizierten Domainnamen (FQDN).

Klicken Sie in der Liste der Benutzer mit der rechten Maustaste auf einen Benutzer, und klicken Sie dann auf Properties (Eigenschaften).

-

Wählen Sie die Registerkarte Account. Stellen Sie in der Liste Account options sicher, dass Do not require Kerberos preauthentication nicht ausgewählt ist.

Nächster Schritt

Schritt 3: Eine Vertrauensstellung einrichten