Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sichern Sie Ihr Simple AD AD-Verzeichnis

In diesem Abschnitt werden Überlegungen zur Sicherung Ihrer Simple AD AD-Umgebung beschrieben.

So setzen Sie ein Simple AD krbtgt-Kontopasswort zurück

Das krbtgt-Konto spielt eine wichtige Rolle in den Kerberos-Ticketbörsen. Das krbtgt-Konto ist ein spezielles Konto, das für die Verschlüsselung von Kerberos-Tickets (TGT) verwendet wird. Es spielt eine entscheidende Rolle für die Sicherheit des Kerberos-Authentifizierungsprotokolls. In Samba AD wird krbtgt als (deaktiviertes) Benutzerkonto dargestellt. Das Passwort für dieses Konto wird bei der Bereitstellung der Domain nach dem Zufallsprinzip generiert. Der Zugriff auf dieses Geheimnis kann dazu führen, dass die gesamte Domäne nicht nachweisbar ist, da neue Kerberos-Tickets ohne Prüfung gedruckt werden können. Weitere Informationen finden Sie in der Samba-Dokumentation.

Es wird empfohlen, dieses Passwort regelmäßig alle 90 Tage zu ändern. Sie können das Passwort für das krbtgt-Konto von einem Amazon aus zurücksetzen EC2 Windows instanziert, mit Ihrem Simple AD verbunden.

Anmerkung

AWS Simple AD wird von Samba-AD unterstützt. Samba-AD speichert keinen N-1-Hash für das krbtgt-Konto. Wenn das Passwort für das krbtgt-Konto zurückgesetzt wird, muss der Kerberos-Client daher bei seiner nächsten Service Ticket (ST) -Anfrage ein neues Ticket Granting Ticket (TGT) aushandeln. Um mögliche Serviceunterbrechungen zu minimieren, sollten Sie das Zurücksetzen des Kennworts für das krbtgt-Konto außerhalb der Geschäftszeiten planen. Dieser Ansatz minimiert die Auswirkungen auf den laufenden Betrieb und gewährleistet eine reibungslose Kontinuität der Authentifizierung.

Die folgenden Verfahren zeigen, wie Sie das krbtgt-Kontopasswort von einem Amazon aus zurücksetzen können EC2 Windows sein.

Voraussetzungen

-

Bevor Sie mit diesem Verfahren beginnen können, gehen Sie wie folgt vor:

-

Sie haben eine EC2 Instanz mit Ihrem Simple AD AD-Verzeichnis über eine Domain verknüpft.

-

Weitere Informationen darüber, wie Sie einem beitreten können EC2 Windows Instanz zu einem Simple AD, sieheHinzufügen einer Amazon EC2 Windows-Instance zu Ihrem Simple AD Active Directory.

-

-

Sie haben die Administratoranmeldedaten für das Simple AD AD-Verzeichnis. Für dieses Verfahren melden Sie sich als Simple AD AD-Verzeichnisadministrator an.

-

Anmerkung

Einige, AWS-Services wie Amazon WorkDocs und Amazon WorkSpaces, erstellen in Ihrem Namen eine Simple AD.

Setzen Sie das Simple AD krbtgt-Kontopasswort zurück

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie in der EC2 Amazon-Konsole Instances und dann Windows Server-Instanz. Wählen Sie dann Verbinden aus.

-

Wählen Sie auf der Seite Mit Instanz verbinden die Option RDPClient aus.

-

Kopieren Sie im Dialogfeld Windows-Sicherheit Ihre lokalen Administratoranmeldedaten für Windows Servercomputer, auf dem Sie sich anmelden möchten. Der Benutzername kann die folgenden Formate haben:

NetBIOS-Name\administratoroderDNS-Name\administrator. Diescorp\administratorwäre beispielsweise der Benutzername, wenn Sie das Verfahren in befolgen würdenErstellen Sie Ihr Simple AD. -

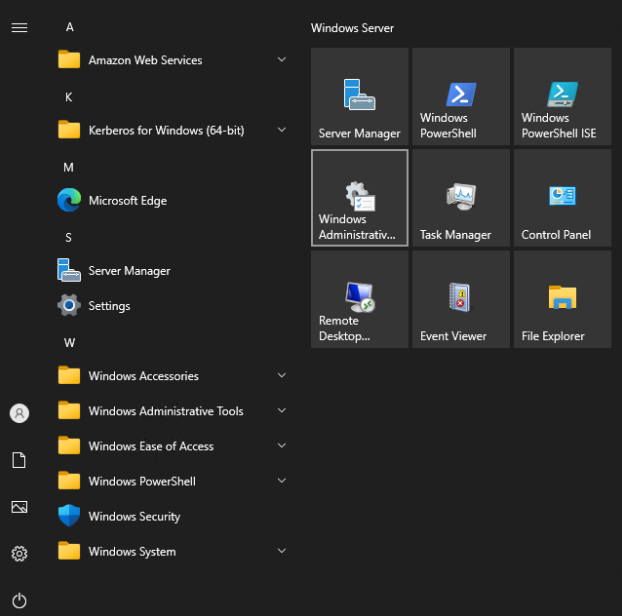

Sobald Sie bei der angemeldet sind Windows Servercomputer, öffnen Windows Verwaltungstools wählen Sie im Startmenü Windows Ordner „Verwaltungstools“.

-

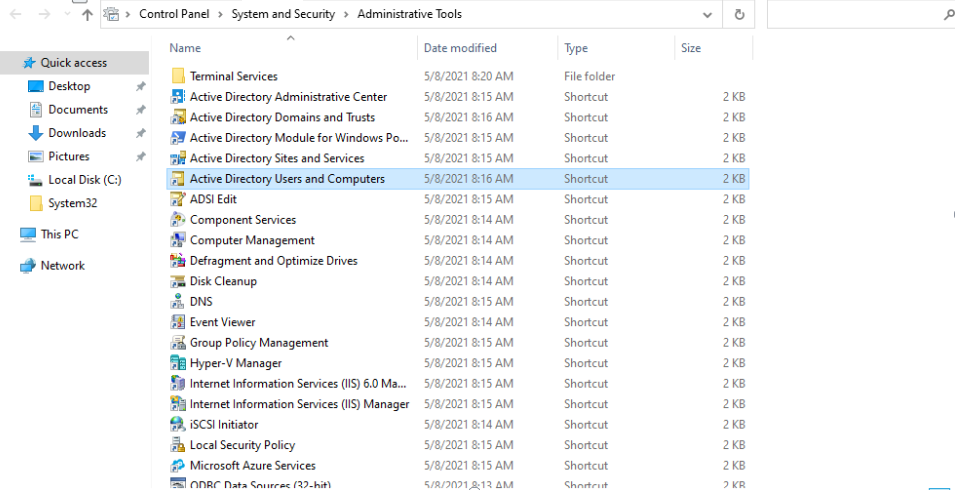

Im Windows Dashboard für Verwaltungstools, öffnen Active Directory Benutzer und Computer, indem Sie wählen Active Directory Benutzer und Computer.

-

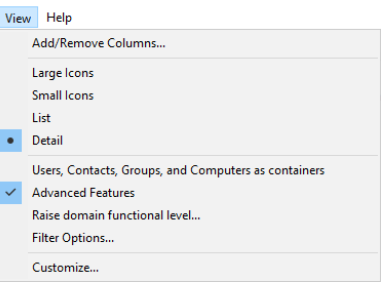

In der Active Directory Wählen Sie im Fenster „Benutzer und Computer“ die Option „Ansicht“ und anschließend „Erweiterte Funktionen aktivieren“.

-

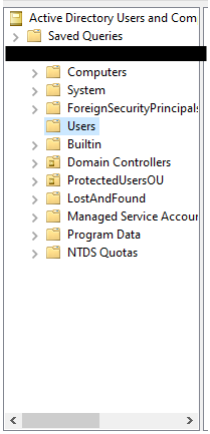

In der Active Directory Wählen Sie im Fenster „Benutzer und Computer“ im linken Bereich die Option „Benutzer“ aus.

-

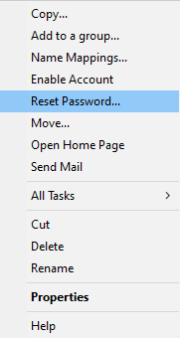

Suchen Sie den Benutzer mit dem Namen krbtgt, klicken Sie mit der rechten Maustaste darauf und wählen Sie Passwort zurücksetzen.

-

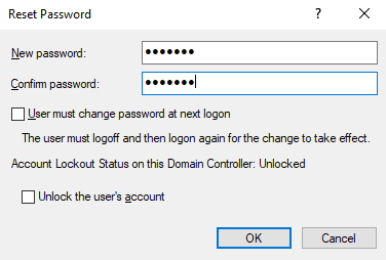

Geben Sie im neuen Fenster das neue Passwort ein, geben Sie es erneut ein und wählen Sie dann OK, um das Passwort für das krbtgt-Konto zurückzusetzen.

-

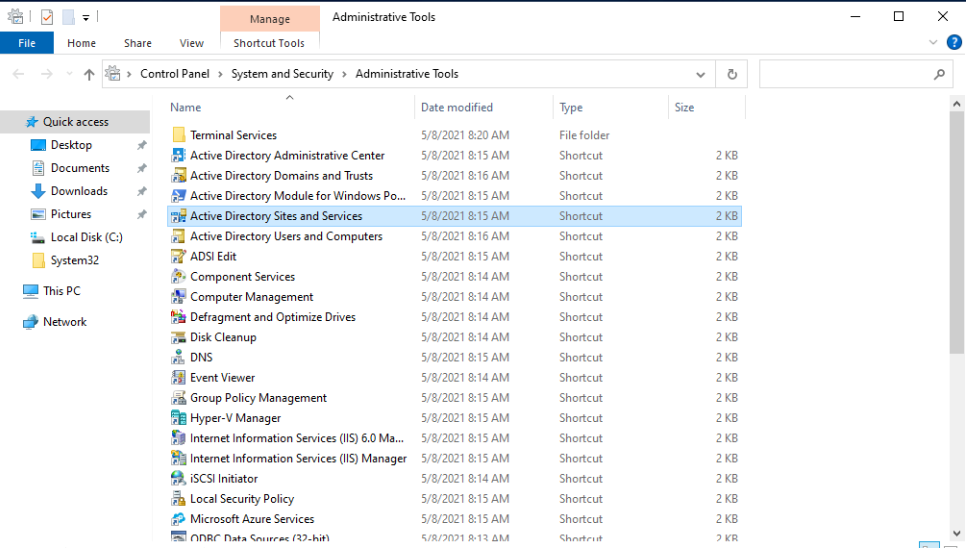

Im Windows Wählen Sie im Dashboard „Verwaltungstools“ Active Directory Websites und Dienste.

-

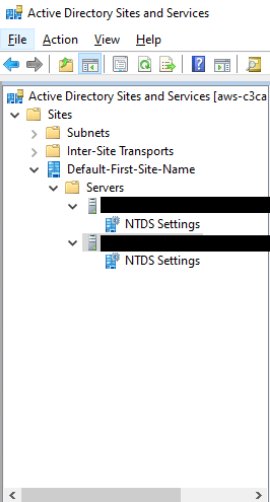

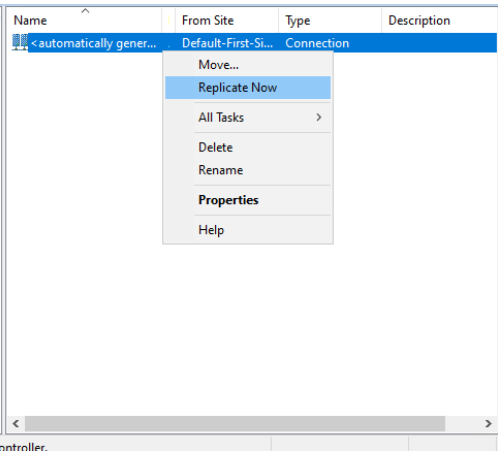

Im Active Directory Erweitern Sie im Fenster „Websites und Dienste“ die Optionen „Site“, „Default-First-Site-Name“ und „Server“.

-

Klicken Sie im Fenster NTDS Einstellungen mit der rechten Maustaste auf den Server und wählen Sie Jetzt replizieren aus.

-

Wiederholen Sie die Schritte 13 bis 14 für Ihre anderen Server.