Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einrichten eines Netzwerks für eine Replikations-Instance

AWS DMS erstellt die Replikationsinstanz immer in einer VPC, die auf Amazon VPC basiert. Geben Sie die VPC an, in der sich Ihre Replikations-Instance befindet. Sie können Ihre Standard-VPC für Ihr Konto und Ihre AWS Region verwenden oder eine neue VPC erstellen.

Stellen Sie sicher, dass das für die VPC Ihrer Replikations-Instance zugewiesene Elastic Network Interface einer Sicherheitsgruppe zugeordnet ist. Stellen Sie außerdem sicher, dass die Regeln dieser Sicherheitsgruppe zulassen, dass der gesamte Datenverkehr auf allen Ports die VPC verlässt (ausgehender Datenverkehr). Dieser Ansatz ermöglicht die Kommunikation von der Replikations-Instance zu Ihren Quell- und Zieldatenbankendpunkten, sofern auf den Endpunkten die korrekten Eingangsregeln aktiviert sind. Wir empfehlen, die Standardeinstellungen für die Endpunkte zu verwenden. Diese erlauben ausgehenden Zugriff auf allen Ports für alle Adressen.

Die Quell- und Zielendpunkte greifen auf die Replikations-Instance zu, die sich in der VPC befindet, indem sie sich entweder mit der VPC verbinden oder sich selbst innerhalb der VPC befinden. Die Datenbank-Endpoints müssen Netzwerkzugriffskontrolllisten (ACLs) und Sicherheitsgruppenregeln (falls zutreffend) enthalten, die eingehenden Zugriff von der Replikationsinstanz ermöglichen. Wie Sie dies einrichten, hängt von der verwendeten Netzwerkkonfiguration ab. Sie können die VPC-Sicherheitsgruppe der Replikations-Instance, die private oder öffentliche IP-Adresse der Replikations-Instance oder die öffentliche IP-Adresse des NAT-Gateways verwenden. Diese Verbindungen bilden ein Netzwerk, das Sie für die Datenmigration nutzen.

Anmerkung

Da sich eine IP-Adresse aufgrund von Änderungen an der zugrunde liegenden Infrastruktur ändern kann, empfehlen wir Ihnen, einen VPC-CIDR-Bereich zu verwenden oder den ausgehenden Datenverkehr Ihrer Replikations-Instance über eine mit NAT GW verknüpfte Elastic IP weiterzuleiten. Weitere Informationen zum Erstellen einer VPC, einschließlich eines CIDR-Blocks, finden Sie unter Arbeiten mit VPCs und Subnetzen im Amazon Virtual Private Cloud Cloud-Benutzerhandbuch. Weitere Informationen zu Elastic IP-Adressen finden Sie im Amazon-Elastic-Compute-Cloud-Benutzerhandbuch unter Elastic IP-Adressen.

Netzwerkkonfigurationen für die Datenbankmigration

Sie können mehrere verschiedene Netzwerkkonfigurationen mit dem AWS Database Migration Service verwenden. Im Folgenden werden einige häufige Konfigurationen für ein Netzwerk erörtert, die für die Datenbankmigration verwendet werden.

Themen

Wenn möglich, empfehlen wir, dass Sie eine DMS-Replikations-Instance in derselben Region wie Ihr Zielendpunkt und in derselben VPC oder demselben Subnetz wie Ihr Zielendpunkt erstellen.

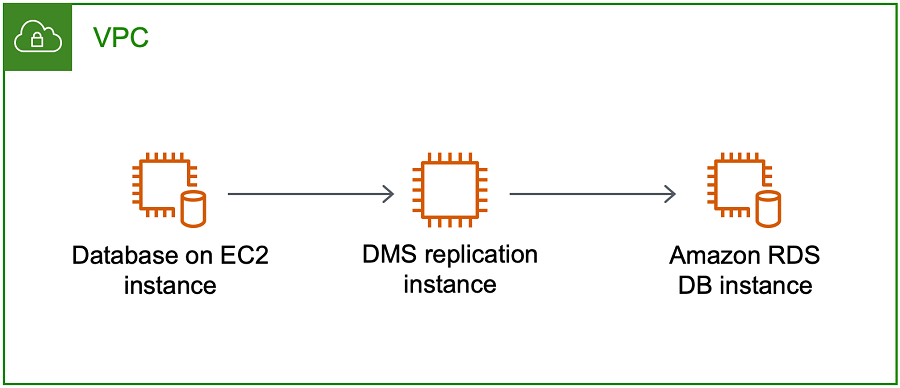

Konfiguration mit allen Datenbankmigrationskomponenten in einer VPC

Die einfachste Netzwerkkonfiguration für die Datenbankmigration besteht darin, dass sich Quellendpunkt, Replikations-Instance und Zielendpunkt alle in derselben VPC befinden. Diese Konfiguration ist sinnvoll, wenn sich Ihre Quell- und Zielendpunkte auf einer Amazon RDS-DB-Instance oder einer EC2 Amazon-Instance befinden.

Die folgende Abbildung zeigt eine Konfiguration, bei der eine Datenbank auf einer EC2 Amazon-Instance eine Verbindung zur Replikations-Instance herstellt und Daten auf eine Amazon RDS-DB-Instance migriert werden.

Die VPC-Sicherheitsgruppe, die in dieser Konfiguration verwendet wird, muss eingehenden Zugriff am Datenbank-Port von der Replikations-Instance erlauben. Dafür stehen Ihnen mehrere Optionen zur Verfügung. Stellen Sie sicher, dass die von der Replikations-Instance verwendete Sicherheitsgruppe Zugang zu den Endpunkten hat. Oder Sie können den VPC-CIDR-Bereich, NAT GW Elastic IP oder die private IP-Adresse der Replikations-Instance zulassen, falls Sie eine verwenden. Wir empfehlen jedoch nicht, die private IP-Adresse der Replikations-Instance zu verwenden, da dies Ihre Replikation unterbrechen kann, wenn sich die Replikations-IP-Adresse ändert.

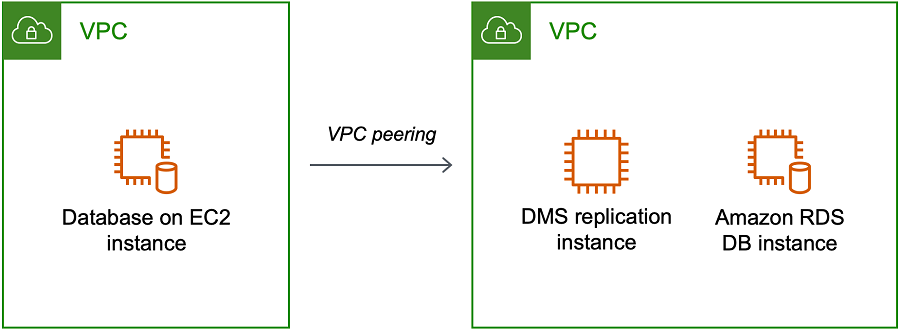

Konfiguration mit mehreren VPCs

Wenn sich Ihr Quellendpunkt und Ihr Zielendpunkt unterscheiden VPCs, können Sie Ihre Replikationsinstanz in einem der VPCs beiden erstellen. Sie können die beiden dann mithilfe VPCs von VPC-Peering verknüpfen.

Eine VPC-Peering-Verbindung ist eine Netzwerkverbindung zwischen zwei VPCs , die das Routing unter Verwendung der privaten IP-Adressen jeder VPC ermöglicht, als ob sie sich im selben Netzwerk befinden würden. Sie können eine VPC-Peering-Verbindung zwischen Ihrer eigenen VPCs, mit einer VPC in einem anderen AWS Konto oder mit einer VPC in einer anderen Region herstellen. AWS Weitere Informationen zu VPC Peering finden Sie unter VPC Peering im Amazon VPC Benutzerhandbuch.

Die folgende Abbildung zeigt eine Beispielkonfiguration unter Verwendung von VPC-Peering. Hier stellt die Quelldatenbank auf einer EC2 Amazon-Instance in einer VPC per VPC-Peering eine Verbindung zu einer VPC her. Diese VPC enthält die Replikations-Instance und die Zieldatenbank auf einer Amazon-RDS-DB-Instance.

Um VPC-Peering zu implementieren, folgen Sie den Anweisungen unter Arbeiten mit VPC-Peering-Verbindungen in der Dokumentation Amazon Virtual Private Cloud, VPC Peering. Stellen Sie sicher, dass die Routing-Tabelle einer VPC den CIDR-Block der anderen enthält. Wenn VPC A beispielsweise das Ziel 10.0.0.0/16 und VPC B das Ziel 172.31.0.0 verwendet, sollte die Routing-Tabelle von VPC A 172.31.0.0 enthalten und die Routing-Tabelle von VPC B muss 10.0.0.0/16 enthalten. Ausführlichere Informationen finden Sie unter Aktualisieren Ihrer Routing-Tabellen für VPC-Peering-Verbindungen in der Dokumentation Amazon Virtual Private Cloud, VPC-Peering.

Die VPC-Sicherheitsgruppen, die in dieser Konfiguration verwendet werden, müssen eingehenden Zugriff am Datenbank-Port von der Replikations-Instance oder den Eingang auf dem CIDR-Block für die VPC für das Peering zulassen.

Konfiguration mit gemeinsam genutzter VPCs

AWS DMS behandelt Subnetze, die für ein teilnehmendes Kundenkonto in einer Organisation gemeinsam genutzt werden, genauso wie reguläre Subnetze in demselben Konto. Im Folgenden finden Sie eine Beschreibung der AWS DMS Handles VPCs und Subnetze sowie der Verwendungsmöglichkeiten von Shared. VPCs

Sie können Ihre Netzwerkkonfiguration so konfigurieren, dass sie in benutzerdefinierten Subnetzen funktioniert oder VPCs indem Sie Objekte erstellenReplicationSubnetGroup. Wenn Sie eine ReplicationSubnetGroup erstellen, können Sie wählen, ob Sie Subnetze von einer bestimmten VPC in Ihrem Konto angeben möchten. Die Liste der von Ihnen angegebenen Subnetze muss mindestens zwei Subnetze enthalten, die sich in separaten Availability Zones befinden, und alle Subnetze müssen sich in derselben VPC befinden. Beim Erstellen eines ReplicationSubnetGroup geben Kunden nur Subnetze an. AWS DMS bestimmt die VPC in Ihrem Namen, da jedes Subnetz mit genau einer VPC verknüpft ist.

Wenn Sie eine AWS DMS ReplicationInstance oder eine erstellen, können Sie wählen AWS DMS ReplicationConfig, ob Sie eine ReplicationSubnetGroup und/oder eine VPC-Sicherheitsgruppe angeben möchten, in der die ReplicationInstance oder die serverlose Replikation ausgeführt wird. Falls nicht angegeben, AWS DMS wählt der Kundenstandard ReplicationSubnetGroup (der in Ihrem Namen AWS DMS erstellt wird, falls nicht für alle Subnetze in der Standard-VPC angegeben) und die Standard-VPC-Sicherheitsgruppe.

Sie können wählen, ob Sie Ihre Migrationen in einer von Ihnen angegebenen Availability Zone oder in einer der Availability Zones in Ihrer ReplicationSubnetGroup ausführen möchten. Wenn AWS DMS versucht wird, eine Replikationsinstanz zu erstellen oder eine serverlose Replikation zu starten, werden die Verfügbarkeitszonen Ihrer Subnetze in Verfügbarkeitszonen im Hauptdienstkonto übersetzt, um sicherzustellen, dass wir Instances in der richtigen Availability Zone starten, auch wenn die Availability Zone-Zuordnungen zwischen den beiden Konten nicht identisch sind.

Wenn Sie eine gemeinsam genutzte VPC verwenden, müssen Sie sicherstellen, dass Sie ReplicationSubnetGroup-Objekte erstellen, die den Subnetzen zugeordnet sind, die Sie von einer gemeinsam genutzten VPC aus verwenden möchten. Wenn Sie eine ReplicationInstance oder eine ReplicationConfig erstellen, müssen Sie eine ReplicationSubnetGroup für die gemeinsam genutzte VPC und eine VPC-Sicherheitsgruppe angeben, die Sie für Ihre gemeinsam genutzte VPC mit Ihrer Create-Anfrage erstellt haben.

Beachten Sie Folgendes im Zusammenhang mit der Verwendung einer gemeinsam genutzten VPC:

Der VPC-Eigentümer kann keine Ressource für einen Teilnehmer freigeben, aber der Teilnehmer kann eine Serviceressource im Subnetz des Eigentümers erstellen.

Der VPC-Eigentümer kann nicht auf eine Ressource (z. B. eine Replikations-Instance) zugreifen, die der Teilnehmer erstellt, da alle Ressourcen kontospezifisch sind. Solange Sie die Replikations-Instance jedoch in der gemeinsam genutzten VPC erstellen, kann sie unabhängig vom Eigentümerkonto auf die Ressourcen in der VPC zugreifen, sofern der Replikationsendpunkt oder die Aufgabe über die korrekten Berechtigungen verfügte.

Da Ressourcen kontospezifisch sind, können andere Teilnehmer nicht auf Ressourcen zugreifen, die anderen Konten gehören. Es gibt keine Berechtigungen, die Sie anderen Konten erteilen können, damit sie auf Ressourcen zugreifen können, die in der gemeinsam genutzten VPC mit Ihrem Konto erstellt wurden.

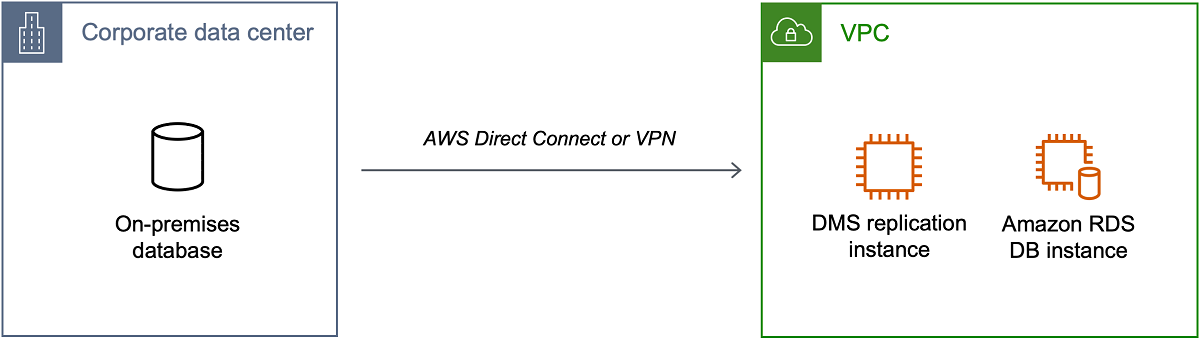

Konfiguration für ein Netzwerk zu einer VPC unter Verwendung AWS Direct Connect eines VPN

Remote-Netzwerke können über verschiedene Optionen wie AWS Direct Connect oder eine Software- oder Hardware-VPN-Verbindung eine Verbindung zu einer VPC herstellen. Diese Optionen werden oft verwendet, um lokale Services zu integrieren, wie beispielsweise Überwachung, Authentifizierung, Sicherheit, Daten oder andere Systeme, indem ein internes Netzwerk in die AWS Cloud erweitert wird. Mit dieser Art von Netzwerkerweiterung können Sie problemlos eine Verbindung mit von AWS gehosteten Ressourcen wie einer VPC herstellen.

Die folgende Abbildung zeigt eine Konfiguration, bei der der Quellendpunkt eine lokale Datenbank in einem firmeneigenen Rechenzentrum ist. Die Verbindung erfolgt über AWS Direct Connect oder ein VPN mit einer VPC, die die Replikations-Instance und eine Zieldatenbank auf einer Amazon-RDS-DB-Instance enthält.

Bei dieser Konfiguration muss die VPC-Sicherheitsgruppe eine Routing-Regel enthalten, die den für einen VPC-CIDR-Bereich oder eine spezifische IP-Adresse bestimmten Datenverkehr an einen Host sendet. Dieser Host muss dazu in der Lage sein, den von der VPC kommenden Datenverkehr in ein lokales VPN weiterzuleiten. In diesem Fall enthält der NAT-Host seine eigenen Sicherheitsgruppeneinstellungen. Diese Einstellungen müssen Datenverkehr aus dem VPC-CIDR-Bereich, der privaten IP-Adresse oder der Sicherheitsgruppe der Replikations-Instance in die NAT-Instance zulassen. Wir empfehlen jedoch nicht, die private IP-Adresse der Replikations-Instance zu verwenden, da dies Ihre Replikation unterbrechen kann, wenn sich die Replikations-IP-Adresse ändert.

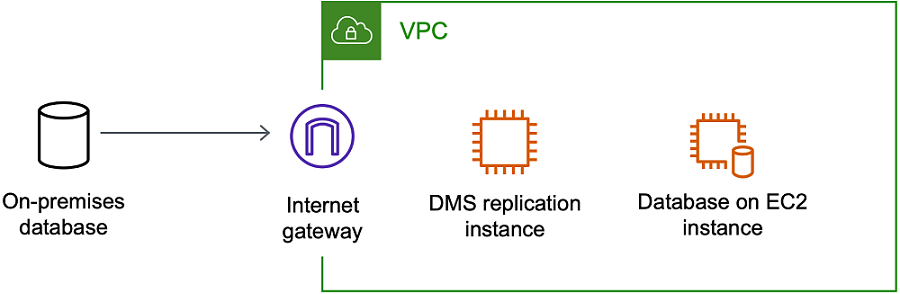

Konfiguration für ein Netzwerk zu einer VPC über das Internet

Wenn Sie kein VPN verwenden oder keine Verbindung AWS Direct Connect zu AWS Ressourcen herstellen, können Sie Ihre Datenbank über das Internet migrieren. In diesem Fall können Sie entweder zu einer EC2 Amazon-Instance oder einer Amazon RDS-DB-Instance migrieren. Diese Konfiguration umfasst eine öffentliche Replikations-Instance in einer VPC mit einem Internet-Gateway, das den Zielendpunkt und die Replikations-Instance enthält.

Informationen zum Anfügen eines Internet-Gateways zu Ihrer VPC finden Sie unter Anfügen eines Internet-Gateways im Amazon VPC Benutzerhandbuch.

Die VPC-Routing-Tabelle muss Routing-Regeln enthalten, die den nicht für die VPC bestimmten Datenverkehr standardmäßig an das Internet-Gateway senden. Bei dieser Konfiguration stammt die Verbindung mit dem Endpunkt scheinbar von der öffentlichen IP-Adresse der Replikations-Instance und nicht von der privaten IP-Adresse. Weitere Informationen finden Sie unter VPC-Routing-Tabellen im Amazon-VPC-Benutzerhandbuch.

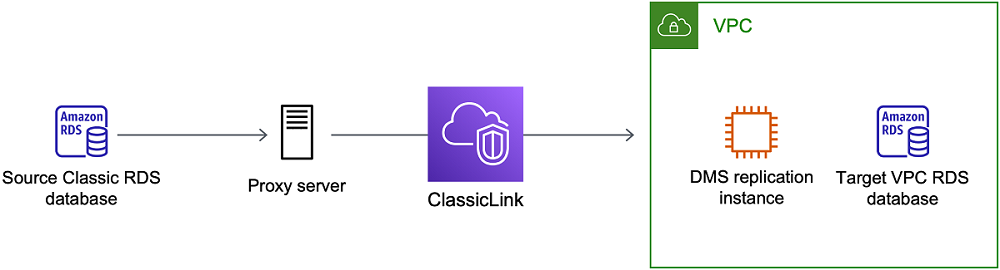

Konfiguration mit einer RDS-DB-Instance, die sich nicht in einer VPC befindet, zu einer DB-Instance in einer VPC mit ClassicLink

| Wir gehen EC2 -Classic am 15. August 2022 in den Ruhestand. Wir empfehlen Ihnen, von EC2 -Classic zu einer VPC zu migrieren. Weitere Informationen finden Sie unter Migration von EC2 -Classic zu einer VPC im EC2 Amazon-Benutzerhandbuch und im Blog EC2-Classic Networking is Retiring — So |

Um eine Amazon RDS-DB-Instance, die sich nicht in einer VPC befindet, mit einem DMS-Replikationsserver und einer DB-Instance in einer VPC zu verbinden, können Sie sie ClassicLink mit einem Proxy-Server verwenden.

ClassicLink ermöglicht es Ihnen, eine EC2 -Classic DB-Instance mit einer VPC in Ihrem Konto innerhalb derselben AWS Region zu verknüpfen. Nachdem Sie die Verknüpfung erstellt haben, kann die DB-Quell-Instance mit der Replikations-Instance in der VPC über ihre privaten IP-Adressen kommunizieren.

Da die Replikationsinstanz in der VPC nicht direkt auf die Quell-DB-Instance auf der EC2 -Classic-Plattform zugreifen kann ClassicLink, verwenden Sie einen Proxyserver. Der Proxy-Server verbindet die Quell-DB-Instance mit der VPC, die die Replikations-Instance und Ziel-DB-Instance enthält. Der Proxyserver verwendet ClassicLink , um eine Verbindung zur VPC herzustellen. Die Port-Weiterleitung auf dem Proxy-Server ermöglicht die Kommunikation zwischen der Quell-DB-Instance und der Ziel-DB-Instance in der VPC.

Verwendung ClassicLink mit AWS Database Migration Service

Sie können eine Amazon RDS-DB-Instance, die sich nicht in einer VPC befindet, mit einem AWS DMS-Replikationsserver und einer DB-Instance verbinden, die sich in einer VPC befinden. Dazu können Sie Amazon EC2 ClassicLink mit einem Proxy-Server verwenden.

Das folgende Verfahren zeigt, wie Sie es ClassicLink für diesen Zweck verwenden. Dieses Verfahren verbindet eine Amazon RDS-Quell-DB-Instance, die sich nicht in einer VPC befindet, mit einer VPC, die eine AWS DMS-Replikations-Instance und eine Ziel-DB-Instance enthält.

Erstellen Sie eine AWS DMS-Replikationsinstanz in einer VPC. (Alle Replikationsinstanzen werden in VPCs erstellt.)

Verknüpfen Sie eine VPC-Sicherheitsgruppe mit der Replikations-Instance und der DB-Ziel-Instance. Wenn zwei Instances gemeinsam eine VPC-Sicherheitsgruppe verwenden, können sie standardmäßig miteinander kommunizieren.

Richten Sie einen Proxyserver auf einer EC2 Classic-Instanz ein.

Stellen Sie eine Verbindung ClassicLink zwischen dem Proxyserver und der VPC her.

Erstellen Sie AWS DMS-Endpunkte für die Quell- und Zieldatenbanken.

Erstellen Sie eine AWS DMS-Aufgabe.

Wird verwendet, ClassicLink um eine Datenbank auf einer DB-Instance, die sich nicht in einer VPC befindet, zu einer Datenbank auf einer DB-Instance in einer VPC zu migrieren

-

Erstellen Sie eine AWS DMS-Replikationsinstanz und weisen Sie eine VPC-Sicherheitsgruppe zu:

-

Wenn Sie als AWS Identity and Access Management (IAM-) Benutzer angemeldet sind, stellen Sie sicher, dass Sie über die entsprechenden Zugriffsberechtigungen verfügen. AWS DMS Weitere Informationen zu den erforderlichen Berechtigungen für die Datenbankmigration finden Sie unter IAMFür die Verwendung sind die erforderlichen Berechtigungen erforderlich AWS DMS.

-

Wählen Sie auf der Seite Dashboard Replication Instance (Replikations-Instance). Befolgen Sie die Anweisungen unter Schritt 1: Erstellen Sie eine Replikationsinstanz mithilfe der AWS DMS Konsole zum Erstellen einer Replikations-Instance.

-

Nachdem Sie die AWS DMS-Replikationsinstanz erstellt haben, öffnen Sie die EC2 Servicekonsole. Wählen Sie im Navigationsbereich Netzwerk-Interfaces aus.

-

Wählen Sie die DMSNetworkSchnittstelle und dann im Menü Aktionen die Option Sicherheitsgruppen ändern aus.

-

Wählen Sie die Sicherheitsgruppe aus, die Sie für die Replikations-Instance und die DB-Ziel-Instance verwenden möchten.

-

-

Verknüpfen Sie die Sicherheitsgruppe aus dem letzten Schritt mit der DB-Ziel-Instance:

Öffnen Sie die Amazon RDS-Konsole. Wählen Sie im Navigationsbereich Instances aus.

Wählen Sie die DB-Ziel-Instance aus. Wählen Sie für Instance-Aktionen die Option Ändern.

Wählen Sie für den Parameter Sicherheitsgruppe die Sicherheitsgruppe aus, die Sie im vorherigen Schritt verwendet haben.

Wählen Sie Weiter und dann DB-Instance ändern.

-

Schritt 3: Richten Sie mit NGINX einen Proxyserver auf einer EC2 Classic-Instance ein. Verwenden Sie ein AMI Ihrer Wahl, um eine EC2 Classic-Instance zu starten. Das folgende Beispiel basiert auf AMI Ubuntu Server 14.04 LTS (HVM).

Um einen Proxyserver auf einer EC2 Classic-Instance einzurichten

-

Connect zur EC2 Classic-Instanz her und installieren Sie NGINX mit den folgenden Befehlen:

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

Bearbeiten Sie die NGINX-Daemon-Datei,

/etc/init/nginx.conf, mit folgendem Code:# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

Erstellen Sie eine NGINX-Konfigurationsdatei unter

/usr/local/nginx/conf/nginx.conf. Fügen Sie in der Konfigurationsdatei Folgendes hinzu:# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

Starten Sie von der Befehlszeile NGINX mithilfe der folgenden Befehle:

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

Stellen Sie eine ClassicLink Verbindung zwischen dem Proxyserver und der Ziel-VPC her, die die Ziel-DB-Instance und die Replikationsinstanz enthält:

Öffnen Sie die EC2 Konsole und wählen Sie die EC2 Classic-Instance aus, auf der der Proxyserver ausgeführt wird.

Wählen Sie für Aktionen die Option ClassicLinkund anschließend Link to VPC aus.

-

Wählen Sie die Sicherheitsgruppe aus, die Sie zuvor in diesem Verfahren verwendet haben.

Wählen Sie Mit VPC verknüpfen.

-

Schritt 5: Erstellen Sie AWS DMS-Endpunkte mithilfe des Verfahrens unter. Schritt 2: Angeben von Quell- und Zielendpunkten Achten Sie darauf, den internen EC2 DNS-Hostnamen des Proxys als Servernamen zu verwenden, wenn Sie den Quellendpunkt angeben.

-

Erstellen Sie eine AWS DMS-Aufgabe mit dem Verfahren unter. Schritt 3: Erstellen einer Aufgabe und Migrieren der Daten

Erstellen einer Replikationssubnetzgruppe

Als Teil des für die Datenbankmigration zu verwendenden Netzwerks müssen Sie angeben, welche Subnetze in Ihrer Virtual Private Cloud (VPC) verwendet werden sollen. Diese VPC muss auf dem Amazon-VPC-Service basieren. Ein Subnetz ist ein IP-Adressbereich in Ihrer VPC in einer bestimmten Availability Zone. Diese Subnetze können auf die Availability Zones der AWS Region verteilt werden, in der sich Ihre VPC befindet.

Wenn Sie eine Replikationsinstanz oder ein Instanzprofil in der AWS DMS-Konsole erstellen, können Sie das von Ihnen gewählte Subnetz verwenden.

Sie erstellen eine Replikationssubnetzgruppe, um zu definieren, welche Subnetze verwendet werden. Sie müssen Subnetze in mindestens zwei Availability Zones angeben.

So erstellen Sie eine Replikationssubnetzgruppe

-

Wenn Sie als IAM-Benutzer angemeldet sind, müssen Sie über die entsprechenden Berechtigungen für den Zugriff auf AWS DMS verfügen. Weitere Informationen zu den erforderlichen Berechtigungen für die Datenbankmigration finden Sie unter IAMFür die Verwendung sind die erforderlichen Berechtigungen erforderlich AWS DMS.

-

Wählen Sie im Navigationsbereich Subnetzgruppe aus.

-

Wählen Sie Create subnet group (Subnetz-Grupp erstellen) aus.

-

Geben Sie auf der Seite Replikations-Subnetzgruppe bearbeiten die Informationen zu Ihrer Replikationssubnetzgruppe an. In der folgenden Tabelle sind die Einstellungen beschrieben.

Option Aktion Name

Geben Sie einen Namen für die Replikationssubnetzgruppe an, der aus 8 bis 16 druckbaren ASCII-Zeichen (ohne /, " und @) besteht. Der Name sollte für Ihr Konto in der von Ihnen ausgewählten AWS Region eindeutig sein. Sie können dem Namen Informationen hinzufügen, z. B. die AWS Region und die Aufgabe, die Sie gerade ausführen, angeben

DMS-default-VPC.Beschreibung

Geben Sie eine kurze Beschreibung für die Replikationssubnetzgruppe ein.

VPC

Wählen Sie die gewünschte VPC für die Datenbankmigration aus. Beachten Sie, dass die VPC mindestens über ein Subnetz in mindestens zwei Availability Zones verfügen muss.

Subnetze hinzufügen

Wählen Sie die Subnetze aus, die in der Replikationssubnetzgruppe enthalten sein sollen. Sie müssen Subnetze in mindestens zwei Availability Zones auswählen.

Wählen Sie Create subnet group (Subnetz-Grupp erstellen) aus.

Auflösen von Domain-Endpunkten mithilfe von DNS

Normalerweise verwendet eine AWS DMS Replikationsinstanz den DNS-Resolver (Domain Name System) in einer EC2 Amazon-Instance, um Domain-Endpunkte aufzulösen. Wenn Sie eine DNS-Auflösung benötigen, können Sie den Amazon Route 53 Resolver verwenden. Weitere Informationen zur Verwendung von Route 53 DNS Resolver finden Sie unter Erste Schritte mit Route 53 Resolver.

Für Informationen dazu, wie Sie Ihren eigenen On-Premises-Namensserver verwenden, um bestimmte Endpunkte aufzulösen, wenn Sie den Amazon Route 53 Resolver verwenden, siehe Verwenden Ihres eigenen Vor-Ort-Nameservers.