Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Aktualisierung Ihrer Amazon DocumentDB-TLS-Zertifikate — GovCloud

Themen

Anmerkung

Diese Informationen gelten für Benutzer in den Regionen GovCloud (US-West) und GovCloud (US-Ost).

Das Zertifikat der Zertifizierungsstelle (CA) für Amazon DocumentDB-Cluster (mit MongoDB-Kompatibilität) wird am 18. Mai 2022 aktualisiert. Wenn Sie Amazon DocumentDB-Cluster mit aktiviertem Transport Layer Security (TLS) verwenden (Standardeinstellung) und Sie Ihre Client-Anwendungs- und Serverzertifikate nicht rotiert haben, sind die folgenden Schritte erforderlich, um Verbindungsprobleme zwischen Ihrer Anwendung und Ihren Amazon DocumentDB-Clustern zu beheben.

Die CA- und Serverzertifikate wurden im Rahmen der bewährten Standardmethoden für Wartung und Sicherheit für Amazon DocumentDB aktualisiert. Das vorherige CA-Zertifikat läuft am 18. Mai 2022 ab. Client-Anwendungen müssen die neuen CA-Zertifikate zu ihren Trust Stores hinzufügen, und bestehende Amazon DocumentDB DocumentDB-Instances müssen aktualisiert werden, sodass sie die neuen CA-Zertifikate vor diesem Ablaufdatum verwenden können.

Aktualisierung Ihrer Anwendung und Ihres Amazon DocumentDB-Clusters

Führen Sie die Schritte in diesem Abschnitt aus, um das CA-Zertifikatspaket Ihrer Anwendung (Schritt 1) und die Serverzertifikate Ihres Clusters (Schritt 2) zu aktualisieren. Bevor Sie die Änderungen auf Ihre Produktionsumgebungen anwenden, empfehlen wir dringend, diese Schritte in einer Entwicklungs- oder Stagingumgebung zu testen.

Anmerkung

Sie müssen die Schritte 1 und 2 jeweils AWS-Region ausführen, wenn Sie Amazon DocumentDB-Cluster haben.

Schritt 1: Herunterladen des neuen CA-Zertifikats und Aktualisieren Ihrer Anwendung

Laden Sie das neue CA-Zertifikat herunter und aktualisieren Sie Ihre Anwendung so, dass sie das neue CA-Zertifikat verwendet, um TLS-Verbindungen zu Amazon DocumentDB in Ihrer spezifischen Region herzustellen:

Laden Sie für GovCloud (US-West) das neue CA-Zertifikatspaket von herunter. https://truststore.pki.us-gov-west-1.rds.amazonaws.com/us-gov-west-1/us-gov-west-1-bundle.pem

Diese Operation lädt die Datei mit dem Namen us-gov-west-1-bundle.pemherunter.Laden Sie für GovCloud (US-Ost) das neue CA-Zertifikatspaket von herunter. https://truststore.pki.us-gov-west-1.rds.amazonaws.com/us-gov-east-1/us-gov-east-1-bundle.pem

Diese Operation lädt die Datei mit dem Namen us-gov-east-1-bundle.pemherunter.

Anmerkung

Wenn Sie auf den Keystore zugreifen, der sowohl das alte CA-Zertifikat (rds-ca-2017-root.pem) als auch die neuen CA-Zertifikate (rds-ca-rsa2048-g1.pem,, oderrds-ca-ecc384-g1.pem) enthält, stellen Sie sicherrds-ca-rsa4096-g1.pem, dass der Keystore das Zertifikat Ihrer Wahl auswählt. Einzelheiten zu den einzelnen Zertifikaten finden Sie in Schritt 2 unten.

wget https://truststore.pki.us-gov-west-1.rds.amazonaws.com/us-gov-west-1/us-gov-west-1-bundle.pem

wget https://truststore.pki.us-gov-west-1.rds.amazonaws.com/us-gov-east-1/us-gov-east-1-bundle.pem

Aktualisieren Sie als Nächstes Ihre Anwendungen, um das neue Zertifikatpaket zu verwenden. Das neue CA-Bundle enthält sowohl das alte CA-Zertifikat als auch das neue CA-Zertifikat (rds-ca-rsa2048-g1.pem,rds-ca-rsa4096-g1.pem, oderrds-ca-ecc384-g1.pem). Wenn beide CA-Zertifikate im neuen CA-Paket enthalten sind, können Sie Ihre Anwendung und Ihren Cluster in zwei Schritten aktualisieren.

Für alle Downloads des CA-Zertifikatspakets nach dem 21. Dezember 2021 sollte das neue CA-Zertifikatspaket verwendet werden. Informationen dazu, wie Sie überprüfen, ob Ihre Anwendung das neueste CA-Zertifikatspaket verwendet, finden Sie unter Wie kann ich sicher sein, dass ich das neueste Zertifizierungsstellenpaket verwende?. Wenn Sie das neueste CA-Zertifikatspaket in Ihrer Anwendung bereits verwenden, können Sie mit Schritt 2 fortfahren.

Beispiele für die Verwendung eines Zertifizierungsstellenpakets mit Ihrer Anwendung finden Sie unter Verschlüsseln von Daten während der Übertragung und Verbindung bei aktiviertem TLS herstellen.

Anmerkung

Zurzeit akzeptiert der MongoDB Go Driver 1.2.1 nur ein einzelnes CA-Serverzertifikat in sslcertificateauthorityfile. Informationen dazu, wie Sie bei aktiviertem TLS eine Verbindung zu Amazon DocumentDB über Go herstellen, finden Sie unter Verbindung bei aktiviertem TLS herstellen.

Schritt 2: Aktualisieren des Serverzertifikats

Nachdem die Anwendung für die Verwendung des neuen CA-Bundles aktualisiert wurde, besteht der nächste Schritt darin, das Serverzertifikat zu aktualisieren, indem jede Instance in einem Amazon DocumentDB-Cluster geändert wird. Informationen zum Ändern von Instances zur Verwendung des neuen Serverzertifikats finden Sie in den folgenden Anweisungen.

Amazon DocumentDB bietet Folgendes CAs , um das DB-Serverzertifikat für eine DB-Instance zu signieren:

-

rds-ca-ecc384-g1 — Verwendet eine Zertifizierungsstelle mit ECC 384-Algorithmus für private Schlüssel und Signaturalgorithmus. SHA384 Diese CA unterstützt die automatische Rotation von Serverzertifikaten. Dies wird nur auf Amazon DocumentDB 4.0 und 5.0 unterstützt.

-

rds-ca-rsa2048-g1 — Verwendet in den meisten Regionen eine Zertifizierungsstelle mit dem RSA 2048-Algorithmus für private Schlüssel und dem Signaturalgorithmus. SHA256 AWS Diese CA unterstützt die automatische Rotation von Serverzertifikaten.

-

rds-ca-rsa4096-g1 — Verwendet eine Zertifizierungsstelle mit dem RSA 4096-Algorithmus für private Schlüssel und dem Signaturalgorithmus. SHA384 Diese CA unterstützt die automatische Rotation von Serverzertifikaten.

Anmerkung

Amazon DocumentDB 4.0- und 5.0-Instances erfordern keinen Neustart.

Für die Aktualisierung Ihrer Amazon DocumentDB 3.6-Instances ist ein Neustart erforderlich, was zu Serviceunterbrechungen führen kann. Sie müssen Schritt 1 abschließen, bevor Sie das Serverzertifikat aktualisieren.

Fehlerbehebung

Wenn im Rahmen der Zertifikatrotation Probleme beim Herstellen einer Verbindung mit dem Cluster auftreten, empfehlen wir Folgendes:

-

Starten Sie Ihre Instances neu. Das Rotieren des neuen Zertifikats erfordert, dass Sie jede Ihrer Instances neu starten. Wenn Sie das neue Zertifikat auf eine oder mehrere Instances angewendet haben, diese jedoch nicht neu gestartet haben, starten Sie die Instances neu, um das neue Zertifikat anzuwenden. Weitere Informationen finden Sie unter Eine Amazon DocumentDB DocumentDB-Instance neu starten.

-

Stellen Sie sicher, dass Ihre Clients das neueste Zertifikatpaket verwenden. Siehe Wie kann ich sicher sein, dass ich das neueste Zertifizierungsstellenpaket verwende?.

-

Stellen Sie sicher, dass Ihre Instances das neueste Zertifikat verwenden. Siehe Woher weiß ich, welche meiner Amazon DocumentDB DocumentDB-Instances das alte/neue Serverzertifikat verwenden?.

-

Stellen Sie sicher, dass die neueste Zertifizierungsstelle von Ihrer Anwendung verwendet wird. Einige Treiber, wie Java und Go, benötigen zusätzlichen Code, um mehrere Zertifikate aus einem Zertifikatpaket in den Vertrauensspeicher zu importieren. Weitere Informationen zur Verbindung mit Amazon DocumentDB mit TLS finden Sie unterProgrammgesteuertes Herstellen einer Verbindung zu Amazon DocumentDB.

-

Wenden Sie sich an den Support. Wenn Sie Fragen oder Probleme haben, wenden Sie sich an Support

.

Häufig gestellte Fragen

Im Folgenden finden Sie Antworten auf einige häufig gestellte Fragen zu TLS-Zertifikaten.

Was passiert, wenn ich Fragen oder Probleme habe?

Wenn Sie Fragen oder Probleme haben, wenden Sie sich an Support

Woher weiß ich, ob ich TLS verwende, um eine Verbindung zu meinem Amazon DocumentDB-Cluster herzustellen?

Sie können bestimmen, ob Ihr Cluster TLS verwendet, indem Sie den tls-Parameter für die Clusterparametergruppe Ihres Clusters untersuchen. Wenn der tls-Parameter auf enabled festgelegt ist, verwenden Sie das TLS-Zertifikat, um eine Verbindung mit dem Cluster herzustellen. Weitere Informationen finden Sie unter Verwaltung von Amazon DocumentDB-Cluster-Parametergruppen.

Warum aktualisieren Sie die Zertifizierungsstellen- und Serverzertifikate?

Die Amazon DocumentDB-CA- und Serverzertifikate wurden im Rahmen der bewährten Standardmethoden für Wartung und Sicherheit für Amazon DocumentDB aktualisiert. Die aktuellen CA- und Serverzertifikate laufen am Mittwoch, den 18. Mai 2022 ab.

Was passiert, wenn ich bis zum Ablaufdatum keine Maßnahmen ergreife?

Wenn Sie TLS verwenden, um eine Verbindung zu Ihrem Amazon DocumentDB-Cluster herzustellen, und Sie die Änderung nicht bis zum 18. Mai 2022 vornehmen, können Ihre Anwendungen, die eine Verbindung über TLS herstellen, nicht mehr mit dem Amazon DocumentDB-Cluster kommunizieren.

Amazon DocumentDB rotiert Ihre Datenbankzertifikate vor Ablauf nicht automatisch. Sie müssen Ihre Anwendungen und Cluster aktualisieren, damit sie die neuen CA-Zertifikate vor oder nach dem Ablaufdatum verwenden können.

Woher weiß ich, welche meiner Amazon DocumentDB DocumentDB-Instances das alte/neue Serverzertifikat verwenden?

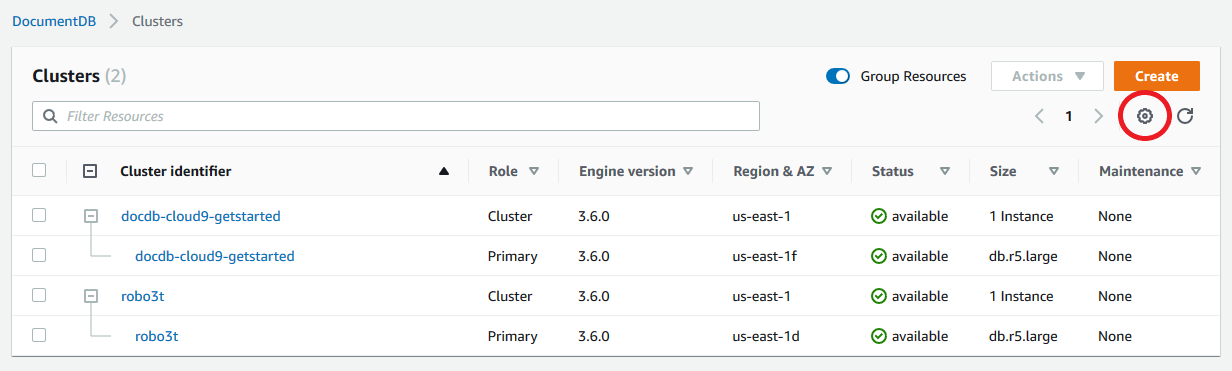

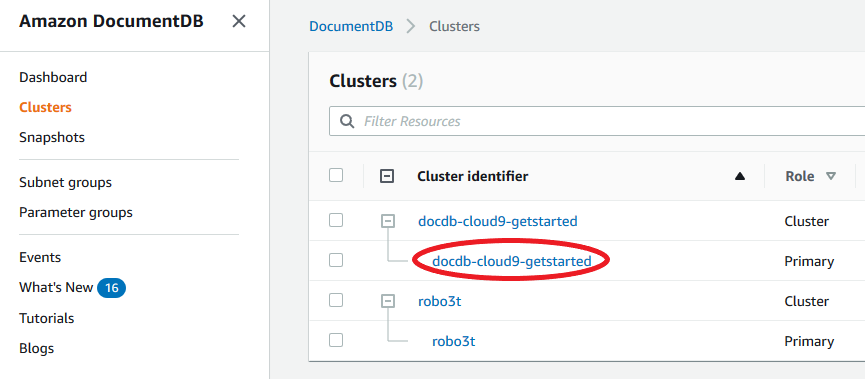

Um die Amazon DocumentDB-Instances zu identifizieren, die noch das alte Serverzertifikat verwenden, können Sie entweder die Amazon DocumentDB AWS Management Console oder die verwenden. AWS CLI

So identifizieren Sie die Instances in Ihren Clustern, die das ältere Zertifikat verwenden

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon DocumentDB DocumentDB-Konsole unter https://console.aws.amazon.com/docdb

. -

Wählen Sie in der Liste der Regionen in der oberen rechten Ecke des Bildschirms die Region aus, AWS-Region in der sich Ihre Instances befinden.

-

Klicken Sie im Navigationsbereich links in der Konsole auf Instances (Instances).

-

In der Spalte Zertifizierungsstelle (standardmäßig ausgeblendet) wird angezeigt, welche Instanzen sich noch auf dem alten Serverzertifikat (

rds-ca-2017) und dem neuen Serverzertifikat (rds-ca-rsa2048-g1rds-ca-rsa4096-g1, oder) befinden.rds-ca-ecc384-g1Gehen Sie folgendermaßen vor, um die Spalte Certificate authority (Zertifizierungsstelle) anzuzeigen:-

Wählen Sie das Symbol Settings (Einstellungen).

-

Wählen Sie in der Liste der sichtbaren Spalten die Spalte Certificate authority (Zertifizierungsstelle).

-

Wählen Sie Confirm (Bestätigen), um Ihre Änderungen zu speichern.

-

Um die Instances in Ihren Clustern zu identifizieren, die das ältere Serverzertifikat verwenden, verwenden Sie den Befehl describe-db-clusters mit Folgendem:

aws docdb describe-db-instances \ --filters Name=engine,Values=docdb \ --query 'DBInstances[*].{CertificateVersion:CACertificateIdentifier,InstanceID:DBInstanceIdentifier}'

Wie ändere ich einzelne Instances in meinem Amazon DocumentDB-Cluster, um das Serverzertifikat zu aktualisieren?

Sie sollten die Serverzertifikate für alle Instances in einem Cluster gleichzeitig aktualisieren. Um die Instances im Cluster zu ändern, können Sie die Konsole oder die AWS CLI verwenden.

Anmerkung

Das Aktualisieren Ihrer Instances erfordert einen Neustart, der zu Unterbrechungen des Service führen kann. Sie müssen Schritt 1 abschließen, bevor Sie das Serverzertifikat aktualisieren.

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon DocumentDB DocumentDB-Konsole unter https://console.aws.amazon.com/docdb

. -

Wählen Sie in der Liste der Regionen in der oberen rechten Ecke des Bildschirms die Region aus, AWS-Region in der sich Ihre Cluster befinden.

-

Klicken Sie im Navigationsbereich links in der Konsole auf Instances (Instances).

-

Die Spalte Certificate authority (Zertifizierungsstelle) (standardmäßig ausgeblendet) zeigt an, welche Instances sich noch auf dem alten Serverzertifikat befinden (

rds-ca-2017). Gehen Sie folgendermaßen vor, um die Spalte Certificate authority (Zertifizierungsstelle) anzuzeigen:-

Wählen Sie das Symbol Settings (Einstellungen).

-

Wählen Sie in der Liste der sichtbaren Spalten die Spalte Certificate authority (Zertifizierungsstelle).

-

Wählen Sie Confirm (Bestätigen), um Ihre Änderungen zu speichern.

-

-

Wählen Sie eine zu ändernde Instance aus.

-

Wählen Sie Aktionen und dann Ändern.

-

Wählen Sie unter Zertifizierungsstelle eines der neuen Serverzertifikate (

rds-ca-rsa2048-g1rds-ca-rsa4096-g1, oderrds-ca-ecc384-g1) für diese Instanz aus. -

Sie können eine Zusammenfassung der Änderungen auf der nächsten Seite sehen. Beachten Sie, dass es eine zusätzliche Warnung gibt, die Sie daran erinnert, dass Ihre Anwendung das neueste Zertifizierungsstellenpaket verwendet, bevor Sie die Instance ändern, um eine Unterbrechung der Konnektivität zu vermeiden.

-

Sie können die Änderung während Ihres nächsten Wartungsfensters oder sofort anwenden.

-

Wählen Sie Modify instance (Instance ändern), um die Aktualisierung abzuschließen.

Führen Sie die folgenden Schritte aus, um das alte Serverzertifikat für Ihre vorhandenen Amazon DocumentDB DocumentDB-Instances mithilfe von zu identifizieren und zu rotieren. AWS CLI

-

Um die Instances sofort zu ändern, führen Sie für jede Instance im Cluster den folgenden Befehl aus.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa4096-g1 --apply-immediately -

Um die Instances in Ihren Clustern so zu ändern, dass sie während des nächsten Wartungsfensters Ihres Clusters das neue CA-Zertifikat verwenden, führen Sie für jede Instance im Cluster den folgenden Befehl aus.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa4096-g1 --no-apply-immediately

Was passiert, wenn ich einem vorhandenen Cluster eine neue Instance hinzufüge?

Alle neu erstellten Instances verwenden das alte Serverzertifikat und erfordern TLS-Verbindungen über das alte CA-Zertifikat. Alle neuen Amazon DocumentDB DocumentDB-Instances, die nach dem 21. März 2022 erstellt wurden, verwenden standardmäßig die neuen Zertifikate.

Was passiert, wenn ein Instance-Ersatz oder ein Failover auf meinem Cluster vorhanden ist?

Wenn ein Instance-Ersatz in Ihrem Cluster vorhanden ist, verwendet die neu erstellte Instance weiterhin dasselbe Serverzertifikat wie die Instance davor. Es wird empfohlen, Serverzertifikate für alle Instances gleichzeitig zu aktualisieren. Wenn ein Failover im Cluster auftritt, wird das Serverzertifikat auf dem neuen Primärserver verwendet.

Wenn ich keine TLS für die Verbindung mit meinem Cluster verwende, muss ich trotzdem jede meiner Instances aktualisieren?

Wenn Sie TLS nicht verwenden, um eine Verbindung zu Ihren Amazon DocumentDB-Clustern herzustellen, sind keine Maßnahmen erforderlich.

Was soll ich tun, wenn ich derzeit nicht TLS für die Verbindung mit meinem Cluster verwende, dies zukünftig aber vorhabe?

Wenn Sie vor dem 21. März 2022 einen Cluster erstellt haben, folgen Sie Schritt 1 und Schritt 2 im vorherigen Abschnitt, um sicherzustellen, dass Ihre Anwendung das aktualisierte CA-Bundle verwendet und dass jede Amazon DocumentDB DocumentDB-Instance das neueste Serverzertifikat verwendet. Wenn Sie nach dem 21. März 2022 einen Cluster erstellen, verfügt Ihr Cluster bereits über das neueste Serverzertifikat. Informationen zum Überprüfen, ob Ihre Anwendung das neueste CA-Paket verwendet, finden Sie unter Wenn ich keine TLS für die Verbindung mit meinem Cluster verwende, muss ich trotzdem jede meiner Instances aktualisieren?.

Kann die Frist über den 18. Mai 2022 hinaus verlängert werden?

Wenn Ihre Anwendungen eine Verbindung über TLS herstellen, kann die Frist nicht über den 18. Mai 2022 hinaus verlängert werden.

Wie kann ich sicher sein, dass ich das neueste Zertifizierungsstellenpaket verwende?

Aus Kompatibilitätsgründen werden sowohl alte als auch neue Zertifizierungsstellenpaket-Dateien mit us-gov-west-1-bundle.pem benannt. Darüber hinaus können Sie Tools wie openssl oder keytool verwenden, um das CA-Paket zu überprüfen.

Warum sehe ich „RDS“ im Namen des Zertifizierungsstellenpakets?

Für bestimmte Verwaltungsfunktionen, wie z. B. die Zertifikatsverwaltung, verwendet Amazon DocumentDB Betriebstechnologie, die mit Amazon Relational Database Service (Amazon RDS) gemeinsam genutzt wird.

Wann läuft das neue Zertifikat ab?

Das neue Serverzertifikat läuft (in der Regel) wie folgt ab:

-

rds-ca-rsa2048-g1 — Läuft 2061 ab

-

rds-ca-rsa4096-g1 — Läuft 2121 ab

-

rds-ca-ecc384-g1 — Läuft 2121 ab

Welche Fehler treten auf, wenn ich vor Ablauf des Zertifikats keine Maßnahmen ergreife?

Die Fehlermeldungen variieren je nach Treiber. Im Allgemeinen werden Ihnen Fehler bei der Zertifikatsvalidierung angezeigt, die die Zeichenfolge „Zertifikat ist abgelaufen“ enthalten.

Kann ich nach der Anwendung des neuen Serverzertifikats wieder zum alten Zertifikat zurückkehren?

Wenn Sie eine Instance auf das alte Serverzertifikat zurücksetzen müssen, sollten Sie alle Instances im Cluster zurücksetzen. Sie können das Serverzertifikat für jede Instanz in einem Cluster rückgängig machen, indem Sie den AWS Management Console oder den AWS CLI verwenden.

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon DocumentDB DocumentDB-Konsole unter https://console.aws.amazon.com/docdb

. -

Wählen Sie in der Liste der Regionen in der oberen rechten Ecke des Bildschirms die Region aus, AWS-Region in der sich Ihre Cluster befinden.

-

Klicken Sie im Navigationsbereich links in der Konsole auf Instances (Instances).

-

Wählen Sie eine zu ändernde Instance aus. Wählen Sie Actions (Aktionen) und dann Modify (Ändern) aus.

-

Unter Zertifizierungsstelle können Sie das alte Serverzertifikat () auswählen.

rds-ca-2017 -

Wählen Sie Continue (Weiter) aus, um eine Übersicht Ihrer Änderungen anzuzeigen.

-

Auf dieser resultierenden Seite können Sie festlegen, dass Ihre Änderungen im nächsten Wartungsfenster oder sofort angewendet werden sollen. Wählen Sie die gewünschte Option und anschließend Modify instance (Instance ändern) aus.

Anmerkung

Wenn Sie Ihre Änderungen sofort anwenden möchten, werden alle Änderungen in der Warteschlange für ausstehende Änderungen ebenfalls angewendet. Wenn eine der ausstehenden Änderungen eine Ausfallszeit erfordert, kann die Auswahl dieser Option einen unerwarteten Ausfall verursachen.

aws docdb modify-db-instance --db-instance-identifier<db_instance_name>ca-certificate-identifier rds-ca-2017<--apply-immediately | --no-apply-immediately>

Wenn Sie --no-apply-immediately wählen, werden die Änderungen während des nächsten Wartungsfensters des Clusters angewendet.

Wird bei einer Wiederherstellung, die ich aus einem Snapshot oder zeitpunktbezogen ausführe, das neue Serverzertifikat verwendet?

Wenn Sie nach dem 21. März 2022 einen Snapshot point-in-time wiederherstellen oder eine Wiederherstellung durchführen, verwendet der neue Cluster, der erstellt wird, das neue CA-Zertifikat.

Was ist, wenn ich Probleme habe, von Mac OS X Catalina aus eine direkte Verbindung zu meinem Amazon DocumentDB-Cluster herzustellen?

Mac OS X Catalina hat die Anforderungen für vertrauenswürdige Zertifikate aktualisiert. Vertrauenswürdige Zertifikate müssen jetzt 825 Tage oder weniger gültig sein (siehe). https://support.apple.com/en-us/HT210176

Verwenden Sie den Parameter, um über OS X Catalina eine Verbindung zu einem Amazon DocumentDB-Cluster herzustellen. AWS CLItlsAllowInvalidCertificates

mongo --tls --host <hostname> --username <username> --password <password> --port 27017 --tlsAllowInvalidCertificates