Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiele für EBS Amazon-Verschlüsselung

Wenn Sie eine verschlüsselte EBS Ressource erstellen, wird sie mit dem KMS Standardschlüssel für die EBS Verschlüsselung Ihres Kontos verschlüsselt, es sei denn, Sie geben in den Parametern für die Volume-Erstellung oder in der Blockgerätezuordnung für die Instanz AMI oder einen anderen vom Kunden verwalteten Schlüssel einen anderen, vom Kunden verwalteten Schlüssel an.

Das folgende Beispiel zeigt die Verwaltung des Verschlüsselungszustands Ihrer Volumes und Snapshots. Die vollständige Liste der Verschlüsselungsszenarien finden Sie in der Tabelle der Verschlüsselungsergebnisse.

Beispiele

- Wiederherstellen eines unverschlüsselten Volumes (standardmäßige Verschlüsselung nicht aktiviert)

- Wiederherstellen eines unverschlüsselten Volumes (standardmäßige Verschlüsselung aktiviert)

- Kopieren eines unverschlüsselten Snapshots (standardmäßige Verschlüsselung nicht aktiviert)

- Kopieren eines unverschlüsselten Snapshots (standardmäßige Verschlüsselung aktiviert)

- Erneutes Verschlüsseln eines verschlüsselten Volumes

- Erneutes Verschlüsseln eines verschlüsselten Snapshots

- Migrieren von Daten zwischen verschlüsselten und unverschlüsselten Volumes

- Verschlüsselungsergebnisse

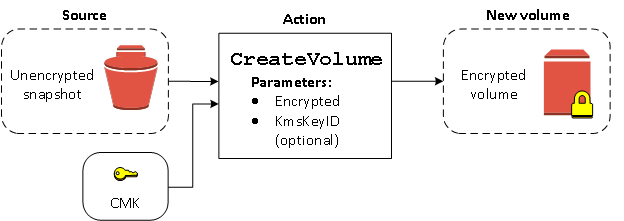

Wiederherstellen eines unverschlüsselten Volumes (standardmäßige Verschlüsselung nicht aktiviert)

Ohne die aktivierte standardmäßige Verschlüsselung ist ein Volume, das aus einem unverschlüsselten Snapshot wiederhergestellt wurde, standardmäßig unverschlüsselt. Sie können jedoch das resultierende Volume verschlüsseln, indem Sie den Encrypted-Parameter und optional den KmsKeyId-Parameter festlegen. Das folgende Diagramm zeigt den Prozess.

Wenn Sie den KmsKeyId Parameter weglassen, wird das resultierende Volume mit Ihrem KMS Standardschlüssel für die EBS Verschlüsselung verschlüsselt. Sie müssen eine KMS Schlüssel-ID angeben, um das Volume mit einem anderen KMS Schlüssel zu verschlüsseln.

Weitere Informationen finden Sie unter Erstellen Sie ein EBS Amazon-Volume.

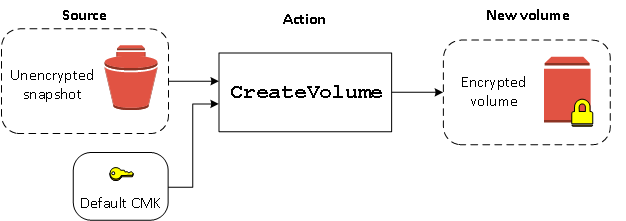

Wiederherstellen eines unverschlüsselten Volumes (standardmäßige Verschlüsselung aktiviert)

Wenn Sie die Verschlüsselung standardmäßig aktiviert haben, ist die Verschlüsselung für Volumes, die aus unverschlüsselten Snapshots wiederhergestellt wurden, obligatorisch, und für die Verwendung Ihres KMS Standardschlüssels sind keine Verschlüsselungsparameter erforderlich. Im folgenden Diagramm wird dieser einfache Standardfall veranschaulicht:

Wenn Sie das wiederhergestellte Volume mit einem symmetrischen vom Kunden verwalteten Verschlüsselungsschlüssel verschlüsseln möchten, müssen Sie sowohl die Encrypted- als auch die KmsKeyId-Parameter, wie in Wiederherstellen eines unverschlüsselten Volumes (standardmäßige Verschlüsselung nicht aktiviert) gezeigt, angeben.

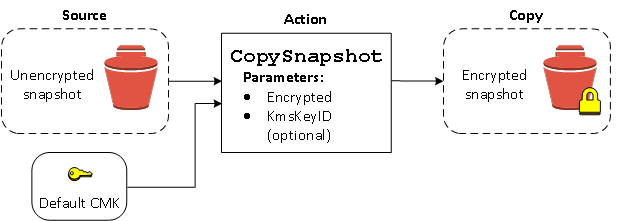

Kopieren eines unverschlüsselten Snapshots (standardmäßige Verschlüsselung nicht aktiviert)

Ohne aktivierte standardmäßige Verschlüsselung ist eine unverschlüsselte Snapshot-Kopie standardmäßig unverschlüsselt. Sie können jedoch den resultierenden Snapshot verschlüsseln, indem Sie den Encrypted-Parameter und optional den KmsKeyId-Parameter festlegen. Wenn Sie dies weglassenKmsKeyId, wird der resultierende Snapshot mit Ihrem KMS Standardschlüssel verschlüsselt. Sie müssen eine KMS Schlüssel-ID angeben, um das Volume mit einem anderen symmetrischen Verschlüsselungsschlüssel zu verschlüsseln. KMS

Das folgende Diagramm zeigt den Prozess.

Sie können ein EBS Volume verschlüsseln, indem Sie einen unverschlüsselten Snapshot in einen verschlüsselten Snapshot kopieren und dann aus dem verschlüsselten Snapshot ein Volume erstellen. Weitere Informationen finden Sie unter Einen EBS Amazon-Snapshot kopieren.

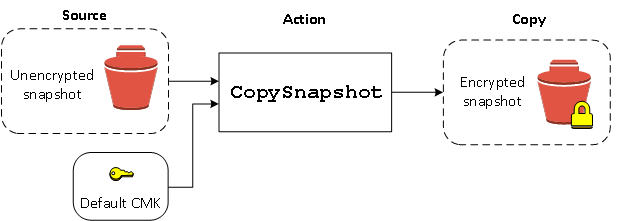

Kopieren eines unverschlüsselten Snapshots (standardmäßige Verschlüsselung aktiviert)

Wenn Sie die Verschlüsselung standardmäßig aktiviert haben, ist die Verschlüsselung für Kopien unverschlüsselter Snapshots obligatorisch. Wenn Sie Ihren KMS Standardschlüssel verwenden, sind keine Verschlüsselungsparameter erforderlich. Das folgende Diagramm veranschaulicht diesen Standardfall.

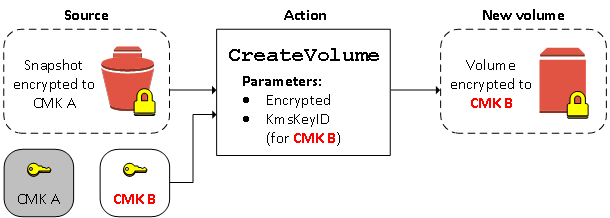

Erneutes Verschlüsseln eines verschlüsselten Volumes

Wenn die CreateVolume Aktion auf einen verschlüsselten Snapshot angewendet wird, haben Sie die Möglichkeit, ihn mit einem anderen Schlüssel erneut zu verschlüsseln. KMS Das folgende Diagramm zeigt den Prozess. In diesem Beispiel besitzen Sie zwei KMS Schlüssel, KMS Schlüssel A und KMS Schlüssel B. Der Quell-Snapshot wird mit KMS Schlüssel A verschlüsselt. Bei der Volume-Erstellung werden die KMS Quelldaten automatisch entschlüsselt und anschließend mit KMS Schlüssel B erneut verschlüsselt, wenn die Schlüssel-ID von Schlüssel B als Parameter angegeben wird. KMS

Weitere Informationen finden Sie unter Erstellen Sie ein EBS Amazon-Volume.

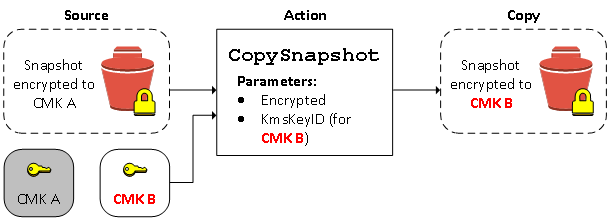

Erneutes Verschlüsseln eines verschlüsselten Snapshots

Durch die Möglichkeit, einen Snapshot während des Kopierens zu verschlüsseln, können Sie einen neuen symmetrischen KMS Verschlüsselungsschlüssel auf einen bereits verschlüsselten Snapshot anwenden, den Sie besitzen. Auf Volumes, die aus der resultierenden Kopie wiederhergestellt wurden, kann nur mit dem neuen Schlüssel zugegriffen werden. KMS Das folgende Diagramm zeigt den Prozess. In diesem Beispiel besitzen Sie zwei KMS Schlüssel, KMS Schlüssel A und KMS Schlüssel B. Der Quell-Snapshot wird mit KMS Schlüssel A verschlüsselt. Während des Kopiervorgangs, bei dem die KMS Schlüssel-ID von KMS Schlüssel B als Parameter angegeben ist, werden die Quelldaten automatisch mit KMS Schlüssel B erneut verschlüsselt.

Ein ähnliches Szenario liegt vor, wenn Sie neue Verschlüsselungsparameter auf eine Kopie eines Snapshot anwenden möchten, der für Sie freigegeben wurde. Standardmäßig wird die Kopie mit einem KMS Schlüssel verschlüsselt, der vom Besitzer des Snapshots geteilt wird. Wir empfehlen jedoch, dass Sie eine Kopie des geteilten Snapshots mit einem anderen KMS Schlüssel erstellen, den Sie kontrollieren. Dadurch wird Ihr Zugriff auf das Volume geschützt, falls der KMS Originalschlüssel kompromittiert wurde oder wenn der Besitzer den KMS Schlüssel aus irgendeinem Grund widerruft. Weitere Informationen finden Sie unter Verschlüsselung und Kopieren von Snapshots.

Migrieren von Daten zwischen verschlüsselten und unverschlüsselten Volumes

Wenn Sie Zugriff auf ein verschlüsseltes und ein unverschlüsseltes Volume haben, können Sie jederzeit Daten vom einen zum anderen übertragen. EC2führt die Verschlüsselungs- und Entschlüsselungsvorgänge transparent durch.

Verwenden Sie zum Beispiel den Befehl rsync zum Kopieren der Daten. Im folgenden Befehl befinden sich die Quelldaten in /mnt/source und das Ziel-Volume ist unter /mnt/destination gemountet.

[ec2-user ~]$sudo rsync -avh --progress/mnt/source//mnt/destination/

Verwenden Sie zum Beispiel den Befehl robocopy zum Kopieren der Daten. Im folgenden Befehl befinden sich die Quelldaten in D:\ und das Ziel-Volume ist unter E:\ gemountet.

PS C:\>robocopyD:\sourcefolderE:\destinationfolder/e /copyall /eta

Wir empfehlen die Verwendung von Ordnern, anstatt das gesamte Volume zu kopieren, da so potenzielle Probleme mit verborgenen Ordnern vermieden werden.

Verschlüsselungsergebnisse

Die folgende Tabelle zeigt das Verschlüsselungsergebnis für jede mögliche Kombination von Einstellungen.

| Ist Verschlüsselung aktiviert? | Ist Verschlüsselung standardmäßig aktiviert? | Quelle des Volumes | Standard (kein vom Kunden verwalteter Schlüssel angegeben) | Benutzerdefiniert (vom Kunden verwalteter Schlüssel angegeben) |

|---|---|---|---|---|

| Nein | Nein | Neues (leeres) Volume | Unverschlüsselt | – |

| Nein | Nein | Unverschlüsselter eigener Snapshot | Unverschlüsselt | |

| Nein | Nein | Verschlüsselter eigener Snapshot | Verschlüsselt mit demselben Schlüssel | |

| Nein | Nein | Unverschlüsselter Snapshot, der mit Ihnen geteilt wird | Unverschlüsselt | |

| Nein | Nein | Verschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel* | |

| Ja | Nein | Neues Volume | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | Verschlüsselt durch angegebenen vom Kunden verwalteten Schlüssel** |

| Ja | Nein | Unverschlüsselter eigener Snapshot | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Ja | Nein | Verschlüsselter eigener Snapshot | Verschlüsselt mit demselben Schlüssel | |

| Ja | Nein | Unverschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Ja | Nein | Verschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Nein | Ja | Neues (leeres) Volume | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | – |

| Nein | Ja | Unverschlüsselter eigener Snapshot | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Nein | Ja | Verschlüsselter eigener Snapshot | Verschlüsselt mit demselben Schlüssel | |

| Nein | Ja | Unverschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Nein | Ja | Verschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Ja | Ja | Neues Volume | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | Verschlüsselt durch angegebenen vom Kunden verwalteten Schlüssel |

| Ja | Ja | Unverschlüsselter eigener Snapshot | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Ja | Ja | Verschlüsselter eigener Snapshot | Verschlüsselt mit demselben Schlüssel | |

| Ja | Ja | Unverschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel | |

| Ja | Ja | Verschlüsselter Snapshot, der mit Ihnen geteilt wird | Verschlüsselt durch standardmäßigen vom Kunden verwalteten Schlüssel |

* Dies ist der vom Kunden verwaltete Standardschlüssel, der für die EBS Verschlüsselung des AWS Kontos und der Region verwendet wird. Standardmäßig ist dies ein eindeutiger Von AWS verwalteter Schlüssel SchlüsselEBS, oder Sie können einen vom Kunden verwalteten Schlüssel angeben.

** Dies ist ein vom Kunden verwalteter Schlüssel, der beim Start für das Volume angegeben wurde. Dieser vom Kunden verwaltete Schlüssel wird anstelle des vom Kunden verwalteten Standardschlüssels für das AWS Konto und die Region verwendet.