Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Wird verwendetSSH, um mit Amazon eine Verbindung zu kerberisierten Clustern herzustellen EMR

In diesem Abschnitt werden die Schritte für einen Kerberos-authentifizierten Benutzer veranschaulicht, um eine Verbindung zum Primärknoten eines Clusters herzustellen. EMR

Auf jedem Computer, der für eine SSH Verbindung verwendet wird, müssen SSH Client- und Kerberos-Clientanwendungen installiert sein. Linux-Computer enthalten diese höchstwahrscheinlich standardmäßig. Open SSH ist beispielsweise auf den meisten Linux-, Unix- und MacOS-Betriebssystemen installiert. Sie können nach einem SSH Client suchen, indem Sie ihn ssh in der Befehlszeile eingeben. Wenn Ihr Computer den Befehl nicht erkennt, installieren Sie einen SSH Client, um eine Verbindung zum Primärknoten herzustellen. Das SSH Open-Projekt bietet eine kostenlose Implementierung der gesamten SSH Toolsuite. Weitere Informationen finden Sie auf der SSHOpen-Website

Weitere Informationen zu SSH-Verbindungen finden Sie unter Stellen Sie eine Connect zu einem EMR Amazon-Cluster her.

SSHverwendet GSSAPI für die Authentifizierung von Kerberos-Clients, und Sie müssen die GSSAPI Authentifizierung für den SSH Dienst auf dem primären Clusterknoten aktivieren. Weitere Informationen finden Sie unter. Aktivieren von GSSAPI für SSH SSHKunden müssen auch verwendenGSSAPI.

MasterPublicDNSVerwenden Sie in den folgenden Beispielen den Wert, der für Master public DNS auf der Registerkarte Zusammenfassung im Bereich Cluster-Details angezeigt wird, z. B.. ec2-11-222-33-44.compute-1.amazonaws.com

Voraussetzung für krb5.conf (nicht Active Directory)

Wenn Sie eine Konfiguration ohne Active Directory-Integration verwenden, muss jeder Client-Computer zusätzlich zu den SSH Client- und Kerberos-Clientanwendungen über eine Kopie der Datei verfügen, die mit der /etc/krb5.conf /etc/krb5.conf Datei auf dem primären Clusterknoten übereinstimmt.

So kopieren Sie die krb5.conf-Datei

-

Wird verwendetSSH, um mithilfe eines EC2 key pair und des

hadoopStandardbenutzers eine Verbindung zum Primärknoten herzustellen, z. B.hadoop@Detaillierte Anweisungen finden Sie unter Stellen Sie eine Connect zu einem EMR Amazon-Cluster her.MasterPublicDNS -

Kopieren Sie vom Primärknoten die Inhalte der

/etc/krb5.conf-Datei. Weitere Informationen finden Sie unter Stellen Sie eine Connect zu einem EMR Amazon-Cluster her. -

Erstellen Sie auf jedem Client-Computer, der eine Verbindung zum Cluster herstellt, eine identische

/etc/krb5.conf-Datei basierend auf der Kopie, die Sie im vorigen Schritt erstellt haben.

Mit Kinit und SSH

Immer wenn ein Benutzer eine Verbindung von einem Client-Computer aus mithilfe von Kerberos-Anmeldeinformationen herstellt, muss der Benutzer zuerst Kerberos-Tickets für seinen Benutzer auf dem Client-Computer verlängern. Darüber hinaus muss der SSH Client für die Verwendung der GSSAPI Authentifizierung konfiguriert sein.

Wird verwendet, SSH um eine Verbindung zu einem EMR Kerber-Cluster herzustellen

-

Verwenden Sie

kinitzum Verlängern Ihres Kerberos-Tickets, wie im folgenden Beispiel gezeigtkinituser1 -

Verwenden Sie einen

sshClient zusammen mit dem Prinzipal, den Sie im Clusternamen KDC oder im Active Directory-Benutzernamen erstellt haben. Stellen Sie sicher, dass die GSSAPI Authentifizierung aktiviert ist, wie in den folgenden Beispielen gezeigt.Beispiel: Linux-Benutzer

Die

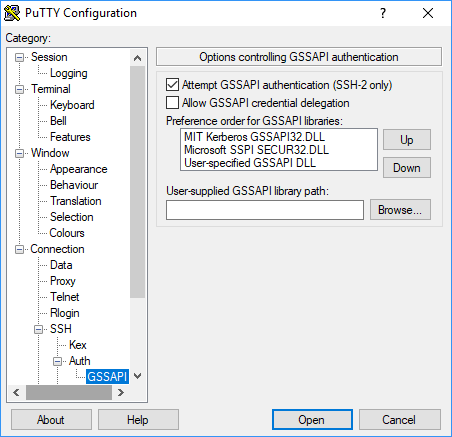

-KOption spezifiziert die GSSAPI Authentifizierung.ssh -Kuser1@MasterPublicDNSBeispiel: Windows-Benutzer (PuTTY)

Stellen Sie sicher, dass die GSSAPI Authentifizierungsoption für die Sitzung wie folgt aktiviert ist: