Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Netzwerke für die Entwicklung einrichten für AWS Glue

Zum Ausführen Ihrer (ETL-) Skripts zum Extrahieren, Transformieren und Laden mit AWS Glue entwickeln und testen Sie Ihre Skripts mit einem Entwicklungsendpunkt. Entwicklungsendpunkte werden nicht für die Verwendung mit Aufträgen von AWS Glue Version 2.0 unterstützt. Für Versionen 2.0 und höher ist die bevorzugte Entwicklungsmethode die Verwendung von Jupyter Notebook mit einem der AWS Glue-Kernel. Weitere Informationen finden Sie unter Erste Schritte mit AWS Glue Interactive Sessions.

Einrichten Ihres Netzwerks für einen Entwicklungsendpunkt

Wenn Sie einen Entwicklungsendpunkt einrichten, geben Sie eine Virtual Private Cloud (VPC), ein Subnetz und Sicherheitsgruppen an.

Anmerkung

Stellen Sie sicher, dass Sie Ihre DNS-Umgebung für AWS Glue einrichten. Weitere Informationen finden Sie unter Einrichten des DNS in Ihrer VPC.

Damit AWS Glue auf die erforderlichen Ressourcen zugreifen kann, fügen Sie Ihrer Subnetz-Routing-Tabelle eine Zeile hinzu, um dem VPC-Endpunkt eine Präfixliste für Amazon S3 zuzuordnen. Eine Präfixlisten-ID ist zum Erstellen einer ausgehenden Sicherheitsgruppenregel erforderlich, die zulässt, dass Datenverkehr von einer VPC über einen VPC-Endpunkt auf einen AWS-Service zugreift. Zum Vereinfachen der Verbindung mit einem Notebook-Server, der diesem Entwicklungsendpunkt zugewiesen ist, fügen Sie der Routing-Tabelle von Ihrem lokalen Computer aus eine Zeile hinzu, um eine Internet-Gateway-ID anzugeben. Weitere Informationen finden Sie unter VPC Endpoints. Aktualisieren Sie die Subnetzroutentabelle ähnlich der folgenden Tabelle:

| Ziel | Ziel |

|---|---|

10.0.0.0/16 |

Lokal |

pl-id für Amazon S3 |

vpce-id |

0.0.0.0/0 |

igw-xxxx |

Damit AWS Glue mit seinen Komponenten kommunizieren kann, geben Sie eine Sicherheitsgruppe mit einer selbstreferenzierenden eingehenden Regel für alle TCP-Ports an. Durch Erstellen einer selbstreferenzierenden Regel können Sie die Quelle auf die gleiche Sicherheitsgruppe in der VPC beschränken und es vermeiden, dass sie für alle Netzwerke offen ist. Die Standardsicherheitsgruppe für Ihre VPC verfügt möglicherweise bereits über eine selbstreferenzierende eingehende Regel für den gesamten Datenverkehr (ALL Traffic).

So richten Sie eine Sicherheitsgruppe ein:

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon-EC2-Konsole unter https://console.aws.amazon.com/EC2/

. -

Klicken Sie im linken Navigationsbereich auf Security Groups.

-

Wählen Sie eine vorhandene Sicherheitsgruppe aus der Liste oder die Option Create Security Group (Sicherheitsgruppe erstellen) für die Verwendung mit dem Entwicklungsendpunkt aus.

-

Navigieren Sie im Sicherheitsgruppenbereich zur Registerkarte Eingehend.

-

Fügen Sie eine selbstreferenzierende Regel hinzu, um die Kommunikation von AWS Glue-Komponenten zuzulassen. Insbesondere fügen Sie hinzu oder bestätigen Sie, dass eine Regel des Typs

All TCPvorhanden ist, das ProtokollTCPlautet, der Port-Bereich alle Ports umfasst und deren Quelle über denselben Sicherheitsgruppennamen verfügt wie die Gruppen-ID.Die eingehende Regel sollte etwa wie folgt aussehen:

Typ Protocol (Protokoll) Port-Bereich Quelle Alle TCP

TCP

0–65535

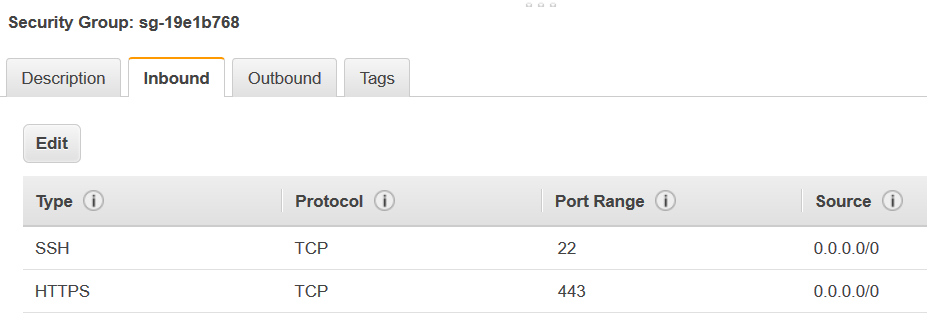

security-groupDas nachfolgende Beispiel zeigt eine selbstreferenzierende eingehende Regel:

-

Fügen Sie ebenfalls eine Regel für ausgehenden Datenverkehr hinzu. Öffnen Sie entweder den ausgehenden Datenverkehr für alle Ports oder erstellen eine selbstreferenzierende Regel des Typs

All TCP, das Protokoll lautetTCP, der Port-Bereich umfasst alle Ports und deren Quelle verfügt über denselben Sicherheitsgruppennamen wie die Gruppen-ID.Die ausgehende Regel ähnelt einer der folgenden Regeln:

Typ Protocol (Protokoll) Port-Bereich Ziel Alle TCP

TCP

0–65535

security-groupGesamter Datenverkehr

ALL

ALL

0.0.0.0/0

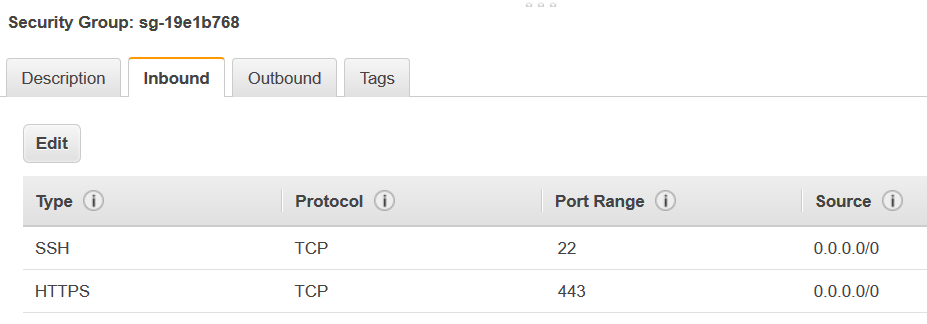

Einrichten von Amazon EC2 für einen Notebook-Server

Mit einem Entwicklungsendpunkt können Sie einen Notebook-Server erstellen, um Ihre ETL-Skripte mit Jupyter Notebooks zu testen. Zum Aktivieren der Kommunikation mit Ihrem Notebook geben Sie eine Sicherheitsgruppe mit Regeln für eingehenden Datenverkehr für HTTPS (Port 443) und SSH (Port 22) an. Stellen Sie sicher, dass die Quelle der Regel entweder 0.0.0.0/0 oder die IP-Adresse des Rechners ist, der die Verbindung mit dem Notebook herstellt.

So richten Sie eine Sicherheitsgruppe ein:

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon-EC2-Konsole unter https://console.aws.amazon.com/EC2/

. -

Klicken Sie im linken Navigationsbereich auf Security Groups.

-

Wählen Sie eine vorhandene Sicherheitsgruppe aus der Liste oder die Option Create Security Group (Sicherheitsgruppe erstellen) für die Verwendung mit Ihrem Notebook-Server aus. Die Sicherheitsgruppe, die Ihrem Entwicklungsendpunkt zugewiesen ist, dient auch zum Erstellen Ihres Notebook-Servers.

-

Navigieren Sie im Sicherheitsgruppenbereich zur Registerkarte Eingehend.

-

Fügen Sie eingehende Regeln hinzu, die etwa wie folgt aussehen:

Typ Protocol (Protokoll) Port-Bereich Quelle SSH

TCP

22

0.0.0.0/0

HTTPS

TCP

443

0.0.0.0/0

Im Folgenden ist ein Beispiel für die eingehenden Regeln der Sicherheitsgruppe aufgeführt: