Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Amazon einrichten und konfigurieren VPC

Eine vollständige Anleitung zur Einrichtung von würde VPC den Rahmen dieses Handbuchs sprengen. Weitere Informationen finden Sie im VPCAmazon-Benutzerhandbuch.

In diesem Abschnitt wird beschrieben, wie Ihr Amazon EC2 - und Dataflow-Endpunkt in einem existieren können. VPC AWS Ground Station unterstützt nicht mehrere Lieferpunkte für einen bestimmten Datenfluss — es wird erwartet, dass jeder Datenfluss zu einem einzelnen Empfänger endet. EC2 Da wir einen einzelnen EC2 Empfänger erwarten, ist die Konfiguration nicht Multi-AZ-redundant. Vollständige Beispiele, in denen Sie verwendet werdenVPC, finden Sie unterBeispielkonfigurationen für Missionsprofile.

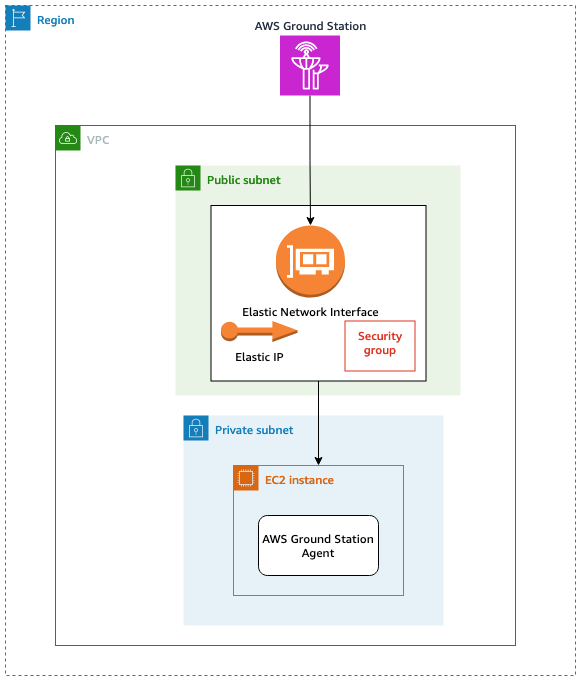

VPCKonfiguration mit AWS Ground Station Agent

Ihre Satellitendaten werden einer AWS Ground Station Agent-Instanz zur Verfügung gestellt, die sich in der Nähe der Antenne befindet. Der AWS Ground Station Agent verschlüsselt Ihre Daten per Stripe und verschlüsselt sie anschließend mit dem von Ihnen AWS KMS bereitgestellten Schlüssel. Jeder Stripe wird von der Quellantenne über den AWS Netzwerk-Backbone an Ihre Amazon EC2 Elastic IP (EIP) gesendet. Die Daten kommen über das angehängte Amazon EC2 Elastic Network Interface (ENI) an Ihre EC2 Instance an. Sobald Sie sich auf Ihrer EC2 Instance befinden, entschlüsselt der installierte AWS Ground Station Agent Ihre Daten und führt eine Forward-Fehlerkorrektur (FEC) durch, um verloren gegangene Daten wiederherzustellen. Anschließend leitet er sie an die IP und den Port weiter, die Sie in Ihrem Setup angegeben haben.

In der folgenden Liste werden die wichtigsten Überlegungen zur Einrichtung aufgeführt, die bei der Einrichtung Ihrer Zustellung durch VPC den AWS Ground Station Agenten zu berücksichtigen sind.

Sicherheitsgruppe — Es wird empfohlen, eine Sicherheitsgruppe einzurichten, die ausschließlich dem AWS Ground Station Datenverkehr gewidmet ist. Diese Sicherheitsgruppe sollte UDP eingehenden Datenverkehr über denselben Portbereich zulassen, den Sie in Ihrer Dataflow-Endpunktgruppe angeben. AWS Ground Station verwaltet eine AWS Präfixliste, um Ihre Berechtigungen nur auf IP-Adressen zu beschränken. AWS Ground Station Einzelheiten dazu, wie Sie die für Ihre Bereitstellungsregionen ersetzen können, finden Sie unter AWSVerwaltete Präfixlisten. PrefixListId

Elastic Network Interface (ENI) — Sie müssen die oben genannte Sicherheitsgruppe damit verknüpfen ENI und sie in Ihrem öffentlichen Subnetz platzieren.

Die folgende CloudFormation Vorlage zeigt, wie die in diesem Abschnitt beschriebene Infrastruktur erstellt wird.

ReceiveInstanceEIP: Type: AWS::EC2::EIP Properties: Domain: 'vpc'InstanceSecurityGroup: Type: AWS::EC2::SecurityGroup Properties: GroupDescription:AWS Ground Station receiver instance security group.VpcId:YourVpcIdSecurityGroupIngress: # Add additional items here. - IpProtocol: udp FromPort:your-port-start-rangeToPort:your-port-end-rangePrefixListIds: - PrefixListId:com.amazonaws.global.groundstationDescription:"Allow AWS Ground Station Downlink ingress."InstanceNetworkInterface: Type: AWS::EC2::NetworkInterface Properties: Description:ENI for AWS Ground Station to connect to.GroupSet: - !RefInstanceSecurityGroupSubnetId:A Public SubnetReceiveInstanceEIPAllocation: Type: AWS::EC2::EIPAssociation Properties: AllocationId: Fn::GetAtt: [ReceiveInstanceEIP, AllocationId ] NetworkInterfaceId: Ref:InstanceNetworkInterface

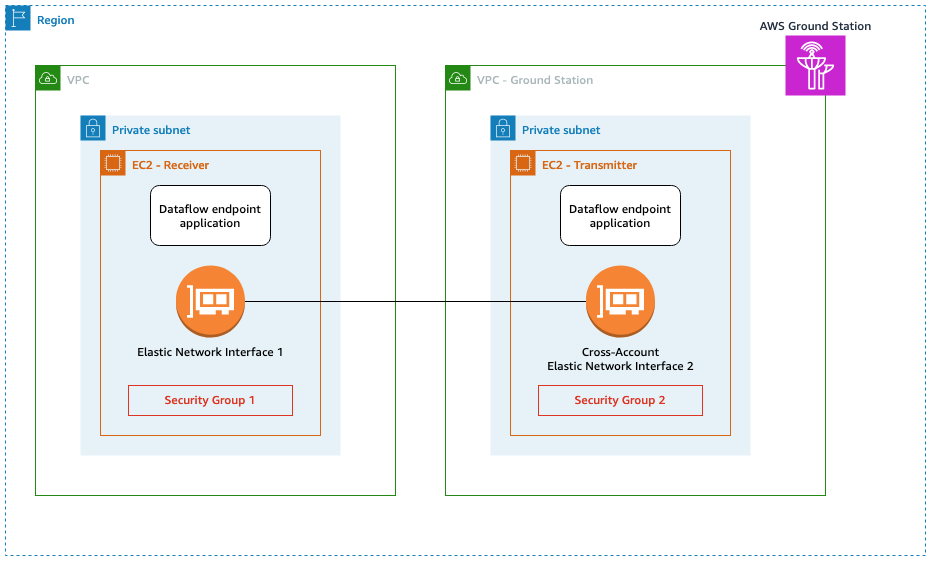

VPCKonfiguration mit einem Datenfluss-Endpunkt

Ihre Satellitendaten werden einer Anwendungsinstanz für den Datenfluss-Endpunkt bereitgestellt, die sich in der Nähe der Antenne befindet. Die Daten werden dann über das kontoübergreifende Amazon EC2 Elastic Network Interface (ENI) von einem VPC Eigentümer gesendet. AWS Ground Station Die Daten gelangen dann über die an Ihre EC2 Amazon-Instance ENI angehängte Instance zu Ihrer EC2 Instance. Die installierte Dataflow-Endpunktanwendung leitet sie dann an die IP und den Port weiter, die Sie in Ihrem Setup angegeben haben. Die Umkehrung dieses Flusses erfolgt bei Uplink-Verbindungen.

In der folgenden Liste werden spezielle Überlegungen zur Einrichtung aufgeführt, die bei der Einrichtung Ihrer Datenfluss-Endpunktbereitstellung VPC zu berücksichtigen sind.

IAMRolle — Die IAM Rolle ist Teil des Dataflow-Endpunkts und wird im Diagramm nicht dargestellt. Die IAM Rolle, die zum Erstellen und Anhängen des Cross-Kontos ENI an die AWS Ground Station EC2 Amazon-Instance verwendet wird.

Sicherheitsgruppe 1 — Diese Sicherheitsgruppe ist der angehängtENI, die der EC2 Amazon-Instance in Ihrem Konto zugeordnet wird. Sie muss UDP Datenverkehr von Sicherheitsgruppe 2 an den in Ihrem angegebenen Port zulassen dataflow-endpoint-group.

Elastic Network Interface (ENI) 1 — Sie müssen dieser Sicherheitsgruppe 1 zuordnen ENI und sie in einem Subnetz platzieren.

Sicherheitsgruppe 2 — Auf diese Sicherheitsgruppe wird im Dataflow-Endpunkt verwiesen. Diese Sicherheitsgruppe wird der Gruppe zugeordnetENI, mit der Daten in Ihrem Konto gespeichert AWS Ground Station werden.

Region — Weitere Informationen zu den unterstützten Regionen für regionsübergreifende Verbindungen finden Sie unterVerwenden Sie die regionsübergreifende Datenbereitstellung.

Die folgende CloudFormation Vorlage zeigt, wie die in diesem Abschnitt beschriebene Infrastruktur erstellt wird.

DataflowEndpointSecurityGroup: Type: AWS::EC2::SecurityGroup Properties: GroupDescription: Security Group for AWS Ground Station registration of Dataflow Endpoint Groups VpcId:YourVpcIdAWSGroundStationSecurityGroupEgress: Type: AWS::EC2::SecurityGroupEgress Properties: GroupId: !Ref:DataflowEndpointSecurityGroupIpProtocol: udp FromPort:55555ToPort:55555CidrIp:10.0.0.0/8Description:"Allow AWS Ground Station to send UDP traffic on port 55555 to the 10/8 range."InstanceSecurityGroup: Type: AWS::EC2::SecurityGroup Properties: GroupDescription:AWS Ground Station receiver instance security group.VpcId:YourVpcIdSecurityGroupIngress: - IpProtocol: udp FromPort:55555ToPort:55555SourceSecurityGroupId:!Ref DataflowEndpointSecurityGroupDescription:"Allow AWS Ground Station Ingress from DataflowEndpointSecurityGroup"