Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Validierung der VPC-Endpunktkonfiguration

Nachdem Sie den Security Agent manuell oder über die GuardDuty automatische Konfiguration installiert haben, können Sie dieses Dokument verwenden, um die VPC-Endpunktkonfiguration zu überprüfen. Sie können diese Schritte auch verwenden, nachdem Sie alle Probleme mit der Runtime-Abdeckung für einen Ressourcentyp behoben haben. Sie können sicherstellen, dass die Schritte erwartungsgemäß ausgeführt wurden und der Deckungsstatus möglicherweise als Fehlerfrei angezeigt wird.

Gehen Sie wie folgt vor, um zu überprüfen, ob die VPC-Endpunktkonfiguration für Ihren Ressourcentyp im VPC-Besitzerkonto korrekt eingerichtet ist:

Melden Sie sich bei der an AWS Management Console und öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsmenü unter Virtual Private Cloud die Option Endpunkte.

-

Wählen Sie in der Tabelle Endpoints die Zeile mit dem Servicenamen aus, der com.amazonaws ähnelt.

us-east-1.guardduty-data. Die Region (us-east-1) kann für Ihren Endpunkt unterschiedlich sein. -

Ein Fenster mit Endpunktdetails wird angezeigt. Wählen Sie auf der Registerkarte Sicherheitsgruppen den zugehörigen Gruppen-ID-Link aus, um weitere Informationen zu erhalten.

-

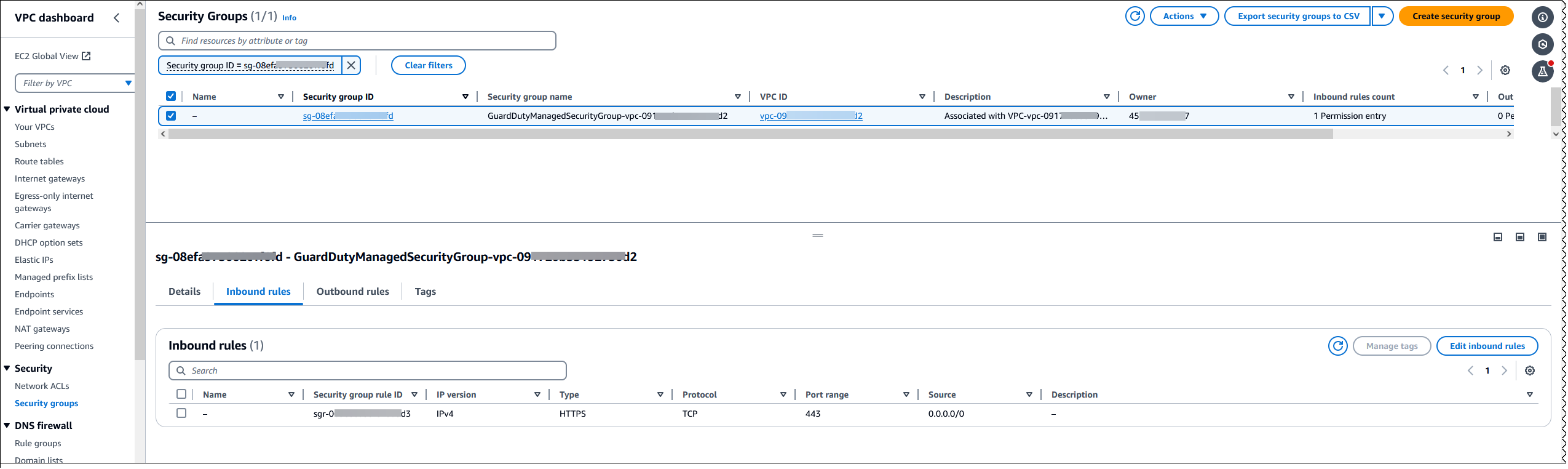

Wählen Sie in der Tabelle Sicherheitsgruppen die Zeile mit der zugehörigen Sicherheitsgruppen-ID aus, um die Details anzuzeigen.

-

Stellen Sie auf der Registerkarte Regeln für eingehenden Datenverkehr sicher, dass es eine Eingangsrichtlinie mit dem Portbereich 443 und der Quelle mit 0.0.0.0/0 gibt. Regeln für eingehenden Datenverkehr steuern den eingehenden Datenverkehr, der die Instance erreichen darf. Die folgende Abbildung zeigt die Regeln für eingehende Nachrichten für eine Sicherheitsgruppe, die der vom GuardDuty Security Agent verwendeten VPC zugeordnet ist.

Wenn Sie noch keine Sicherheitsgruppe haben, für die ein eingehender Port 443 aktiviert ist, erstellen Sie im EC2 Amazon-Benutzerhandbuch eine Sicherheitsgruppe.

Wenn bei der Einschränkung der Eingangsberechtigungen für Ihre VPC (oder Ihren Cluster) ein Problem auftritt, stellen Sie die Unterstützung für den eingehenden Port 443 von einer beliebigen IP-Adresse (0.0.0.0/0) bereit.