Daten- und Transportsicherheit mit AWS IoT Core for LoRaWAN

AWS IoT Core for LoRaWAN verwendet die folgenden Methoden, um die Daten und Kommunikation zwischen LoRaWAN-Geräten, Gateways und AWS IoT Core for LoRaWAN zu sichern:

-

Die bewährten Sicherheitsmethoden, die Geräte bei der Kommunikation mit LoRaWAN-Gateways befolgen, wie im Whitepaper LoRaWAN Security

beschrieben. -

Die Sicherheit, die AWS IoT Core verwendet, um Gateways mit AWS IoT Core for LoRaWAN zu verbinden und die Daten an andere AWS-Dienste zu senden. Weitere Informationen finden Sie unter Datenschutz in AWS IoT Core.

So werden Daten im gesamten System gesichert

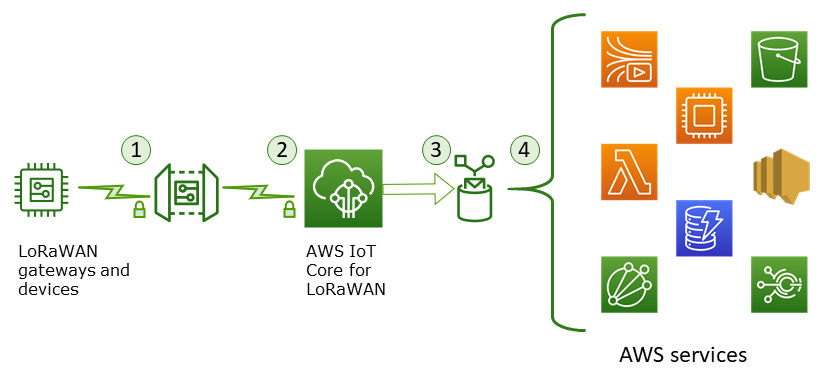

Dieses Diagramm identifiziert die wichtigsten Elemente in einem LoRaWAN-System, das mit AWS IoT Core for LoRaWAN verbunden ist, um zu ermitteln, wie Daten durchgehend gesichert werden.

-

Das LoRaWAN-Funkgerät verschlüsselt seine Binärnachrichten im AES128-CTR-Modus, bevor es sie überträgt.

-

Gateway-Verbindungen zu AWS IoT Core for LoRaWAN werden durch TLS gesichert, wie unter Transportsicherheit in AWS IoT beschrieben. AWS IoT Core for LoRaWAN entschlüsselt die Binärnachricht und codiert die entschlüsselte Binärnachrichten-Payload als Base64-Zeichenfolge.

-

Die resultierende Base64-codierte Nachricht wird als Nachrichten-Payload an dieAWS IoT-Regel gesendet, die in dem dem Gerät zugewiesenen Ziel beschrieben ist. Die in AWS enthaltenen Daten werden mit eigenen AWS-Schlüsseln verschlüsselt.

-

Die AWS IoT-Regel leitet die Nachrichtendaten an die in der Regelkonfiguration beschriebenen Dienste weiter. Die in AWS enthaltenen Daten werden mit AWS-eigenen Schlüsseln verschlüsselt.

Transportsicherheit für LoRaWAN-Geräte und -Gateways

LoRaWAN-Geräte und AWS IoT Core for LoRaWAN speichern vorab gemeinsam genutzte Root-Schlüssel. Sitzungsschlüssel werden sowohl von LoRaWAN-Geräten als auch von AWS IoT Core for LoRaWAN gemäß den Protokollen abgeleitet. Die symmetrischen Sitzungsschlüssel werden zur Verschlüsselung und Entschlüsselung in einem standardmäßigen AES-128-CTR-Modus verwendet. Ein 4-Byte-Nachrichtenintegritätscode (MIC) wird auch verwendet, um die Datenintegrität nach einem standardmäßigen AES-128-CMAC-Algorithmus zu überprüfen. Die Sitzungsschlüssel können mithilfe des Join/Rejoin-Prozesses aktualisiert werden.

Die Sicherheitspraxis für LoRa-Gateways ist in den LoRaWAN-Spezifikationen beschrieben. LoRa-Gateways stellen über einen Web-Socket eine Verbindung zu AWS IoT Core for LoRaWAN her, indem sie eine Basics StationBasics

Station Version 2.0.4 und höher.

Bevor die Web-Socket-Verbindung hergestellt wird, verwendet AWS IoT Core for LoRaWAN den TLS-Server- und Client-Authentifizierungsmodus, um das Gateway zu authentifizieren. Um die Vertraulichkeit des LoRaWAN-Protokolls sicherzustellen, wird TLS

AWS IoT Core for LoRaWAN verwaltet auch einen Configuration and Update Server (CUPS), der die Zertifikate und Schlüssel konfiguriert und aktualisiert, die für die TLS-Authentifizierung verwendet werden.