Verwenden Sie VPN, um LoRa-Gateways mit Ihrem AWS-Konto zu verbinden

Wenn Sie Ihre On-Premises-Gateways mit Ihrem AWS-Konto verbinden, können Sie entweder eine VPN-Verbindung mit Site-to-Site-VPN oder einen Client-VPN-Endpunkt verwenden.

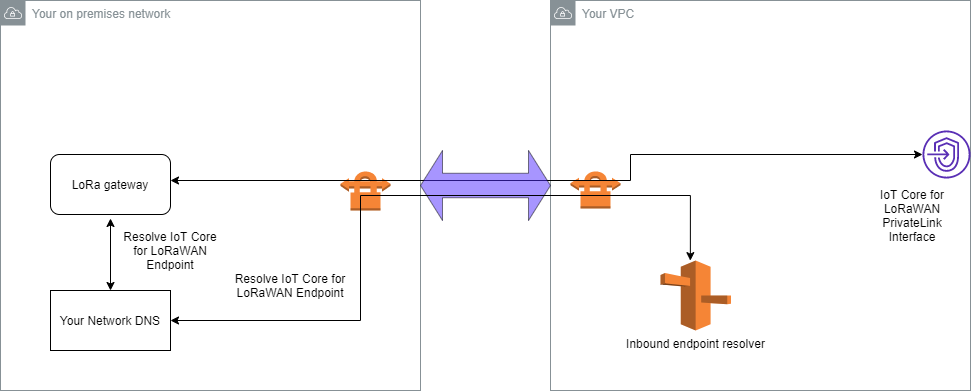

Bevor Sie Ihre On-Premises-Gateways verbinden können, müssen Sie den VPC-Endpunkt erstellt und eine privat gehostete Zone und einen Inbound-Resolver konfiguriert haben, sodass der Datenverkehr von den Gateways nicht über das öffentliche Internet übertragen wird. Weitere Informationen finden Sie unter VPC-Schnittstellenendpunkt und private gehostete Zone erstellen.

Endpunkt für Site-to-Site-VPN

Wenn Sie nicht über die Gateway-Hardware verfügen oder die VPN-Verbindung mit einem anderen AWS-Konto testen möchten, können Sie eine Site-to-Site-VPN-Verbindung verwenden. Sie können Site-to-Site-VPN verwenden, um sich mit den VPC-Endpunkten vom demselben AWS-Konto oder einem anderen AWS-Konto zu verbinden, das Sie möglicherweise in einem anderen AWS-Region verwenden.

Anmerkung

Wenn Sie die Gateway-Hardware dabei haben und eine VPN-Verbindung einrichten möchten, empfehlen wir Ihnen, stattdessen Client VPN zu verwenden. Detaillierte Anweisungen finden Sie unter Client-VPN-Endpunkt.

So richten Sie ein Site-to-Site-VPN ein:

-

Erstellen Sie eine weitere VPC auf dem Standort, von dem aus Sie die Verbindung einrichten möchten. Für

VPC-Akönnen Sie die zuvor erstellte VPC wiederverwenden. Um eine weitere VPC zu erstellen (z. B.VPC-B), verwenden Sie einen CIDR-Block, der sich nicht mit dem CIDR-Block der zuvor erstellten VPC überschneidet.Informationen zur Einrichtung der VPCs finden Sie in den Anweisungen unter AWS Einrichten einer Site-to-Site-VPN-Verbindung.

Anmerkung

Die im Dokument beschriebene VPN-Methode für Site-to-Site-VPN verwendet OpenSWAN für die VPN-Verbindung, die nur einen VPN-Tunnel unterstützt. Wenn Sie für VPN eine andere kommerzielle Software verwenden, können Sie eventuell zwei Tunnel zwischen den Standorten einrichten.

-

Nachdem Sie die VPN-Verbindung eingerichtet haben, aktualisieren Sie die

/etc/resolv.conf-Datei, indem Sie die IP-Adresse des eingehenden Resolvers von Ihrem AWS-Konto hinzufügen. Sie verwenden diese IP-Adresse für den Nameserver. Informationen darüber, wie Sie diese IP-Adresse erhalten, finden Sie unter Konfigurieren des Route 53-Inbound-Resolver. In diesem Beispiel können wir die IP-Adresse10.100.0.145verwenden, die Ihnen bei der Erstellung des Route 53-Resolvers zugewiesen wurde.options timeout:2 attempts:5 ; generated by /usr/sbin/dhclient-script searchregion.compute.internal nameserver 10.100.0.145 -

Wir können jetzt testen, ob die VPN-Verbindung den AWS PrivateLink-Endpunkt verwendet, anstatt über das öffentliche Internet zu gehen, indem wir den

nslookup-Befehl verwenden. Das folgende Beispiel zeigt die Ausführung des Befehls.nslookupaccount-specific-prefix.lns.lorawan.region.amazonaws.com.rproxy.goskope.comIm Folgenden wird ein Beispiel für die Ausführung des Befehls angezeigt. Darin wird eine private IP-Adresse angezeigt, die angibt, dass die Verbindung zum AWS PrivateLink-LNS-Endpunkt hergestellt wurde.

Server: 10.100.0.145 Address: 10.100.0.145 Non-authoritative answer: Name: https://xxxxx.lns.lorawan.region.amazonaws.com Address: 10.100.0.204

Informationen zur Verwendung einer VPN-Verbindung für Site-to-Site-VPN finden Sie unter So funktioniert Site-to-Site-VPN.

Client-VPN-Endpunkt

AWS Client VPN ist ein verwalteter Client-basierter VPN-Service, der Ihnen den sicheren Zugriff auf AWS-Ressourcen sowie Ressourcen in Ihrem On-Premises-Netzwerk ermöglicht. Im Folgenden wird die Architektur für den Client-VPN-Service dargestellt.

So stellen Sie eine VPN-Verbindung zu einem für Client-VPN-Endpunkt her:

-

Erstellen Sie einen Client-VPN-Endpunkt, indem Sie den Anweisungen unter Erste Schritte mit AWS Client VPN folgen.

-

Melden Sie sich mit der Zugriffs-URL für diesen Router (z. B.

192.168.1.1) bei Ihrem lokalen Netzwerk (z. B. einem Wi-Fi-Router) an und suchen Sie den Root-Namen und das Passwort. -

Richten Sie Ihr LoRaWAN-Gateway ein, indem Sie den Anweisungen in der Dokumentation des Gateways folgen, und fügen Sie dann Ihr Gateway zu AWS IoT Core for LoRaWAN hinzu. Weitere Informationen darüber, wie Sie ein Gateway hinzufügen, finden Sie unter Einbinden Ihrer Gateways in AWS IoT Core for LoRaWAN.

-

Überprüfen Sie, ob die Firmware Ihres Gateways auf dem aktuellen Stand ist. Wenn die Firmware veraltet ist, können Sie den Anweisungen im On-Premises-Netzwerk folgen, um die Firmware Ihres Gateways zu aktualisieren. Weitere Informationen finden Sie unter Aktualisieren der Gateway-Firmware mithilfe des CUPS-Dienstes mit AWS IoT Core for LoRaWAN.

-

Prüfen Sie, ob OpenVPN aktiviert wurde. Wenn es aktiviert wurde, fahren Sie mit dem nächsten Schritt fort, um den OpenVPN-Client im On-Premises-Netzwerk zu konfigurieren. Wenn es nicht aktiviert wurde, folgen Sie den Anweisungen im Leitfaden zur Installation von OpenVPN für OpenWrt

. Anmerkung

In diesem Beispiel verwenden wir OpenVPN. Sie können andere VPN-Clients wie AWS VPN oder AWS Direct Connect verwenden, um Ihre Client-VPN-Verbindung einzurichten.

-

Konfigurieren Sie den OpenVPN-Client auf der Grundlage von Informationen aus der Client-Konfiguration und wie Sie den OpenVPN-Client mit LuCi

verwenden können. -

Stellen Sie per SSH eine Verbindung zu Ihrem On-Premises-Netzwerk her und aktualisieren Sie die

/etc/resolv.conf-Datei, indem Sie die IP-Adresse des eingehenden Resolvers zu Ihrem AWS-Konto (10.100.0.145) hinzufügen. -

Damit für den Gateway-Verkehr für die Verbindung zum Endpunkt AWS PrivateLink verwendet wird, ersetzen Sie den ersten DNS-Eintrag für Ihr Gateway durch die IP-Adresse des eingehenden Resolvers.

Informationen zur Verwendung einer VPN-Verbindung mit Site-to-Site-VPN finden Sie unter Erste Schritte mit Client VPN.

Verbinden mit LNS- und CUPS-VPC-Endpunkten

Im Folgenden wird gezeigt, wie Sie Ihre Verbindung zu den VPC-Endpunkten von LNS und CUPS testen können.

Testen des CUPS-Endpunkts

Führen Sie den folgenden Befehl aus, um Ihre AWS PrivateLink-Verbindung zum CUPS-Endpunkt von Ihrem LoRa-Gateway aus zu testen:

curl -k -v -X POST https://xxxx.cups.region.iotwireless.iot:443/update-info --cacert cups.trust --cert cups.crt --key cups.key --header "Content-Type: application/json" --data '{ "router": "xxxxxxxxxxxxx", "cupsUri": "https://xxxx.cups.lorawan.region.amazonaws.com:443", "cupsCredCrc":1234, "tcCredCrc":552384314 }' —output cups.out

Testen des LNS-Endpunkts

Um Ihren LNS-Endpunkt zu testen, stellen Sie zunächst ein LoRaWAN-Gerät bereit, das mit Ihrem drahtlosen Gateway funktioniert. Anschließend können Sie Ihr Gerät hinzufügen und die Verfahren für Beitreten durchführen. Danach können Sie mit dem Senden von Uplink-Nachrichten beginnen.