Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verschlüsselung ruhender Daten: Funktionsweise in Amazon Keyspaces

Die Verschlüsselung ruhender Daten durch Amazon Keyspaces (für Apache Cassandra) verschlüsselt Ihre Daten mithilfe des 256-Bit Advanced Encryption Standard (AES-256) verschlüsselt. Dies hilft, Ihre Daten vor unbefugtem Zugriff auf den zugrunde liegenden Speicher zu schützen. Alle Kundendaten in Amazon Keyspaces-Tabellen werden standardmäßig im Ruhezustand verschlüsselt, und die serverseitige Verschlüsselung ist transparent, sodass Änderungen an Anwendungen nicht erforderlich sind.

Die Verschlüsselung ruhender Daten ist für die Verwaltung des Verschlüsselungsschlüssels, mit dem Ihre Tabellen verschlüsselt werden, in AWS Key Management Service (AWS KMS) integriert. Wenn Sie eine neue Tabelle erstellen oder eine vorhandene Tabelle aktualisieren, können Sie eine der folgenden AWS KMSSchlüsseloptionen auswählen:

-

AWS-eigener Schlüssel— Dies ist der Standardverschlüsselungstyp. Der Schlüssel befindet sich im Besitz von Amazon Keyspaces (kein Aufpreis)

-

Kundenverwalteter Schlüssel — Dieser Schlüssel wird in Ihrem Konto gespeichert und von Ihnen erstellt, besessen und verwaltet. Sie haben volle Kontrolle über den kundenverwalteten Schlüssel (AWS KMS-Gebühren werden erhoben)

- AWS KMSSchlüssel (KMS-Schlüssel)

-

Die Verschlüsselung im Ruhezustand schützt alle Ihre Amazon Keyspaces-Daten mit einemAWS KMS Schlüssel. Standardmäßig verwendet Amazon Keyspaces einen AWS-eigener Schlüssel, einen Mehrmandanten-Verschlüsselungsschlüssel, der in einem Amazon Keyspaces-Servicekonto erstellt und verwaltet wird.

Sie können Ihre Amazon Keyspaces-Tabellen jedoch mit einem vom Kunden verwalteten Schlüssel in Ihrem verschlüsselnAWS-Konto. Sie können für jede Tabelle in einem Schlüsselraum einen anderen KMS-Schlüssel auswählen. Der KMS-Schlüssel, den Sie für eine Tabelle auswählen, wird auch zum Verschlüsseln aller Metadaten und wiederherstellbarer Sicherungen verwendet.

Sie wählen den KMS-Schlüssel für eine Tabelle aus, wenn Sie die Tabelle erstellen oder aktualisieren. Sie können den KMS-Schlüssel für eine Tabelle jederzeit entweder in der Amazon Keyspaces-Konsole oder mithilfe der ALTER TABLE-Anweisung ändern. Der Wechsel von KMS-Schlüsseln verläuft reibungslos und erfordert keine Ausfallzeiten und verursacht keine Serviceeinbußen.

- Hierarchie der Schlüssel

-

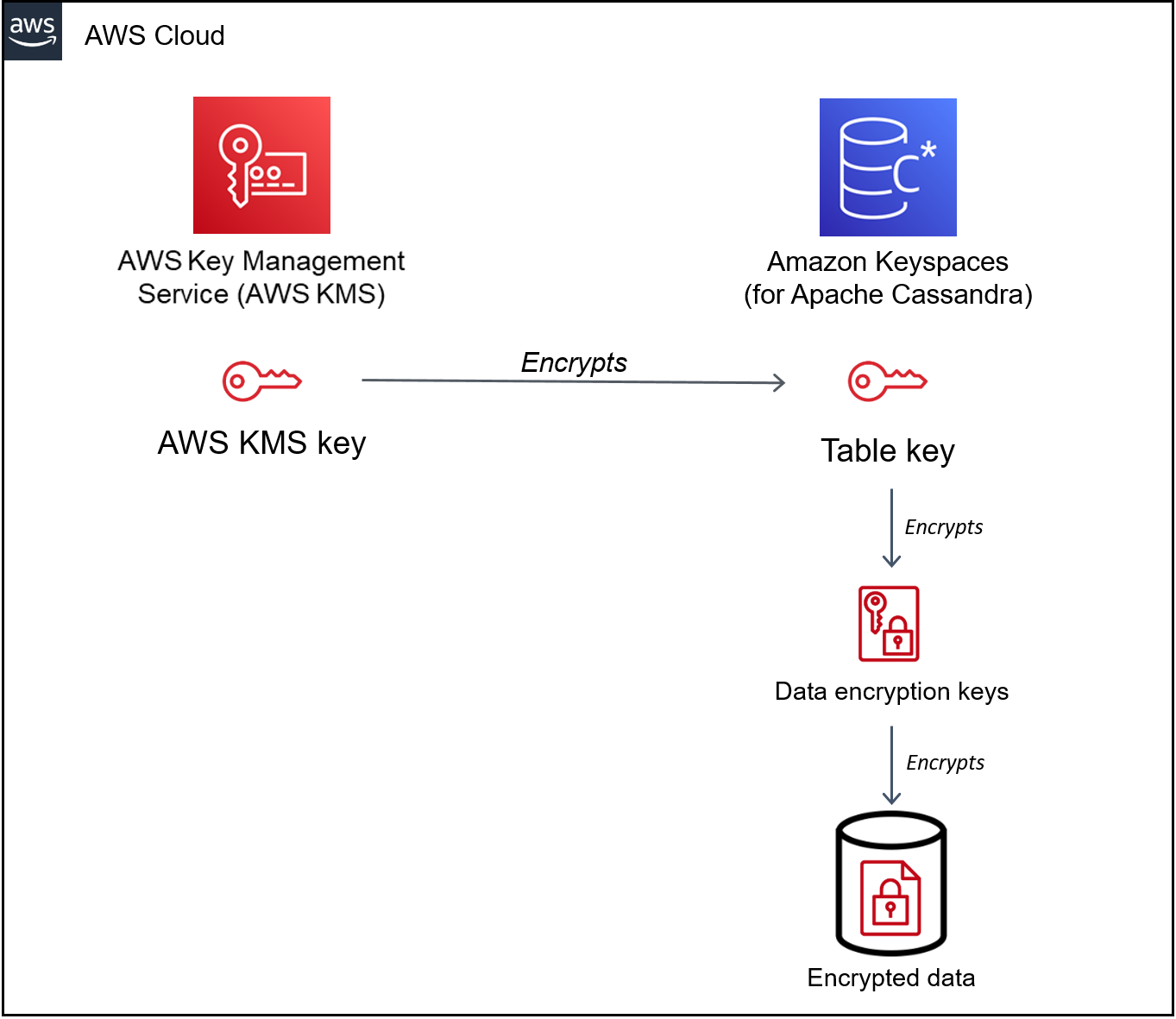

Amazon Keyspaces verwendet eine Schlüsselhierarchie zum Verschlüsseln von Daten. In dieser Schlüsselhierarchie ist der KMS-Schlüssel der Stammschlüssel. Es wird verwendet, um den Verschlüsselungsschlüssel der Amazon Keyspaces-Tabelle zu verschlüsseln und zu entschlüsseln. Der Tabellenverschlüsselungsschlüssel wird verwendet, um die Verschlüsselungsschlüssel zu verschlüsseln, die intern von Amazon Keyspaces zum Verschlüsseln und Entschlüsseln von Daten bei Lese- und Schreibvorgängen verwendet werden.

Mit der Verschlüsselungsschlüsselhierarchie können Sie Änderungen am KMS-Schlüssel vornehmen, ohne Daten erneut verschlüsseln zu müssen oder Anwendungen und den laufenden Datenbetrieb zu beeinträchtigen.

- Tabellen-Schlüssel

Der Tabellenschlüssel von Amazon Keyspaces wird als Schlüssel-Verschlüsselungsschlüssel verwendet. Amazon Keyspaces verwendet den Tabellenschlüssel zum Schutz der internen Datenverschlüsselungsschlüssel, die zum Verschlüsseln der in Tabellen, Protokolldateien und wiederherstellbaren Sicherungen gespeicherten Daten verwendet werden. Amazon Keyspaces generiert einen eindeutigen Datenverschlüsselungsschlüssel für jede zugrunde liegende Struktur in einer Tabelle generiert. Allerdings können mehrere Tabellenzeilen durch denselben Datenverschlüsselungsschlüssel geschützt werden.

Wenn Sie den KMS-Schlüssel zum ersten Mal auf einen vom Kunden verwalteten Schlüssel festlegen,AWS KMS wird ein Datenschlüssel generiert. DerAWS KMS Datenschlüssel bezieht sich auf den Tabellenschlüssel in Amazon Keyspaces.

Wenn Sie auf eine verschlüsselte Tabelle zugreifen, sendet Amazon Keyspaces eine Anforderung an,AWS KMS um den KMS-Schlüssel zum Entschlüsseln des Tabellenschlüssels verwenden zu können. Anschließend verwendet es den Klartext-Tabellenschlüssel, um die Amazon Keyspaces-Datenverschlüsselungsschlüssel zu entschlüsseln, und es verwendet die Klartext-Datenverschlüsselungsschlüssel, um Tabellendaten zu entschlüsseln.

Amazon Keyspaces verwendet und speichert den Tabellenschlüssel und die Datenverschlüsselungsschlüssel außerhalb vonAWS KMS. Alle Schlüssel werden mit Advanced Encryption Standard

(AES)-Verschlüsselung und 256-Bit-Verschlüsselungsschlüsseln geschützt. Anschließend werden die verschlüsselten Schlüssel zusammen mit den verschlüsselten Daten gespeichert, sodass sie zur Entschlüsselung der Tabellendaten bei Bedarf zur Verfügung stehen. - Tabellenschlüssel-Caching

Damit nichtAWS KMS für jede Amazon Keyspaces-Operation aufgerufen wird, wird die Klartext-Tabellenschlüssel für jede Verbindung zwischengespeichert. Wenn Amazon Keyspaces nach fünf Minuten Inaktivität eine Anforderung für den zwischengespeicherte Tabellenschlüssel erhält, sendet es eine neue AnforderungAWS KMS zum Entschlüsseln des Tabellenschlüssels an. Dieser Aufruf erfasst alle Änderungen, die inAWS KMS oderAWS Identity and Access Management (IAM) seit der letzten Anforderung zum Entschlüsseln des Tabellenschlüssels an den Zugriffsrichtlinien des KMS-Schlüssels vorgenommen wurden.

- Envelope-Verschlüsselung

-

Wenn Sie den kundenverwalteten Schlüssel für Ihre Tabelle ändern, generiert Amazon Keyspaces einen neuen Tabellenschlüssel. Anschließend verwendet es den neuen Tabellenschlüssel, um die Datenverschlüsselungsschlüssel erneut zu verschlüsseln. Es verwendet auch den neuen Tabellenschlüssel, um vorherige Tabellenschlüssel zu verschlüsseln, die zum Schutz wiederherstellbarer Backups verwendet werden. Dieser Prozess Prozess Prozess ist auch als Envelope-Verschlüsselung bekannt Dadurch wird sichergestellt, dass Sie auf wiederherstellbare Backups zugreifen können, auch wenn Sie den vom Kunden verwalteten Schlüssel rotieren. Weitere Informationen zur Envelope-Verschlüsselung finden Sie unter Envelope-Verschlüsselung im AWS Key Management Service-Entwicklerhandbuch.

Themen

AWSeigene Schlüssel

AWS-eigene Schlüsselsind nicht in deinem gespeichertAWS-Konto. Sie sind Teil einer Sammlung von KMS-Schlüsseln, dieAWS besitzt und für die Verwendung in mehreren verwaltetAWS-Konten. AWSDienste, die SieAWS-eigene Schlüssel zum Schutz Ihrer Daten verwenden können.

Sie können nicht anzeigen, verwalten oder verwendenAWS-eigene Schlüssel und auch nicht ihre Nutzung prüfen. Sie müssen jedoch keine Arbeit ausführen oder keine Programme ändern, um die Schlüssel zu schützen, die Ihre Daten verschlüsseln.

Es fällt keine monatliche Gebühr und auch keine Nutzungsgebühr für die Nutzung vonAWS-eigene Schlüssel an. Sie werdenAWS KMS auch nicht auf die -Limits für Ihr Konto angerechnet.

Kundenverwaltete Schlüssel

Kundenverwaltete Schlüssel sind Schlüssel in Ihrem,AWS-Konto die Sie erstellen, besitzen und verwalten. Sie haben die volle Kontrolle über diese KMS-Schlüssel.

Verwenden Sie einen kundenverwalteten KMS-Schlüssel, um die folgenden Funktionen zu erhalten:

-

Sie erstellen und verwalten den vom Kunden verwalteten Schlüssel, einschließlich der Festlegung und Verwaltung der wichtigsten Richtlinien, IAM-Richtlinien und Genehmigungen zur Zugriffskontrolle auf den vom Kunden verwalteten Schlüssel. Sie können den kundenverwalteten Schlüssel aktivieren und deaktivieren, die automatische Schlüsseldrehung aktivieren und deaktivieren und den kundenverwalteten Schlüssel zum Löschen planen, wenn er nicht mehr verwendet wird. Sie können Tags und Aliase für die von Ihnen verwalteten, vom Kunden verwalteten Schlüssel erstellen.

-

Sie können einen kundenverwalteten Schlüssel mit importiertem Schlüsselmaterial oder einen kundenverwalteten Schlüssel in einem benutzerdefinierten Schlüsselspeicher verwenden, den Sie besitzen und verwalten.

-

Sie könnenAWS CloudTrail und Amazon CloudWatch Logs verwenden, um die Anforderungen zu verfolgen, die Amazon Keyspaces inAWS KMS Ihrem Namen sendet. Weitere Informationen finden Sie unter Schritt 6: Konfigurieren Sie die Überwachung mitAWS CloudTrail.

Kundenverwaltete Schlüssel fallen

Wenn Sie einen kundenverwalteten Schlüssel als Stammverschlüsselungsschlüssel für eine Tabelle angeben, werden wiederherstellbare Sicherungen mit demselben Verschlüsselungsschlüssel verschlüsselt, der zum Zeitpunkt der Erstellung der Sicherung für die Tabelle angegeben wird. Wenn der KMS-Schlüssel für die Tabelle rotiert wird, stellt Key Enveloping sicher, dass der neueste KMS-Schlüssel Zugriff auf alle wiederherstellbaren Backups hat.

Amazon Keyspaces muss Zugriff auf Ihren vom Kunden verwalteten Schlüssel haben, um Ihnen Zugriff auf Ihre Tabellendaten zu gewähren. Wenn der Status des Verschlüsselungsschlüssels auf Deaktiviert gesetzt ist oder das Löschen geplant ist, kann Amazon Keyspaces keine Daten verschlüsseln oder entschlüsseln. Daher können Sie keine Lese- und Schreiboperationen für die Tabelle ausführen. Sobald der Dienst erkennt, dass der Zugriff auf den Verschlüsselungsschlüssel nicht möglich ist, sendet Amazon Keyspaces eine E-Mail-Benachrichtigung, um Sie zu benachrichtigen.

Sie müssen den Zugriff auf Ihren Verschlüsselungsschlüssel innerhalb von sieben Tagen wiederherstellen, andernfalls löscht Amazon Keyspaces Ihre Tabelle automatisch. Als Vorsichtsmaßnahme erstellt Amazon Keyspaces vor dem Löschen der Tabelle eine wiederherstellbare Sicherungskopie Ihrer Tabellendaten. Amazon Keyspaces bewahrt das wiederherstellbare Backup 35 Tage lang auf. Nach 35 Tagen können Sie Ihre Tabellendaten nicht mehr wiederherstellen. Das wiederherstellbare Backup wird Ihnen nicht in Rechnung gestellt, es fallen jedoch die üblichen Wiederherstellungsgebühren an

Sie können diese wiederherstellbare Sicherung verwenden, um Ihre Daten in einer neuen Tabelle wiederherzustellen. Um die Wiederherstellung zu initiieren, muss der letzte vom Kunden verwaltete Schlüssel aktiviert sein, der für die Tabelle verwendet wird, und Amazon Keyspaces muss Zugriff darauf haben.

Anmerkung

Wenn Sie eine Tabelle erstellen, die mit einem vom Kunden verwalteten Schlüssel verschlüsselt ist, auf den nicht zugegriffen werden kann oder der gelöscht werden soll, bevor der Erstellungsprozess abgeschlossen ist, tritt ein Fehler auf. Der Vorgang zum Erstellen der Tabelle schlägt fehl und Sie erhalten eine E-Mail-Benachrichtigung.

Nutzungshinweise zur Verschlüsselung ruhender Daten

Beachten Sie Folgendes, wenn Sie die Verschlüsselung ruhender Daten in Amazon Keyspaces verwenden.

-

Die serverseitige Verschlüsselung ruhender Daten ist für alle Amazon Keyspaces-Tabellen aktiviert und kann nicht deaktiviert werden. Die gesamte Tabelle ist im Ruhezustand verschlüsselt. Sie können keine bestimmten Spalten oder Zeilen für die Verschlüsselung auswählen.

-

Standardmäßig verwendet Amazon Keyspaces einen einzigen Service-Standardschlüssel (AWS-eigener Schlüssel) für die Verschlüsselung all Ihrer Tabellen. Wenn dieser Schlüssel nicht existiert, wird er für Sie erstellt. Die Standardschlüssel des Dienstes können nicht deaktiviert werden.

-

Bei der Verschlüsselung im Ruhezustand werden nur Daten verschlüsselt, solange sie statisch (im Ruhezustand) auf einem persistenten Speichermedium sind. Wenn die Datensicherheit bei der Übertragung oder der verwendeten Daten ein Problem darstellt, müssen Sie zusätzliche Maßnahmen ergreifen:

-

Daten während der Übertragung: Alle Ihre Daten in Amazon Keyspaces werden während der Übertragung verschlüsselt. Standardmäßig wird die Kommunikation zu und von Amazon Keyspaces durch Secure-Sockets-Layer- (SSL) -/Transport-Layer-Security- (TLS) -Verschlüsselung geschützt.

-

Genutzte Daten: Schützen Sie Daten durch Client-seitige Verschlüsselung, bevor sie an Amazon Keyspaces gesendet werden.

Kundenverwaltete Schlüssel: Die in Ihren Tabellen gespeicherten Daten werden immer mit Ihren vom Kunden verwalteten Schlüsseln verschlüsselt. Operationen, die atomare Aktualisierungen mehrerer Zeilen durchführen, verschlüsseln jedoch vorübergehend Daten, dieAWS-eigene Schlüssel während der Verarbeitung verwendet werden. Dazu gehören Bereichslöschvorgänge und Operationen, die gleichzeitig auf statische und nicht statische Daten zugreifen.

-

Für einen einzelnen, vom Kunden verwalteten Schlüssel können bis zu 50.000 Zuschüsse gewährt werden. Jede Amazon Keyspaces-Tabelle, die einem vom Kunden verwalteten Schlüssel zugeordnet ist, verbraucht 2 Zuschüsse. Ein Zuschuss wird freigegeben, wenn die Tabelle gelöscht wird. Der zweite Zuschuss wird verwendet, um einen automatischen Snapshot der Tabelle zu erstellen, um vor Datenverlust zu schützen, falls Amazon Keyspaces unbeabsichtigt den Zugriff auf den vom Kunden verwalteten Schlüssel verloren hat. Dieser Zuschuss wird 42 Tage nach dem Löschen der Tabelle freigegeben.