Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

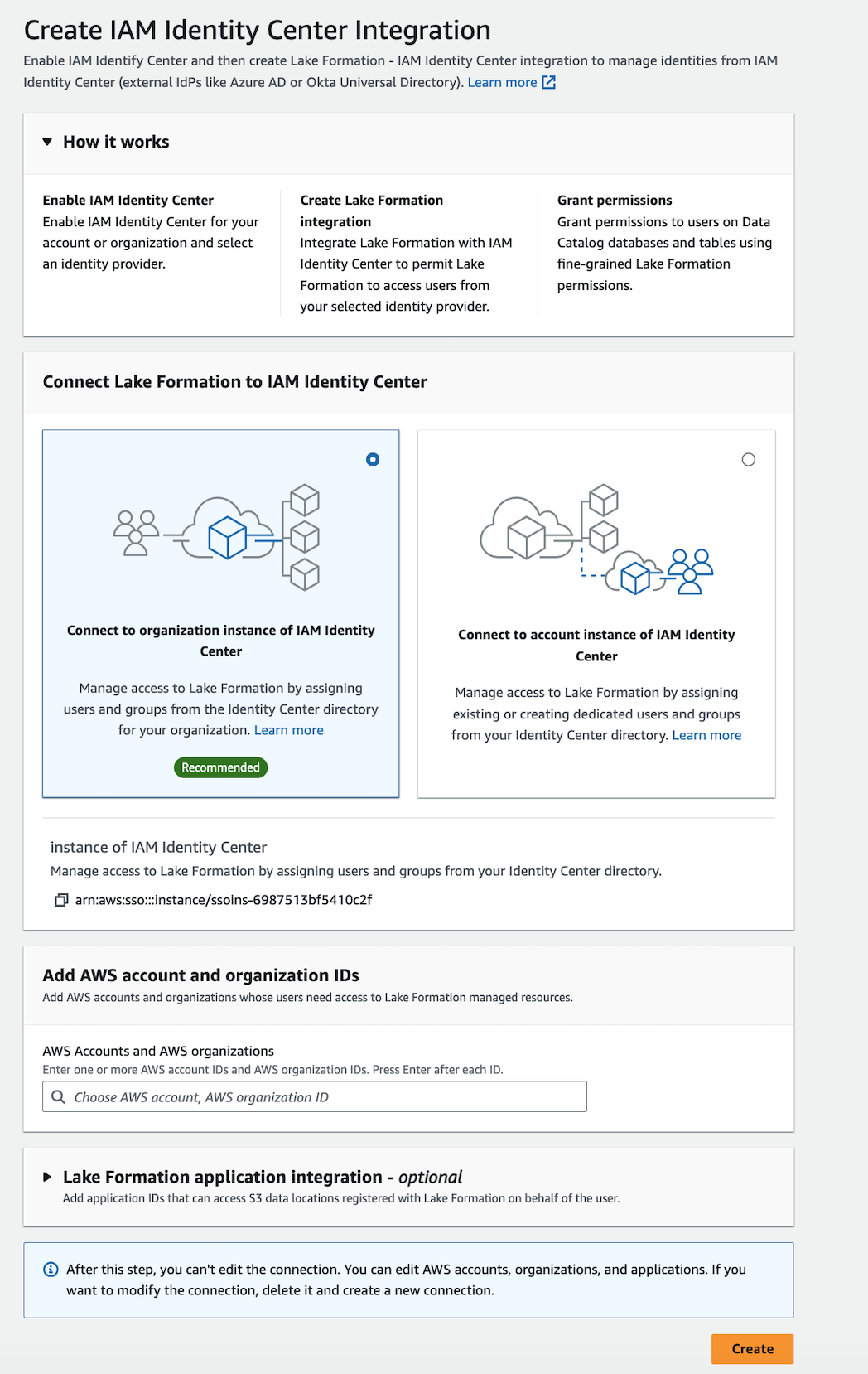

Verbindung von Lake Formation mit IAM Identity Center

Bevor Sie IAM Identity Center zur Verwaltung von Identitäten verwenden können, um mithilfe von Lake Formation Zugriff auf Datenkatalogressourcen zu gewähren, müssen Sie die folgenden Schritte ausführen. Sie können die IAM Identity Center-Integration mit der Lake Formation Formation-Konsole oder erstellen AWS CLI.

- AWS Management Console

-

Um Lake Formation mit IAM Identity Center zu verbinden

Melden Sie sich bei an AWS Management Console und öffnen Sie die Lake Formation Formation-Konsole unter https://console.aws.amazon.com/lakeformation/

. Wählen Sie im linken Navigationsbereich IAMIdentity Center-Integration aus.

(Optional) Geben Sie eine oder mehrere gültige AWS-Konto IDs Organisationen und/oder Organisationseinheiten einIDs, IDs um externen Konten den Zugriff auf die Datenkatalogressourcen zu ermöglichen. Wenn IAM Identity Center-Benutzer oder -Gruppen versuchen, auf von Lake Formation verwaltete Datenkatalogressourcen zuzugreifen, übernimmt Lake Formation die IAM Rolle, den Zugriff auf Metadaten zu autorisieren. Wenn die IAM Rolle zu einem externen Konto gehört, das keine AWS Glue Ressourcenrichtlinie und keine AWS RAM Ressourcenfreigabe hat, können die IAM Identity Center-Benutzer und -Gruppen nicht auf die Ressource zugreifen, selbst wenn sie über Lake Formation Formation-Berechtigungen verfügen.

Lake Formation verwendet den Dienst AWS Resource Access Manager (AWS RAM), um die Ressource mit externen Konten und Organisationen zu teilen. AWS RAM sendet eine Einladung an das Konto des Empfängers, die gemeinsame Nutzung der Ressource anzunehmen oder abzulehnen.

Weitere Informationen finden Sie unter Annahme einer Einladung zur gemeinsamen Nutzung von Ressourcen AWS RAM.

Anmerkung

Lake Formation ermöglicht es IAM Rollen von externen Konten, im Namen von IAM Identity Center-Benutzern und Gruppen als Trägerrollen für den Zugriff auf Datenkatalogressourcen zu fungieren. Berechtigungen können jedoch nur für Datenkatalogressourcen innerhalb des Eigentümerkontos erteilt werden. Wenn Sie versuchen, IAM Identity Center-Benutzern und -Gruppen Berechtigungen für Datenkatalogressourcen in einem externen Konto zu gewähren, gibt Lake Formation den folgenden Fehler aus: „Kontoübergreifende Zuweisungen werden für den Prinzipal nicht unterstützt“.

(Optional) Geben Sie auf dem Integrationsbildschirm Create Lake Formation die Anwendungen ARNs von Drittanbietern an, die auf Daten an Amazon S3 S3-Standorten zugreifen können, die bei Lake Formation registriert sind. Lake Formation verkauft begrenzte temporäre Anmeldeinformationen in Form von AWS STS Token an registrierte Amazon S3 S3-Standorte auf der Grundlage der effektiven Berechtigungen, sodass autorisierte Anwendungen im Namen von Benutzern auf Daten zugreifen können.

Wählen Sie Absenden aus.

Nachdem der Lake Formation-Administrator die Schritte abgeschlossen und die Integration erstellt hat, werden die IAM Identity Center-Eigenschaften in der Lake Formation Formation-Konsole angezeigt. Das Erledigen dieser Aufgaben macht Lake Formation zu einer IAM Identity Center-fähigen Anwendung. Die Eigenschaften in der Konsole umfassen auch den Integrationsstatus. Der Integrationsstatus gibt an,

Successwann der Vorgang abgeschlossen ist. Dieser Status gibt an, ob die IAM Identity Center-Konfiguration abgeschlossen ist.

- AWS CLI

-

-

Das folgende Beispiel zeigt, wie die Lake Formation Formation-Integration mit IAM Identity Center erstellt wird. Sie können auch die

Status(ENABLED,DISABLED) der Anwendungen angeben.aws lakeformation create-lake-formation-identity-center-configuration \ --catalog-id<123456789012>\ --instance-arn<arn:aws:sso:::instance/ssoins-112111f12ca1122p>\ --share-recipients '[{"DataLakePrincipalIdentifier": "<123456789012>"}, {"DataLakePrincipalIdentifier": "<555555555555>"}]' \ --external-filtering '{"AuthorizedTargets": ["<app arn1>", "<app arn2>"], "Status": "ENABLED"}' -

Das folgende Beispiel zeigt, wie eine Lake Formation Formation-Integration mit IAM Identity Center angezeigt wird.

aws lakeformation describe-lake-formation-identity-center-configuration --catalog-id<123456789012>

-