Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Steuern Sie den Instanzverkehr mit Firewalls in Lightsail

Die Firewall in der Amazon Lightsail-Konsole fungiert als virtuelle Firewall, die den Verkehr kontrolliert, der über ihre öffentliche IP-Adresse eine Verbindung zu Ihrer Instance herstellen darf. Jede Instanz, die Sie in Lightsail erstellen, hat zwei Firewalls: eine für IPv4 Adressen und eine für Adressen. IPv6 Jede Firewall enthält eine Reihe von Regeln, die den Datenverkehr filtern, der in die Instance eingeht. Beide Firewalls sind unabhängig voneinander. Sie müssen Firewallregeln für und separat konfigurieren. IPv4 IPv6 Bearbeiten Sie die Firewall Ihrer Instance jederzeit, indem Sie Regeln hinzufügen und löschen, um den Datenverkehr zuzulassen oder einzuschränken.

Lightsail-Firewalls

Jede Lightsail-Instanz hat zwei Firewalls; eine für IPv4 Adressen und eine für Adressen. IPv6 Der gesamte Internetverkehr zu und von Ihrer Lightsail-Instance durchläuft deren Firewalls. Eine Instance-Firewall steuert den Internetdatenverkehr, der in Ihre Instance fließen darf. Sie steuert jedoch nicht den hinaus fließenden Datenverkehr. Die Firewall erlaubt den gesamten ausgehenden Datenverkehr. Bearbeiten Sie die Firewall Ihrer Instance jederzeit, indem Sie Regeln hinzufügen und löschen, um den Datenverkehr zuzulassen oder einzuschränken. Beachten Sie, dass beide Firewalls unabhängig voneinander sind. Sie müssen die Firewallregeln für und separat konfigurieren. IPv4 IPv6

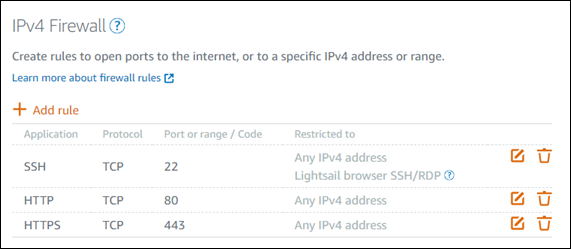

Firewall-Regeln sind stets zulassend, Sie können keine Regeln erstellen, die den Zugriff verweigern. Sie fügen Ihrer Firewall Regeln hinzu, damit der Datenverkehr Ihre Instance erreichen kann. Wenn Sie der Firewall Ihrer Instanz eine Regel hinzufügen, geben Sie das zu verwendende Protokoll, den zu öffnenden Port IPv4 sowie die IPv6 Adressen an, die eine Verbindung zu Ihrer Instanz herstellen dürfen, wie im folgenden Beispiel gezeigt (fürIPv4). Sie können auch einen Protokolltyp der Anwendungsebene angeben, bei dem es sich um eine Voreinstellung handelt, die das Protokoll und den Portbereich für Sie auf Grundlage des für Ihre Instance zu verwendenden Diensts angibt.

Wichtig

Firewall-Regeln betreffen nur den Datenverkehr, der durch die öffentliche IP-Adresse einer Instance fließt. Es wirkt sich nicht auf den Datenverkehr aus, der über die private IP-Adresse einer Instanz eingeht. Dieser kann von Lightsail-Ressourcen in Ihrem Konto oder von Ressourcen in einer Peering-Virtual Private Cloud (VPC) in derselben AWS-Region stammen. AWS-Region

Firewall-Regeln und ihre konfigurierbaren Parameter werden in den nächsten Abschnitten dieses Handbuchs erläutert.

Firewall-Regeln erstellen

Erstellen Sie eine Firewall-Regel, damit ein Client eine Verbindung mit Ihrer Instance oder mit einer Anwendung herstellen kann, die auf Ihrer Instance ausgeführt wird. Um beispielsweise allen Webbrowsern die Verbindung mit der WordPress Anwendung auf Ihrer Instanz zu ermöglichen, konfigurieren Sie eine Firewallregel, die das Transmission Control Protocol (TCP) über Port 80 von einer beliebigen IP-Adresse aus aktiviert. Wenn diese Regel bereits in der Firewall Ihrer Instanz konfiguriert ist, können Sie sie löschen, um zu verhindern, dass Webbrowser eine Verbindung mit der WordPress Anwendung auf Ihrer Instanz herstellen können.

Wichtig

Sie können die Lightsail-Konsole verwenden, um bis zu 30 Quell-IP-Adressen gleichzeitig hinzuzufügen. Um bis zu 60 IP-Adressen gleichzeitig hinzuzufügen, verwenden Sie LightsailAPI, AWS Command Line Interface (AWS CLI) oder ein. AWS SDK Dieses Kontingent wird für IPv4 Regeln und Regeln separat durchgesetzt. IPv6 Eine Firewall kann beispielsweise 60 Regeln für eingehenden IPv4 Datenverkehr und 60 Regeln für eingehenden Datenverkehr haben. IPv6 Wir empfehlen, einzelne IP-Adressen in CIDR Bereichen zu konsolidieren. Weitere Informationen finden Sie im Abschnitt Quell-IP-Adressen angeben in diesem Leitfaden.

Sie können einem SSH Client auch ermöglichen, eine Verbindung zu Ihrer Instanz herzustellen und administrative Aufgaben auf dem Server auszuführen, indem Sie eine Firewallregel konfigurieren, die den Port 22 nur von der IP-Adresse des Computers aus aktiviertTCP, der eine Verbindung herstellen muss. In diesem Fall sollten Sie nicht zulassen, dass eine IP-Adresse eine SSH Verbindung zu Ihrer Instance herstellt, da dies zu einem Sicherheitsrisiko für Ihre Instance führen könnte.

Anmerkung

Die in diesem Abschnitt beschriebenen Firewall-Regelbeispiele können standardmäßig in der Firewall Ihrer Instance vorhanden sein. Weitere Informationen finden Sie unter Standard-Firewall-Regeln weiter unten in diesem Handbuch.

Wenn mehr als eine Regel für einen bestimmten Port vorliegt, wird die toleranteste Regel angewendet. Zum Beispiel, wenn Sie eine Regel hinzufügen, die den Zugriff auf TCP Port 22 (SSH) von der IP-Adresse 192.0.2.1 aus ermöglicht. Anschließend fügen Sie eine weitere Regel hinzu, die allen Benutzern den Zugriff auf TCP Port 22 ermöglicht. Dadurch hat jeder Zugriff auf TCP Port 22.

Protokolle angeben

Ein Protokoll ist das Format, in dem Daten zwischen zwei Computern übertragen werden. Mit Lightsail können Sie die folgenden Protokolle in einer Firewallregel angeben:

-

Das Transmission Control Protocol (TCP) wird hauptsächlich für den Aufbau und die Aufrechterhaltung einer Verbindung zwischen Clients und der auf Ihrer Instance ausgeführten Anwendung verwendet, bis der Datenaustausch abgeschlossen ist. Es handelt sich um ein weit verbreitetes Protokoll, das Sie häufig in den Firewall-Regeln angeben können. TCPgarantiert, dass keine übertragenen Daten fehlen und dass alle gesendeten Daten beim vorgesehenen Empfänger ankommen. Es ist ideal für Netzwerkanwendungen, die eine hohe Zuverlässigkeit benötigen und für die Übertragungszeit relativ weniger kritisch ist, wie Web-Browsing, Finanztransaktionen und Textnachrichten. Diese Anwendungsfälle verlieren einen deutlich an Wert, wenn Teile der Daten verloren gehen.

-

Das User Datagram Protocol (UDP) wird hauptsächlich für den Aufbau von Verbindungen mit niedriger Latenz und Verlusttoleranz zwischen Clients und der Anwendung verwendet, die auf Ihrer Instance ausgeführt wird. Es ist ideal für Netzwerkanwendungen, in denen die empfundene Latenz kritisch ist, wie Spiele, Sprach- und Videokommunikation. Bei diesen Anwendungsfällen kann es zu Datenverlust kommen, ohne dass die wahrgenommene Qualität beeinträchtigt wird.

-

Das Internet Control Message Protocol (ICMP) wird hauptsächlich zur Diagnose von Netzwerkkommunikationsproblemen verwendet, z. B. um festzustellen, ob Daten ihr beabsichtigtes Ziel rechtzeitig erreichen. Es ist ideal für das Ping-Dienstprogramm, mit dem Sie die Geschwindigkeit der Verbindung zwischen Ihrem lokalen Computer und Ihrer Instance testen können. Es gibt an, wie lange Daten benötigen, bis sie Ihre Instance erreichen und zu Ihrem lokalen Computer zurückkehren.

Anmerkung

Wenn Sie der IPv6 Firewall Ihrer Instanz mithilfe der Lightsail-Konsole eine ICMP Regel hinzufügen, wird die Regel automatisch für die Verwendung konfiguriert. ICMPv6 Weitere Informationen finden Sie unter Internet Control Message Protocol for IPv6 auf Wikipedia

. -

All wird verwendet, um den gesamten Protokolldatenverkehr in Ihre Instance fließen zu lassen. Geben Sie dieses Protokoll an, wenn Sie nicht sicher sind, welches Protokoll angegeben werden soll. Dies schließt alle Internetprotokolle ein, nicht nur die oben angegebenen. Weitere Informationen finden Sie unter Protokollnummern

auf der Website der Internet Assigned Numbers Authority.

Angeben von Ports

Ähnlich wie physische Ports auf Ihrem Computer, mit denen Ihr Computer mit Peripheriegeräten wie Tastatur und Maus kommunizieren kann, dienen Netzwerkports als Internet-Kommunikationsendpunkte für Ihre Instance. Wenn ein Computer versucht, eine Verbindung mit Ihrer Instance herzustellen, wird ein Port verfügbar gemacht, über den die Kommunikation hergestellt werden kann.

Die Ports, die Sie in einer Firewall-Regel angeben können, können zwischen 0 und 65535 liegen. Wenn Sie eine Firewall-Regel erstellen, mit der ein Client eine Verbindung mit Ihrer Instance herstellen kann, geben Sie das zu verwendende Protokoll (siehe weiter oben in diesem Handbuch) und die Portnummern an, über die die Verbindung hergestellt werden kann. Sie können auch die IP-Adressen angeben, die mithilfe des Protokolls und des Ports Verbindung herstellen dürfen. Dies wird im nächsten Abschnitt dieses Handbuchs behandelt.

Hier finden Sie einige der häufig verwendeten Ports und die Dienste, die sie verwenden:

-

Die Datenübertragung über das File Transfer Protocol (FTP) verwendet Port 20.

-

Die Befehlssteuerung FTP verwendet Port 21.

-

Secure Shell (SSH) verwendet Port 22.

-

Telnet-Remote-Login-Dienst und unverschlüsselte Textnachrichten verwenden Port 23.

-

Das E-Mail-Routing von Simple Mail Transfer Protocol (SMTP) verwendet Port 25.

Wichtig

Um es SMTP auf Ihrer Instance zu aktivieren, müssen Sie auch Reverse DNS für Ihre Instance konfigurieren. Andernfalls könnte es sein, dass Ihre E-Mail-Adresse auf TCP Port 25 beschränkt ist. Weitere Informationen finden Sie unter Reverse DNS für einen E-Mail-Server auf Ihrer Amazon Lightsail-Instance konfigurieren.

-

Der Domain Name System (DNS) -Dienst verwendet Port 53.

-

Das Hypertext Transfer Protocol (HTTP), das von Webbrowsern verwendet wird, um eine Verbindung zu Websites herzustellen, verwendet Port 80.

-

Das Post Office Protocol (POP3), das von E-Mail-Clients zum Abrufen von E-Mails von einem Server verwendet wird, verwendet Port 110.

-

Das Network News Transfer Protocol (NNTP) verwendet Port 119.

-

Das Network Time Protocol (NTP) verwendet Port 123.

-

Das Internet Message Access Protocol (IMAP), das zur Verwaltung digitaler E-Mails verwendet wird, verwendet Port 143.

-

Das Simple Network Management Protocol (SNMP) verwendet Port 161.

-

HTTPSecure (HTTPS) HTTP overTLS/, das von Webbrowsern SSL verwendet wird, um eine verschlüsselte Verbindung zu Websites herzustellen, verwendet Port 443.

Weitere Informationen finden Sie unter Service Name and Transport Protocol Port Number Registry

Protokolltypen der Anwendungsebene angeben

Sie können einen Protokolltyp der Anwendungsebene angeben, wenn Sie eine Firewall-Regel erstellen. Dabei handelt es sich um Voreinstellungen, die das Protokoll und den Portbereich der Regel auf Grundlage des Diensts angeben, den Sie für Ihre Instance aktivieren möchten. Auf diese Weise müssen Sie nicht nach dem gängigen Protokoll und den Ports suchen, die Sie für Dienste wieSSH, RDPHTTP, und andere verwenden möchten. Sie können einfach diese Protokolltypen der Anwendungsebene auswählen, und das Protokoll und der Port werden für Sie angegeben. Wenn Sie Ihr eigenes Protokoll und Ihren eigenen Port angeben möchten, können Sie als Protokolltyp der Anwendungsebene Custom rule (Benutzerdefinierte Regel) auswählen, mit dem Sie diese Parameter steuern können.

Anmerkung

Sie können den Protokolltyp der Anwendungsebene nur mithilfe der Lightsail-Konsole angeben. Sie können den Protokolltyp der Anwendungsebene nicht mit LightsailAPI, AWS Command Line Interface (AWS CLI) oder angeben. SDKs

Die folgenden Protokolltypen auf Anwendungsebene sind in der Lightsail-Konsole verfügbar:

-

Custom (Benutzerdefiniert) – wählen Sie diese Option aus, um Ihr eigenes Protokoll und Ihre Ports anzugeben.

-

All protocols (Alle Protokolle) – wählen Sie diese Option aus, um alle Protokolle anzugeben und eigene Ports anzugeben.

-

Alle TCP — Wählen Sie diese Option, um das TCP Protokoll zu verwenden, aber Sie sind sich nicht sicher, welchen Port Sie öffnen sollen. Dadurch werden alle Ports TCP aktiviert (0-65535).

-

Alle UDP — Wählen Sie diese Option, um das UDP Protokoll zu verwenden, aber Sie sind sich nicht sicher, welchen Port Sie öffnen sollen. Dadurch werden alle Ports UDP aktiviert (0-65535).

-

Alle ICMP — Wählen Sie diese Option, um alle ICMP Typen und Codes anzugeben.

-

Benutzerdefiniert ICMP — Wählen Sie diese Option, um das ICMP Protokoll zu verwenden und einen ICMP Typ und Code zu definieren. Weitere Informationen zu ICMP Typen und Codes finden Sie unter Kontrollnachrichten

auf Wikipedia. -

DNS— Wählen Sie diese Option, wenn Sie sie DNS auf Ihrer Instance aktivieren möchten. Dadurch wird TCP und UDP über die Ports 53 aktiviert.

-

HTTP— Wählen Sie diese Option, wenn Sie Webbrowsern ermöglichen möchten, eine Verbindung zu einer Website herzustellen, die auf Ihrer Instance gehostet wird. Dadurch werden TCP mehr als Port 80 aktiviert.

-

HTTPS— Wählen Sie diese Option, wenn Sie Webbrowsern ermöglichen möchten, eine verschlüsselte Verbindung zu einer Website herzustellen, die auf Ihrer Instance gehostet wird. Dadurch wird TCP Port 443 aktiviert.

-

My SQL /Aurora — Wählen Sie diese Option, damit ein Client eine Verbindung zu einer My SQL - oder Aurora-Datenbank herstellen kann, die auf Ihrer Instance gehostet wird. Dies wird TCP über Port 3306 aktiviert.

-

Oracle- RDS — Wählen Sie diese Option, damit ein Client eine Verbindung zu einem Oracle oder einer RDS Datenbank herstellen kann, die auf Ihrer Instance gehostet wird. Dadurch wird Port TCP 1521 aktiviert.

-

Ping (ICMP) — Wählen Sie diese Option, damit Ihre Instance mithilfe des Ping-Dienstprogramms auf Anfragen antworten kann. Auf der IPv4 Firewall werden dadurch ICMP Typ 8 (Echo) und Code -1 (alle Codes) aktiviert. Auf der IPv6 Firewall werden dadurch ICMP Typ 129 (Echoantwort) und Code 0 aktiviert.

-

RDP— Wählen Sie diese Option, damit ein RDP Client eine Verbindung zu Ihrer Instance herstellen kann. Dies aktiviert TCP über Port 3389.

-

SSH— Wählen Sie diese Option, damit ein SSH Client eine Verbindung zu Ihrer Instance herstellen kann. Dies wird TCP über Port 22 aktiviert.

Quell-IP-Adressen angeben

Standardmäßig erlauben Firewall-Regeln, dass alle IP-Adressen über das angegebene Protokoll und den angegebenen Port eine Verbindung mit Ihrer Instance herstellen können. Dies ist ideal für Datenverkehr wie Webbrowser über HTTP undHTTPS. Dies stellt jedoch ein Sicherheitsrisiko für Datenverkehr wie SSH und darRDP, da Sie nicht zulassen möchten, dass alle IP-Adressen über diese Anwendungen eine Verbindung zu Ihrer Instance herstellen können. Aus diesem Grund können Sie sich dafür entscheiden, eine Firewallregel auf eine IPv4 oder IPv6 Adresse oder einen Bereich von IP-Adressen zu beschränken.

-

Für die IPv4 Firewall — Sie können eine einzelne IPv4 Adresse (z. B. 203.0.113.1) oder einen Adressbereich angeben. IPv4 In der Lightsail-Konsole kann der Bereich mit einem Bindestrich (z. B. 192.0.2.0-192.0.2.255) oder in CIDR Blockschreibweise (z. B. 192.0.2.0/24) angegeben werden. Weitere Informationen zur Blocknotation finden Sie unter Classless Inter-Domain Routing auf Wikipedia. CIDR

-

Für die IPv6 Firewall — Sie können eine einzelne IPv6 Adresse (z. B. 2001:0 db 8:85 a 3:0000:0000:8 a2e: 0370:7334) oder einen Adressbereich angeben. IPv6 In der Lightsail-Konsole kann der IPv6 Bereich nur in CIDR Blocknotation angegeben werden (z. B. 2001:db8: :/32). Weitere Informationen zur Blocknotation finden Sie unter IPv6 CIDR Blöcke auf Wikipedia. IPv6 CIDR

Standard-Lightsail-Firewallregeln

Wenn Sie eine neue Instanz erstellen, sind ihre IPv4 und die IPv6 Firewalls mit den folgenden Standardregeln vorkonfiguriert, die den Basiszugriff auf Ihre Instanz ermöglichen. Die Standardregeln unterscheiden sich je nach Instance-Typ, den Sie erstellen. Diese Regeln werden als Anwendungs-, Protokoll-, Port- und Quell-IP-Adresse aufgelistet (z. B. Anwendung – Protokoll – Port – Quell-IP-Adresse).

- AlmaLinux, Amazon Linux 2, Amazon Linux 2023, CentOS, Debian, Free BSDSUSE, Open und Ubuntu (Basisbetriebssysteme)

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

- WordPress, Geist, Joomla! PrestaShop, und Drupal (Anwendungen) CMS

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

HTTPS- TCP - 443 - alle IP-Adressen

- cPanel & WHM (CMSAnwendung)

-

SSH- TCP - 22 - alle IP-Adressen

DNS(UDP) - UDP - 53 - alle IP-Adressen

DNS(TCP) - TCP - 53 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

HTTPS- TCP - 443 - alle IP-Adressen

Benutzerdefiniert TCP - - 2078 - alle IP-Adressen

Benutzerdefiniert - TCP - 2083 - alle IP-Adressen

Benutzerdefiniert - TCP - 2087 - alle IP-Adressen

Benutzerdefiniert - TCP - 2089 - alle IP-Adressen

- LAMP, Django, Node.js, MEAN GitLab, und Nginx (Entwicklungsstapel)

-

SSH- - 22 TCP - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

HTTPS- TCP - 443 - alle IP-Adressen

- Magento (eCommerce Anwendung)

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

HTTPS- TCP - 443 - alle IP-Adressen

- Redmine (Projektmanagementanwendung)

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

HTTPS- TCP - 443 - alle IP-Adressen

- Plesk (Hosting Stack)

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

HTTPS- TCP - 443 - alle IP-Adressen

Benutzerdefiniert TCP - - 53 - alle IP-Adressen

Benutzerdefiniert UDP - - 53 - alle IP-Adressen

Benutzerdefiniert TCP - - 8443 - alle IP-Adressen

Benutzerdefiniert - TCP - 8447 - alle IP-Adressen

- Windows Server 2022, Windows Server 2019 und Windows Server 2016

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

RDP- TCP - 3389 - alle IP-Adressen

- SQLServer Express 2022, SQL Server Express 2019 und SQL Server Express 2016

-

SSH- TCP - 22 - alle IP-Adressen

HTTP- TCP - 80 - alle IP-Adressen

RDP- TCP - 3389 - alle IP-Adressen