Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Abrufen sensibler Datenproben für einen Macie-Befund

Mithilfe von Amazon Macie können Sie Stichproben sensibler Daten abrufen und offenlegen, die Macie als individuelle Ergebnisse für sensible Daten meldet. Dazu gehören sensible Daten, die Macie anhand verwalteter Datenkennungen erkennt, sowie Daten, die den Kriterien von benutzerdefinierten Datenkennungen entsprechen. Anhand der Beispiele können Sie die Art der sensiblen Daten überprüfen, die Macie gefunden hat. Sie können Ihnen auch dabei helfen, Ihre Untersuchung eines betroffenen Amazon Simple Storage Service (Amazon S3) -Objekts und -Buckets maßgeschneidert zu gestalten. Sie können sensible Datenproben in allen Bereichen abrufen und offenlegen AWS-Regionen wo Macie derzeit mit Ausnahme der Regionen Asien-Pazifik (Osaka) und Israel (Tel Aviv) verfügbar ist.

Wenn Sie Stichproben sensibler Daten für einen Befund abrufen und offenlegen, verwendet Macie die Daten aus dem entsprechenden Ermittlungsergebnis für sensible Daten, um die ersten 1—10 Vorkommen sensibler Daten zu lokalisieren, die durch den Befund gemeldet wurden. Macie extrahiert dann die ersten 1—128 Zeichen jedes Vorkommens aus dem betroffenen S3-Objekt. Wenn ein Befund mehrere Typen sensibler Daten meldet, tut Macie dies für bis zu 100 Arten sensibler Daten, die durch den Befund gemeldet wurden.

Wenn Macie vertrauliche Daten aus einem betroffenen S3-Objekt extrahiert, verschlüsselt Macie die Daten mit einem AWS Key Management Service (AWS KMS) Schlüssel, den Sie angeben, speichert die verschlüsselten Daten vorübergehend in einem Cache und gibt die Daten in Ihren Ergebnissen für die Suche zurück. Kurz nach dem Extrahieren und Verschlüsseln löscht Macie die Daten dauerhaft aus dem Cache, es sei denn, eine zusätzliche Aufbewahrung ist vorübergehend erforderlich, um ein Betriebsproblem zu lösen.

Wenn Sie sich dafür entscheiden, sensible Datenproben für einen Fund erneut abzurufen und offenzulegen, wiederholt Macie den Vorgang zum Auffinden, Extrahieren, Verschlüsseln, Speichern und schließlich zum Löschen der Proben.

Sehen Sie sich das folgende Video an, um zu zeigen, wie Sie sensible Datenproben mithilfe der Amazon Macie Macie-Konsole abrufen und offenlegen können:

Bevor Sie beginnen

Bevor Sie sensible Datenproben abrufen und für Befunde offenlegen können, müssen Sie die Einstellungen für Ihr Amazon Macie Macie-Konto konfigurieren und aktivieren. Sie müssen auch mit Ihrem arbeiten AWS Administrator, um zu überprüfen, ob Sie über die erforderlichen Berechtigungen und Ressourcen verfügen.

Wenn Sie sensible Datenproben für einen Befund abrufen und offenlegen, führt Macie eine Reihe von Aufgaben aus, um die Stichproben zu lokalisieren, abzurufen, zu verschlüsseln und offenzulegen. Macie verwendet die mit dem Dienst verknüpfte Macie-Rolle für Ihr Konto nicht, um diese Aufgaben auszuführen. Stattdessen verwenden Sie Ihr AWS Identity and Access Management (IAM) Identität oder Macie erlauben, eine IAM Rolle in Ihrem Konto zu übernehmen.

Um Stichproben sensibler Daten für einen Befund abzurufen und offenzulegen, benötigen Sie Zugriff auf den Befund, das entsprechende Ermittlungsergebnis vertraulicher Daten und AWS KMS key für die Sie Macie konfiguriert haben, um Stichproben vertraulicher Daten zu verschlüsseln. Darüber hinaus müssen Sie oder die IAM Rolle berechtigt sein, auf den betroffenen S3-Bucket und das betroffene S3-Objekt zuzugreifen. Sie oder die Rolle müssen außerdem berechtigt sein, das zu verwenden AWS KMS key das wurde verwendet, um das betroffene Objekt zu verschlüsseln, falls zutreffend. Wenn IAM Richtlinien, Ressourcenrichtlinien oder andere Berechtigungseinstellungen den erforderlichen Zugriff verweigern, tritt ein Fehler auf und Macie sendet keine Stichproben für das Ergebnis zurück.

Sie müssen außerdem berechtigt sein, die folgenden Macie-Aktionen auszuführen:

Mit den ersten drei Aktionen können Sie auf Ihr Macie-Konto zugreifen und die Einzelheiten der Ergebnisse abrufen. Mit der letzten Aktion können Sie sensible Datenproben für Ergebnisse abrufen und offenlegen.

Um die Amazon Macie Macie-Konsole zum Abrufen und Offenlegen vertraulicher Datenproben zu verwenden, müssen Sie außerdem die folgende Aktion ausführen dürfen:macie2:GetSensitiveDataOccurrencesAvailability. Mit dieser Aktion können Sie feststellen, ob Proben für einzelne Befunde verfügbar sind. Sie benötigen keine Genehmigung, um diese Aktion zum programmgesteuerten Abrufen und Anzeigen von Proben auszuführen. Mit dieser Berechtigung können Sie jedoch das Abrufen von Proben vereinfachen.

Wenn Sie der delegierte Macie-Administrator für eine Organisation sind und Macie so konfiguriert haben, dass er eine IAM Rolle beim Abrufen sensibler Datenproben übernimmt, müssen Sie auch die folgende Aktion ausführen dürfen:. macie2:GetMember Mit dieser Aktion können Sie Informationen über die Verknüpfung zwischen Ihrem Konto und einem betroffenen Konto abrufen. Dadurch kann Macie überprüfen, ob Sie derzeit der Macie-Administrator für das betroffene Konto sind.

Wenn Sie die erforderlichen Aktionen nicht ausführen oder nicht auf die erforderlichen Daten und Ressourcen zugreifen dürfen, fragen Sie Ihren AWS Administrator um Unterstützung.

Feststellen, ob Stichproben sensibler Daten für einen Befund verfügbar sind

Um Stichproben sensibler Daten für einen Befund abrufen und offenlegen zu können, muss der Befund bestimmte Kriterien erfüllen. Es muss Standortdaten für bestimmte Vorkommen sensibler Daten enthalten. Darüber hinaus muss der Standort eines gültigen, entsprechenden Ermittlungsergebnisses für sensible Daten angegeben werden. Das Ergebnis der Entdeckung sensibler Daten muss im selben Verzeichnis gespeichert werden AWS-Region wie der Befund. Wenn Sie Amazon Macie für den Zugriff auf betroffene S3-Objekte konfiguriert haben, indem Sie von einem AWS Identity and Access Management

Rolle (IAM), das Ergebnis der Erkennung sensibler Daten muss auch in einem S3-Objekt gespeichert werden, das Macie mit einem Hash-basierten Nachrichtenauthentifizierungscode () signiert hat HMAC AWS KMS key.

Das betroffene S3-Objekt muss außerdem bestimmte Kriterien erfüllen. Der MIME Typ des Objekts muss einer der folgenden sein:

-

application/avro, für eine Apache Avro-Objektcontainerdatei (.avro)

-

application/gzip, für eine komprimierte GNU Zip-Archivdatei (.gz oder .gzip)

-

application/json, für eine JSON oder JSON Lines-Datei (.json oder .jsonl)

-

application/parquet, für eine Apache Parquet-Datei (.parquet)

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet, für eine Microsoft Excel-Arbeitsmappendatei (.xlsx)

-

application/zip, für eine ZIP komprimierte Archivdatei (.zip)

-

text/csv, für eine CSV (.csv) -Datei

-

text/plain, für eine nicht-binäre Textdatei, bei der es sich nicht um eineCSV,JSON, JSON Lines oder Datei handelt TSV

-

text/tab-separated-values, für eine TSV (.tsv) -Datei

Außerdem muss der Inhalt des S3-Objekts mit dem Inhalt identisch sein, zu dem der Befund erstellt wurde. Macie überprüft das Entity-Tag (ETag) des Objekts, um festzustellen, ob es mit dem durch den Befund ETag angegebenen übereinstimmt. Außerdem darf die Speichergröße des Objekts das für das Abrufen und Offenlegen vertraulicher Datenproben geltende Größenkontingent nicht überschreiten. Eine Liste der geltenden Kontingente finden Sie unterKontingente für Macie.

Wenn ein Ergebnis und das betroffene S3-Objekt die oben genannten Kriterien erfüllen, sind Stichproben sensibler Daten für das Ergebnis verfügbar. Sie können optional feststellen, ob dies bei einem bestimmten Befund der Fall ist, bevor Sie versuchen, Stichproben dafür abzurufen und aufzudecken.

Um festzustellen, ob Stichproben sensibler Daten für einen Befund verfügbar sind

Sie können die Amazon Macie-Konsole oder Amazon Macie verwenden, API um festzustellen, ob sensible Datenproben für einen Befund verfügbar sind.

- Console

-

Folgen Sie diesen Schritten auf der Amazon Macie Macie-Konsole, um festzustellen, ob sensible Datenproben für eine Suche verfügbar sind.

Um festzustellen, ob Stichproben für einen Befund verfügbar sind

Öffnen Sie die Amazon Macie Macie-Konsole unter https://console.aws.amazon.com/macie/.

-

Wählen Sie im Navigationsbereich Findings aus.

-

Wählen Sie auf der Seite Ergebnisse das Ergebnis aus. Im Detailbereich werden Informationen zum Ergebnis angezeigt.

-

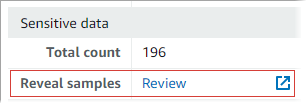

Scrollen Sie im Detailbereich zum Abschnitt Vertrauliche Daten. Sehen Sie sich dann das Feld Reveal-Beispiele an.

Wenn Stichproben sensibler Daten für den Befund verfügbar sind, wird in dem Feld der Link Überprüfen angezeigt, wie in der folgenden Abbildung dargestellt.

Wenn für den Befund keine Stichproben vertraulicher Daten verfügbar sind, wird im Feld Stichproben anzeigen ein Text angezeigt, der angibt, warum:

-

Konto nicht in der Organisation — Sie sind nicht berechtigt, mit Macie auf das betroffene S3-Objekt zuzugreifen. Das betroffene Konto ist derzeit nicht Teil Ihrer Organisation. Oder das Konto ist Teil Ihrer Organisation, aber Macie ist derzeit nicht für das Konto aktiviert AWS-Region.

-

Ungültiges Klassifizierungsergebnis — Für den Befund gibt es kein entsprechendes Ermittlungsergebnis vertraulicher Daten. Oder das entsprechende Ermittlungsergebnis für sensible Daten ist derzeit nicht verfügbar AWS-Region, ist falsch formatiert oder beschädigt oder verwendet ein nicht unterstütztes Speicherformat. Macie kann den Speicherort der abzurufenden sensiblen Daten nicht überprüfen.

-

Ungültige Ergebnissignatur — Das entsprechende Ergebnis der Erkennung sensibler Daten wird in einem S3-Objekt gespeichert, das nicht von Macie signiert wurde. Macie kann die Integrität und Authentizität des Ermittlungsergebnisses sensibler Daten nicht überprüfen. Daher kann Macie den Speicherort der abzurufenden sensiblen Daten nicht überprüfen.

-

Mitgliedsrolle zu freizügig — Die Vertrauens- oder Berechtigungsrichtlinie für die IAM Rolle im betroffenen Mitgliedskonto entspricht nicht den Anforderungen von Macie zur Beschränkung des Zugriffs auf die Rolle. Oder die Vertrauensrichtlinie der Rolle gibt nicht die richtige externe ID für Ihre Organisation an. Macie kann die Rolle zum Abrufen der sensiblen Daten nicht übernehmen.

-

Fehlende GetMember Erlaubnis — Sie dürfen keine Informationen über die Verknüpfung zwischen Ihrem Konto und dem betroffenen Konto abrufen. Macie kann nicht feststellen, ob Sie als delegierter Macie-Administrator für das betroffene Konto auf das betroffene S3-Objekt zugreifen dürfen.

-

Objekt überschreitet Größenkontingent — Die Speichergröße des betroffenen S3-Objekts überschreitet das Größenkontingent für das Abrufen und Offenlegen von Stichproben vertraulicher Daten aus diesem Dateityp.

-

Objekt nicht verfügbar — Das betroffene S3-Objekt ist nicht verfügbar. Das Objekt wurde umbenannt, verschoben oder gelöscht, oder sein Inhalt wurde geändert, nachdem Macie das Ergebnis erstellt hatte. Oder das Objekt ist verschlüsselt mit einem AWS KMS key das ist nicht verfügbar. Beispielsweise ist der Schlüssel deaktiviert, für das Löschen ist geplant oder er wurde gelöscht.

-

Ergebnis nicht signiert — Das entsprechende Ergebnis der Erkennung sensibler Daten wird in einem S3-Objekt gespeichert, das nicht signiert wurde. Macie kann die Integrität und Authentizität des Ermittlungsergebnisses sensibler Daten nicht überprüfen. Daher kann Macie den Speicherort der abzurufenden sensiblen Daten nicht überprüfen.

-

Rolle zu freizügig — Ihr Konto ist so konfiguriert, dass vertrauliche Daten mithilfe einer IAM Rolle abgerufen werden, deren Vertrauens- oder Berechtigungsrichtlinie nicht den Anforderungen von Macie für die Beschränkung des Zugriffs auf die Rolle entspricht. Macie kann die Rolle zum Abrufen der sensiblen Daten nicht übernehmen.

-

Nicht unterstützter Objekttyp — Das betroffene S3-Objekt verwendet ein Datei- oder Speicherformat, das Macie nicht unterstützt, um Beispiele vertraulicher Daten abzurufen und offenzulegen. Der MIME Typ des betroffenen S3-Objekts gehört nicht zu den Werten in der vorherigen Liste.

Wenn es ein Problem mit dem Ergebnis der Erkennung sensibler Daten für den Befund gibt, können Ihnen die Informationen im Feld Detaillierter Ergebnisort des Befundes helfen, das Problem zu untersuchen. Dieses Feld gibt den ursprünglichen Pfad zum Ergebnis in Amazon S3 an. Um ein Problem mit einer IAM Rolle zu untersuchen, stellen Sie sicher, dass die Richtlinien der Rolle alle Voraussetzungen erfüllen, damit Macie die Rolle übernehmen kann. Diese Einzelheiten finden Sie unterKonfiguration einer IAM Rolle für den Zugriff auf betroffene S3-Objekte.

- API

-

Verwenden Sie den GetSensitiveDataOccurrencesAvailabilityBetrieb des Amazon Macie, um programmgesteuert zu ermitteln, ob Stichproben sensibler Daten für einen Befund verfügbar sind. API Wenn Sie Ihre Anfrage einreichen, verwenden Sie den findingId Parameter, um die eindeutige Kennung für das Ergebnis anzugeben. Um diese Kennung zu erhalten, können Sie die ListFindingsOperation verwenden.

Wenn Sie das verwenden AWS Command Line Interface (AWS CLI), führen Sie den Befehl get-sensitive-data-occurrences-availability aus und verwenden Sie den finding-id Parameter, um den eindeutigen Bezeichner für das Ergebnis anzugeben. Um diesen Bezeichner zu erhalten, können Sie den Befehl list-findings ausführen.

Wenn Ihre Anfrage erfolgreich ist und Beispiele für den Befund verfügbar sind, erhalten Sie eine Ausgabe, die der folgenden ähnelt:

{

"code": "AVAILABLE",

"reasons": []

}

Wenn Ihre Anfrage erfolgreich ist und keine Stichproben für die Suche verfügbar sind, lautet der Wert für das code Feld UNAVAILABLE und das reasons Array gibt an, warum. Beispielsweise:

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

Wenn es ein Problem mit dem Ergebnis der Entdeckung sensibler Daten für den Befund gibt, können Ihnen die Informationen im classificationDetails.detailedResultsLocation Feld des Ergebnisses bei der Untersuchung des Problems helfen. Dieses Feld gibt den ursprünglichen Pfad zum Ergebnis in Amazon S3 an. Um ein Problem mit einer IAM Rolle zu untersuchen, stellen Sie sicher, dass die Richtlinien der Rolle alle Voraussetzungen erfüllen, damit Macie die Rolle übernehmen kann. Diese Einzelheiten finden Sie unterKonfiguration einer IAM Rolle für den Zugriff auf betroffene S3-Objekte.

Stichproben sensibler Daten für einen Befund abrufen

Um sensible Datenproben für einen Befund abzurufen und aufzudecken, können Sie die Amazon Macie-Konsole oder Amazon API Macie verwenden.

- Console

-

Gehen Sie wie folgt vor, um mithilfe der Amazon Macie Macie-Konsole sensible Datenproben für einen Befund abzurufen und aufzudecken.

So rufen Sie Stichproben sensibler Daten für einen Befund ab und legen diese offen

Öffnen Sie die Amazon Macie Macie-Konsole unter https://console.aws.amazon.com/macie/.

-

Wählen Sie im Navigationsbereich Findings aus.

-

Wählen Sie auf der Seite Ergebnisse das Ergebnis aus. Im Detailbereich werden Informationen zum Ergebnis angezeigt.

-

Scrollen Sie im Detailbereich zum Abschnitt Vertrauliche Daten. Wählen Sie dann im Feld Reveal-Beispiele die Option Überprüfen aus:

Wenn der Link Überprüfen nicht im Feld Stichproben anzeigen angezeigt wird, sind sensible Datenproben für den Befund nicht verfügbar. Informationen dazu, warum dies der Fall ist, finden Sie im vorherigen Thema.

Nachdem Sie „Überprüfen“ ausgewählt haben, zeigt Macie eine Seite an, auf der die wichtigsten Details des Ergebnisses zusammengefasst sind. Zu den Details gehören die Kategorien, Typen und die Anzahl der Vorkommen vertraulicher Daten, die Macie im betroffenen S3-Objekt gefunden hat.

-

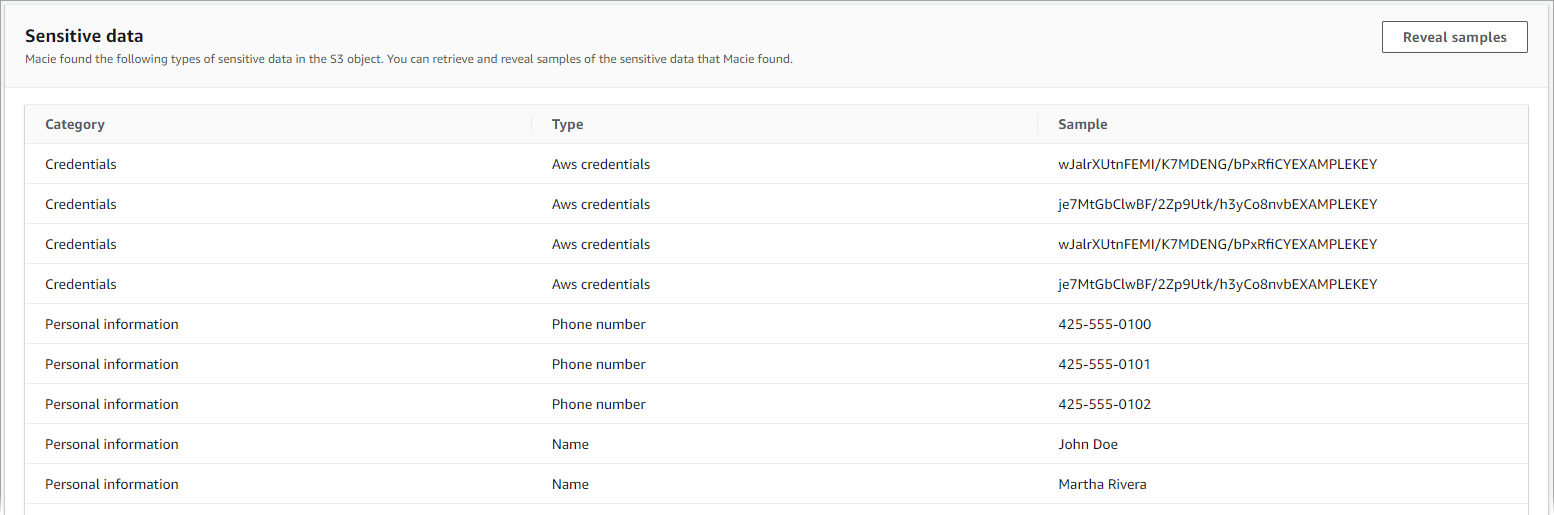

Wählen Sie auf der Seite im Bereich Vertrauliche Daten die Option Beispiele anzeigen aus. Macie ruft dann Stichproben der ersten 1—10 Fälle sensibler Daten ab, die im Rahmen des Befundes gemeldet wurden, und zeigt sie an. Jede Stichprobe enthält die ersten 1—128 Zeichen eines Vorkommens sensibler Daten. Das Abrufen und Aufdecken der Proben kann mehrere Minuten dauern.

Wenn das Ergebnis mehrere Arten sensibler Daten meldet, ruft Macie Stichproben für bis zu 100 Typen ab und zeigt sie an. Die folgende Abbildung zeigt beispielsweise Stichproben, die sich über mehrere Kategorien und Typen vertraulicher Daten erstrecken:AWS Anmeldeinformationen, US-Telefonnummern und Namen von Personen.

Die Stichproben sind zuerst nach der Kategorie sensibler Daten und dann nach dem Typ sensibler Daten geordnet.

- API

-

Verwenden Sie den GetSensitiveDataOccurrencesBetrieb des Amazon Macie, um sensible Datenproben für einen Befund programmatisch abzurufen und aufzudecken. API Wenn Sie Ihre Anfrage einreichen, verwenden Sie den findingId Parameter, um die eindeutige Kennung für das Ergebnis anzugeben. Um diese Kennung zu erhalten, können Sie die ListFindingsOperation verwenden.

Um Stichproben sensibler Daten abzurufen und offenzulegen, verwenden Sie AWS Command Line Interface (AWS CLI), führen Sie den get-sensitive-data-occurrencesBefehl aus und verwenden Sie den finding-id Parameter, um die eindeutige Kennung für das Ergebnis anzugeben. Beispielsweise:

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

Wo 1f1c2d74db5d8caa76859ec52example ist die eindeutige Kennung für den Befund. Um diese Kennung zu erhalten, verwenden Sie AWS CLI, können Sie den Befehl list-findings ausführen.

Wenn Ihre Anfrage erfolgreich ist, beginnt Macie mit der Bearbeitung Ihrer Anfrage und Sie erhalten eine Ausgabe, die der folgenden ähnelt:

{

"status": "PROCESSING"

}

Die Bearbeitung Ihrer Anfrage kann mehrere Minuten dauern. Reichen Sie Ihre Anfrage innerhalb weniger Minuten erneut ein.

Wenn Macie die sensiblen Datenproben lokalisieren, abrufen und verschlüsseln kann, gibt Macie die Beispiele in einer Map zurück. sensitiveDataOccurrences In der Karte sind 1—100 Arten sensibler Daten angegeben, die anhand des Ergebnisses gemeldet wurden, und 1—10 Stichproben für jeden Typ. Jede Stichprobe enthält die ersten 1—128 Zeichen eines Vorkommens sensibler Daten, das aufgrund des Ergebnisses gemeldet wurde.

In der Zuordnung ist jeder Schlüssel die ID der verwalteten Daten-ID, die die sensiblen Daten erkannt hat, oder der Name und die eindeutige Kennung für die benutzerdefinierte Daten-ID, mit der die sensiblen Daten erkannt wurden. Die Werte sind Beispiele für den angegebenen verwalteten Datenbezeichner oder den benutzerdefinierten Datenbezeichner. Die folgende Antwort enthält beispielsweise drei Stichproben von Personennamen und zwei Stichproben von AWS geheime Zugriffsschlüssel, die anhand verwalteter Datenkennungen (NAMEbzw.AWS_CREDENTIALS) erkannt wurden.

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

Wenn Ihre Anfrage erfolgreich ist, aber keine Stichproben sensibler Daten für die Suche verfügbar sind, erhalten Sie eine UnprocessableEntityException Meldung, in der angegeben wird, warum keine Stichproben verfügbar sind. Beispielsweise:

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

Im vorherigen Beispiel hat Macie versucht, Stichproben aus dem betroffenen S3-Objekt abzurufen, aber das Objekt ist nicht mehr verfügbar. Der Inhalt des Objekts wurde geändert, nachdem Macie den Befund erstellt hatte.

Wenn Ihre Anfrage erfolgreich ist, Macie jedoch aufgrund eines anderen Fehlers nicht in der Lage war, Stichproben vertraulicher Daten für den Befund abzurufen und offenzulegen, erhalten Sie eine Ausgabe, die der folgenden ähnelt:

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

Der Wert für das status Feld ist ERROR und das error Feld beschreibt den aufgetretenen Fehler. Die Informationen im vorherigen Thema können Ihnen bei der Untersuchung des Fehlers helfen.