Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Filtern Ihres S3-Bucket-Inventars in Macie

Um Buckets mit bestimmten Merkmalen zu identifizieren und sich darauf zu konzentrieren, können Sie Ihr S3-Bucket-Inventar in der Amazon Macie Macie-Konsole und in Abfragen filtern, die Sie programmgesteuert über die Amazon Macie Macie-API einreichen. Wenn Sie einen Filter erstellen, verwenden Sie bestimmte Bucket-Attribute, um Kriterien für das Ein- oder Ausschließen von Buckets in einer Ansicht oder in Abfrageergebnissen zu definieren. Ein Bucket-Attribut ist ein Feld, das spezifische Metadaten für einen Bucket speichert.

In Macie besteht ein Filter aus einer oder mehreren Bedingungen. Jede Bedingung, auch als Kriterium bezeichnet, besteht aus drei Teilen:

-

Ein auf Attributen basierendes Feld, wie z. B. Bucket-Name, Tag-Schlüssel oder Definiert im Job.

-

Ein Operator, z. B. ist gleich oder ungleich.

-

Ein oder mehrere Werte. Der Typ und die Anzahl der Werte hängen vom ausgewählten Feld und Operator ab.

Wie Sie Filterbedingungen definieren und anwenden, hängt davon ab, ob Sie die Amazon Macie Macie-Konsole oder die Amazon Macie Macie-API verwenden.

Ihr Inventar auf der Amazon Macie Macie-Konsole filtern

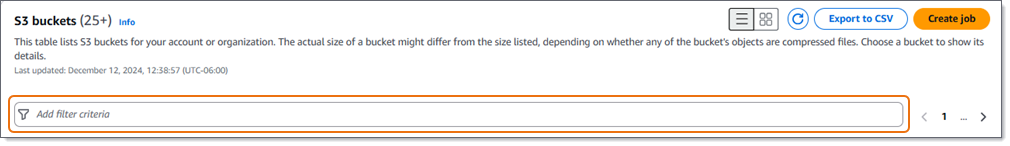

Wenn Sie die Amazon Macie Macie-Konsole verwenden, um Ihr S3-Bucket-Inventar zu filtern, bietet Macie Optionen, mit denen Sie Felder, Operatoren und Werte für einzelne Bedingungen auswählen können. Sie greifen auf diese Optionen zu, indem Sie das Filterfeld auf der S3-Buckets-Seite verwenden, wie in der folgenden Abbildung gezeigt.

Wenn Sie den Cursor in das Filterfeld setzen, zeigt Macie eine Liste von Feldern an, die Sie für Filterbedingungen verwenden können. Die Felder sind nach logischen Kategorien geordnet. Die Kategorie Allgemeine Felder umfasst beispielsweise Felder, in denen allgemeine Informationen zu einem S3-Bucket gespeichert werden. Zu den Kategorien für den öffentlichen Zugriff gehören Felder, in denen Daten über die verschiedenen Arten von Einstellungen für den öffentlichen Zugriff gespeichert werden, die für einen Bucket gelten können. Die Felder sind innerhalb jeder Kategorie alphabetisch sortiert.

Um eine Bedingung hinzuzufügen, wählen Sie zunächst ein Feld aus der Liste aus. Um ein Feld zu finden, durchsuchen Sie die gesamte Liste oder geben Sie einen Teil des Feldnamens ein, um die Liste der Felder einzugrenzen.

Je nachdem, welches Feld Sie auswählen, zeigt Macie verschiedene Optionen an. Die Optionen spiegeln den Typ und die Art des von Ihnen ausgewählten Feldes wider. Wenn Sie beispielsweise das Feld Gemeinsamer Zugriff auswählen, zeigt Macie eine Liste mit Werten an, aus denen Sie wählen können. Wenn Sie das Feld Bucket-Name auswählen, zeigt Macie ein Textfeld an, in das Sie den Namen eines S3-Buckets eingeben können. Welches Feld Sie auch wählen, Macie führt Sie durch die Schritte zum Hinzufügen einer Bedingung, die die erforderlichen Einstellungen für das Feld enthält.

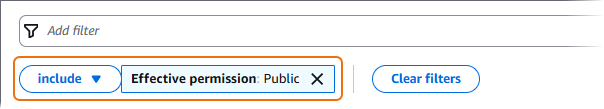

Nachdem Sie eine Bedingung hinzugefügt haben, wendet Macie die Kriterien für die Bedingung an und zeigt die Bedingung in einem Filtertoken unter dem Filterfeld an, wie in der folgenden Abbildung dargestellt.

In diesem Beispiel ist die Bedingung so konfiguriert, dass sie alle öffentlich zugänglichen Buckets einschließt und alle anderen Buckets ausschließt. Sie gibt Buckets zurück, bei denen der Wert für das Feld Effektive Berechtigung gleich Öffentlich ist.

Wenn Sie weitere Bedingungen hinzufügen, wendet Macie deren Kriterien an und zeigt sie unter dem Filterfeld an. Wenn Sie mehrere Bedingungen hinzufügen, verwendet Macie die UND-Logik, um die Bedingungen zu verknüpfen und die Filterkriterien auszuwerten. Das bedeutet, dass ein S3-Bucket die Filterkriterien nur erfüllt, wenn er allen Bedingungen im Filter entspricht. Sie können jederzeit im Bereich unter dem Filterfeld nachsehen, welche Kriterien Sie angewendet haben.

So filtern Sie Ihr Inventar mithilfe der Konsole

Öffnen Sie die Amazon Macie Macie-Konsole unter https://console.aws.amazon.com/macie/

. -

Wählen Sie im Navigationsbereich S3-Buckets aus. Auf der Seite S3-Buckets wird Ihr Bucket-Inventar angezeigt.

Wenn die automatische Erkennung sensibler Daten aktiviert ist, werden in der Standardansicht keine Daten für Buckets angezeigt, die derzeit von der automatischen Erkennung ausgeschlossen sind. Wenn Sie der Macie-Administrator einer Organisation sind, werden auch keine Daten für Konten angezeigt, für die die automatische Erkennung derzeit deaktiviert ist. Um diese Daten anzuzeigen, wählen Sie im Filtertoken Wird von automatisierter Erkennung überwacht unter dem Filter die Option X.

-

Wählen Sie oben auf der Seite optional refresh (

), um die neuesten Bucket-Metadaten von Amazon S3 abzurufen.

), um die neuesten Bucket-Metadaten von Amazon S3 abzurufen. -

Platzieren Sie den Cursor in dem Filterfeld und wählen Sie dann das Feld aus, das für die Bedingung verwendet werden soll.

-

Wählen Sie den entsprechenden Wertetyp für das Feld aus, oder geben Sie ihn ein. Beachten Sie dabei die folgenden Tipps.

- Datumsangaben, Uhrzeiten und Zeitbereiche

-

Verwenden Sie für Datums- und Uhrzeitangaben die Felder Von und Bis, um einen inklusiven Zeitraum zu definieren:

-

Um einen festen Zeitraum zu definieren, verwenden Sie die Felder Von und Bis, um das erste Datum und die erste Uhrzeit bzw. das letzte Datum und die letzte Uhrzeit im Bereich anzugeben.

-

Um einen relativen Zeitraum zu definieren, der an einem bestimmten Datum und einer bestimmten Uhrzeit beginnt und zur aktuellen Uhrzeit endet, geben Sie das Startdatum und die Startzeit in die Felder Von ein und löschen Sie den gesamten Text in den Feldern Bis.

-

Um einen relativen Zeitraum zu definieren, der an einem bestimmten Datum und einer bestimmten Uhrzeit endet, geben Sie das Enddatum und die Endzeit in die Felder Bis ein und löschen Sie den gesamten Text in den Feldern Von.

Beachten Sie, dass für Zeitwerte die 24-Stunden-Notation verwendet wird. Wenn Sie die Datumsauswahl verwenden, um Daten auszuwählen, können Sie die Werte verfeinern, indem Sie Text direkt in die Felder Von und Bis eingeben.

-

- Zahlen und numerische Bereiche

-

Verwenden Sie für numerische Werte die Felder Von und Bis, um ganze Zahlen einzugeben, die einen inklusiven numerischen Bereich definieren:

-

Um einen festen numerischen Bereich zu definieren, geben Sie in den Feldern Von und Bis jeweils die niedrigsten und höchsten Zahlen im Bereich an.

-

Um einen festen numerischen Bereich zu definieren, der auf einen bestimmten Wert begrenzt ist, geben Sie den Wert sowohl in die Felder Von als auch in die Felder Bis ein. Um beispielsweise nur die S3-Buckets einzubeziehen, die genau 15 Objekte speichern, geben Sie

15in die Felder Von und Bis ein. -

Um einen relativen numerischen Bereich zu definieren, der bei einer bestimmten Zahl beginnt, geben Sie die Zahl in das Feld Von ein und geben Sie keinen Text in das Feld Bis ein.

-

Um einen relativen numerischen Bereich zu definieren, der mit einer bestimmten Zahl endet, geben Sie die Zahl in das Feld Bis ein und geben Sie keinen Text in das Feld Von ein.

-

- Textwerte (Zeichenfolge)

-

Geben Sie für diesen Wertetyp einen vollständigen, gültigen Wert für das Feld ein. Bei Werten wird zwischen Groß- und Kleinschreibung unterschieden.

Beachten Sie, dass Sie in diesem Wertetyp weder einen Teilwert noch Platzhalterzeichen verwenden können. Die einzige Ausnahme ist das Feld Bucket-Name. Für dieses Feld können Sie anstelle eines vollständigen Bucket-Namens ein Präfix angeben. Um beispielsweise alle S3-Buckets zu finden, deren Namen mit my-S3 beginnen, geben Sie

my-S3als Filterwert für das Feld Bucket-Name ein. Wenn Sie einen anderen Wert eingeben, z. B.My-s3odermy*, gibt Macie die Buckets nicht zurück.

-

Wenn Sie mit dem Hinzufügen eines Werts für das Feld fertig sind, wählen Sie Anwenden. Macie wendet die Filterkriterien an und zeigt die Bedingung in einem Filtertoken unter dem Filterfeld an.

-

Wiederholen Sie die Schritte 4 bis 6 für jede weitere Bedingung, die Sie hinzufügen möchten.

-

Um eine Bedingung zu entfernen, wählen Sie das X im Filtertoken für die Bedingung aus.

-

Um eine Bedingung zu ändern, entfernen Sie die Bedingung, indem Sie das X im Filtertoken für die Bedingung auswählen. Wiederholen Sie dann die Schritte 4 bis 6, um eine Bedingung mit den richtigen Einstellungen hinzuzufügen.

Programmgesteuertes Filtern Ihres Inventars mit der Amazon Macie API

Um Ihr S3-Bucket-Inventar programmgesteuert zu filtern, geben Sie Filterkriterien in Abfragen an, die Sie mithilfe der Amazon DescribeBucketsMacie Macie-API einreichen. Dieser Vorgang gibt ein Array von Objekten zurück. Jedes Objekt enthält statistische Daten und andere Informationen über einen Bucket, der den Filterkriterien entspricht.

Um Filterkriterien in einer Abfrage anzugeben, fügen Sie Ihrer Anfrage eine Übersicht mit Filterbedingungen hinzu. Geben Sie für jede Bedingung ein Feld, einen Operator und einen oder mehrere Werte für das Feld an. Der Typ und die Anzahl der Werte hängen vom ausgewählten Feld und Operator ab. Informationen zu den Feldern, Operatoren und Wertetypen, die Sie in einer Bedingung verwenden können, finden Sie unter Amazon S3 S3-Datenquellen in der Amazon Macie API-Referenz.

Die folgenden Beispiele zeigen Ihnen, wie Sie Filterkriterien in Abfragen angeben, die Sie mit AWS Command Line Interface (AWS CLI) einreichen. Sie können dazu auch eine aktuelle Version eines anderen AWS Befehlszeilentools oder eines AWS

SDK verwenden oder HTTPS-Anfragen direkt an Macie senden. Weitere Informationen zu AWS Tools und finden Sie unter Tools SDKs, auf AWS denen Sie aufbauen können

Beispiele

- Suchen Sie Buckets anhand des Bucket-Namens

- Finden Sie Buckets, die öffentlich zugänglich sind

- Finden Sie Buckets, die unverschlüsselte Objekte speichern

- Finden Sie Buckets, die Daten auf externe Konten replizieren

- Finden Sie Bereiche, die nicht im Rahmen eines Discovery-Jobs für sensible Daten überwacht werden

- Finden Sie Bereiche, die nicht durch die automatische Erkennung sensibler Daten überwacht werden

- Finden Sie Buckets anhand mehrerer Kriterien

In den Beispielen wird der Befehl describe-buckets verwendet. Wenn der Befehl erfolgreich ausgeführt wird, gibt Macie ein Array zurück. buckets Das Array enthält ein Objekt für jeden Bucket, der sich im aktuellen Bucket befindet AWS-Region und den Filterkriterien entspricht. Ein Beispiel für diese Ausgabe finden Sie im folgenden Abschnitt.

In diesem Beispiel enthält das buckets Array Details zu zwei Buckets, die den in einer Abfrage angegebenen Filterkriterien entsprechen.

{

"buckets": [

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "FALSE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket1",

"bucketCreatedAt": "2020-05-18T19:54:00+00:00",

"bucketName": "amzn-s3-demo-bucket1",

"classifiableObjectCount": 13,

"classifiableSizeInBytes": 1592088,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "TRUE",

"lastJobId": "08c81dc4a2f3377fae45c9ddaexample",

"lastJobRunTime": "2024-05-26T14:55:30.270000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 13,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 2,

"s3Managed": 7,

"unencrypted": 4,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 78,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "NONE"

},

"sharedAccess": "NOT_SHARED",

"sizeInBytes": 4549746,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"unclassifiableObjectSizeInBytes": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"versioning": true

},

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "TRUE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket2",

"bucketCreatedAt": "2020-11-25T18:24:38+00:00",

"bucketName": "amzn-s3-demo-bucket2",

"classifiableObjectCount": 8,

"classifiableSizeInBytes": 133810,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "FALSE",

"lastJobId": "188d4f6044d621771ef7d65f2example",

"lastJobRunTime": "2024-04-09T19:37:11.511000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 8,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 0,

"s3Managed": 8,

"unencrypted": 0,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 95,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "AES256"

},

"sharedAccess": "EXTERNAL",

"sizeInBytes": 175978,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 3,

"storageClass": 0,

"total": 3

},

"unclassifiableObjectSizeInBytes": {

"fileType": 2999826,

"storageClass": 0,

"total": 2999826

},

"versioning": true

}

]

}Wenn keine Buckets den Filterkriterien entsprechen, gibt Macie ein leeres Array zurück. buckets

{

"buckets": []

}Beispiel: Suchen Sie Buckets anhand des Bucket-Namens

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Version befinden AWS-Region und deren Namen mit my-S3 beginnen.

Für Linux, macOS oder Unix:

$aws macie2 describe-buckets --criteria '{"bucketName":{"prefix":"my-S3"}}'

Für Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"bucketName\":{\"prefix\":\"my-S3\"}}

Wobei gilt:

-

bucketNamegibt den JSON-Namen des Bucket-Namensfeldes an. -

prefixgibt den Präfix-Operator an. -

my-S3ist der Wert für das Feld Bucket-Name.

Beispiel: Suchen Sie nach Buckets, auf die öffentlich zugegriffen werden kann

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Version befinden AWS-Region und, basierend auf einer Kombination von Berechtigungseinstellungen, öffentlich zugänglich sind.

Für Linux, macOS oder Unix:

$aws macie2 describe-buckets --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]}}'

Für Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]}}

Wobei gilt:

-

publicAccess.effectivePermissiongibt den JSON-Namen des Felds Effektive Berechtigung an. -

eqgibt den Gleichheitsoperator an. -

PUBLICist ein Aufzählungswert für das Feld Effektive Berechtigung.

Beispiel: Suchen Sie nach Buckets, in denen unverschlüsselte Objekte gespeichert sind

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Datei befinden AWS-Region und unverschlüsselte Objekte speichern.

Für Linux, macOS oder Unix:

$aws macie2 describe-buckets --criteria '{"objectCountByEncryptionType.unencrypted":{"gte":1}}'

Für Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"objectCountByEncryptionType.unencrypted\":{\"gte\":1}}

Wobei gilt:

-

objectCountByEncryptionType.unencryptedgibt den JSON-Namen des Felds Keine Verschlüsselung an. -

gtegibt den Operator „Größer als“ oder „gleich“ an. -

1ist der niedrigste Wert in einem inklusiven, relativen numerischen Bereich für das Feld Keine Verschlüsselung.

Beispiel: Suchen Sie nach Buckets, die Daten auf externe Konten replizieren

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Version befinden AWS-Region und so konfiguriert sind, dass Objekte in Buckets für einen Bucket repliziert werden, der nicht AWS-Konto Teil Ihrer Organisation ist.

Für Linux, macOS oder Unix:

$aws macie2 describe-buckets --criteria '{"replicationDetails.replicatedExternally":{"eq":["true"]}}'

Für Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"replicationDetails.replicatedExternally\":{\"eq\":[\"true\"]}}

Wobei gilt:

-

replicationDetails.replicatedExternallygibt den JSON-Namen des Felds Extern repliziert an. -

eqgibt den Gleichheitsoperator an. -

truegibt einen booleschen Wert für das Feld Extern repliziert an.

Beispiel: Findet Buckets, die nicht von einem Discovery-Job für sensible Daten überwacht werden

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Liste befinden AWS-Region und denen keine regelmäßigen Discovery-Jobs für sensible Daten zugeordnet sind.

Für Linux, macOS oder Unix:

$aws macie2 describe-buckets --criteria '{"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Für Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Wobei gilt:

-

jobDetails.isMonitoredByJobgibt den JSON-Namen des Jobfeldes „Aktiv überwacht von“ an. -

eqgibt den Gleichheitsoperator an. -

FALSEist ein Aufzählungswert für das Feld Aktiv überwacht von einem Job.

Beispiel: Finden Sie Bereiche, die nicht durch die automatische Erkennung sensibler Daten überwacht werden

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Version befinden AWS-Region und von der automatisierten Erkennung sensibler Daten ausgeschlossen sind.

Für Linux, macOS oder Unix:

$aws macie2 describe-buckets --criteria '{"automatedDiscoveryMonitoringStatus":{"eq":["NOT_MONITORED"]}}'

Für Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"automatedDiscoveryMonitoringStatus\":{\"eq\":[\"NOT_MONITORED\"]}}

Wobei gilt:

-

automatedDiscoveryMonitoringStatusgibt den JSON-Namen des Felds Wird von automatisierter Erkennung überwacht an. -

eqgibt den Gleichheitsoperator an. -

NOT_MONITOREDist ein Aufzählungswert für das Feld Wird von automatisierter Erkennung überwacht.

Beispiel: Suchen Sie nach Buckets auf der Grundlage mehrerer Kriterien

In diesem Beispiel werden Metadaten für Buckets abgefragt, die sich in der aktuellen Version befinden AWS-Region und die folgenden Kriterien erfüllen: Sie sind auf der Grundlage einer Kombination von Berechtigungseinstellungen öffentlich zugänglich, speichern unverschlüsselte Objekte und sind keinen regelmäßigen Discovery-Jobs für sensible Daten zugeordnet.

Verwenden Sie für Linux, macOS oder Unix den umgekehrten Schrägstrich (\) zur Verbesserung der Lesbarkeit:

$aws macie2 describe-buckets \ --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]},"objectCountByEncryptionType.unencrypted":{"gte":1},"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Verwenden Sie für Microsoft Windows das Zeilenfortsetzungszeichen Caret (^), um die Lesbarkeit zu verbessern:

C:\>aws macie2 describe-buckets ^ --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]},\"objectCountByEncryptionType.unencrypted\":{\"gte\":1},\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Wobei gilt:

-

publicAccess.effectivePermissiongibt den JSON-Namen des Felds Effektive Berechtigung an und:-

eqgibt den Gleichheitsoperator an. -

PUBLICist ein Aufzählungswert für das Feld Effektive Berechtigung.

-

-

objectCountByEncryptionType.unencryptedgibt den JSON-Namen des Felds Keine Verschlüsselung an und:-

gtegibt den Operator „Größer als“ oder „gleich“ an. -

1ist der niedrigste Wert in einem inklusiven, relativen numerischen Bereich für das Feld Keine Verschlüsselung.

-

-

jobDetails.isMonitoredByJobgibt den JSON-Namen des Felds „Aktiv überwacht von“ an und:-

eqgibt den Gleichheitsoperator an. -

FALSEist ein Aufzählungswert für das Feld Aktiv überwacht von einem Job.

-