Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

SCPBewertung

Anmerkung

Die Informationen in diesem Abschnitt gelten nicht für Verwaltungsrichtlinientypen, einschließlich Backup-Richtlinien, Tag-Richtlinien, Chatbot-Richtlinien oder Opt-Out-Richtlinien für KI-Dienste. Weitere Informationen finden Sie unter Vererbung von Verwaltungsrichtlinien verstehen.

Da Sie mehrere Richtlinien zur Servicesteuerung (SCPs) auf unterschiedlichen Ebenen anhängen können AWS Organizations, können Sie besser verstehen, wie sie bewertet SCPs werdenSCPs, um die richtigen Ergebnisse zu erstellen.

Wie SCPs arbeiten Sie mit Allow

Damit eine Berechtigung für ein bestimmtes Konto erteilt werden kann, muss auf jeder Ebene, vom Stamm bis hin zu jeder OU, im direkten Pfad zum Konto (einschließlich des Zielkontos selbst) eine ausdrückliche Allow Erklärung vorhanden sein. Aus diesem Grund wird bei der Aktivierung SCPs eine AWS verwaltete SCP Richtlinie mit dem Namen F AWS Organizations

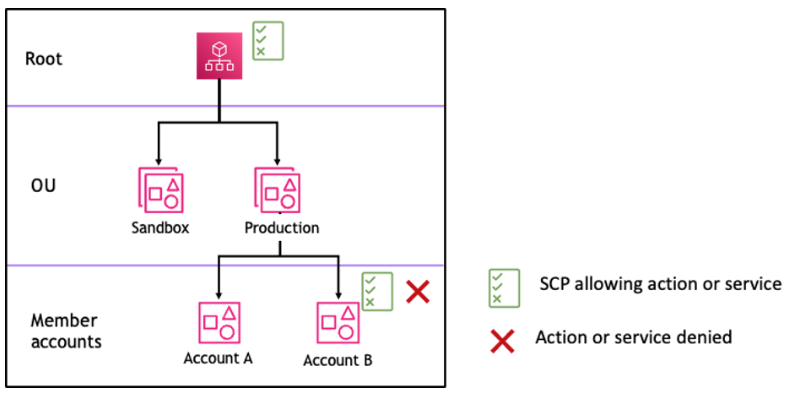

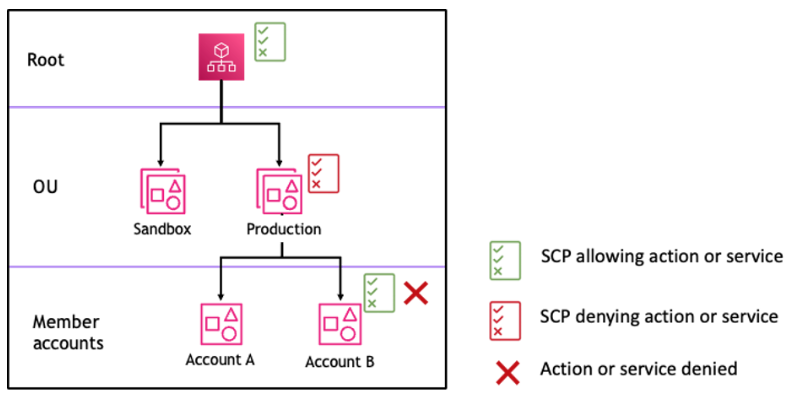

Sehen wir uns zum Beispiel das in den Abbildungen 1 und 2 gezeigte Szenario an. Damit eine Berechtigung oder ein Dienst für Konto B zugelassen werden kann, muss eine PersonSCP, die die Berechtigung oder den Dienst gewährt, mit Root, der Produktionsorganisationseinheit und mit Konto B selbst verknüpft werden.

SCPDie Evaluierung folgt einem deny-by-default Modell, d. h. alle Berechtigungen, die in der nicht ausdrücklich erlaubt SCPs sind, werden verweigert. Wenn SCPs auf keiner der Ebenen, wie Root, Production OU oder Account B, eine Zulassungsanweisung vorhanden ist, wird der Zugriff verweigert.

Hinweise

-

Eine

AllowAnweisung in einer SCP erlaubt demResourceElement, nur einen"*"Eintrag zu haben. -

Eine

AllowAussage in einem SCP kann überhaupt keinConditionElement enthalten.

Abbildung 1: Beispiel für eine Organisationsstruktur mit einer Allow Erklärung, die an Root, Production OU und Account B angehängt ist

Abbildung 2: Beispiel für eine Organisationsstruktur mit fehlender Allow Erklärung bei Production OU und deren Auswirkung auf Account B

Wie SCPs arbeite ich mit Deny

Wenn eine Berechtigung für ein bestimmtes Konto verweigert werden soll, kann jedes Konto SCP vom Stammkonto bis hin zu jeder Organisationseinheit im direkten Pfad zum Konto (einschließlich des Zielkontos selbst) diese Berechtigung verweigern.

Nehmen wir zum Beispiel an, der Organisationseinheit Produktion ist eine SCP angehängte Organisationseinheit zugeordnet, für die eine ausdrückliche Deny Anweisung für einen bestimmten Dienst angegeben ist. Zufällig ist auch eine weitere SCP Verbindung zu Root und Konto B vorhanden, die ausdrücklich den Zugriff auf denselben Dienst ermöglicht, wie in Abbildung 3 dargestellt. Infolgedessen wird sowohl Konto A als auch Konto B der Zugriff auf den Dienst verweigert, da eine Ablehnungsrichtlinie, die einer beliebigen Ebene in der Organisation zugewiesen ist, für alle Konten OUs und Mitgliedskonten, die sich darunter befinden, geprüft wird.

Abbildung 3: Beispiel für eine Organisationsstruktur mit einer Deny-Anweisung, die der Produktionsorganisation beigefügt ist, und deren Auswirkungen auf Konto B

Strategie für die Verwendung SCPs

Beim Schreiben können SCPs Sie eine Kombination aus Allow und Deny -Anweisungen verwenden, um beabsichtigte Aktionen und Dienste in Ihrer Organisation zu ermöglichen. DenyKontoauszüge sind ein wirksames Mittel zur Implementierung von Einschränkungen, die für einen größeren Teil Ihrer Organisation gelten sollten, oder OUs weil sie, wenn sie auf Stamm- oder Organisationseinheitsebene angewendet werden, sich auf alle Konten auswirken, denen das Unternehmen untersteht.

Sie können beispielsweise eine Richtlinie mithilfe von Deny Kontoauszügen Verhindern, dass Mitgliedskonten die Organisation verlassen auf der Stammebene implementieren, die für alle Konten in der Organisation gilt. Ablehnungsaussagen unterstützen auch das Bedingungselement, das bei der Erstellung von Ausnahmen hilfreich sein kann.

Tipp

Sie können die Daten des Dienstes, auf den zuletzt zugegriffen wurde, verwenden IAM, um Ihre Daten SCPs zu aktualisieren und den Zugriff nur auf AWS-Services das zu beschränken, was Sie benötigen. Weitere Informationen finden Sie im IAMBenutzerhandbuch unter Daten zum letzten Zugriff von Organizations Service für Organizations anzeigen.

AWS Organizations fügt jedem Stamm, jeder Organisationseinheit und jedem Konto bei der Erstellung ein AWS verwaltetes Objekt mit dem SCP Namen F ullAWSAccessAllow-Anweisung verwenden, um nur bestimmte Dienste zuzulassen.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:*", "cloudwatch:*", "organizations:*" ], "Resource": "*" } ] }

Eine Richtlinie, die die beiden Aussagen kombiniert, könnte wie das folgende Beispiel aussehen. Sie verhindert, dass Mitgliedskonten die Organisation verlassen, und ermöglicht die Nutzung der gewünschten AWS -Dienste. Der Organisationsadministrator kann die ullAWSAccessF-Richtlinie trennen und stattdessen diese Richtlinie anhängen.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:*", "cloudwatch:*", "organizations:*" ], "Resource": "*" }, { "Effect": "Deny", "Action":"organizations:LeaveOrganization", "Resource": "*" } ] }

Betrachten Sie nun das folgende Beispiel für eine Organisationsstruktur, um zu verstehen, wie Sie mehrere SCPs auf verschiedenen Ebenen in einer Organisation anwenden können.

Die folgende Tabelle zeigt die effektiven Richtlinien in der Organisationseinheit Sandbox.

| Szenario | SCPbei Root | SCPbei Sandbox OU | SCPauf Konto A | Daraus resultierende Richtlinie für Konto A | Daraus resultierende Richtlinie für Konto B und Konto C |

|---|---|---|---|---|---|

| 1 | Voller AWS Zugriff | Voller AWS Zugriff + S3-Zugriff verweigern | AWS Vollzugriff + EC2 Zugriff verweigern | Kein S3, kein EC2 Zugriff | Kein S3-Zugriff |

| 2 | Voller AWS Zugriff | EC2Zugriff erlauben | EC2Zugriff erlauben | EC2Zugriff erlauben | EC2Zugriff erlauben |

| 3 | S3-Zugriff verweigern | S3-Zugriff zulassen | Voller AWS Zugriff | Kein Zugriff auf Services | Kein Zugriff auf Services |

Die folgende Tabelle zeigt die effektiven Richtlinien in der Organisationseinheit Workloads.

| Szenario | SCPbei Root | SCPbei Workloads OU | SCPbei Test OU | Daraus resultierende Richtlinie bei Konto D | Daraus resultierende Richtlinien bei Production OU, Account E und Account F |

|---|---|---|---|---|---|

| 1 | Voller AWS Zugriff | Voller AWS Zugriff | Voller AWS Zugriff + EC2 Zugriff verweigern | Kein EC2 Zugriff | Voller AWS Zugriff |

| 2 | Voller AWS Zugriff | Voller AWS Zugriff | EC2Zugriff erlauben | EC2Zugriff erlauben | Voller AWS Zugriff |

| 3 | S3-Zugriff verweigern | Voller AWS Zugriff | S3-Zugriff zulassen | Kein Zugriff auf Services | Kein Zugriff auf Services |