Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Praktische Anleitung: Erstellen und Konfigurieren einer Organisation

In diesem Tutorial erstellen Sie Ihre Organisation und konfigurieren sie mit zwei AWS Mitgliedskonten. Sie erstellen eines der Mitgliedskonten in Ihrer Organisation und laden das andere Konto zum Beitritt Ihrer Organisation ein. Als Nächstes geben Sie mithilfe der Whitelist-Technik an, dass die Kontoadministratoren nur explizit aufgelistete Services und Aktionen delegieren können. Auf diese Weise können Administratoren jeden neuen Dienst, der AWS eingeführt wird, validieren, bevor sie die Nutzung durch andere Personen in Ihrem Unternehmen zulassen. Auf diese Weise bleibt die AWS Einführung eines neuen Dienstes solange verboten, bis ein Administrator den Dienst der Zulassungsliste in der entsprechenden Richtlinie hinzufügt. Das Tutorial zeigt Ihnen auch, wie Sie mithilfe einer Sperrliste sicherstellen können, dass kein Benutzer eines Mitgliedskontos die Konfiguration der erstellten Audit-Logs ändern kann. AWS CloudTrail

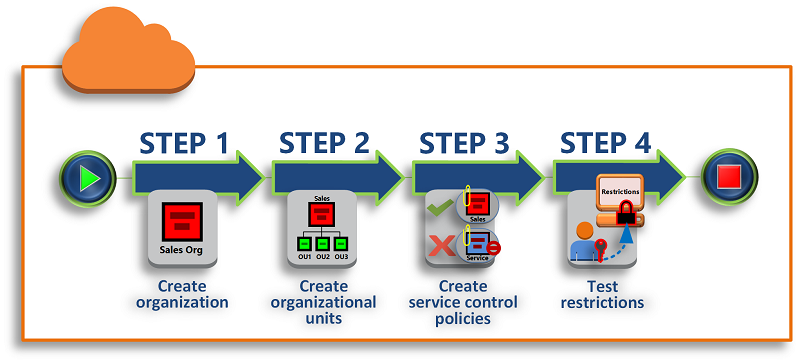

Die folgende Abbildung zeigt die wichtigsten Schritte der praktischen Anleitung.

Für keinen der Schritte in diesem Tutorial fallen Kosten auf Ihre AWS Rechnung an. AWS Organizations ist ein kostenloser Service.

Voraussetzungen

In diesem Tutorial wird davon ausgegangen, dass Sie Zugriff auf zwei bestehende haben AWS-Konten (ein drittes erstellen Sie im Rahmen dieses Tutorials) und dass Sie sich jeweils als Administrator anmelden können.

Die praktische Anleitung bezieht sich auf folgende Konten:

-

111111111111 – Das Konto, das Sie zur Erstellung der Organisation verwenden. Dieses Konto wird zum Verwaltungskonto. Der Inhaber dieses Kontos hat die E-Mail-Adresse OrgAccount111@example.com.

-

222222222222 – Ein Konto, das Sie zum Beitritt zur Organisation als Mitgliedskonto einladen. Der Inhaber dieses Kontos hat die E-Mail-Adresse member222@example.com.

-

333333333333 – Ein Konto, das Sie als Mitglied der Organisation erstellen. Der Inhaber dieses Kontos hat die E-Mail-Adresse member333@example.com.

Ersetzen Sie die obigen Wert mit den Werten für Ihre Testkonten. Wir empfehlen Ihnen, keine Produktionskonten für diese praktische Anleitung zu verwenden.

Schritt 1: Erstellen Ihrer Organisation

In diesem Schritt melden Sie sich am Konto 111111111111 als Administrator an, erstellen eine Organisation mit diesem Konto als Verwaltungskonto und laden ein vorhandenes Konto 222222222222 zum Beitritt zur Organisation als Mitgliedskonto ein.

- AWS Management Console

-

-

Melden Sie sich AWS als Administrator des Kontos 111111111111 an und öffnen Sie die Konsole.AWS Organizations

-

Wählen Sie auf der Einführungsseite Create organization (Organisation erstellen) aus.

-

Wählen Sie im Bestätigungsdialogfeld Organisation erstellen.

AWS erstellt die Organisation und zeigt Ihnen die Seite. AWS-Konten Wenn Sie sich auf einer anderen Seite befinden, wählen Sie AWS-Konten auf der linken Seite des Navigationsbereichs.

Wenn die E-Mail-Adresse des von Ihnen verwendeten Kontos noch nie von AWS verifiziert wurde, wird automatisch eine Verifizierungs-E-Mail an die Adresse gesendet, die Ihrem Verwaltungskonto zugeordnet ist. Es kann eine Verzögerung eintreten, bevor Sie die Verifizierungs-E-Mail erhalten.

-

Überprüfen Sie Ihre E-Mail-Adresse innerhalb von 24 Stunden. Weitere Informationen finden Sie unter Überprüfung der E-Mail-Adresse mit AWS Organizations.

Sie haben nun eine Organisation mit Ihrem Konto als einziges Mitglied. Dies ist das Verwaltungskonto der Organisation.

Einladen eines vorhandenen Kontos zum Beitritt Ihrer Organisation

Nachdem Sie eine Organisation erstellt haben, können Sie Konten hinzufügen. In den Schritten dieses Abschnitts laden Sie ein vorhandenes Konto zum Beitritt zu Ihrer Organisation als Mitglied ein.

- AWS Management Console

-

Einladen eines vorhandenen Kontos zum Beitritt

-

Navigieren Sie zu AWS-Konten und wählen Sie Hinzufügen eines AWS-Konto aus.

-

Wählen Sie auf der AWS-Konto Seite Eine Seite hinzufügen die Option Bestehende Seite einladen aus AWS-Konto.

-

Geben Sie in das Feld E-Mail-Adresse oder Konto-ID eines AWS-Konto einladen die E-Mail-Adresse des Kontoinhabers ein, den Sie einladen möchten, z. B. member222@example.com. Wenn Sie die AWS-Konto ID-Nummer kennen, können Sie sie stattdessen auch eingeben.

-

Geben Sie den gewünschten Text in das Feld In die Einladungs-E-Mail-Nachricht einzuschließende Nachricht ein. Dieser Text ist in der E-Mail enthalten, die an den Kontoinhaber gesendet wird.

-

Wählen Sie Einladung senden. AWS Organizations sendet die Einladung an den Kontoinhaber.

Erweitern Sie die Fehlermeldung, falls angegeben. Wenn der Fehler darauf hinweist, dass Sie Ihr Kontolimit für die Organisation überschritten haben oder dass Sie kein Konto hinzufügen können, weil Ihre Organisation noch initialisiert wird, warten Sie eine Stunde nach Erstellung der Organisation und versuchen Sie es erneut. Wenn das Problem weiterhin besteht, wenden Sie sich bitte an den AWS

-Support.

-

Im Rahmen dieser praktischen Anleitung müssen Sie nun Ihre eigene Einladung annehmen. Führen Sie einen der folgenden Schritte aus, um die Seite Invitations in der Konsole aufzurufen:

-

Öffnen Sie die E-Mail, die vom Verwaltungskonto AWS gesendet wurde, und wählen Sie den Link, um die Einladung anzunehmen. Wenn Sie dazu aufgefordert werden, melden Sie sich als Administrator am eingeladenen Mitgliedskonto an.

-

Öffnen Sie die AWS Organizations -Konsole und navigieren Sie zur Seite Einladungen.

-

Wählen Sie auf der Seite AWS-Konten Annehmen und danach Bestätigen.

Der Eingang der Einladung kann sich verzögern und Sie müssen möglicherweise warten, bis Sie die Einladung annehmen können.

-

Melden Sie sich von Ihrem Mitgliedskonto ab, und melden Sie sich als Administrator an Ihrem Verwaltungskonto an.

Erstellen eines Mitgliedskontos

In den Schritten in diesem Abschnitt erstellen Sie eine AWS-Konto , die automatisch Mitglied der Organisation ist. In diesem Tutorial bezeichnen wir dieses Konto als 333333333333.

- AWS Management Console

-

Erstellen eines Mitgliedskontos

-

Wählen Sie in der AWS Organizations Konsole auf der AWS-KontenSeite Hinzufügen aus AWS-Konto.

-

Wählen Sie auf der Seite Hinzufügen eines AWS-Konto Erstellen eines AWS-Konto aus.

-

Geben Sie unter AWS-Konto -Name) einen Namen für das Konto ein, z. B. MainApp

Account.

-

Geben Sie unter E-Mail des Stammbenutzerkontos die E-Mail-Adresse der Person ein, die Mitteilungen zu diesem Konto erhalten soll. Dieser Wert muss global eindeutig sein. Zwei Konten können nicht dieselbe E-Mail-Adresse haben. Sie können beispielsweise etwas verwenden wie: mainapp@example.com.

-

Für IAM role name (IAM-Rollenname) können Sie das Feld leer lassen und automatisch den Standardrollenamen OrganizationAccountAccessRole verwenden oder Ihren eigenen Namen angeben. Mit dieser Rolle können Sie auf das neue Mitgliedskonto zugreifen, wenn Sie am Verwaltungskonto als IAM-Benutzer angemeldet sind. Lassen Sie das Feld im Rahmen dieser Anleitung leer, um AWS Organizations

anzuweisen, die Rolle mit dem Standardnamen zu erstellen.

-

Wählen Sie Erstellen AWS-Konto. Möglicherweise müssen Sie kurz warten und die Seite aktualisieren, damit das neue Konto auf der Seite AWS-Konten angezeigt wird.

Wenn Sie einen Fehler erhalten, der darauf hinweist, dass Sie Ihr Kontolimit für die Organisation überschritten haben oder dass Sie kein Konto hinzufügen können, weil Ihre Organisation noch initialisiert wird, warten Sie eine Stunde nach Erstellung der Organisation und versuchen Sie es erneut. Wenn das Problem weiterhin besteht, wenden Sie sich bitte an den AWS

-Support.

Schritt 2: Erstellen der Organisationseinheiten

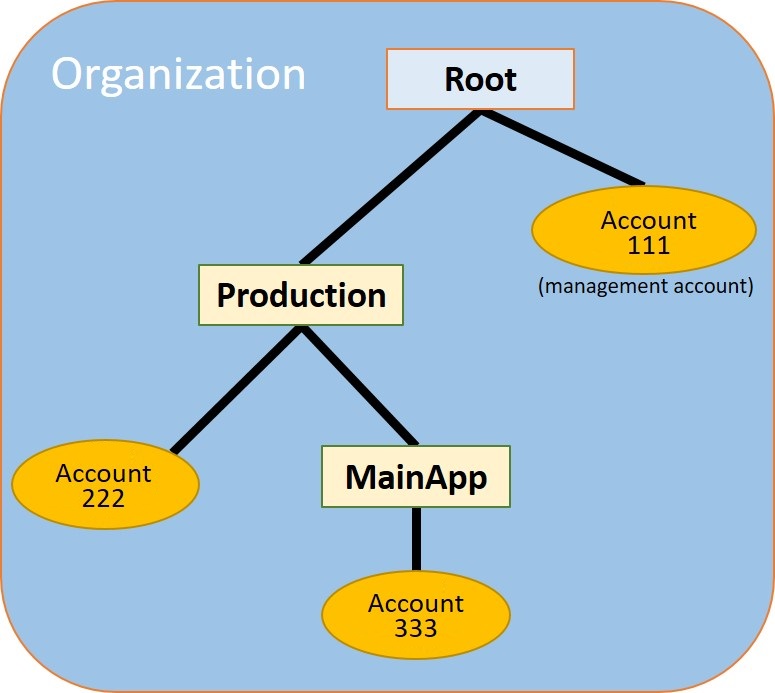

In den Schritten in diesem Abschnitt erstellen Sie Organisationseinheiten und platzieren Ihre Mitgliedskonten in diese Einheiten. Sie erhalten am Ende eine Hierarchie, wie in der folgenden Abbildung dargestellt. Das Verwaltungskonto bleibt im Stamm. Ein Mitgliedskonto wird in die Produktionsorganisationseinheit verschoben, und das andere Mitgliedskonto wird in die MainApp Organisationseinheit verschoben, die der Produktionsorganisation untergeordnet ist.

- AWS Management Console

-

Erstellen und Auffüllen der Organisationseinheiten

In den folgenden Schritten interagieren Sie mit Objekten, für die Sie entweder den Namen des Objekts selbst oder das Optionsfeld neben dem Objekt auswählen können.

-

Wenn Sie den Namen des Objekts auswählen, öffnen Sie eine neue Seite, auf der die Objektdetails angezeigt werden.

-

Wenn Sie das Optionsfeld neben dem Objekt auswählen, identifizieren Sie das Objekt, auf das eine andere Aktion angewendet werden soll, z. B. eine Menüoption.

Die folgenden Schritte haben Sie das Optionsfeld zu wählen, so dass Sie dann auf das zugeordnete Objekt reagieren können, indem Sie Menüoptionen vornehmen.

-

Navigieren Sie in der AWS Organizations -Konsole zur Seite AWS-Konten.

-

Aktivieren Sie das

-Kontrollkästchen neben dem Stamm-Container.

-Kontrollkästchen neben dem Stamm-Container.

-

Wählen Sie das Drop-down-Menü Aktionen und dann unter Organisationseinheit die Option Neu erstellen aus.

-

Geben Sie auf der Seite Organisationseinheit im Stamm erstellen für den Namen der Organisationseinheit Production ein und wählen Sie dann Organisationseinheit erstellen.

-

Aktivieren Sie das Kontrollkästchen

neben der neuen Produktions-OU.

neben der neuen Produktions-OU.

-

Wählen Sie Aktionen und dann unter Organisationseinheit die Option Neu erstellen aus.

-

Geben Sie auf der Seite Organisationseinheit in Produktion erstellen für den Namen der zweiten Organisationseinheit MainApp ein und wählen Sie dann Organisationseinheit erstellen.

Nun können Sie Ihre Mitgliedskonten in diese Organisationseinheiten verschieben.

-

Kehren Sie zur Seite AWS-Konten zurück, und erweitern Sie dann den Baum unter Ihrer Produktions-OU, indem Sie das Dreieck

daneben auswählen. Dadurch wird die MainAppOrganisationseinheit als untergeordnetes Element von Production angezeigt.

daneben auswählen. Dadurch wird die MainAppOrganisationseinheit als untergeordnetes Element von Production angezeigt.

-

Aktivieren Sie neben 333333333333 das Kontrollkästchen

(nicht seinen Namen), wählen Sie Aktionen und dann unter AWS-Konto die Option Verschieben.

(nicht seinen Namen), wählen Sie Aktionen und dann unter AWS-Konto die Option Verschieben.

-

Wählen Sie auf der Seite Move AWS-Konto '3333333333' das Dreieck neben Production aus, um es zu erweitern. Wählen Sie neben dem MainAppOptionsfeld das Optionsfeld

(nicht den Namen) und anschließend das Optionsfeld „Verschieben“ aus. AWS-Konto

(nicht den Namen) und anschließend das Optionsfeld „Verschieben“ aus. AWS-Konto

-

Aktivieren Sie neben 222222222222 das Kontrollkästchen

(nicht seinen Namen), wählen Sie Aktionen und dann unter AWS-Konto die Option Verschieben aus.

(nicht seinen Namen), wählen Sie Aktionen und dann unter AWS-Konto die Option Verschieben aus.

-

Wählen Sie auf der Move-Seite AWS-Konto „222222222222“ neben Produktion das Optionsfeld (nicht den Namen) und anschließend „Verschieben“ aus. AWS-Konto

Schritt 3: Erstellen von Service-Kontrollrichtlinien

In den folgenden Schritten erstellen Sie drei Service-Kontrollrichtlinien (SCPs) und hängen sie an den Stamm und die Organisationseinheiten an, um die Aktionen zu beschränken, die Benutzer in den Konten der Organisation ausführen können. Der erste SCP verhindert, dass jemand in einem der Mitgliedskonten die von Ihnen konfigurierten Protokolle erstellt oder ändert. AWS CloudTrail Das Verwaltungskonto ist von keinem SCP betroffen. Nachdem Sie das CloudTrail SCP angewendet haben, müssen Sie daher alle Protokolle vom Verwaltungskonto aus erstellen.

Aktivieren des Service-Kontrollrichtlinientyps für die Organisation

Bevor Sie einen Richtlinientyp an einen Root oder eine beliebige Organisationseinheit innerhalb des Roots anfügen können, müssen Sie den Richtlinientyp für die Organisation aktualisieren. Richtlinientypen sind nicht standardmäßig aktiviert. In diesem Abschnitt erfahren Sie, wie Sie den Service-Kontrollrichtlinientyp (SCP) in Ihrer Organisation aktivieren.

- AWS Management Console

-

So aktivieren Sie SCPs für Ihre Organisation

-

Navigieren Sie zu Richtlinien und wählen Sie dann Service-Kontrollrichtlinien aus.

-

Wählen Sie auf der Seite Service-Kontrollrichtlinien Aktivieren von Service-Kontrollrichtlinien aus.

Es wird ein grünes Banner angezeigt, das Sie darüber informiert, dass Sie jetzt SCPs in Ihrer Organisation erstellen können.

Erstellen Sie SCPs

Nachdem Servicesteuerungsrichtlinien in Ihrer Organisation aktiviert sind, können Sie die drei Richtlinien erstellen, die Sie für dieses Lernprogramm benötigen.

- AWS Management Console

-

Um den ersten SCP zu erstellen, der Konfigurationsaktionen blockiert CloudTrail

-

Navigieren Sie zu Richtlinien und wählen Sie dann Service-Kontrollrichtlinien aus.

-

Wählen Sie auf der Seite Service-Kontrollrichtlinien die Option Richtlinie erstellen aus.

-

Geben Sie unter Policy name (Richtlinienname) Block

CloudTrail Configuration Actions ein.

-

Wählen Sie im Abschnitt Richtlinie in der Liste der Dienste auf der rechten Seite CloudTrail den Dienst aus. Wählen Sie dann die folgenden Aktionen aus: AddTagsCreateTrailDeleteTrail, RemoveTags, StartLogging, StopLogging, und UpdateTrail.

-

Wählen Sie im rechten Bereich die Optionen Ressource hinzufügen und angeben CloudTrailund Alle Ressourcen aus. Wählen Sie dann Add resource (Ressource hinzufügen).

Die Richtlinienanweisung auf der linken Seite sollte in etwa wie folgt aussehen.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1234567890123",

"Effect": "Deny",

"Action": [

"cloudtrail:AddTags",

"cloudtrail:CreateTrail",

"cloudtrail:DeleteTrail",

"cloudtrail:RemoveTags",

"cloudtrail:StartLogging",

"cloudtrail:StopLogging",

"cloudtrail:UpdateTrail"

],

"Resource": [

"*"

]

}

]

}

-

Wählen Sie Richtlinie erstellen aus.

Die zweite Richtlinie definiert eine Whitelist aller Services und Aktionen, die Sie für Benutzer und Rollen in der Produktionsorganisationseinheit aktivieren möchten. Wenn Sie fertig sind, können Benutzer in der Organisationseinheit "Production" nur auf die die aufgelisteten Services und Aktionen zugreifen.

- AWS Management Console

-

So erstellen Sie die zweiten Richtlinie zur Aufnahme von genehmigten Services in die Whitelist für die Produktionsorganisationseinheit

-

Wählen Sie auf der Seite Service-Kontrollrichtlinien die Option Richtlinie erstellen aus.

-

Geben Sie unter Policy name (Richtlinienname) Allow

List for All Approved Services ein.

-

Positionieren Sie den Cursor im rechten Bereich des Abschnitts Policy (Richtlinie) und fügen Sie eine Richtlinie wie die folgende ein.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1111111111111",

"Effect": "Allow",

"Action": [

"ec2:*",

"elasticloadbalancing:*",

"codecommit:*",

"cloudtrail:*",

"codedeploy:*"

],

"Resource": [ "*" ]

}

]

}

-

Wählen Sie Richtlinie erstellen aus.

Die endgültige Richtlinie enthält eine Liste der Dienste, deren Nutzung in der MainApp Organisationseinheit gesperrt ist. In diesem Tutorial blockieren Sie den Zugriff auf Amazon DynamoDB für alle Konten, die sich in der MainAppOrganisationseinheit befinden.

- AWS Management Console

-

Um die dritte Richtlinie zu erstellen, die den Zugriff auf Dienste verweigert, die in der Organisationseinheit nicht verwendet werden können MainApp

-

Wählen Sie auf der Seite Service-Kontrollrichtlinien die Option Richtlinie erstellen aus.

-

Geben Sie unter Policy name (Richtlinienname) Deny

List for MainApp Prohibited Services ein.

-

Wählen Sie im Abschnitt Policy (Richtlinie) auf der linken Seite Amazon DynamoDB für den Service aus. Wählen Sie für die Aktion All actions (Alle Aktionen) aus.

-

Wählen Sie ebenfalls auf der linken Seite Ressource hinzufügen und geben Sie DynamoDB und Alle Ressourcen an. Wählen Sie dann Add resource (Ressource hinzufügen).

Die Richtlinienanweisung auf der rechten Seite wird aktualisiert und sieht in etwa wie folgt aus.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [ "dynamodb:*" ],

"Resource": [ "*" ]

}

]

}

-

Wählen Sie Create Policy (Richtlinie erstellen), um die SCP zu speichern.

Anfügen der SCPs an Ihre Organisationseinheiten

Nachdem die Service-Kontrollrichtlinien erstellt und für Ihren Root-Benutzer aktiviert sind, können Sie sie an den Root-Benutzer und die Organisationseinheiten anfügen.

- AWS Management Console

-

Anfügen der Richtlinien an den Root und die Organisationseinheiten

-

Navigieren Sie zur Seite AWS-Konten.

-

Wählen Sie auf der Seite AWS-Konten Stamm (seinen Namen, nicht das Optionsfeld) aus, um zur Detailseite zu navigieren.

-

Wählen Sie auf der Seite Stamm-Details die Registerkarte Richtlinien aus, und wählen Sie dann unter Service-Kontrollrichtlinien die Option Anfügen aus.

-

Wählen Sie auf der Seite Service-Kontrollrichtlinie anfügen das Optionsfeld neben dem SCP mit dem Namen Block

CloudTrail Configuration Actions aus und wählen Sie dann Anfügen aus. In diesem Tutorial fügen Sie sie an das Stammverzeichnis an, sodass sie sich auf alle Mitgliedskonten auswirkt, um zu verhindern, dass jemand die Art und Weise, wie Sie konfiguriert haben, ändert. CloudTrail

Auf der Seite Stamm-Details auf der Registerkarte Richtlinien wird nun angezeigt, dass zwei SCPs mit dem Stamm verbunden sind: der gerade angehängte und der Standard-FullAWSAccess-SCP.

-

Navigieren Sie zurück zur Seite AWS-Konten und wählen Sie die Produktions-OU (der Name, nicht das Optionsfeld), um zur Detailseite zu navigieren.

-

Wählen Sie auf der Detailseite der Produktions-OU die Registerkarte Richtlinien aus.

-

Wählen Sie unter Service-Kontrollrichtlinien die Option Anfügen aus.

-

Wählen Sie auf der Seite Service-Kontrollrichtlinie anfügen das Optionsfeld neben Allow List for All

Approved Services aus und wählen Sie dann Anfügen aus. Dadurch können Benutzer oder Rollen in Mitgliedskonten in der Produktionsorganisationseinheit auf die genehmigten Services zugreifen.

-

Wählen Sie erneut die Registerkarte Richtlinien, um zu sehen, dass zwei SCPs an die OU angehängt sind: der gerade angehängte und der Standard-FullAWSAccess-SCP. Da die FullAWSAccess-SCP jedoch auch eine Whitelist ist, mit der alle Services und Aktionen freigegeben werden, müssen Sie jetzt die Zuweisung dieser SCP aufheben, um sicherzustellen, dass nur Ihre genehmigten Services zulässig sind.

-

Um die Standardrichtlinie aus der Produktionsorganisationseinheit zu entfernen, wählen Sie das Optionsfeld AWSAccessVollständig aus, wählen Sie Trennen und dann im Bestätigungsdialogfeld die Option Richtlinie trennen aus.

Nachdem Sie die Standardrichtlinie entfernt haben, verlieren alle der Produktions-OU untergeordneten Mitgliedskonten den Zugriff auf sämtliche Aktionen und Services, die nicht in der im vorherigen Schritt zugewiesenen Whitelist-SCP enthalten sind. Alle Anforderungen zur Verwendung von Aktionen, die nicht in der Allow List for All Approved Services (Whitelist für alle zugelassenen Services) enthalten sind, werden verweigert. Dies gilt auch dann, wenn ein Administrator in einem Konto Zugriff auf einen anderen Service gewährt, indem er einem Benutzer in einem der Mitgliedskonten eine IAM-Berechtigungsrichtlinie zuweist.

-

Jetzt können Sie den SCP mit dem Namen anhängenDeny List for MainApp

Prohibited services, um zu verhindern, dass jemand in den Konten in der MainApp Organisationseinheit einen der eingeschränkten Dienste nutzt.

Navigieren Sie dazu zu der AWS-KontenSeite, wählen Sie das dreieckige Symbol, um den Zweig der Produktionseinheit zu erweitern, und wählen Sie dann die MainAppOrganisationseinheit (ihren Namen, nicht das Optionsfeld), um zum Inhalt zu gelangen.

-

Wählen Sie auf der MainAppDetailseite die Registerkarte Richtlinien aus.

-

Wählen Sie unter Service Control-Richtlinien die Option Anhängen aus und wählen Sie dann in der Liste der verfügbaren Richtlinien das Optionsfeld neben Liste für MainApp verbotene Dienste ablehnen aus, und wählen Sie dann Richtlinie anhängen aus.

Schritt 4: Testen der Organisationsrichtlinien

Sie können sich jetzt als Benutzer bei einem der Mitgliedskonten anmelden und versuchen, verschiedene AWS -Aktionen auszuführen:

-

Wenn Sie sich als Benutzer am Verwaltungskonto anmelden, können Sie jede Operation ausführen, die Ihre IAM-Berechtigungsrichtlinien zulassen. Die Service-Kontrollrichtlinien wirken sich nicht auf Benutzer oder Rollen im Verwaltungskonto aus, egal in welchem Stamm-Benutzer oder welcher Organisationseinheit sich das Konto befindet.

-

Wenn Sie sich als Benutzer im Konto 222222222222 anmelden, können Sie alle Aktionen ausführen, die in der Zulassungsliste zulässig sind. AWS Organizations verweigert jeden Versuch, eine Aktion in einem Dienst auszuführen, der nicht auf der Zulassungsliste steht. Lehnt AWS Organizations außerdem jeden Versuch ab, eine der CloudTrail Konfigurationsaktionen durchzuführen.

-

Wenn Sie sich als ein Benutzer in Konto „333333333333“ anmelden, können Sie sämtliche Aktionen ausführen, die laut Whitelist zulässig und laut Sperrliste nicht blockiert sind. AWS Organizations lehnt jede Aktion ab, die nicht in der Whitelist-Richtlinie enthalten ist, sowie jede Aktion, die in der Sperrlistenrichtlinie aufgeführt ist. Lehnt AWS Organizations außerdem jeden Versuch ab, eine der CloudTrail Konfigurationsaktionen durchzuführen.