Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Lokale Netzwerkkonnektivität für Outposts-Racks

Sie benötigen die folgenden Komponenten, um Ihr Outposts-Rack mit Ihrem lokalen Netzwerk zu verbinden:

-

Physische Konnektivität vom Outpost-Patchpanel zu den lokalen Netzwerkgeräten Ihrer Kunden.

-

Link Aggregation Control Protocol (LACP), um zwei Link Aggregation Group (LAG) -Verbindungen zu Ihren Outpost-Netzwerkgeräten und zu Ihren lokalen Netzwerkgeräten herzustellen.

-

Virtuelle LAN (VLAN) Konnektivität zwischen dem Outpost und den lokalen Netzwerkgeräten Ihrer Kunden.

-

point-to-pointLayer-3-Konnektivität für jedenVLAN.

-

Border Gateway Protocol (BGP) für die Routenankündigung zwischen dem Outpost und Ihrem lokalen Service-Link.

-

BGPfür die Routenankündigung zwischen dem Outpost und Ihrem lokalen Netzwerkgerät für die Konnektivität zum lokalen Gateway.

Inhalt

Tatsächliche Konnektivität

Ein Outposts-Rack besteht aus zwei physischen Netzwerkgeräten, die an Ihr lokales Netzwerk angeschlossen werden.

Ein Outpost benötigt mindestens zwei physische Verbindungen zwischen diesen Outpost-Netzwerkgeräten und Ihren lokalen Netzwerkgeräten. Ein Outpost unterstützt die folgenden Uplink-Geschwindigkeiten und -Mengen für jedes Outpost-Netzwerkgerät.

| Uplink-Geschwindigkeit | Anzahl der Uplinks |

|---|---|

|

1 Gbit/s |

1, 2, 4, 6, oder 8 |

|

10 Gbit/s |

1, 2, 4, 8, 12, oder 16 |

|

40 Gbit/s oder 100 Gbit/s |

1, 2, oder 4 |

Die Uplink-Geschwindigkeit und -Menge sind auf jedem Outpost-Netzwerkgerät symmetrisch. Wenn Sie 100 Gbit/s als Uplink-Geschwindigkeit verwenden, müssen Sie den Link mit Vorwärtsfehlerkorrektur () konfigurieren. FEC CL91

Outposts-Racks können Singlemode-Glasfaser (SMF) mit Lucent Connector (LC), Multimode-Glasfaser (MMF) oder MMF OM4 mit LC unterstützen. AWS stellt die Optik bereit, die mit der Glasfaser kompatibel ist, die Sie an der Rack-Position bereitstellen.

In der folgenden Abbildung ist die physische Abgrenzung das Glasfaser-Patchpanel in jedem Outpost. Sie stellen die Glasfaserkabel bereit, die erforderlich sind, um den Outpost mit dem Patchpanel zu verbinden.

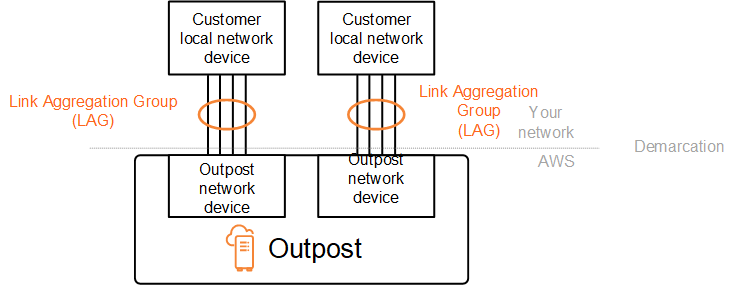

Link-Aggregation

AWS Outposts verwendet das Link Aggregation Control Protocol (LACP), um zwei Link Aggregation Group (LAG) -Verbindungen herzustellen, eine von jedem Outpost-Netzwerkgerät zu jedem lokalen Netzwerkgerät. Die Links von jedem Outpost-Netzwerkgerät werden zu einem Ethernet LAG zusammengefasst, das eine einzelne Netzwerkverbindung darstellt. Diese werden LACP mit Standard-Fasttimern LAGs verwendet. Sie können nicht für die Verwendung von langsamen Timern konfigurierenLAGs.

Um eine Outpost-Installation an Ihrem Standort zu aktivieren, müssen Sie Ihre Seite der LAG Verbindungen auf Ihren Netzwerkgeräten konfigurieren.

Aus logischer Sicht sollten Sie die Outpost-Patchpanels als Abgrenzungspunkt ignorieren und die Outpost-Netzwerkgeräte verwenden.

Bei Bereitstellungen mit mehreren Racks muss ein Outpost vier Racks LAGs zwischen der Aggregationsebene der Outpost-Netzwerkgeräte und Ihren lokalen Netzwerkgeräten haben.

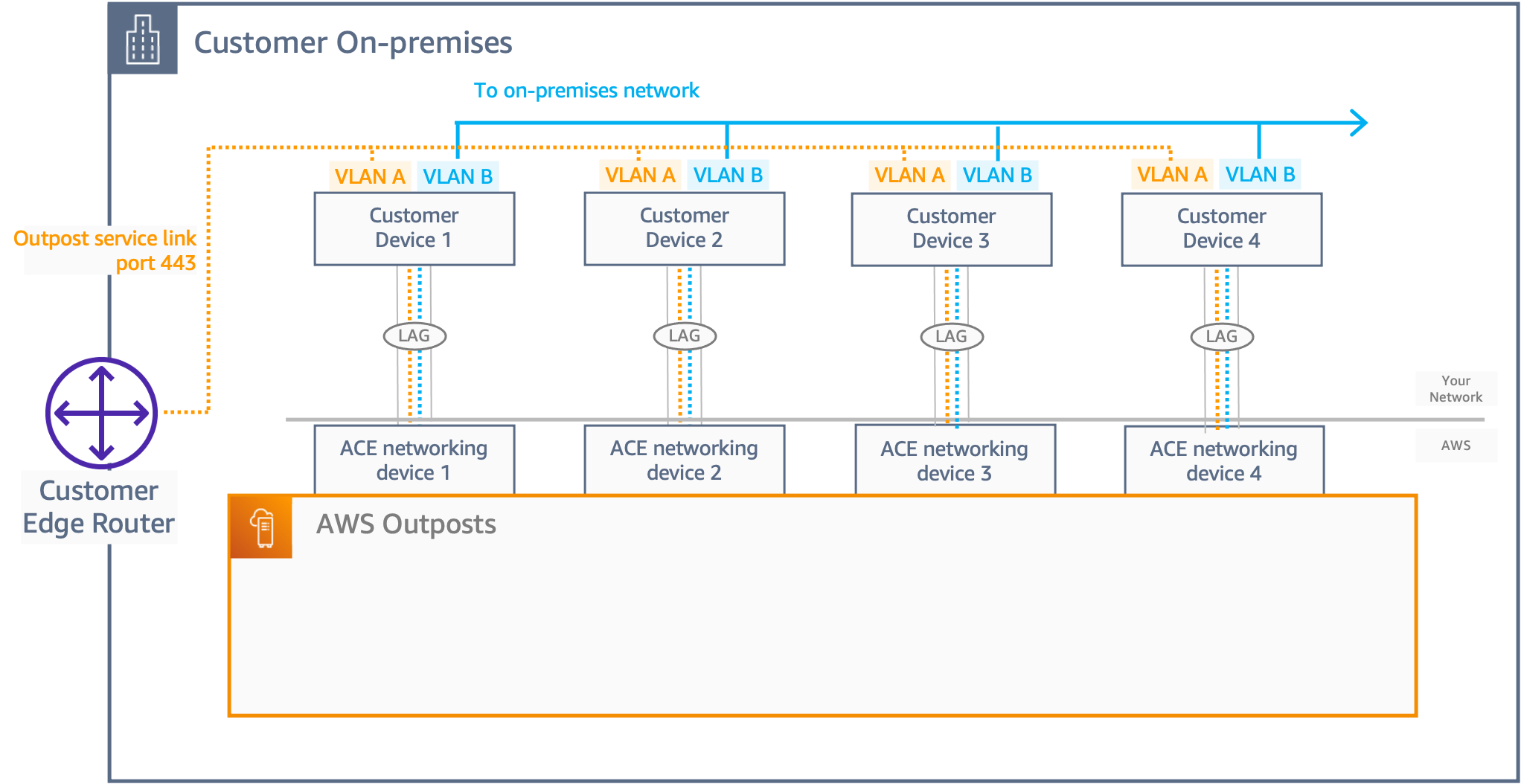

Das folgende Diagramm zeigt vier physische Verbindungen zwischen jedem Outpost-Netzwerkgerät und dem angeschlossenen lokalen Netzwerkgerät. Wir verwenden EthernetLAGs, um die physischen Verbindungen zwischen den Outpost-Netzwerkgeräten und den lokalen Netzwerkgeräten des Kunden zu aggregieren.

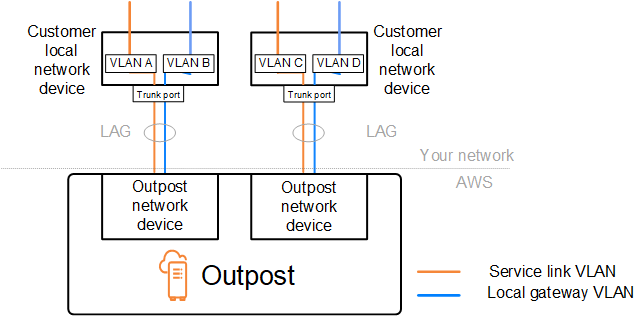

Virtuell LANs

Jede LAG Verbindung zwischen einem Outpost-Netzwerkgerät und einem lokalen Netzwerkgerät muss als IEEE 802.1q-Ethernet-Trunk konfiguriert werden. Dies ermöglicht die Verwendung mehrerer Datenpfade VLANs für die Netzwerktrennung.

Jeder Outpost verfügt über FolgendesVLANs, um mit Ihren lokalen Netzwerkgeräten zu kommunizieren:

-

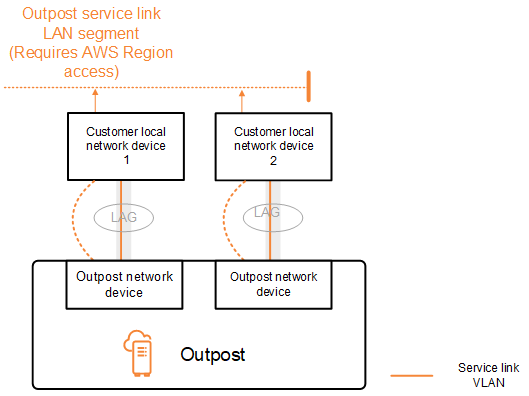

Service Link VLAN — Ermöglicht die Kommunikation zwischen Ihrem Outpost und Ihren lokalen Netzwerkgeräten, um einen Service-Link-Pfad für die Service Link-Konnektivität einzurichten. Weitere Informationen finden Sie unter AWS Outposts -Konnektivität zu AWS -Regionen.

-

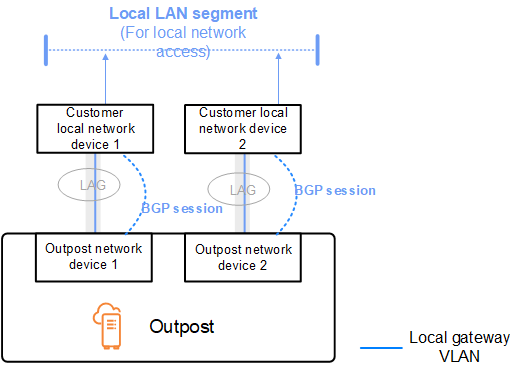

Lokales Gateway VLAN — Ermöglicht die Kommunikation zwischen Ihrem Outpost und Ihren lokalen Netzwerkgeräten, um einen lokalen Gateway-Pfad einzurichten, um Ihre Outpost-Subnetze und Ihr lokales Netzwerk zu verbinden. Outpost Local Gateway nutzt diesVLAN, um Ihren Instanzen die Konnektivität zu Ihrem lokalen Netzwerk zu bieten, was auch den Internetzugang über Ihr Netzwerk beinhalten kann. Weitere Informationen finden Sie unter Lokales Gateway.

Sie können den Service Link VLAN und das lokale Gateway VLAN nur zwischen dem Outpost und den lokalen Netzwerkgeräten Ihres Kunden konfigurieren.

Ein Outpost ist so konzipiert, dass er die Datenpfade für Service Link und lokales Gateway in zwei isolierte Netzwerke aufteilt. Auf diese Weise können Sie auswählen, welches Ihrer Netzwerke mit Diensten kommunizieren kann, die auf dem Outpost ausgeführt werden. Es ermöglicht Ihnen auch, den Service Link zu einem vom lokalen Gateway-Netzwerk isolierten Netzwerk zu machen, indem Sie mehrere Routing-Tabellen auf dem lokalen Netzwerkgerät Ihres Kunden verwenden, die allgemein als virtuelle Routing- und Forwarding-Instances (VRF) bezeichnet werden. Die Demarkationslinie befindet sich am Port der Outpost-Netzwerkgeräte. AWS verwaltet jede Infrastruktur auf der AWS Seite der Verbindung, und Sie verwalten jede Infrastruktur auf Ihrer Seite der Leitung.

Um Ihren Outpost während der Installation und des laufenden Betriebs in Ihr lokales Netzwerk zu integrieren, müssen Sie die VLANs verbrauchten Ressourcen den Outpost-Netzwerkgeräten und den lokalen Netzwerkgeräten des Kunden zuordnen. Sie müssen diese Informationen vor der Installation angeben. AWS Weitere Informationen finden Sie unter Checkliste zur Netzwerkbereitschaft.

Netzwerk-Layer-Konnektivität

Um Konnektivität auf Netzwerkebene herzustellen, ist jedes Outpost-Netzwerkgerät mit virtuellen Schnittstellen (VIFs) konfiguriert, die jeweils VLAN die jeweilige IP-Adresse enthalten. Über diese VIFs können AWS Outposts Netzwerkgeräte IP-Konnektivität und BGP Sitzungen mit Ihren lokalen Netzwerkgeräten einrichten.

Wir empfehlen Folgendes:

-

Verwenden Sie ein dediziertes Subnetz mit einem /30 oder /31CIDR, um diese logische Konnektivität darzustellen. point-to-point

-

Stellen Sie keine Brücke VLANs zwischen Ihren lokalen Netzwerkgeräten her.

Für die Konnektivität auf Netzwerkebene müssen Sie zwei Pfade einrichten:

-

Service-Link-Pfad — Um diesen Pfad einzurichten, geben Sie ein VLAN Subnetz mit einem Bereich von /30 oder /31 und eine IP-Adresse für jeden Service-Link VLAN auf dem AWS Outposts Netzwerkgerät an. Virtuelle Service-Link-Schnittstellen (VIFs) werden für diesen Pfad verwendet, um IP-Konnektivität und BGP Sitzungen zwischen Ihrem Outpost und Ihren lokalen Netzwerkgeräten für die Service Link-Konnektivität herzustellen. Weitere Informationen finden Sie unter AWS Outposts -Konnektivität zu AWS -Regionen.

-

Lokaler Gateway-Pfad — Um diesen Pfad einzurichten, geben Sie ein VLAN Subnetz mit einem Bereich von /30 oder /31 und eine IP-Adresse für das lokale Gateway VLAN auf dem Netzwerkgerät an. AWS Outposts Lokale Gateways VIFs werden auf diesem Pfad verwendet, um IP-Konnektivität und BGP Sitzungen zwischen Ihrem Outpost und Ihren lokalen Netzwerkgeräten für Ihre lokale Ressourcenkonnektivität herzustellen.

Das folgende Diagramm zeigt die Verbindungen von jedem Outpost-Netzwerkgerät zum lokalen Netzwerkgerät des Kunden für den Service-Link-Pfad und den lokalen Gateway-Pfad. Für dieses VLANs Beispiel gibt es vier:

-

VLANA steht für den Service-Link-Pfad, der das Outpost-Netzwerkgerät 1 mit dem lokalen Netzwerkgerät 1 des Kunden verbindet.

-

VLANB steht für den lokalen Gateway-Pfad, der das Outpost-Netzwerkgerät 1 mit dem lokalen Netzwerkgerät 1 des Kunden verbindet.

-

VLANC steht für den Service-Link-Pfad, der das Outpost-Netzwerkgerät 2 mit dem lokalen Netzwerkgerät 2 des Kunden verbindet.

-

VLAND steht für den lokalen Gateway-Pfad, der das Outpost-Netzwerkgerät 2 mit dem lokalen Netzwerkgerät 2 des Kunden verbindet.

Die folgende Tabelle zeigt Beispielwerte für die Subnetze, die das Outpost-Netzwerkgerät 1 mit dem lokalen Netzwerkgerät 1 des Kunden verbinden.

| VLAN | Subnetz | Kundengerät 1 (IP) | AWS OND1 IP |

|---|---|---|---|

| A |

10.0.0.0/30 |

10.0.0.2 | 10.0.0.1 |

| B | 172.16.0.0/30 |

172,16,0,2 |

172,16,0,1 |

Die folgende Tabelle zeigt Beispielwerte für die Subnetze, die das Outpost-Netzwerkgerät 2 mit dem lokalen Netzwerkgerät 2 des Kunden verbinden.

| VLAN | Subnetz | Kundengerät 2 (IP) | AWS OND2 IP |

|---|---|---|---|

| C |

10.0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172.16.0.4/30 |

172.16.0.6 |

172.16.0.5 |

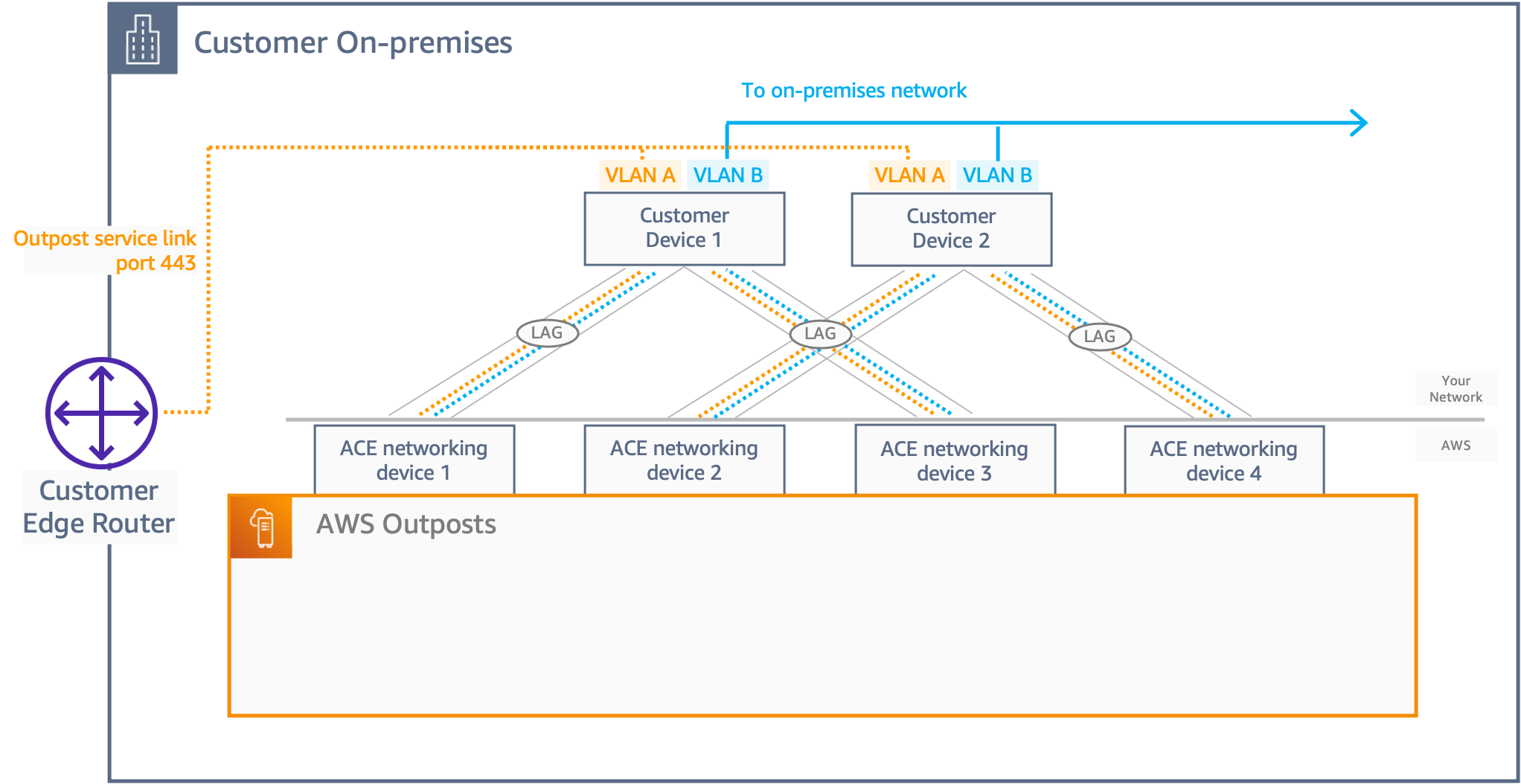

ACERack-Konnektivität

Anmerkung

Überspringen Sie diesen Abschnitt, wenn Sie kein ACE Rack benötigen.

Ein Aggregations-, Core-, Edge- (ACE) -Rack dient als Netzwerkaggregationspunkt für Outpost-Bereitstellungen mit mehreren Racks. Sie müssen ein ACE Rack verwenden, wenn Sie über vier oder mehr Computer-Racks verfügen. Wenn Sie weniger als vier Computer-Racks haben, aber in future eine Erweiterung auf vier oder mehr Racks planen, empfehlen wir, dass Sie frühestens ein ACE Rack installieren.

Mit einem ACE Rack sind die Outposts-Netzwerkgeräte nicht mehr direkt an Ihre lokalen Netzwerkgeräte angeschlossen. Stattdessen sind sie mit dem ACE Rack verbunden, das die Konnektivität zu den Outposts-Racks ermöglicht. In dieser Topologie ist er für AWS die VLAN Schnittstellenzuweisung und Konfiguration zwischen Outposts-Netzwerkgeräten und den ACE Netzwerkgeräten verantwortlich.

Ein ACE Rack umfasst vier Netzwerkgeräte, die für maximale Stabilität mit zwei vorgelagerten Kundengeräten in einem lokalen Kundennetzwerk oder mit vier vorgelagerten Kundengeräten verbunden werden können.

Die folgenden Bilder zeigen die beiden Netzwerktopologien.

Die folgende Abbildung zeigt die vier ACE Netzwerkgeräte des ACE Racks, die mit zwei vorgelagerten Kundengeräten verbunden sind:

Die folgende Abbildung zeigt die vier ACE Netzwerkgeräte des ACE Racks, die mit vier vorgelagerten Kundengeräten verbunden sind:

Service BGP Link-Konnektivität

Der Outpost richtet eine externe BGP Peering-Sitzung zwischen jedem Outpost-Netzwerkgerät und dem lokalen Netzwerkgerät des Kunden ein, um die Service Link-Konnektivität über den Service Link herzustellen. VLAN Die BGP Peering-Sitzung wird zwischen den IP-Adressen /30 oder /31 eingerichtet, die für die bereitgestellt wurden. point-to-point VLAN Jede BGP Peering-Sitzung verwendet eine private autonome Systemnummer (ASN) auf dem Outpost-Netzwerkgerät und eineASN, die Sie für die lokalen Netzwerkgeräte Ihrer Kunden auswählen. AWS stellt die Attribute im Rahmen des Installationsvorgangs bereit.

Stellen Sie sich das Szenario vor, in dem Sie einen Outpost mit zwei Outpost-Netzwerkgeräten haben, die über eine Service-Verbindung VLAN mit zwei lokalen Netzwerkgeräten des Kunden verbunden sind. Sie konfigurieren die folgenden Infrastruktur- und BGP ASN Kundenattribute für lokale Netzwerkgeräte für jeden Service-Link:

-

Die Serviceverbindung BGPASN. 2 Byte (16 Bit) oder 4 Byte (32 Bit). Die gültigen Werte sind 64512–65535 oder 4200000000–4294967294.

-

Die Infrastruktur. CIDR Das muss ein /26 CIDR pro Rack sein.

-

Die BGP Service-Link-Peer-IP-Adresse für das lokale Netzwerkgerät 1 des Kunden.

-

Der BGP Service-Link-Peer für das lokale Netzwerkgerät 1 des KundenASN. Die gültigen Werte lauten 1–4294967294.

-

Die BGP Peer-IP-Adresse des Service-Link-Peers für das lokale Netzwerkgerät 2 des Kunden.

-

Der BGP Service-Link-Peer für das lokale Netzwerkgerät 2 des KundenASN. Die gültigen Werte lauten 1–4294967294. Weitere Informationen finden Sie unter RFC4893

.

Der Outpost richtet VLAN mithilfe des folgenden Verfahrens eine BGP externe Peering-Sitzung über den Service-Link ein:

-

Jedes Outpost-Netzwerkgerät verwendet den, ASN um eine BGP Peering-Sitzung mit seinem verbundenen lokalen Netzwerkgerät einzurichten.

-

Outpost-Netzwerkgeräte geben den CIDR Bereich /26 als zwei CIDR /27-Bereiche an, um Verbindungs- und Geräteausfälle zu unterstützen. Jedes gibt OND sein eigenes /27-Präfix mit einer AS-Path-Länge von 1 sowie die /27-Präfixe aller anderen ONDs mit einer AS-Path-Länge von 4 als Backup an.

-

Das Subnetz wird für die Konnektivität vom Outpost zur Region verwendet. AWS

Wir empfehlen Ihnen, die Netzwerkausrüstung Ihrer Kunden so zu konfigurieren, dass sie BGP Werbung von Outposts erhalten, ohne die BGP Attribute zu ändern. Das Kundennetzwerk sollte Routen von Outposts mit einer AS-Pfadlänge von 1 gegenüber Routen mit einer AS-Pfadlänge von 4 bevorzugen.

Das Kundennetzwerk sollte für alle gleiche BGP Präfixe mit denselben Attributen werben. ONDs Das Outpost-Netzwerk verteilt standardmäßig ausgehenden Datenverkehr zwischen allen Uplinks. Routing-Richtlinien werden auf der Outpost-Seite verwendet, um den Verkehr von einem Ort wegzuleiten, OND falls Wartungsarbeiten erforderlich sind. Diese Verkehrsverlagerung erfordert auf allen Seiten gleiche BGP Präfixe von Seiten des Kunden. ONDs Wenn im Kundennetzwerk Wartungsarbeiten erforderlich sind, empfehlen wir Ihnen, AS-Path Prepending zu verwenden, um den Datenverkehr vorübergehend von bestimmten Uplinks zu verlagern.

Service Link-Infrastruktur, Subnetz, Werbung und IP-Bereich

Sie geben während der Vorinstallation für das CIDR Subnetz der Service Link-Infrastruktur den Bereich /26 an. Die Outpost-Infrastruktur verwendet diesen Bereich, um über den Service Link Konnektivität mit der Region herzustellen. Das Service Link-Subnetz ist die Outpost-Quelle, die die Konnektivität initiiert.

Outpost-Netzwerkgeräte geben den CIDR Bereich /26 als zwei CIDR /27-Blöcke an, um Verbindungs- und Geräteausfälle zu unterstützen.

Sie müssen einen Service-Link BGP ASN und ein Infrastruktur-Subnetz CIDR (/26) für den Outpost bereitstellen. Geben Sie für jedes Outpost-Netzwerkgerät die BGP Peering-IP-Adresse des lokalen Netzwerkgeräts und VLAN BGP ASN des lokalen Netzwerkgeräts an.

Wenn Sie mehrere Racks bereitstellen, benötigen Sie ein /26-Subnetz pro Rack.

Lokale Gateway-Konnektivität BGP

Der Outpost richtet ein externes BGP Peering von jedem Outpost-Netzwerkgerät zu einem lokalen Netzwerkgerät ein, um die Konnektivität zum lokalen Gateway herzustellen. Er verwendet eine private autonome Systemnummer (ASN), die Sie zuweisen, um die externen Sitzungen einzurichten. BGP Jedes Outpost-Netzwerkgerät verfügt über ein einziges externes BGP Peering zu einem lokalen Netzwerkgerät über sein lokales Gateway. VLAN

Der Outpost richtet über das lokale Gateway eine externe BGP Peering-Sitzung VLAN zwischen jedem Outpost-Netzwerkgerät und dem angeschlossenen lokalen Netzwerkgerät des Kunden ein. Die Peering-Sitzung wird zwischen dem /30 oder /31 eingerichtetIPs, den Sie bei der Einrichtung der Netzwerkkonnektivität angegeben haben, und verwendet die point-to-point Konnektivität zwischen den Outpost-Netzwerkgeräten und den lokalen Netzwerkgeräten des Kunden. Weitere Informationen finden Sie unter Netzwerk-Layer-Konnektivität.

Jede BGP Sitzung verwendet die private Verbindung ASN auf der Seite des Outpost-Netzwerkgeräts und eine, ASN die Sie auf der Seite des lokalen Netzwerkgeräts des Kunden auswählen. AWS stellt die Attribute als Teil des Vorinstallationsprozesses bereit.

Stellen Sie sich das Szenario vor, in dem Sie einen Outpost mit zwei Outpost-Netzwerkgeräten haben, die über eine Service-Verbindung VLAN mit zwei lokalen Netzwerkgeräten des Kunden verbunden sind. Sie konfigurieren die folgenden BGP ASN Attribute für das lokale Gateway und das lokale Netzwerkgerät des Kunden für jeden Service-Link:

-

AWS stellt das lokale Gateway bereit BGPASN. 2 Byte (16 Bit) oder 4 Byte (32 Bit). Die gültigen Werte sind 64512–65535 oder 4200000000–4294967294.

-

(Optional) Sie stellen dem Kunden das Eigentum zur VerfügungCIDR, das beworben wird (öffentlich oder privat, mindestens /26).

-

Sie geben dem Kunden eine BGP Peer-IP-Adresse für das lokale Netzwerkgerät mit einem lokalen Gateway.

-

Sie stellen dem Kunden das lokale Netzwerkgerät 1 lokalen BGP Gateway-Peer zur VerfügungASN. Die gültigen Werte lauten 1–4294967294. Weitere Informationen finden Sie unter RFC4893

. -

Sie geben dem Kunden die BGP Peer-IP-Adresse des lokalen Netzwerkgeräts 2 für das lokale Gateway.

-

Sie stellen dem Kunden den lokalen BGP Gateway-Peer für das lokale Netzwerkgerät 2 zur VerfügungASN. Die gültigen Werte lauten 1–4294967294. Weitere Informationen finden Sie unter RFC4893

.

Wir empfehlen Ihnen, die Netzwerkausrüstung Ihrer Kunden so zu konfigurieren, dass sie BGP Werbung von Outposts empfangen, ohne die BGP Attribute zu ändern, und BGP Multipath-/Load-Balancing zu aktivieren, um optimale eingehende Datenflüsse zu erzielen. AS-Path-Präfixe werden für lokale Gateway-Präfixe verwendet, um den Datenverkehr zu verlagern, falls Wartungsarbeiten erforderlich sind. ONDs Das Kundennetzwerk sollte Routen von Outposts mit einer AS-Pfadlänge von 1 gegenüber Routen mit einer AS-Pfadlänge von 4 bevorzugen.

Das Kundennetzwerk sollte allen gleiche BGP Präfixe mit denselben Attributen bekannt geben. ONDs Das Outpost-Netzwerk verteilt standardmäßig ausgehenden Datenverkehr zwischen allen Uplinks. Routing-Richtlinien werden auf der Outpost-Seite verwendet, um den Verkehr von einem Ort wegzuleiten, OND falls Wartungsarbeiten erforderlich sind. Diese Verkehrsverlagerung erfordert auf allen Seiten gleiche BGP Präfixe von Seiten des Kunden. ONDs Wenn im Kundennetzwerk Wartungsarbeiten erforderlich sind, empfehlen wir Ihnen, AS-Path Prepending zu verwenden, um den Datenverkehr vorübergehend von bestimmten Uplinks zu verlagern.

Kundeneigene IP-Subnetz-Werbung für das lokale Gateway

Standardmäßig verwendet das lokale Gateway die privaten IP-Adressen der Instances in Ihrem System, VPC um die Kommunikation mit Ihrem lokalen Netzwerk zu erleichtern. Sie können jedoch einen kundeneigenen IP-Adresspool (Customer-owned IP Address, CoIP) bereitstellen.

Wenn Sie sich für CoIP entscheiden, AWS wird der Pool anhand der Informationen erstellt, die Sie während des Installationsvorgangs angeben. Sie können Elastic IP-Adressen aus diesem Pool erstellen und die Adressen dann Ressourcen in Ihrem Outpost zuweisen, z. B. EC2 Instances.

Das lokale Gateway übersetzt die Elastic-IP-Adresse in eine Adresse aus dem kundeneigenen Pool. Das lokale Gateway gibt die übersetzte Adresse an Ihr On-Premises-Netzwerk und an jedes andere Netzwerk weiter, das mit dem Outpost kommuniziert. Die Adressen werden in beiden lokalen BGP Gateway-Sitzungen an die lokalen Netzwerkgeräte weitergegeben.

Tipp

Wenn Sie CoIP nicht verwenden, werden die privaten IP-Adressen aller Subnetze in Ihrem Outpost bekannt gegeben, für die in der Routentabelle eine Route BGP angegeben ist, die auf das lokale Gateway abzielt.

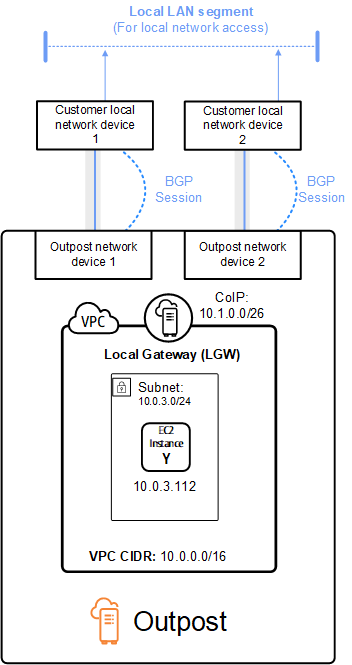

Stellen Sie sich das Szenario vor, in dem Sie einen Outpost mit zwei Outpost-Netzwerkgeräten haben, die über eine Service-Verbindung VLAN mit zwei lokalen Netzwerkgeräten des Kunden verbunden sind. Folgendes ist konfiguriert:

-

A VPC mit einem CIDR Block 10.0.0.0/16.

-

Ein Subnetz im VPC mit einem Block 10.0.3.0/24. CIDR

-

Eine EC2 Instanz im Subnetz mit einer privaten IP-Adresse 10.0.3.112.

-

Ein kundeneigener IP-Pool (10.1.0.0/26).

-

Eine Elastic IP-Adresszuweisung, die 10.0.3.112 mit 10.1.0.2 verknüpft.

-

Ein lokales Gateway, das verwendet wird, BGP um 10.1.0.0/26 über die lokalen Geräte im lokalen Netzwerk anzukündigen.

-

Bei der Kommunikation zwischen Ihrem Outpost und dem lokalen Netzwerk wird CoIP Elastic verwendet, um Instances im Outpost IPs zu adressieren. Der Bereich wird nicht verwendet. VPC CIDR