Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Umgang sensibler Daten

In der Regel enthalten sensible Daten personenbezogene Daten oder vertrauliche Informationen, die aus regulatorischen oder rechtlichen Gründen gesichert werden müssen. Wenn die Verschlüsselung nur auf Zeilen- oder Spaltenebene erforderlich ist, empfehlen wir die Verwendung eines Landingzone-Layers. Dies sind teilweise sensible Daten.

Wenn jedoch der gesamte Datensatz als sensibel betrachtet wird, empfehlen wir, separate Buckets Simple Storage Service (Amazon S3) zu verwenden, um die Daten zu enthalten. Dies sind hochsensible Daten. Diese separaten S3-Buckets müssen für jede Datenschicht verwendet werden, und der Name des Buckets sollte „vertraulich“ enthalten. Wir empfehlen, vertrauliche Buckets mit AWS Key Management Service(AWS KMS) mithilfe der clientseitigen Verschlüsselung zu verschlüsseln. Sie müssen auch die clientseitige Verschlüsselung verwenden, um dieAWS Glue Jobs zu verschlüsseln, die Ihre Daten transformieren.

Verwenden einer landing zone zum Maskieren sensibler Daten

Sie können einen Landingzone-Layer für teilweise sensible Datensätze verwenden (z. B. wenn eine Verschlüsselung nur auf Zeilen- oder Spaltenebene erforderlich ist). Diese Daten werden in den S3-Bucket der Landezone aufgenommen und dann maskiert. Nachdem die Daten maskiert wurden, werden sie in den S3-Bucket der Rohschicht aufgenommen, der mit Serverseitiger Verschlüsselung mit von Amazon S3 verwalteten Schlüsseln (SSE-S3) verschlüsselt ist. Bei Bedarf können Sie Daten auf Objektebene taggen.

Alle Daten, die bereits maskiert sind, können die landing zone umgehen und direkt in den S3-Bucket der Rohschicht aufgenommen werden. Es gibt zwei Zugriffsebenen in der Phase- und Analyseebene für teilweise sensible Datensätze. Eine Ebene hat vollen Zugriff auf alle Daten und die andere Ebene hat nur Zugriff auf nicht sensible Zeilen und Spalten.

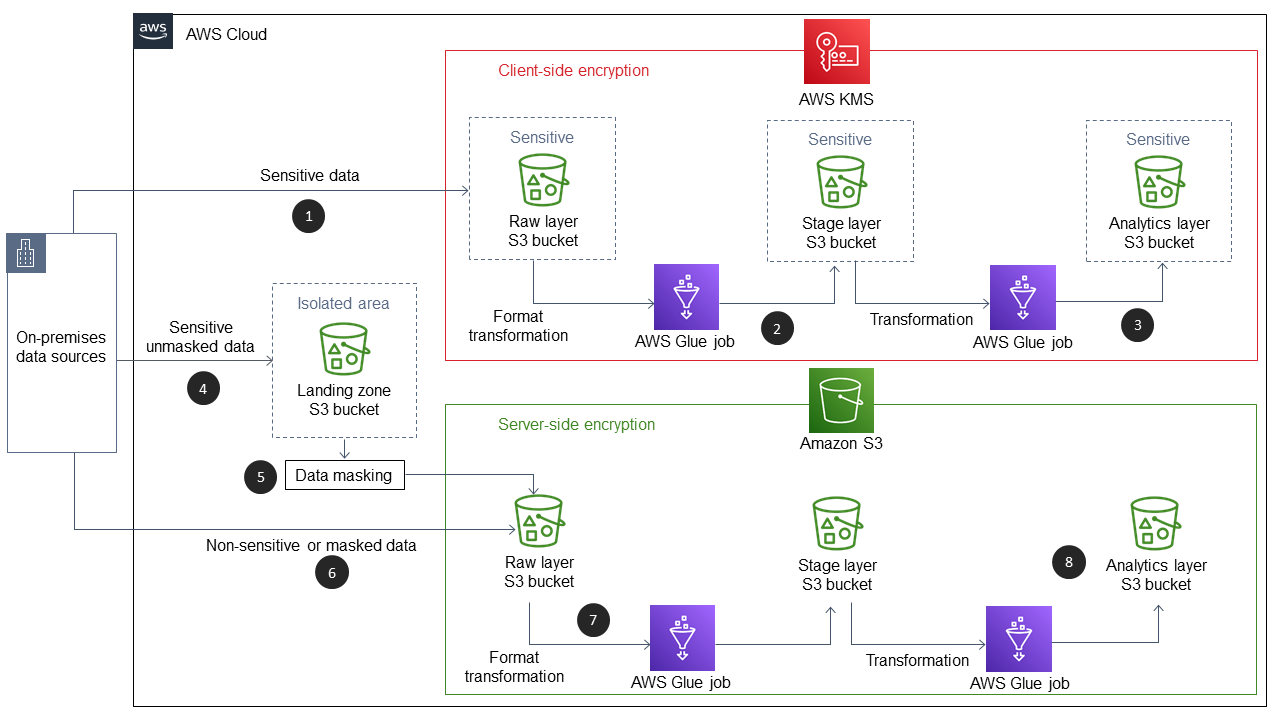

Das folgende Diagramm zeigt einen Data Lake, in dem teilweise sensible Datensätze eine landing zone verwenden, um die sensiblen Daten zu maskieren, hochsensible Datensätze jedoch separate, verschlüsselte S3-Buckets verwenden. Die landing zone wird mithilfe restriktiver IAM- und S3-Bucket-Richtlinien isoliert, und die verschlüsselten Buckets verwenden eine clientseitige Verschlüsselung mitAWS KMS.

Das Diagramm zeigt den folgenden Arbeitsablauf:

-

Hochsensible Daten werden an einen verschlüsselten S3-Bucket in der Rohdatenschicht gesendet.

-

EinAWS Glue Job validiert die Daten und wandelt sie in ein verbrauchsfertiges Format um und platziert die Datei dann in einem verschlüsselten S3-Bucket auf der Stage-Ebene.

-

EinAWS Glue Job aggregiert Daten gemäß den Geschäftsanforderungen und platziert die Daten in einem verschlüsselten S3-Bucket auf der Analyseebene.

-

Teilweise sensible Daten werden an den landing zone Bucket gesendet.

-

Sensible Zeilen und Spalten werden maskiert und Daten werden dann an den S3-Bucket in der Rohebene gesendet.

-

Unsensible Daten werden direkt an den S3-Bucket in der Rohschicht gesendet.

-

EinAWS Glue Job validiert und transformiert die Daten in ein verbrauchsfertiges Format und platziert die Dateien im S3-Bucket für die Stage Layer.

-

EinAWS Glue Job aggregiert die Daten gemäß den Anforderungen Ihres Unternehmens und platziert die Daten in einem S3-Bucket auf der Analyseebene.