Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Automatisieren Sie die Reaktion auf Vorfälle und die Forensik

Erstellt von Lucas Kauffman (AWS) und Tomek Jakubowski (AWS)

aws-automated-incident-responseQuellcode-Repository | Umgebung: Produktion | Technologien: Sicherheit, Identität, Compliance |

AWS-Services: Amazon EC2; AWS Lambda; Amazon S3; AWS Security Hub; AWS Identity and Access Management |

Übersicht

Dieses Muster stellt eine Reihe von Prozessen bereit, die AWS Lambda Lambda-Funktionen verwenden, um Folgendes bereitzustellen:

Eine Möglichkeit, den Incident-Response-Prozess mit minimalem Wissen einzuleiten

Automatisierte, wiederholbare Prozesse, die auf den AWS Security Incident Response Guide abgestimmt sind

Trennung der Konten, um die Automatisierungsschritte durchzuführen, Artefakte zu speichern und forensische Umgebungen zu erstellen

Das Framework für automatisierte Reaktion auf Vorfälle und Forensik folgt einem standardmäßigen digitalen forensischen Prozess, der aus den folgenden Phasen besteht:

Eindämmung

Akquisition

Prüfung

Analyse

Sie können Untersuchungen an statischen Daten (z. B. erworbenem Speicher oder Festplattenabbildern) und an dynamischen Daten durchführen, die zwar live sind, sich jedoch auf getrennten Systemen befinden.

Weitere Informationen finden Sie im Abschnitt Zusätzliche Informationen.

Voraussetzungen und Einschränkungen

Voraussetzungen

Zwei AWS-Konten:

Sicherheitskonto, bei dem es sich um ein vorhandenes Konto handeln kann, das jedoch vorzugsweise ein neues ist

Forensik-Konto, vorzugsweise neu

Einrichtung von AWS Organizations

In den Mitgliedskonten der Organizations:

Die Rolle Amazon Elastic Compute Cloud (Amazon EC2) muss Abruf- und Listenzugriff auf Amazon Simple Storage Service (Amazon S3) haben und für AWS Systems Manager zugänglich sein. Wir empfehlen die Verwendung der von

AmazonSSMManagedInstanceCoreAWS verwalteten Rolle. Beachten Sie, dass diese Rolle automatisch an die EC2-Instance angehängt wird, wenn die Reaktion auf einen Vorfall eingeleitet wird. Nach Abschluss der Antwort entfernt AWS Identity and Access Management (IAM) alle Rechte an der Instance.Virtual Private Cloud (VPC) -Endpunkte im AWS-Mitgliedskonto und in den Incident Response and Analysis VPCs. Diese Endpunkte sind: S3 Gateway, EC2 Messages, SSM und SSM Messages.

Die AWS-Befehlszeilenschnittstelle (AWS CLI) ist auf den EC2-Instances installiert. Wenn auf den EC2-Instances keine AWS-CLI installiert ist, ist Internetzugang erforderlich, damit der Festplatten-Snapshot und die Speichererfassung funktionieren. In diesem Fall greifen die Skripts auf das Internet zu, um die AWS-CLI-Installationsdateien herunterzuladen und sie auf den Instances zu installieren.

Einschränkungen

Dieser Rahmen zielt nicht darauf ab, Artefakte zu erzeugen, die als elektronische Beweismittel betrachtet werden können, die vor Gericht eingereicht werden können.

Derzeit unterstützt dieses Muster nur Linux-basierte Instances, die auf der x86-Architektur ausgeführt werden.

Architektur

Zieltechnologie-Stack

AWS CloudFormation

AWS CloudTrail

AWS Config

IAM

Lambda

Amazon S3

AWS-Schlüsselverwaltungssystem (AWS KMS)

AWS Security Hub

Amazon-Simple-Notification-Service (Amazon-SNS)

AWS Step Functions

Zielarchitektur

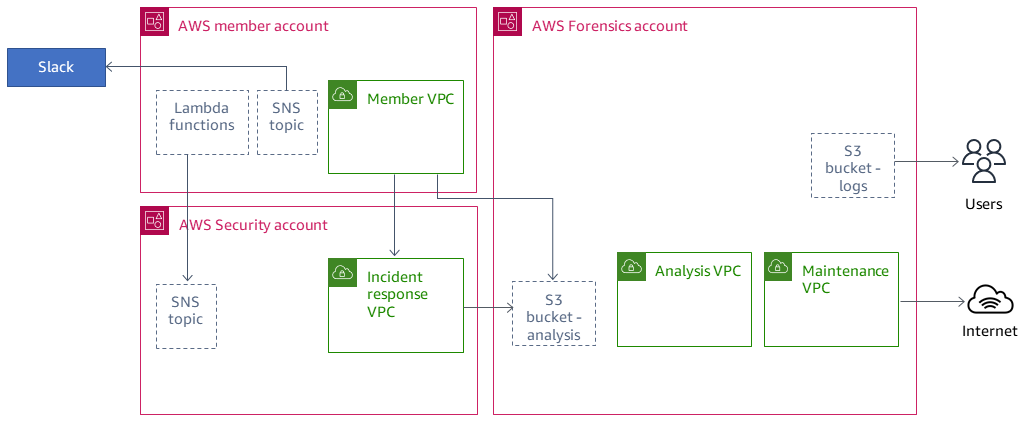

Neben dem Mitgliedskonto besteht die Zielumgebung aus zwei Hauptkonten: einem Sicherheitskonto und einem Forensikkonto. Zwei Konten werden aus den folgenden Gründen verwendet:

Um sie von allen anderen Kundenkonten zu trennen, um den Explosionsradius im Falle einer fehlgeschlagenen forensischen Analyse zu verringern

Um die Isolierung und den Schutz der Integrität der zu analysierenden Artefakte sicherzustellen

Um die Untersuchung vertraulich zu behandeln

Um Situationen zu vermeiden, in denen die Bedrohungsakteure möglicherweise alle Ressourcen genutzt haben, die Ihrem gefährdeten AWS-Konto unmittelbar zur Verfügung standen, indem sie Service-Kontingente überschritten haben und Sie so daran gehindert haben, eine Amazon EC2 EC2-Instance zur Durchführung von Untersuchungen zu instanziieren.

Darüber hinaus ermöglichen separate Konten für Sicherheit und Forensik die Einrichtung separater Rollen — ein Responder für die Beschaffung von Beweisen und ein Ermittler für deren Analyse. Jede Rolle hätte Zugriff auf ihr eigenes Konto.

Das folgende Diagramm zeigt nur die Interaktion zwischen den Konten. Einzelheiten zu den einzelnen Konten werden in den nachfolgenden Diagrammen dargestellt, und ein vollständiges Diagramm ist beigefügt.

Das folgende Diagramm zeigt das Mitgliedskonto.

1. Eine Veranstaltung wird an das Amazon SNS-Thema von Slack gesendet.

Das folgende Diagramm zeigt das Sicherheitskonto.

2. Das SNS-Thema im Sicherheitskonto löst forensische Ereignisse aus.

Das folgende Diagramm zeigt das Forensik-Konto.

Das Sicherheitskonto ist der Ort, an dem die beiden wichtigsten AWS Step Functions Functions-Workflows für die Erfassung von Speicher- und Festplatten-Images erstellt werden. Nachdem die Workflows ausgeführt wurden, greifen sie auf das Mitgliedskonto zu, bei dem die EC2-Instances an einem Vorfall beteiligt sind, und initiieren eine Reihe von Lambda-Funktionen, die ein Speicherabbild oder ein Festplattenabbild erfassen. Diese Artefakte werden dann im Forensics-Konto gespeichert.

Das Forensik-Konto speichert die Artefakte, die durch den Step Functions Functions-Workflow gesammelt wurden, im S3-Bucket Analysis Artifacts. Das Forensics-Konto wird auch über eine EC2 Image Builder Builder-Pipeline verfügen, die ein Amazon Machine Image (AMI) einer Forensics-Instance erstellt. Derzeit basiert das Image auf SANS SIFT Workstation.

Der Build-Prozess verwendet die Maintenance-VPC, die über eine Verbindung zum Internet verfügt. Das Image kann später verwendet werden, um die EC2-Instance zur Analyse der gesammelten Artefakte in der Analysis VPC hochzufahren.

Die Analyse-VPC hat keine Internetverbindung. Standardmäßig erstellt das Muster drei private Analyse-Subnetze. Sie können bis zu 200 Subnetze erstellen, was dem Kontingent für die Anzahl der Subnetze in einer VPC entspricht. Den VPC-Endpunkten müssen diese Subnetze jedoch hinzugefügt werden, damit AWS Systems Manager Sessions Manager die Ausführung von Befehlen in ihnen automatisiert.

Aus Sicht der Best Practices empfehlen wir die Verwendung von AWS CloudTrail und AWS Config für folgende Zwecke:

Verfolgen Sie die in Ihrem Forensics-Konto vorgenommenen Änderungen

Überwachen Sie den Zugriff und die Integrität der gespeicherten und analysierten Artefakte

Workflow

Das folgende Diagramm zeigt die wichtigsten Schritte eines Workflows, der den Prozess und die Entscheidungsstruktur vom Zeitpunkt der Kompromittierung einer Instanz bis zu ihrer Analyse und Eindämmung umfasst.

Wurde dem

SecurityIncidentStatusTag der Wert Analyze zugewiesen? Falls ja, gehen Sie wie folgt vor:Hängen Sie die richtigen IAM-Profile für AWS Systems Manager und Amazon S3 an.

Sende eine Amazon SNS-Nachricht an die Amazon SNS SNS-Warteschlange in Slack.

Senden Sie eine Amazon SNS SNS-Nachricht an die

SecurityIncidentWarteschlange.Rufen Sie die Zustandsmaschine für die Speicher- und Festplattenerfassung auf.

Wurden Arbeitsspeicher und Festplatte erworben? Falls nein, liegt ein Fehler vor.

Kennzeichnen Sie die EC2-Instance mit dem

ContainTag.Fügen Sie die IAM-Rolle und die Sicherheitsgruppe hinzu, um die Instance vollständig zu isolieren.

Automatisierung und Skalierung

Mit diesem Muster soll eine skalierbare Lösung für die Reaktion auf Vorfälle und Forensik für mehrere Konten innerhalb einer einzigen Organisation von AWS Organizations bereitgestellt werden.

Tools

AWS-Services

AWS CloudFormation hilft Ihnen dabei, AWS-Ressourcen einzurichten, sie schnell und konsistent bereitzustellen und sie während ihres gesamten Lebenszyklus über AWS-Konten und Regionen hinweg zu verwalten.

AWS Command Line Interface (AWS CLI) ist ein Open-Source-Tool für die Interaktion mit AWS-Services über Befehle in Ihrer Befehlszeilen-Shell.

AWS Identity and Access Management (IAM) hilft Ihnen dabei, den Zugriff auf Ihre AWS-Ressourcen sicher zu verwalten, indem kontrolliert wird, wer authentifiziert und autorisiert ist, diese zu verwenden.

AWS Key Management Service (AWS KMS) unterstützt Sie bei der Erstellung und Kontrolle kryptografischer Schlüssel zum Schutz Ihrer Daten.

AWS Lambda ist ein Rechenservice, mit dem Sie Code ausführen können, ohne Server bereitstellen oder verwalten zu müssen. Er führt Ihren Code nur bei Bedarf aus und skaliert automatisch, sodass Sie nur für die tatsächlich genutzte Rechenzeit zahlen.

Amazon Simple Storage Service (Amazon S3) ist ein cloudbasierter Objektspeicherservice, der Sie beim Speichern, Schützen und Abrufen beliebiger Datenmengen unterstützt.

AWS Security Hub bietet einen umfassenden Überblick über Ihren Sicherheitsstatus in AWS. Es hilft Ihnen auch dabei, Ihre AWS-Umgebung anhand von Sicherheitsstandards und Best Practices der Branche zu überprüfen.

Amazon Simple Notification Service (Amazon SNS) unterstützt Sie bei der Koordination und Verwaltung des Nachrichtenaustauschs zwischen Herausgebern und Kunden, einschließlich Webservern und E-Mail-Adressen.

AWS Step Functions ist ein serverloser Orchestrierungsservice, mit dem Sie AWS Lambda Lambda-Funktionen und andere AWS-Services kombinieren können, um geschäftskritische Anwendungen zu erstellen.

AWS Systems Manager unterstützt Sie bei der Verwaltung Ihrer Anwendungen und Infrastruktur, die in der AWS-Cloud ausgeführt werden. Es vereinfacht das Anwendungs- und Ressourcenmanagement, verkürzt die Zeit für die Erkennung und Lösung betrieblicher Probleme und hilft Ihnen, Ihre AWS-Ressourcen sicher und skalierbar zu verwalten.

Code

Den Code und spezifische Anleitungen zur Implementierung und Nutzung finden Sie im Repository GitHub Automated Incident Response and Forensics Framework

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Stellen Sie CloudFormation Vorlagen bereit. | Die CloudFormation Vorlagen sind mit 1 bis 7 gekennzeichnet, wobei das erste Wort des Skriptnamens angibt, in welchem Konto die Vorlage bereitgestellt werden muss. Beachten Sie, dass die Reihenfolge, in der die CloudFormation Vorlagen gestartet werden, wichtig ist.

Um das Incident Response Framework für eine bestimmte EC2-Instance zu initiieren, erstellen Sie ein Tag mit dem Schlüssel | AWS-Administrator |

Betreiben Sie das Framework. | Die Lambda-Funktion taggt das Asset auch am Ende (oder bei einem Ausfall) neu mit. Folgen Sie GitHub den | AWS-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Stellen Sie die benutzerdefinierten Security Hub Hub-Aktionen mithilfe einer CloudFormation Vorlage bereit. | Um eine benutzerdefinierte Aktion zu erstellen, sodass Sie die Dropdownliste von Security Hub verwenden können, stellen Sie die | AWS-Administrator |

Zugehörige Ressourcen

Zusätzliche Informationen

Mithilfe dieser Umgebung kann ein Security Operations Center (SOC) -Team seinen Prozess zur Reaktion auf Sicherheitsvorfälle wie folgt verbessern:

Die Fähigkeit, forensische Untersuchungen in einer getrennten Umgebung durchzuführen, um eine versehentliche Beeinträchtigung der Produktionsressourcen zu vermeiden

Wir verfügen über einen standardisierten, wiederholbaren und automatisierten Prozess zur Eindämmung und Analyse.

Jeder Kontoinhaber oder Administrator hat die Möglichkeit, den Prozess zur Reaktion auf Vorfälle mit minimalem Wissen über die Verwendung von Tags einzuleiten

Eine standardisierte, saubere Umgebung für die Durchführung von Vorfallanalysen und Forensik ohne den Lärm einer größeren Umgebung

Fähigkeit, mehrere Analyseumgebungen parallel zu erstellen

Konzentrierung der SOC-Ressourcen auf die Reaktion auf Vorfälle statt auf die Wartung und Dokumentation einer Cloud-Forensik-Umgebung

Abkehr von einem manuellen Prozess hin zu einem automatisierten Prozess, um Skalierbarkeit zu erreichen

Verwendung von CloudFormation Vorlagen aus Gründen der Konsistenz und zur Vermeidung wiederholbarer Aufgaben

Darüber hinaus vermeiden Sie die Verwendung einer persistenten Infrastruktur und zahlen für Ressourcen, wenn Sie sie benötigen.