Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konto „Org Management“

| Nehmen Sie an einer kurzen Umfrage teil |

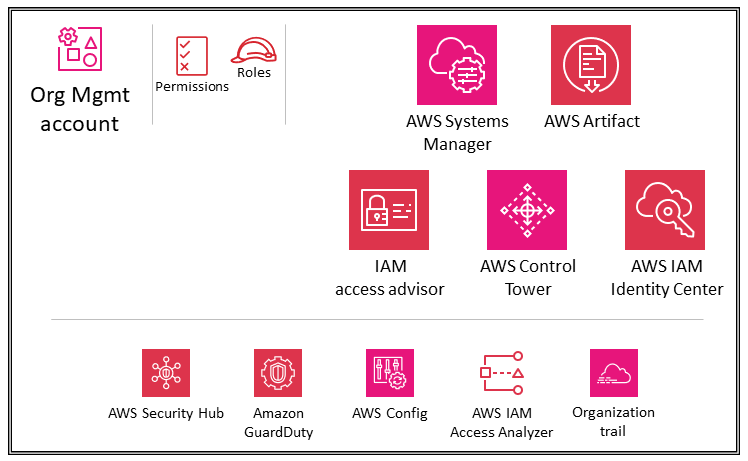

Das folgende Diagramm zeigt die AWS Sicherheitsdienste, die im Org Management-Konto konfiguriert sind.

In den Abschnitten Verwenden von AWS Organizations aus Sicherheitsgründen und Das Verwaltungskonto, vertrauenswürdiger Zugriff und delegierte Administratoren weiter oben in diesem Handbuch wurden der Zweck und die Sicherheitsziele des Organisationsverwaltungskontos ausführlich erörtert. Folgen Sie den bewährten Sicherheitsmethoden für Ihr Org Management-Konto. Dazu gehören die Verwendung einer E-Mail-Adresse, die von Ihrem Unternehmen verwaltet wird, die Pflege der korrekten administrativen und sicherheitstechnischen Kontaktinformationen (z. B. das Anhängen einer Telefonnummer an das Konto für den Fall, dass der Kontoinhaber kontaktiert AWS werden muss), die Aktivierung der Multi-Faktor-Authentifizierung (MFA) für alle Benutzer und die regelmäßige Überprüfung, wer Zugriff auf das Org Management-Konto hat. Dienste, die im Organisationsverwaltungskonto bereitgestellt werden, sollten mit geeigneten Rollen, Vertrauensrichtlinien und anderen Berechtigungen konfiguriert werden, sodass die Administratoren dieser Dienste (die im Organisationsverwaltungskonto darauf zugreifen müssen) nicht auch unangemessen auf andere Dienste zugreifen können.

Service-Kontrollrichtlinien

Mit AWSOrganizations

Wenn Sie AWS Control Tower zur Verwaltung Ihres AWS Unternehmens verwenden, setzt es eine Reihe von SCPs präventiven Schutzmaßnahmen ein (kategorisiert als verpflichtend, dringend empfohlen oder optional). Diese Leitplanken helfen Ihnen dabei, Ihre Ressourcen zu kontrollieren, indem sie unternehmensweite Sicherheitskontrollen durchsetzen. Diese verwenden SCPs automatisch ein aws-control-tower Tag mit dem Wert. managed-by-control-tower

Designüberlegung

-

SCPsbetreffen nur Mitgliedskonten in der AWS Organisation. Sie werden zwar vom Organisationsverwaltungskonto aus angewendet, haben jedoch keine Auswirkungen auf Benutzer oder Rollen in diesem Konto. Informationen zur Funktionsweise der SCP Bewertungslogik und Beispiele für empfohlene Strukturen finden Sie im AWS Blogbeitrag How to Use Service Control Policies in AWS Organizations

.

IAMIdentity Center

AWSIAMIdentity Center

IAMIdentity Center ist nativ in AWS Organizations integriert und wird standardmäßig im Org Management-Konto ausgeführt. Um jedoch die geringsten Rechte auszuüben und den Zugriff auf das Verwaltungskonto streng zu kontrollieren, kann die IAM Identity Center-Verwaltung an ein bestimmtes Mitgliedskonto delegiert werden. In der ist AWS SRA das Shared Services-Konto das delegierte Administratorkonto für IAM Identity Center. Bevor Sie die delegierte Administration für IAM Identity Center aktivieren, sollten Sie sich diese

In der IAM Identity Center-Konsole werden Konten nach ihrer kapselnden Organisationseinheit angezeigt. Auf diese Weise können Sie Ihre AWS Konten schnell ermitteln, allgemeine Berechtigungen anwenden und den Zugriff von einem zentralen Ort aus verwalten.

IAMIdentity Center umfasst einen Identitätsspeicher, in dem bestimmte Benutzerinformationen gespeichert werden müssen. IAMIdentity Center muss jedoch nicht die maßgebliche Quelle für Personalinformationen sein. In Fällen, in denen Ihr Unternehmen bereits über eine zuverlässige Quelle verfügt, unterstützt IAM Identity Center die folgenden Arten von Identitätsanbietern ()IdPs.

-

IAMIdentity Center Identity Store — Wählen Sie diese Option, wenn die folgenden beiden Optionen nicht verfügbar sind. Im Identitätsspeicher werden Benutzer erstellt, Gruppenzuweisungen vorgenommen und Berechtigungen zugewiesen. Auch wenn sich Ihre autoritative Quelle außerhalb von IAM Identity Center befindet, wird eine Kopie der Hauptattribute im Identitätsspeicher gespeichert.

-

Microsoft Active Directory (AD) — Wählen Sie diese Option, wenn Sie weiterhin Benutzer entweder in Ihrem Verzeichnis in Directory Service for Microsoft Active AWS Directory oder in Ihrem selbstverwalteten Verzeichnis in Active Directory verwalten möchten.

-

Externer Identitätsanbieter — Wählen Sie diese Option, wenn Sie es vorziehen, Benutzer in einem externen SAML Drittanbieter-IdP zu verwalten.

Sie können sich auf einen bestehenden IdP verlassen, der bereits in Ihrem Unternehmen vorhanden ist. Dies erleichtert die Verwaltung des Zugriffs über mehrere Anwendungen und Dienste hinweg, da Sie den Zugriff von einem einzigen Standort aus erstellen, verwalten und widerrufen. Wenn beispielsweise jemand Ihr Team verlässt, können Sie ihm den Zugriff auf alle Anwendungen und Dienste (einschließlich AWS Konten) von einem Standort aus entziehen. Dies reduziert die Notwendigkeit mehrerer Anmeldeinformationen und bietet Ihnen die Möglichkeit, sich in Ihre Personalprozesse (HR) zu integrieren.

Designüberlegung

-

Verwenden Sie einen externen IdP, wenn diese Option für Ihr Unternehmen verfügbar ist. Wenn Ihr IdP System for Cross-Domain Identity Management (SCIM) unterstützt, nutzen Sie die SCIM Funktionen von IAM Identity Center, um die Bereitstellung von Benutzern, Gruppen und Berechtigungen (Synchronisation) zu automatisieren. Auf diese Weise kann der AWS Zugriff für neue Mitarbeiter, Mitarbeiter, die in ein anderes Team wechseln, und Mitarbeiter, die das Unternehmen verlassen, mit Ihrem Unternehmensablauf synchronisiert bleiben. Zu einem bestimmten Zeitpunkt können Sie nur ein Verzeichnis oder einen SAML 2.0-Identitätsanbieter mit Identity Center verbindenIAM. Sie können jedoch zu einem anderen Identitätsanbieter wechseln.

IAMAccess Advisor

IAMAccess Advisor bietet Rückverfolgbarkeitsdaten in Form von Informationen über den Dienst, auf den zuletzt zugegriffen wurde, für Ihre AWS Konten undOUs. Verwenden Sie diese detektive Kontrolle, um zu einer Strategie der geringsten Rechte beizutragen. Für IAM Entitäten können Sie zwei Arten von Informationen anzeigen, auf die zuletzt zugegriffen wurde: Informationen über zulässige AWS Dienste und Informationen zu zulässigen Aktionen. Die Informationen enthalten das Datum und die Uhrzeit des Zugriffsversuchs.

IAMDurch den Zugriff innerhalb des Organisationsverwaltungskontos können Sie die Daten zum zuletzt aufgerufenen Dienst für das Organisationsverwaltungskonto, die Organisationseinheit, das Mitgliedskonto oder IAM die Richtlinie in Ihrer AWS Organisation einsehen. Diese Informationen sind in der IAM Konsole innerhalb des Verwaltungskontos verfügbar und können auch programmgesteuert abgerufen werden, indem Sie IAM Access Advisor APIs in der AWS Befehlszeilenschnittstelle (AWSCLI) oder einen programmatischen Client verwenden. Die Informationen geben an, welche Auftraggeber in einer Organisation oder einem Konto zuletzt versucht haben, auf den Service zuzugreifen, und wann dies geschah. Informationen, auf die zuletzt zugegriffen wurde, geben Aufschluss über die tatsächliche Nutzung der Dienste (siehe Beispielszenarien), sodass Sie die IAM Berechtigungen auf die Dienste beschränken können, die tatsächlich genutzt werden.

AWS Systems Manager

Quick Setup und Explorer, Funktionen von AWSSystems Manager

Quick Setup ist eine Automatisierungsfunktion von Systems Manager. Es ermöglicht dem Org Management-Konto, auf einfache Weise Konfigurationen zu definieren, damit Systems Manager in Ihrem Namen für alle Konten in Ihrem AWS Unternehmen tätig wird. Sie können Quick Setup für Ihr gesamtes AWS Unternehmen aktivieren oder eine bestimmte Option auswählenOUs. Quick Setup kann AWS Systems Manager Agent (SSMAgent) so planen, dass er alle zwei Wochen Updates für Ihre EC2 Instances ausführt, und kann einen täglichen Scan dieser Instanzen einrichten, um fehlende Patches zu identifizieren.

Explorer ist ein anpassbares Operations-Dashboard, das Informationen über Ihre AWS Ressourcen enthält. Der Explorer zeigt eine aggregierte Ansicht der Betriebsdaten für Ihre AWS Konten und AWS Regionen an. Dazu gehören Daten über Ihre EC2 Instanzen und Details zur Patch-Compliance. Nachdem Sie das integrierte Setup (zu dem auch Systems Manager gehört OpsCenter) innerhalb von AWS Organizations abgeschlossen haben, können Sie Daten im Explorer nach Organisationseinheiten oder für eine gesamte AWS Organisation aggregieren. Systems Manager aggregiert die Daten im AWS Org Management-Konto, bevor sie im Explorer angezeigt werden.

Im Abschnitt Workloads OU weiter unten in diesem Handbuch wird die Verwendung des Systems Manager Agent (SSMAgent) auf den EC2 Instanzen im Anwendungskonto beschrieben.

AWS Control Tower

AWSControl Tower

AWSControl Tower verfügt über eine breite und flexible Palette von Funktionen. Ein wichtiges Merkmal ist die Fähigkeit, die Funktionen mehrerer anderer AWSDienste, darunter AWS Organizations, AWS Service Catalog und IAM Identity Center, zu orchestrieren, um eine landing zone aufzubauen. Beispielsweise verwendet AWS Control Tower standardmäßig AWS CloudFormation zur Festlegung einer Basislinie, Dienststeuerungsrichtlinien von AWS Organizations (SCPs), um Konfigurationsänderungen zu verhindern, und AWS Konfigurationsregeln, um kontinuierlich Abweichungen zu erkennen. AWSControl Tower verwendet Blueprints, mit denen Sie Ihre AWS Umgebung mit mehreren Konten schnell an den Entwurfsprinzipien der AWSWell Architected Security Foundation ausrichten können. Neben den Verwaltungsfunktionen bietet AWS Control Tower Schutzmaßnahmen, die verhindern, dass Ressourcen eingesetzt werden, die nicht den ausgewählten Richtlinien entsprechen.

Sie können mit der Implementierung von AWS SRA Anleitungen mit AWS Control Tower beginnen. AWSControl Tower richtet beispielsweise eine AWS Organisation mit der empfohlenen Multi-Account-Architektur ein. Es bietet Blueprints für Identitätsmanagement, Verbundzugriff auf Konten, Zentralisierung der Protokollierung, Einrichtung kontenübergreifender Sicherheitsaudits, Definition eines Workflows für die Bereitstellung neuer Konten und Implementierung von Kontenbasislinien mit Netzwerkkonfigurationen.

In der AWS SRA befindet sich AWS Control Tower innerhalb des Org Management-Kontos, da AWS Control Tower dieses Konto verwendet, um automatisch eine AWS Organisation einzurichten, und dieses Konto als Verwaltungskonto festlegt. Dieses Konto wird für die Abrechnung in Ihrer AWS gesamten Organisation verwendet. Es wird auch für die Account Factory Factory-Bereitstellung von Konten sowie für die Verwaltung und Verwaltung OUs von Leitplanken verwendet. Wenn Sie AWS Control Tower in einer bestehenden AWS Organisation starten, können Sie das bestehende Verwaltungskonto verwenden. AWSControl Tower verwendet dieses Konto als designiertes Verwaltungskonto.

Designüberlegung

-

Wenn Sie zusätzliche Kontrollen und Konfigurationen für Ihre Konten festlegen möchten, können Sie Customizations for AWS Control Tower (

cFCT) verwenden. Mit CfCT können Sie Ihre AWS Control Tower Tower-Landezone mithilfe einer AWS CloudFormation Vorlage und Richtlinien zur Servicesteuerung (SCPs) individuell anpassen. Sie können die benutzerdefinierte Vorlage und die Richtlinien für einzelne Konten und OUs innerhalb Ihrer Organisation bereitstellen. cFCT lässt sich in die Lifecycle-Ereignisse von AWS Control Tower integrieren, um sicherzustellen, dass der Ressourceneinsatz mit Ihrer landing zone synchron bleibt.

AWSArtifact

AWSArtifact

AWSArtifact Agreements ermöglichen es Ihnen, AWS Vereinbarungen wie den Business Associate Addendum (BAA) für ein einzelnes Konto und für die Konten, die Teil Ihrer Organisation sind, in Organizations zu überprüfen, zu akzeptieren und den Status zu verfolgen. AWS

Sie können die AWS Prüfartefakte Ihren Prüfern oder Aufsichtsbehörden als Nachweis für Sicherheitskontrollen zur Verfügung stellen. AWS Sie können auch die in einigen AWS Prüfartefakten enthaltenen Hinweise zur Verantwortung nutzen, um Ihre Cloud-Architektur zu entwerfen. Anhand dieser Leitlinien können Sie festlegen, welche zusätzlichen Sicherheitskontrollen Sie einrichten können, um die spezifischen Anwendungsfälle Ihres Systems zu unterstützen.

AWSArtifacts wird im Org Management-Konto gehostet und bietet so einen zentralen Ort, an dem Sie Vereinbarungen überprüfen, akzeptieren und verwalten könnenAWS. Das liegt daran, dass Vereinbarungen, die auf dem Verwaltungskonto akzeptiert werden, auf die Mitgliedskonten übertragen werden.

Designüberlegung

-

Benutzer innerhalb des Org Management-Kontos sollten darauf beschränkt sein, nur die Vereinbarungsfunktion von AWS Artifact und nichts anderes zu verwenden. Um die Aufgabentrennung zu implementieren, wird AWS Artifact auch im Security Tooling-Konto gehostet, wo Sie Berechtigungen für den Zugriff auf Audit-Artefakte an Ihre Compliance-Stakeholder und externe Prüfer delegieren können. Sie können diese Trennung implementieren, indem Sie detaillierte Berechtigungsrichtlinien definieren. IAM Beispiele finden Sie in der Dokumentation unter IAM Beispielrichtlinien. AWS

Leitplanken für verteilte und zentralisierte Sicherheitsdienste

Im AWS SRA AWS Security Hub werden Amazon, AWS Config GuardDuty, IAM Access Analyzer, AWS CloudTrail Organization Trails und häufig Amazon Macie mit entsprechender delegierter Administration oder Aggregation für das Security Tooling-Konto bereitgestellt. Dies ermöglicht konsistente Leitplanken für alle Konten und ermöglicht zudem eine zentrale Überwachung, Verwaltung und Steuerung in Ihrem gesamten Unternehmen. AWS Sie finden diese Gruppe von Diensten in allen Kontotypen, die in der vertreten sind. AWS SRA Diese sollten Teil der AWS Dienste sein, die im Rahmen des Onboarding- und Baselining-Prozesses Ihres Kontos bereitgestellt werden müssen. Das GitHubCode-Repository

Zusätzlich zu diesen Services AWS SRA gehören zwei sicherheitsorientierte Services, Amazon Detective und AWS Audit Manager, die die Integration und delegierte Administratorfunktionen in Organizations unterstützen. AWS Diese sind jedoch nicht Teil der empfohlenen Services für das Account-Baselining. Wir haben festgestellt, dass diese Dienste in den folgenden Szenarien am besten verwendet werden:

-

Sie verfügen über ein engagiertes Team oder eine Gruppe von Ressourcen, die diese Funktionen der digitalen Forensik und IT-Audits ausführen. Amazon Detective wird am besten von Sicherheitsanalystenteams genutzt, und AWS Audit Manager ist hilfreich für Ihre internen Audit- oder Compliance-Teams.

-

Sie möchten sich zu Beginn Ihres Projekts auf ein Kernpaket von Tools wie GuardDuty Security Hub konzentrieren und dann darauf aufbauen, indem Sie Dienste nutzen, die zusätzliche Funktionen bieten.