Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWSIAMIdentitätszentrum

AWSIAMIdentity Center

AWSverwaltete Dienste, darunter Amazon Q, Amazon Q Developer, Amazon SageMaker Studio und Amazon QuickSight, integrieren IAM Identity Center und verwenden es für die Authentifizierung und Autorisierung. Sie verbinden Ihre Identitätsquelle nur einmal mit IAM Identity Center und verwalten den Zugriff Ihrer Mitarbeiter auf alle integrierten verwalteten Anwendungen AWS. Identitäten aus Ihren vorhandenen Unternehmensverzeichnissen wie Microsoft Entra ID, Okta, Google Workspace und Microsoft Active Directory müssen in IAM Identity Center bereitgestellt werden, bevor Sie nach Benutzern oder Gruppen suchen können, um ihnen Single Sign-On-Zugriff auf verwaltete Dienste zu gewähren. AWS IAMIdentity Center ermöglicht auch anwendungsspezifische, benutzerorientierte Erlebnisse. Beispielsweise erleben Benutzer von Amazon Q Kontinuität, wenn sie von einem Amazon Q-integrierten Service zu einem anderen wechseln.

Anmerkung

Sie können die Funktionen von IAM Identity Center individuell nutzen. Sie könnten sich beispielsweise dafür entscheiden, Identity Center nur zur Verwaltung des Zugriffs auf AWS verwaltete Dienste wie Amazon Q zu verwenden und gleichzeitig den direkten Kontoverbund und IAM Rollen für die Verwaltung des Zugriffs auf Ihre AWS Konten zu verwenden.

Trusted Identity Propagation bietet Benutzern von Abfragetools und Business Intelligence (BI) -Anwendungen, die Zugriff auf Daten in AWS Diensten benötigen, ein optimiertes Single-Sign-On-Erlebnis. Das Datenzugriffsmanagement basiert auf der Identität eines Benutzers, sodass Administratoren den Zugriff auf der Grundlage der vorhandenen Benutzer- und Gruppenmitgliedschaften des Benutzers gewähren können. Die Verbreitung vertrauenswürdiger Identitäten basiert auf dem OAuth2.0 Authorization Framework

AWSverwaltete Dienste, die in die Verbreitung vertrauenswürdiger Identitäten integriert sind, wie Amazon Redshift Query Editor v2EMR, Amazon und Amazon QuickSight, beziehen Token direkt von IAM Identity Center. IAMIdentity Center bietet auch eine Option für Anwendungen zum Austausch von Identitätstoken und Zugriffstoken von einem externen OAuth 2.0-Autorisierungsserver aus. Der Benutzerzugriff auf AWS Dienste und andere Ereignisse wird in dienstspezifischen Protokollen und in CloudTrail Ereignissen aufgezeichnet, sodass Prüfer wissen, welche Aktionen die Benutzer ausgeführt haben und auf welche Ressourcen sie zugegriffen haben.

Um Trusted Identity Propagation zu verwenden, müssen Sie IAM Identity Center aktivieren und Benutzern und Gruppen Berechtigungen zuweisen. Wir empfehlen, dass Sie eine Organisationsinstanz von IAM Identity Center verwenden.

Anmerkung

Für die Verbreitung vertrauenswürdiger Identitäten müssen Sie keine Berechtigungen für mehrere Konten einrichten (Berechtigungssätze). Sie können IAM Identity Center aktivieren und es nur für die Verbreitung vertrauenswürdiger Identitäten verwenden.

Weitere Informationen finden Sie in den Voraussetzungen und Überlegungen für die Verwendung von Trusted Identity Propagation und in den spezifischen Anwendungsfällen, die von Anwendungen unterstützt werden, die die Weitergabe von Identitäten initiieren können.

Das AWSZugriffsportal bietet authentifizierten Benutzern Single Sign-On-Zugriff auf ihre AWS Konten und Cloud-Anwendungen. Sie können auch die vom AWS Zugriffsportal generierten Anmeldeinformationen verwenden, um Ressourcen in Ihren AWS Konten zu konfigurieren AWS CLI oder AWSSDKdarauf zuzugreifen. Auf diese Weise können Sie die Verwendung langfristiger Anmeldeinformationen für den programmatischen Zugriff vermeiden, wodurch die Wahrscheinlichkeit, dass Anmeldeinformationen kompromittiert werden, erheblich verringert und Ihre Sicherheitslage verbessert wird.

Sie können auch die Verwaltung des Konto- und Anwendungszugriffs mithilfe von IAMIdentity Center automatisieren. APIs

IAMIdentity Center ist in Identity Center integriert AWS CloudTrail, das eine Aufzeichnung der von einem Benutzer in IAM Identity Center ausgeführten Aktionen bereitstellt. CloudTrail zeichnet API Ereignisse wie einen CreateUserAPIAnruf auf, der aufgezeichnet wird, wenn ein Benutzer entweder manuell erstellt oder bereitgestellt oder von einem externen IdP mit IAM Identity Center synchronisiert wird, indem das System for Cross-Domain Identity Management () SCIM -Protokoll verwendet wird. Jeder aufgezeichnete Ereignis- oder Protokolleintrag CloudTrail enthält Informationen darüber, wer die Anfrage generiert hat. Diese Funktion hilft Ihnen dabei, unerwartete Änderungen oder Aktivitäten zu identifizieren, die möglicherweise weitere Untersuchungen erfordern. Eine vollständige Liste der unterstützten IAM Identity Center-Operationen finden Sie in CloudTrail der IAMIdentity Center-Dokumentation.

Verbinden Sie Ihre bestehende Identitätsquelle mit IAM Identity Center

Der Identitätsverbund ist ein gängiger Ansatz für den Aufbau von Zugriffskontrollsystemen, die die Benutzerauthentifizierung mithilfe eines zentralen IdP verwalten und ihren Zugriff auf mehrere Anwendungen und Dienste regeln, die als Dienstanbieter agieren (SPs). IAMIdentity Center bietet Ihnen die Flexibilität, Identitäten aus Ihrer vorhandenen Unternehmensidentitätsquelle zu übernehmen, darunter Okta, Microsoft Entra ID, Ping, Google Workspace,, JumpCloud OneLogin, lokales Active Directory und jede SAML 2.0-kompatible Identitätsquelle.

Es empfiehlt sich, Ihre bestehende Identitätsquelle mit IAM Identity Center zu verbinden, da Ihre Belegschaft so über eine einzige Anmeldung Zugriff hat und alle Dienste einheitlich genutzt werden können. AWS Es hat sich auch bewährt, Identitäten von einem einzigen Standort aus zu verwalten, anstatt mehrere Quellen verwalten zu müssen. IAMIdentity Center unterstützt den Identitätsverbund mit SAML 2.0, einem offenen Identitätsstandard, der es IAM Identity Center ermöglicht, externe Benutzer zu authentifizieren. IdPs IAMIdentity Center bietet auch Unterstützung für den SCIMv2.0-Standard. Dieser Standard ermöglicht die automatische Bereitstellung, Aktualisierung und Deprovisionierung von Benutzern und Gruppen zwischen allen unterstützten externen IdPs Diensten und IAM Identity Center, mit Ausnahme von Google Workspace und PingOne, die derzeit die Bereitstellung von Benutzern nur über unterstützen. SCIM

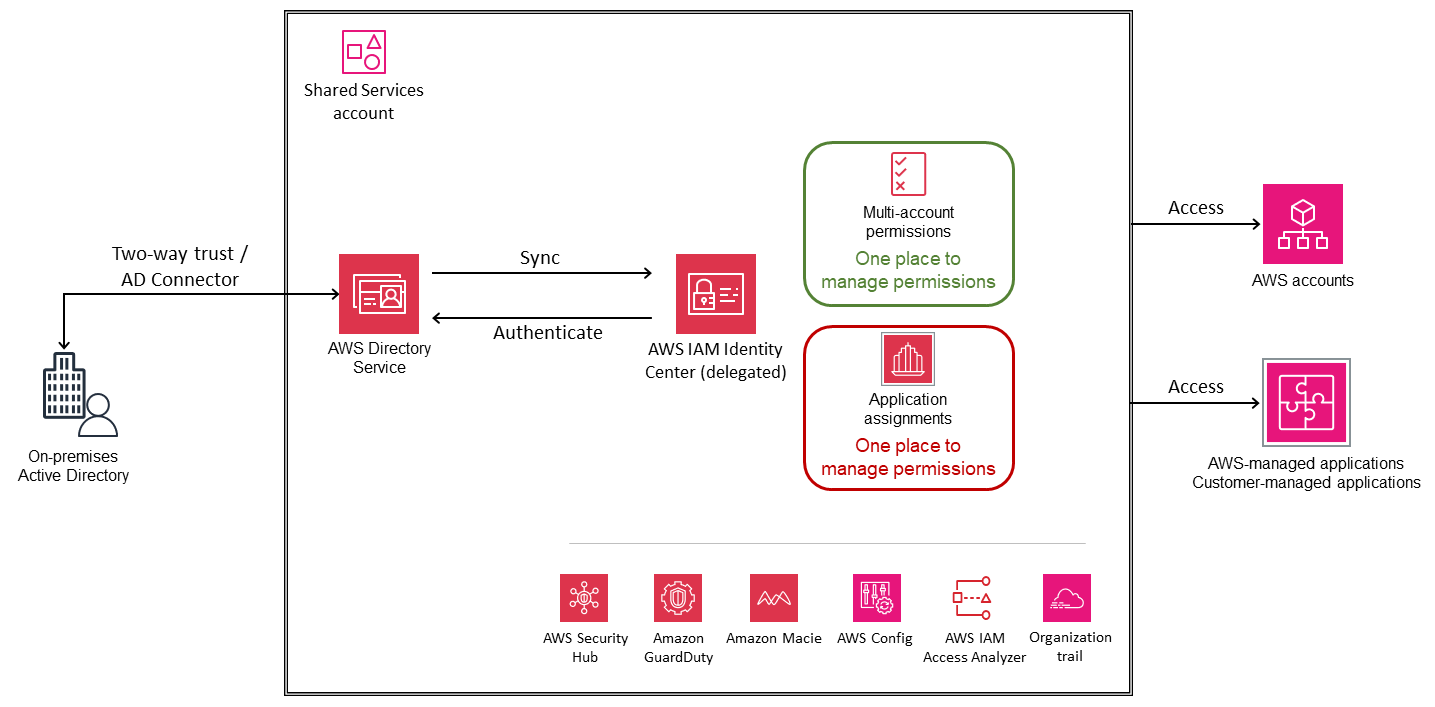

Sie können auch Ihr vorhandenes Microsoft Active Directory mit IAM Identity Center verbinden. Mit dieser Option können Sie Benutzer, Gruppen und Gruppenmitgliedschaften aus einem vorhandenen Microsoft Active Directory mithilfe des AWS Directory Service synchronisieren. Diese Option eignet sich für große Unternehmen, die bereits Identitäten verwalten, entweder in einem selbstverwalteten Active Directory, das sich vor Ort befindet, oder in einem Verzeichnis in AWS Managed Microsoft AD. Sie können ein Verzeichnis in AWS Managed Microsoft AD mit IAM Identity Center verbinden. Sie können Ihr selbstverwaltetes Verzeichnis in Active Directory auch mit IAM Identity Center verbinden, indem Sie eine bidirektionale Vertrauensstellung einrichten, die es IAM Identity Center ermöglicht, Ihrer Domäne bei der Authentifizierung zu vertrauen. Eine andere Methode ist die Verwendung von AD Connector, einem Verzeichnisgateway, das Verzeichnisanfragen an Ihr selbstverwaltetes Active Directory umleiten kann, ohne Informationen in der Cloud zwischenzuspeichern. Das folgende Diagramm veranschaulicht diese Option.

Vorteile

-

Connect Sie Ihre bestehende Identitätsquelle mit IAM Identity Center, um den Zugriff zu optimieren und Ihren Mitarbeitern ein einheitliches AWS Serviceerlebnis zu bieten.

-

Verwalten Sie den Zugriff Ihrer Mitarbeiter auf AWS Anwendungen effizient. Sie können den Benutzerzugriff auf AWS Dienste einfacher verwalten und überprüfen, indem Sie Benutzer- und Gruppeninformationen aus Ihrer Identitätsquelle über IAM Identity Center verfügbar machen.

-

Verbessern Sie die Kontrolle und Transparenz des Benutzerzugriffs auf Daten in AWS Diensten. Sie können die Übertragung des Benutzeridentitätskontextes von Ihrem Business Intelligence-Tool auf die von Ihnen verwendeten AWS Datendienste ermöglichen und gleichzeitig die von Ihnen gewählte Identitätsquelle und andere AWS Zugriffsverwaltungskonfigurationen weiterhin verwenden.

-

Verwalten Sie den Zugriff Ihrer Mitarbeiter auf eine AWS Umgebung mit mehreren Konten. Sie können IAM Identity Center mit Ihrer vorhandenen Identitätsquelle verwenden oder ein neues Verzeichnis erstellen und den Zugriff Ihrer Mitarbeiter auf einen Teil oder die gesamte AWS Umgebung verwalten.

-

Stellen Sie eine zusätzliche Schutzebene für den Fall einer Serviceunterbrechung in der AWS Region bereit, in der Sie IAM Identity Center aktiviert haben, indem Sie den Notfallzugriff auf die AWS Management Console einrichten.

Berücksichtigung von Dienstleistungen

-

IAMIdentity Center unterstützt derzeit nicht die Verwendung eines Timeouts im Leerlauf, bei dem die Sitzung des Benutzers aufgrund der Aktivität unterbrochen oder verlängert wird. Es unterstützt die Sitzungsdauer für das AWS Zugriffsportal und die integrierten IAM Identity Center-Anwendungen. Sie können die Sitzungsdauer zwischen 15 Minuten und 90 Tagen konfigurieren. Sie können Portalsitzungen mit aktivem AWS Zugriff für IAM Identity Center-Benutzer anzeigen und löschen. Das Ändern und Beenden von AWS Access-Portal-Sitzungen hat jedoch keine Auswirkung auf die Sitzungsdauer der AWS Management Console, die in Berechtigungssätzen definiert ist.

Designüberlegungen

-

Sie können jeweils eine Instanz von IAM Identity Center in einer einzelnen AWS Region aktivieren. Wenn Sie IAM Identity Center aktivieren, steuert es den Zugriff auf seine Berechtigungssätze und integrierten Anwendungen von der primären Region aus. Das bedeutet, dass sich Benutzer im unwahrscheinlichen Fall einer Unterbrechung des IAM Identity Center-Dienstes in dieser Region nicht anmelden können, um auf Konten und Anwendungen zuzugreifen. Um zusätzlichen Schutz zu bieten, empfehlen wir, den Notfallzugriff auf die AWS Management Console mithilfe eines SAML 2.0-basierten Verbunds einzurichten.

Anmerkung

Diese Empfehlung für den Notfallzugriff gilt, wenn Sie einen externen IdP eines Drittanbieters als Identitätsquelle verwenden, und funktioniert, wenn die IAM Servicedatenebene und Ihr externer IdP verfügbar sind.

-

Wenn Sie Active Directory verwenden oder Benutzer in IAM Identity Center erstellen, folgen Sie den Standardanweisungen von AWSBreakglass.

-

Wenn Sie AD Connector verwenden möchten, um Ihr lokales Active Directory mit IAM Identity Center zu verbinden, sollten Sie bedenken, dass AD Connector eine one-on-one Vertrauensstellung mit Ihrer Active Directory-Domäne unterhält und transitive Vertrauensstellungen nicht unterstützt. Das bedeutet, dass IAM Identity Center nur auf die Benutzer und Gruppen der einzelnen Domain zugreifen kann, die an den von Ihnen erstellten AD Connector angehängt ist. Wenn Sie mehrere Domänen oder Gesamtstrukturen unterstützen müssen, verwenden Sie AWS Managed Microsoft AD.

-

Wenn Sie einen externen IdP verwenden, wird die Multi-Faktor-Authentifizierung (MFA) vom externen IdP aus verwaltet und nicht in IAM Identity Center. IAMIdentity Center unterstützt MFA Funktionen nur, wenn Ihre Identitätsquelle mit dem IAM Identitätsspeicher von Identity Center, AWS Managed Microsoft AD oder AD Connector konfiguriert ist.

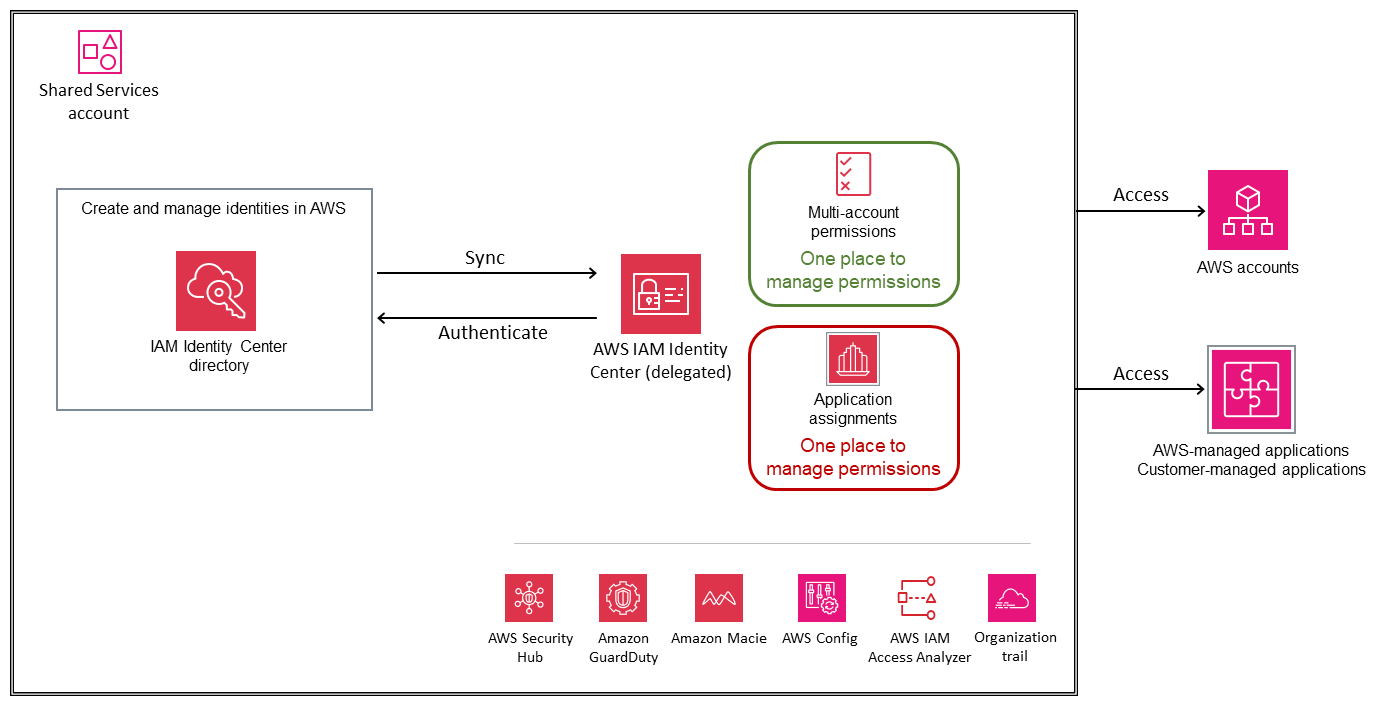

Identitäten erstellen und verwalten in AWS

Wir empfehlen, IAM Identity Center mit einem externen IdP zu verwenden. Wenn Sie jedoch noch keinen IdP haben, können Sie Benutzer und Gruppen im IAM Identity Center-Verzeichnis, der Standard-Identitätsquelle für den Dienst, erstellen und verwalten. Diese Option wird in der folgenden Abbildung veranschaulicht. Sie wird der Erstellung von IAM Benutzern oder Rollen in jedem AWS Konto für Workforce-Benutzer vorgezogen. Weitere Informationen finden Sie in der IAMIdentity Center-Dokumentation.

Überlegungen zum Service

-

Wenn Sie Identitäten in IAM Identity Center erstellen und verwalten, müssen sich Ihre Benutzer an die Standard-Passwortrichtlinie halten, die nicht geändert werden kann. Wenn Sie Ihre eigene Passwortrichtlinie für Ihre Identitäten definieren und verwenden möchten, ändern Sie Ihre Identitätsquelle entweder in Active Directory oder in einen externen IdP.

-

Wenn Sie Identitäten in IAM Identity Center erstellen und verwalten, sollten Sie die Planung einer Notfallwiederherstellung in Betracht ziehen. IAMIdentity Center ist ein regionaler Dienst, der für den Betrieb in mehreren Availability Zones konzipiert ist, um dem Ausfall einer Availability Zone standzuhalten. Im unwahrscheinlichen Fall einer Störung in der Region, in der Ihr IAM Identity Center aktiviert ist, können Sie jedoch die von empfohlene Einrichtung für den Notfallzugriff nicht implementieren und verwendenAWS, da das IAM Identity Center-Verzeichnis, das Ihre Benutzer und Gruppen enthält, auch von Störungen in dieser Region betroffen sein wird. Um Disaster Recovery zu implementieren, müssen Sie Ihre Identitätsquelle entweder auf einen externen SAML 2.0-IdP oder auf Active Directory ändern.

Designüberlegungen

-

IAMIdentity Center unterstützt die gleichzeitige Verwendung von jeweils nur einer Identitätsquelle. Sie können Ihre aktuelle Identitätsquelle jedoch in eine der beiden anderen Identitätsquellenoptionen ändern. Bevor Sie diese Änderung vornehmen, sollten Sie die Auswirkungen bewerten, indem Sie die Überlegungen zur Änderung Ihrer Identitätsquelle überprüfen.

-

Wenn Sie das IAM Identity Center-Verzeichnis als Identitätsquelle verwenden, MFAist dies standardmäßig für Instanzen aktiviert

, die nach dem 15. November 2023 erstellt wurden. Neue Benutzer werden aufgefordert, ein MFA Gerät zu registrieren, wenn sie sich zum ersten Mal bei IAM Identity Center anmelden. Administratoren können die MFA Einstellungen für ihre Benutzer auf der Grundlage ihrer Sicherheitsanforderungen aktualisieren.

Allgemeine Überlegungen zum Design von IAM Identity Center

-

IAMIdentity Center unterstützt die attributebasierte Zugriffskontrolle (ABAC). Dabei handelt es sich um eine Autorisierungsstrategie, mit der Sie mithilfe von Attributen detaillierte Berechtigungen erstellen können. Es gibt zwei Möglichkeiten, Attribute für die Zugriffskontrolle an Identity Center zu übergeben: IAM

-

Wenn Sie einen externen IdP verwenden, können Sie Attribute direkt in der SAML Assertion übergeben, indem Sie das Präfix verwenden.

https://aws.amazon.com/SAML/Attributes/AccessControl -

Wenn Sie IAM Identity Center als Identitätsquelle verwenden, können Sie Attribute hinzufügen und verwenden, die sich im IAM Identity Center-Identitätsspeicher befinden.

-

Um es ABAC in allen Fällen zu verwenden, müssen Sie zuerst das Zugriffskontrollattribut auf der Seite Attribute für die Zugriffskontrolle in der IAM Identity Center-Konsole auswählen. Um es mithilfe von SAML Assertion zu übergeben, müssen Sie den Attributnamen im IdP auf setzen.

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName> -

Die Attribute, die auf der Seite Attribute für die Zugriffskontrolle in der IAM Identity Center-Konsole definiert sind, haben Vorrang vor den Attributen, die über SAML Assertionen von Ihrem IdP übergeben wurden. Wenn Sie nur Attribute verwenden möchten, die von der SAML Assertion übergeben wurden, definieren Sie keine Attribute manuell in Identity Center. IAM Nachdem Sie Attribute entweder im IdP oder in IAM Identity Center definiert haben, können Sie mithilfe des PrincipalTag globalen Bedingungsschlüssels aws: benutzerdefinierte Berechtigungsrichtlinien in Ihrem Berechtigungssatz erstellen. Dadurch wird sichergestellt, dass nur Benutzer mit Attributen, die den Tags auf Ihren Ressourcen entsprechen, Zugriff auf diese Ressourcen in Ihren AWS Konten haben.

-

-

IAMIdentity Center ist ein Dienst zur Identitätsverwaltung für Mitarbeiter. Daher ist menschliches Eingreifen erforderlich, um den Authentifizierungsprozess für den programmatischen Zugriff abzuschließen. Wenn Sie kurzfristige Anmeldeinformationen für die machine-to-machine Authentifizierung benötigen, schauen Sie sich EC2Amazon-Instanzprofile für Workloads innerhalb AWS oder IAMRoles Anywhere für Workloads außerhalb an. AWS

-

IAMIdentity Center bietet Zugriff auf Ressourcen in AWS Konten innerhalb Ihrer Organisationen. Wenn Sie jedoch Single Sign-On-Zugriff auf externe Konten (d. h. AWS Konten außerhalb Ihrer Organisation) mithilfe von IAM Identity Center gewähren möchten, ohne diese Konten in Ihre Organisationen einzuladen, können Sie die externen Konten als SAML Anwendungen in IAM Identity Center konfigurieren

. -

IAMIdentity Center unterstützt die Integration mit Lösungen zur Verwaltung temporärer TEAM Zugriffsberechtigungen (auch bekannt als just-in-time Access). Diese Integration bietet zeitlich begrenzten erweiterten Zugriff auf Ihre AWS Umgebung mit mehreren Konten in großem Umfang. Temporärer erweiterter Zugriff ermöglicht es Benutzern, Zugriff zu beantragen, um eine bestimmte Aufgabe für einen bestimmten Zeitraum auszuführen. Ein Genehmiger prüft jede Anfrage und entscheidet, ob sie genehmigt oder abgelehnt wird. IAMIdentity Center unterstützt sowohl herstellerverwaltete TEAM Lösungen von unterstützten AWS Sicherheitspartnern als auch selbstverwaltete Lösungen

, die Sie verwalten und an Ihre zeitgebundenen Zugriffsanforderungen anpassen.