Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWSSupport-AnalyzeEBSResourceUsage

Beschreibung

Das AWSSupport-AnalyzeEBSResourceUsage Automations-Runbook wird verwendet, um die Ressourcennutzung im Amazon Elastic Block Store (AmazonEBS) zu analysieren. Es analysiert die Datenträgernutzung und identifiziert aufgegebene Volumes, Bilder und Snapshots in einer bestimmten AWS Region.

Wie funktioniert es?

Das Runbook führt die folgenden vier Aufgaben aus:

-

Überprüft, ob ein Amazon Simple Storage Service (Amazon S3) -Bucket existiert, oder erstellt einen neuen Amazon S3-Bucket.

-

Sammelt alle EBS Amazon-Volumes im verfügbaren Status.

-

Sammelt alle EBS Amazon-Snapshots, für die das Quellvolume gelöscht wurde.

-

Sammelt alle Amazon Machine Images (AMIs), die nicht von nicht beendeten Amazon Elastic Compute Cloud (AmazonEC2) -Instances verwendet werden.

Das Runbook generiert CSV Berichte und speichert sie in einem vom Benutzer bereitgestellten Amazon S3 S3-Bucket. Der bereitgestellte Bucket sollte gemäß den am Ende beschriebenen bewährten AWS Sicherheitsmethoden gesichert werden. Wenn der vom Benutzer angegebene Amazon S3 S3-Bucket nicht im Konto vorhanden ist, erstellt das Runbook einen neuen Amazon S3 S3-Bucket mit dem Namensformat<User-provided-name>-awssupport-YYYY-MM-DD, verschlüsselt mit einem benutzerdefinierten Schlüssel AWS Key Management Service (AWS KMS), mit aktivierter Objektversionierung, blockiertem öffentlichen Zugriff und erfordert Anfragen zur Verwendung SSL von/. TLS

Wenn Sie Ihren eigenen Amazon S3 S3-Bucket angeben möchten, stellen Sie bitte sicher, dass er gemäß den folgenden bewährten Methoden konfiguriert ist:

-

Sperren Sie den öffentlichen Zugriff auf den Bucket (eingestellt

IsPublicaufFalse). -

Aktivieren Sie die Amazon S3 S3-Zugriffsprotokollierung.

-

Aktivieren Sie die Objektversionierung.

-

Verwenden Sie einen Schlüssel AWS Key Management Service (AWS KMS), um Ihren Bucket zu verschlüsseln.

Wichtig

Bei der Verwendung dieses Runbooks können zusätzliche Gebühren für Ihr Konto für die Erstellung von Amazon S3 S3-Buckets und -Objekten anfallen. Weitere Informationen zu den möglicherweise anfallenden Gebühren finden Sie unter Amazon S3 S3-Preise

Art des Dokuments

Automatisierung

Eigentümer

Amazon

Plattformen

LinuxmacOS, Windows

Parameter

-

AutomationAssumeRole

Typ: Zeichenfolge

Beschreibung: (Optional) Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

S3 BucketName

Typ:

AWS::S3::Bucket::NameBeschreibung: (Erforderlich) Der Amazon S3 S3-Bucket in Ihrem Konto, in den der Bericht hochgeladen werden soll. Stellen Sie sicher, dass die Bucket-Richtlinie Parteien, die keinen Zugriff auf die gesammelten Protokolle benötigen, keine unnötigen Lese-/Schreibberechtigungen gewährt. Wenn der angegebene Bucket nicht im Konto vorhanden ist, erstellt die Automatisierung einen neuen Bucket in der Region, in der die Automatisierung initiiert wird, mit dem Namensformat

<User-provided-name>-awssupport-YYYY-MM-DD, verschlüsselt mit einem benutzerdefinierten AWS KMS Schlüssel.Zulässiges Muster:

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

Typ: Zeichenfolge

Beschreibung: (Optional) Der benutzerdefinierte AWS KMS Schlüssel Amazon Resource Name (ARN) für die Verschlüsselung des neuen Amazon S3 S3-Buckets, der erstellt wird, wenn der angegebene Bucket nicht im Konto vorhanden ist. Die Automatisierung schlägt fehl, wenn versucht wird, den Bucket ohne Angabe eines benutzerdefinierten AWS KMS Schlüssels ARN zu erstellen.

Zulässiges Muster:

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

Erforderliche IAM Berechtigungen

Der AutomationAssumeRole Parameter erfordert die folgenden Aktionen, um das Runbook erfolgreich zu verwenden.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

Beispielrichtlinie mit den erforderlichen IAM Mindestberechtigungen zum Ausführen dieses Runbooks:

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

Anweisungen

Gehen Sie wie folgt vor, um die Automatisierung zu konfigurieren:

-

Navigieren Sie in der AWS Systems Manager Konsole zu „AWSSupport-A nalyzeEBSResource Usage

“. -

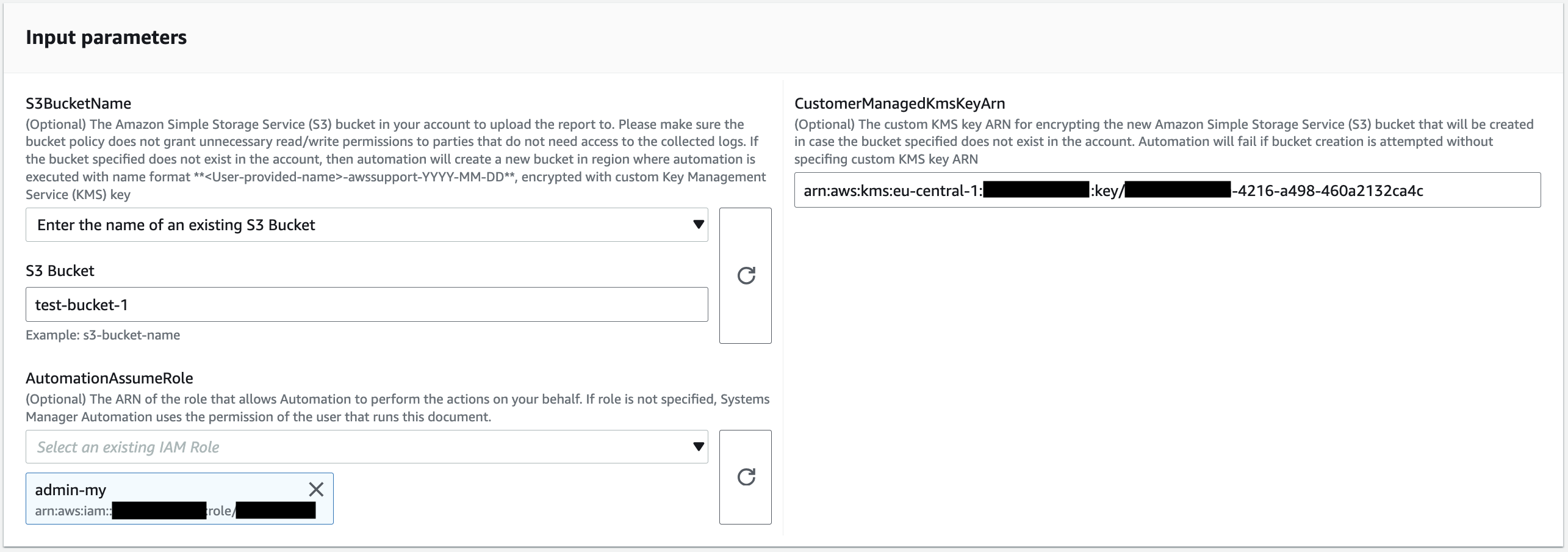

Geben Sie für die Eingabeparameter Folgendes ein:

-

AutomationAssumeRole (Fakultativ):

Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

S3 BucketName (erforderlich):

Der Amazon S3 S3-Bucket in Ihrem Konto, in den Sie den Bericht hochladen möchten.

-

CustomerManagedKmsKeyArn(Fakultativ):

Der benutzerdefinierte AWS KMS Schlüssel Amazon Resource Name (ARN) für die Verschlüsselung des neuen Amazon S3 S3-Buckets, der erstellt wird, wenn der angegebene Bucket nicht im Konto vorhanden ist.

-

-

Wählen Sie Ausführen aus.

-

Die Automatisierung wird initiiert.

-

Das Automatisierungs-Runbook führt die folgenden Schritte aus:

-

checkConcurrency:

Stellt sicher, dass dieses Runbook in der Region nur einmal initiiert wird. Wenn das Runbook feststellt, dass gerade eine weitere Ausführung ausgeführt wird, gibt es einen Fehler zurück und wird beendet.

-

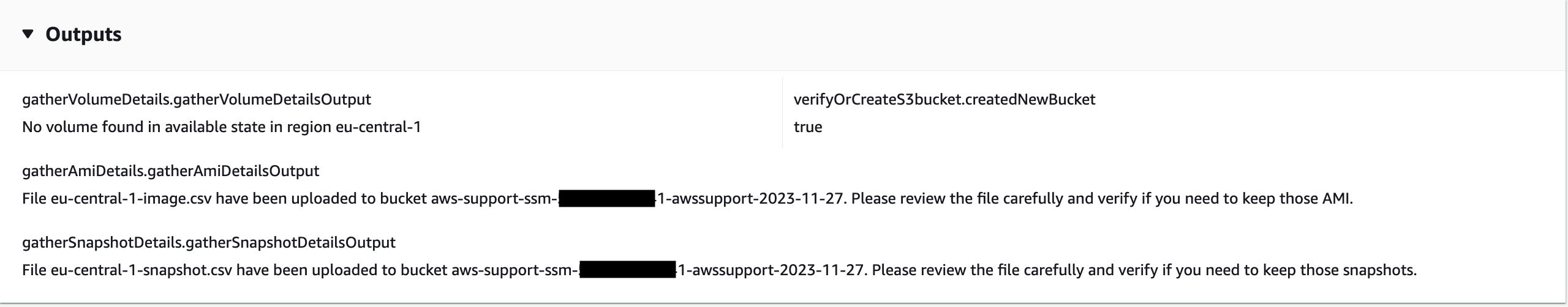

verifyOrCreateS3-Bucket:

Überprüft, ob der Amazon S3 S3-Bucket existiert. Wenn nicht, erstellt es einen neuen Amazon S3 S3-Bucket in der Region, in der die Automatisierung initiiert wird, mit dem Namensformat

<User-provided-name>-awssupport-YYYY-MM-DD, verschlüsselt mit einem benutzerdefinierten AWS KMS Schlüssel. -

gatherAmiDetails:

Suchen nachAMIs, die von keiner EC2 Amazon-Instance verwendet werden, generiert den Bericht im Namensformat

<region>-images.csvund lädt ihn in den Amazon S3-Bucket hoch. -

gatherVolumeDetails:

Überprüft EBS Amazon-Volumes im verfügbaren Status, generiert den Bericht im Namensformat

<region>-volume.csvund lädt ihn in einen Amazon S3-Bucket hoch. -

gatherSnapshotDetails:

Sucht nach den EBS Amazon-Snapshots der EBS Amazon-Volumes, die bereits gelöscht wurden, generiert den Bericht mit dem Namensformat

<region>-snapshot.csvund lädt ihn in den Amazon S3-Bucket hoch.

-

-

Wenn der Vorgang abgeschlossen ist, finden Sie im Abschnitt Ausgaben die detaillierten Ergebnisse der Ausführung.

Referenzen

Systems Manager Automation