Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWSPremiumSupport-DDoSResiliencyAssessment

Beschreibung

Das Runbook zur AWS Systems Manager Automatisierung hilft Ihnen dabeiAWSPremiumSupport-DDoSResiliencyAssessment, DDoS Sicherheitslücken zu überprüfen und die Konfiguration der Ressourcen entsprechend dem AWS Shield Advanced Schutz für Sie AWS-Konto zu überprüfen. Es enthält einen Bericht mit den Konfigurationseinstellungen für Ressourcen, die anfällig für Distributed Denial of Service (DDoS) -Angriffe sind. Es wird verwendet, um die folgenden Ressourcen zu sammeln, zu analysieren und zu bewerten: Amazon Route 53, Amazon Load Balancers, CloudFront Amazon-Distributionen AWS Global Accelerator und AWS Elastic IPs für ihre Konfigurationseinstellungen gemäß den empfohlenen Best Practices for AWS Shield Advanced Protection. Der endgültige Konfigurationsbericht ist in einem Amazon S3 S3-Bucket Ihrer Wahl als HTML Datei verfügbar.

Wie funktioniert er?

Dieses Runbook enthält eine Reihe von Prüfungen für die verschiedenen Arten von Ressourcen, die für den öffentlichen Zugriff aktiviert sind, und ob für sie Schutzmaßnahmen gemäß den Empfehlungen im AWS DDoSBest Practices Whitepaper konfiguriert wurden. Das Runbook führt Folgendes aus:

-

Prüft, ob ein Abonnement für aktiviert AWS Shield Advanced ist.

-

Wenn aktiviert, findet es heraus, ob Shield Advanced-geschützte Ressourcen vorhanden sind.

-

Es findet alle globalen und regionalen Ressourcen im AWS-Konto und prüft, ob diese durch Shield geschützt sind.

-

Es erfordert die Resource Type-Parameter für die Bewertung, den Amazon S3 S3-Bucket-Namen und die Amazon S3 AWS-Konto S3-Bucket-ID (S3BucketOwner).

-

Es gibt die Ergebnisse als HTML Bericht zurück, der im bereitgestellten Amazon S3 S3-Bucket gespeichert ist.

Die Eingabeparameter AssessmentType entscheiden, ob die Prüfungen für alle Ressourcen durchgeführt werden. Standardmäßig sucht das Runbook nach allen Arten von Ressourcen. Wenn nur der RegionalResources Parameter GlobalResources oder ausgewählt ist, überprüft das Runbook nur die ausgewählten Ressourcentypen.

Wichtig

-

Für den Zugriff auf

AWSPremiumSupport-*Runbooks ist ein Enterprise- oder Business Support-Abonnement erforderlich. Weitere Informationen finden Sie unter AWS Support Tarife vergleichen. -

Für dieses Runbook ist ein

ACTIVEAWS Shield Advanced Abonnement erforderlich.

Führen Sie diese Automatisierung aus (Konsole)

Art des Dokuments

Automatisierung

Eigentümer

Amazon

Plattformen

Linux,macOS, Windows

Parameter

-

AutomationAssumeRole

Typ: Zeichenfolge

Beschreibung: (Optional) Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

AssessmentType

Typ: Zeichenfolge

Beschreibung: (Optional) Legt den Typ der Ressourcen fest, die für die DDoS Resilienzbewertung bewertet werden sollen. Standardmäßig bewertet das Runbook sowohl globale als auch regionale Ressourcen. Für regionale Ressourcen beschreibt das Runbook alle Load Balancer für Anwendungen (ALB) und Netzwerke (NLB) sowie die gesamte Auto Scaling Scaling-Gruppe in Ihrer /region. AWS-Konto

Zulässige Werte:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']Standard: Globale und regionale Ressourcen

-

S3 BucketName

Typ:

AWS::S3::Bucket::NameBeschreibung: (Erforderlich) Der Amazon S3 S3-Bucket-Name, in den der Bericht hochgeladen wird.

Zulässiges Muster:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3 BucketOwnerAccount

Typ: Zeichenfolge

Beschreibung: (Optional) Derjenige AWS-Konto , dem der Amazon S3 S3-Bucket gehört. Bitte geben Sie diesen Parameter an, wenn der Amazon S3 S3-Bucket zu einem anderen gehört. AWS-Konto Andernfalls können Sie diesen Parameter leer lassen.

Zulässiges Muster:

^$|^[0-9]{12,13}$ -

S3 BucketOwnerRoleArn

Typ:

AWS::IAM::Role::ArnBeschreibung: (Optional) Die einer IAM Rolle mit ARN der Berechtigung, den Amazon S3 S3-Bucket zu beschreiben und den öffentlichen Zugriff zu AWS-Konto blockieren, falls sich der Bucket in einem anderen befindet AWS-Konto. Wenn dieser Parameter nicht angegeben ist, verwendet das Runbook den

AutomationAssumeRoleoder den IAM Benutzer, der dieses Runbook startet (falls nichtAutomationAssumeRoleangegeben). Weitere Informationen finden Sie im Abschnitt „Erforderliche Berechtigungen“ in der Runbook-Beschreibung.Zulässiges Muster:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3 BucketPrefix

Typ: Zeichenfolge

Beschreibung: (Optional) Das Präfix für den Pfad innerhalb von Amazon S3 zum Speichern der Ergebnisse.

Zulässiges Muster:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

Erforderliche IAM Berechtigungen

Der AutomationAssumeRole Parameter erfordert die folgenden Aktionen, um das Runbook erfolgreich zu verwenden.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

IAMBeispielrichtlinie für „Automation Assume Role“

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

Anweisungen

-

Navigieren Sie DDoSResiliencyAssessment in der AWS Systems Manager Konsole zu AWSPremiumSupport-

. -

Wählen Sie Automatisierung ausführen aus

-

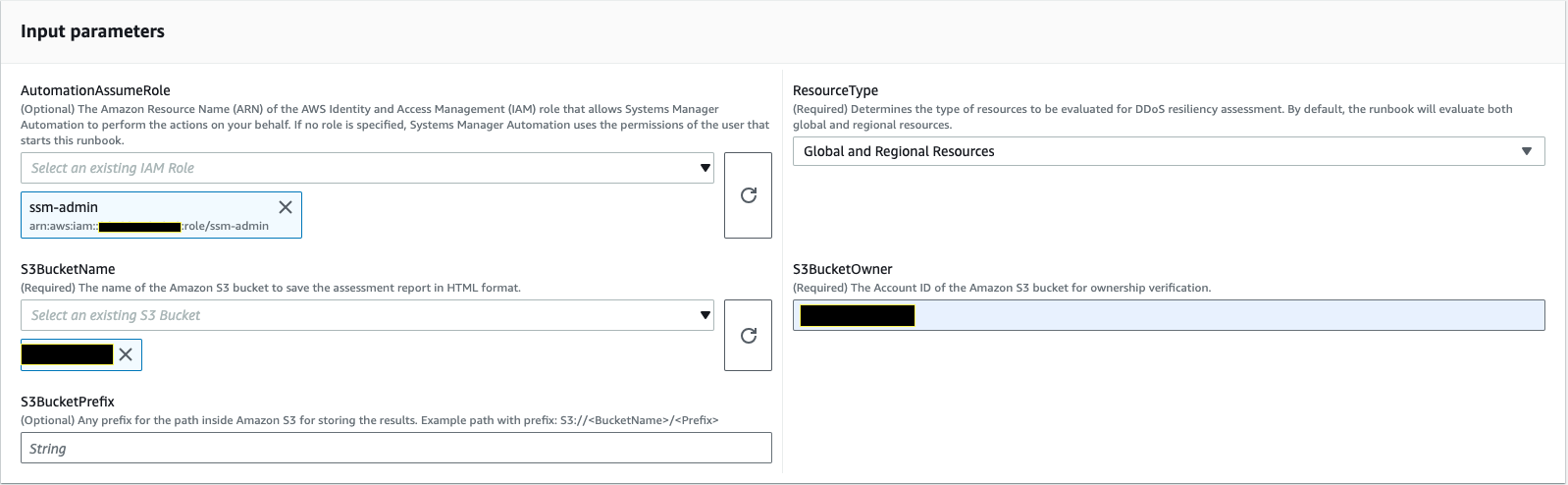

Geben Sie für Eingabeparameter Folgendes ein:

-

AutomationAssumeRole(Fakultativ):

Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

AssessmentType(Optional):

Bestimmt die Art der Ressourcen, die für die DDoS Resilienzbewertung bewertet werden sollen. Standardmäßig bewertet das Runbook sowohl globale als auch regionale Ressourcen.

-

S3 BucketName (erforderlich):

Der Name des Amazon S3 S3-Buckets, in dem der Bewertungsbericht im HTML Format gespeichert werden soll.

-

S3 BucketOwner (optional):

Die AWS-Konto ID des Amazon S3 S3-Buckets für die Eigentumsverifizierung. Die AWS-Konto ID ist erforderlich, wenn der Bericht in einem kontoübergreifenden Amazon S3 S3-Bucket veröffentlicht werden muss, und optional, wenn sich der Amazon S3 S3-Bucket in derselben Phase befindet AWS-Konto wie die Initiierung der Automatisierung.

-

S3 BucketPrefix (optional):

Beliebiges Präfix für den Pfad innerhalb von Amazon S3 zum Speichern der Ergebnisse.

-

-

Wählen Sie Ausführen aus.

-

Die Automatisierung wird eingeleitet.

-

Das Dokument führt die folgenden Schritte aus:

-

CheckShieldAdvancedState:

Überprüft, ob der in „S3BucketName“ angegebene Amazon S3-Bucket anonyme oder öffentliche Lese- oder Schreibzugriffsberechtigungen gewährt, ob für den Bucket die Verschlüsselung im Ruhezustand aktiviert ist und ob die in „S3BucketOwner“ angegebene AWS-Konto ID der Besitzer des Amazon S3 S3-Buckets ist.

-

S3BucketSecurityChecks:

Überprüft, ob der in „S3BucketName“ angegebene Amazon S3-Bucket anonyme oder öffentliche Lese- oder Schreibzugriffsberechtigungen gewährt, ob für den Bucket die Verschlüsselung im Ruhezustand aktiviert ist und ob die in „S3BucketOwner“ angegebene AWS-Konto ID der Besitzer des Amazon S3 S3-Buckets ist.

-

BranchOnShieldAdvancedStatus:

Branches dokumentieren Schritte auf der Grundlage des AWS Shield Advanced Abonnementstatus und/oder des Amazon S3 S3-Bucket-Besitzstatus.

-

ShieldAdvancedConfigurationReview:

Überprüft die Shield Advanced-Konfigurationen, um sicherzustellen, dass die mindestens erforderlichen Details vorhanden sind. Zum Beispiel: IAM Zugriff für das AWS Shield Reaktionsteam (SRT), Kontaktlistendetails und Status des SRT proaktiven Engagements.

-

ListShieldAdvancedProtections:

Listet die durch Shield geschützten Ressourcen auf und erstellt für jeden Dienst eine Gruppe geschützter Ressourcen.

-

BranchOnResourceTypeAndCount:

Verzweigt Dokumentschritte auf der Grundlage des Werts des Parameters Resource Type und der Anzahl der durch Shield geschützten globalen Ressourcen.

-

ReviewGlobalResources:

Überprüft die von Shield Advanced geschützten globalen Ressourcen wie Route 53 Hosted Zones, CloudFront Distributions und Global Accelerators.

-

BranchOnResourceType:

Branches dokumentieren die Schritte auf der Grundlage des ausgewählten Ressourcentyps (Global, Regional oder beides).

-

ReviewRegionalResources:

Überprüft die von Shield Advanced geschützten regionalen Ressourcen wie Application Load Balancers, Network Load Balancers, Classic Load Balancers und Amazon Elastic Compute Cloud (AmazonEC2) Instances (Elastic). IPs

-

SendReportToS3:

Lädt die Details des DDoS Bewertungsberichts in den Amazon S3 S3-Bucket hoch.

-

-

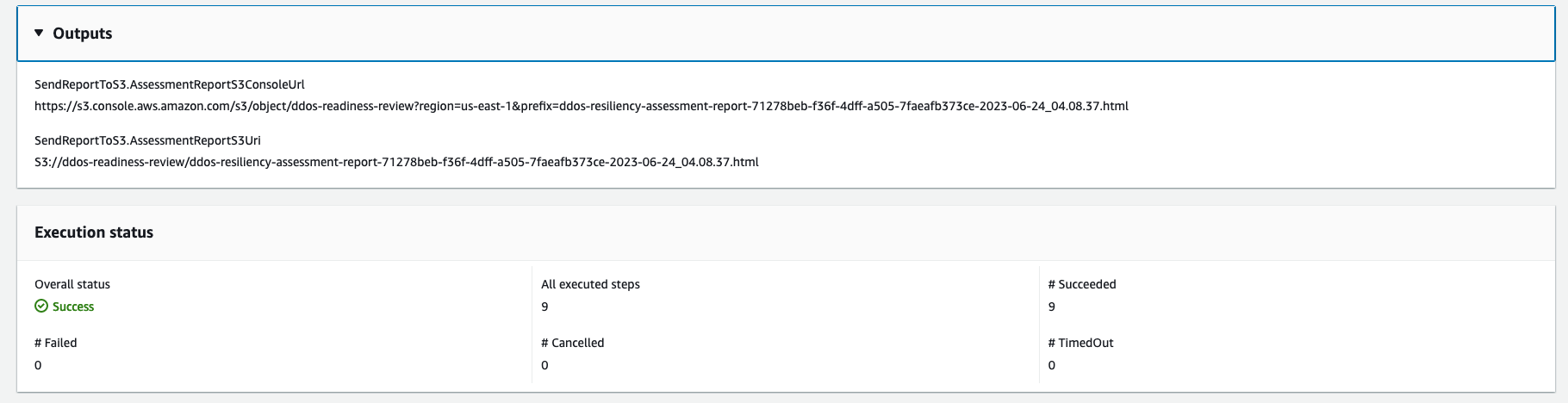

Nach Abschluss wird die HTML Datei URI für den Bewertungsbericht im Amazon S3 S3-Bucket bereitgestellt:

S3-Konsolenlink und Amazon S3 URI für den Bericht über die erfolgreiche Ausführung des Runbooks

Referenzen

Systems Manager Automation

AWS Servicedokumentation