Konfigurieren Sie SSM Agent, um einen Proxy in Linux-Knoten zu verwenden

Sie können den AWS Systems Manager-Agent (SSM Agent) zur Kommunikation über einen HTTP-Proxy konfigurieren, indem Sie der Konfigurationsdatei die Einstellungen http_proxy, https_proxy und no_proxy hinzufügen. Eine Override-Datei behält auch die Proxy-Einstellungen bei, wenn Sie neuere oder ältere Versionen von SSM Agent installieren. Dieser Abschnitt enthält Vorgänge zum Erstellen einer Override-Datei für die Umgebungen upstart und systemd. Wenn Sie Session Manager verwenden möchten, beachten Sie, dass HTTPS-Proxyserver nicht unterstützt werden.

Themen

Konfigurieren des SSM Agent zur Nutzung eines Proxys (Upstart)

Gehen Sie folgendermaßen vor, um eine Override-Konfigurationsdatei für eine upstart-Umgebung zu erstellen.

Konfigurieren des SSM Agent zur Nutzung eines Proxys (Upstart)

-

Stellen Sie eine Verbindung mit der verwalteten Instance her, auf der Sie den SSM Agent installiert haben.

-

Öffnen Sie einen einfachen Editor wie VIM und geben Sie je nachdem, ob Sie einen HTTP-Proxy-Server oder HTTPS-Proxy-Server verwenden, eine der folgenden Konfigurationen an:

Für einen HTTP-Proxy-Server:

env http_proxy=http://hostname:portenv https_proxy=http://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Bei einem HTTPS-Proxy-Server:

env http_proxy=http://hostname:portenv https_proxy=https://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Wichtig

Fügen Sie die

no_proxy-Einstellung der Datei hinzu und geben Sie die IP-Adresse an. Die IP-Adresse fürno_proxyist der IMDS-Endpunkt (Instance Metadata Services) für Systems Manager. Wenn Sieno_proxynicht angeben, übernehmen Aufrufe von Systems Manager die Identität des Proxydservices (wenn IMDSv1-Fallback aktiviert ist) oder Aufrufe von Systems Manager schlagen fehl (wenn IMDSv2 erzwungen wird).-

Geben Sie für IPv4

no_proxy=169.254.169.254an. -

Geben Sie für IPv6

no_proxy=[fd00:ec2::254]an. Die IPv6-Adresse des Instance-Metadatendienstes ist mit IMDSv2-Befehlen kompatibel. Auf die IPv6-Adresse kann nur auf AWS-Instances zugegriffen werden, die auf dem Nitro-System aufgebaut sind. Weitere Informationen finden Sie unter So funktioniert Instance Metadata Service Version 2 im Amazon-EC2-Benutzerhandbuch.

-

-

Speichern Sie die Datei unter dem Namen

amazon-ssm-agent.overrideam folgenden Speicherort:/etc/init/ -

Mit den folgenden Befehlen wird der SSM Agent beendet und neu gestartet.

sudo service stop amazon-ssm-agent sudo service start amazon-ssm-agent

Anmerkung

Weitere Informationen zum Arbeiten mit .override-Dateien in Upstart-Umgebungen finden Sie unter init: Upstart-init-Daemon-Auftragskonfiguration

Konfigurieren des SSM Agent zur Nutzung eines Proxys (systemd)

Gehen Sie wie folgt vor, um SSM Agent für die Verwendung eines Proxy in einer systemd-Umgebung zu konfigurieren.

Anmerkung

Einige der Schritte in diesem Verfahren enthalten explizite Anweisungen für Ubuntu Server-Instances, wenn SSM Agent unter Verwendung von Snap installiert wurden.

-

Stellen Sie eine Verbindung mit der Instance her, auf der Sie den SSM Agent installiert haben.

-

Führen Sie abhängig von der Art des Betriebssystems einen der folgenden Befehle aus.

-

Auf Ubuntu Server-Instances, wenn SSM Agent unter Verwendung von Snap installiert wurde:

sudo systemctl edit snap.amazon-ssm-agent.amazon-ssm-agentAuf anderen Betriebssystemen:

sudo systemctl edit amazon-ssm-agent

-

-

Öffnen Sie einen einfachen Editor wie VIM und geben Sie je nachdem, ob Sie einen HTTP-Proxy-Server oder HTTPS-Proxy-Server verwenden, eine der folgenden Konfigurationen an:

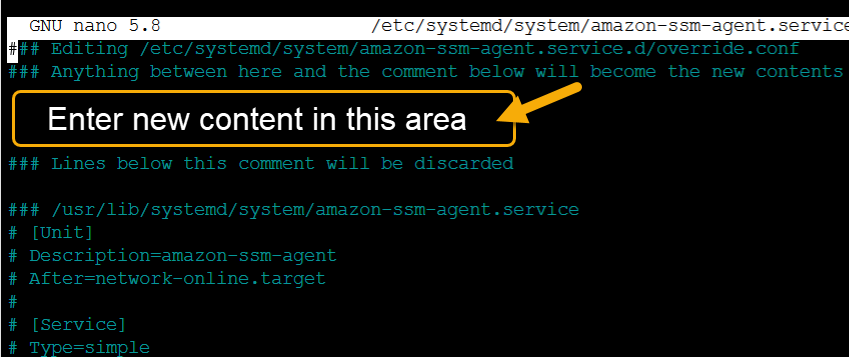

Stellen Sie sicher, dass Sie die Informationen über dem Kommentar mit der Aufschrift „

### Lines below this comment will be discarded“ eingeben, wie in der folgenden Abbildung dargestellt.

Für einen HTTP-Proxy-Server:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=http://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Bei einem HTTPS-Proxy-Server:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=https://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Wichtig

Fügen Sie die

no_proxy-Einstellung der Datei hinzu und geben Sie die IP-Adresse an. Die IP-Adresse fürno_proxyist der IMDS-Endpunkt (Instance Metadata Services) für Systems Manager. Wenn Sieno_proxynicht angeben, übernehmen Aufrufe von Systems Manager die Identität des Proxydservices (wenn IMDSv1-Fallback aktiviert ist) oder Aufrufe von Systems Manager schlagen fehl (wenn IMDSv2 erzwungen wird).-

Geben Sie für IPv4

no_proxy=169.254.169.254an. -

Geben Sie für IPv6

no_proxy=[fd00:ec2::254]an. Die IPv6-Adresse des Instance-Metadatendienstes ist mit IMDSv2-Befehlen kompatibel. Auf die IPv6-Adresse kann nur auf AWS-Instances zugegriffen werden, die auf dem Nitro-System aufgebaut sind. Weitere Informationen finden Sie unter So funktioniert Instance Metadata Service Version 2 im Amazon-EC2-Benutzerhandbuch.

-

-

Speichern Sie Ihre Änderungen. Abhängig vom Typ des Betriebssystems erstellt das System automatisch eine der folgenden Dateien.

-

Auf Ubuntu Server-Instances, wenn SSM Agent unter Verwendung von Snap installiert wurde:

/etc/systemd/system/snap.amazon-ssm-agent.amazon-ssm-agent.service.d/override.conf -

Auf Instances von Amazon Linux 2 und Amazon Linux 2023:

/etc/systemd/system/amazon-ssm-agent.service.d/override.conf -

Auf anderen Betriebssystemen

/etc/systemd/system/amazon-ssm-agent.service.d/amazon-ssm-agent.override

-

-

Starten Sie SSM Agent abhängig von der Art des Betriebssystems über einen der folgenden Befehle neu.

-

Auf Ubuntu Server-Instances, die unter Verwendung von Snap installiert wurden:

sudo systemctl daemon-reload && sudo systemctl restart snap.amazon-ssm-agent.amazon-ssm-agent -

Auf anderen Betriebssystemen:

sudo systemctl daemon-reload && sudo systemctl restart amazon-ssm-agent

-

Anmerkung

Weitere Informationen zum Arbeiten mit .override-Dateien in systemd-Umgebungen finden Sie unter Modifying Existing Unit Files