Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfigurieren von erforderlichen Instance-Berechtigungen für Systems Manager

Hat standardmäßig AWS Systems Manager keine Berechtigung, Aktionen auf Ihren Instances durchzuführen. Sie können Instanzberechtigungen auf Kontoebene mithilfe einer AWS Identity and Access Management (IAM-) Rolle oder auf Instanzebene mithilfe eines Instanzprofils gewähren. Wenn Ihr Anwendungsfall dies zulässt, empfehlen wir, mithilfe der Standardkonfiguration für die Host-Verwaltung Zugriff auf Kontoebene zu gewähren.

Anmerkung

Sie können diesen Schritt überspringen und Systems Manager erlauben, bei der Einrichtung der vereinheitlichten Konsole die erforderlichen Berechtigungen auf Ihre Instances für Sie anzuwenden. Weitere Informationen finden Sie unter Einrichten AWS Systems Manager.

Empfohlene Konfiguration für EC2 Instanzberechtigungen

Die Standard-Host-Management-Konfiguration ermöglicht es Systems Manager, Ihre EC2 Amazon-Instances automatisch zu verwalten. Nachdem Sie diese Einstellung aktiviert haben, werden alle Instances, die Instance Metadata Service Version 2 (IMDSv2) verwenden, im AWS-Region und AWS-Konto mit SSM Agent Die installierte Version 3.2.582.0 oder höher wird automatisch zu verwalteten Instanzen. Die Standardkonfiguration für die Host-Verwaltung unterstützt die Instance-Metadaten-Service-Version 1 nicht. Informationen zur Umstellung auf IMDSv2 Version 2 finden Sie unter Umstellung auf die Nutzung von Instance Metadata Service Version 2 im EC2 Amazon-Benutzerhandbuch. Informationen zur Überprüfung der Version von SSM Agent auf Ihrer Instance installiert, finden Sie unterÜberprüfung der SSM Agent Versionsnummer. Informationen zur Aktualisierung der SSM Agent, finden Sie unter Automatisches Aktualisieren SSM Agent. Zu den Vorteilen verwalteter Instances gehören die folgenden:

-

Stellen Sie eine sichere Connect zu Ihren Instances her mit Session Manager.

-

Führen Sie automatisierte Patchscans durch mit Patch Manager.

-

Zeigen Sie mit Systems Manager Inventory detaillierte Informationen zu Ihren Instances an.

-

Verfolgen und verwalten Sie Instanzen mit Fleet Manager.

-

Behalte die SSM Agent automatisch auf dem neuesten Stand.

Fleet Manager, Inventar, Patch Manager, und Session Manager sind Werkzeuge drin AWS Systems Manager.

Die Standardkonfiguration für die Host-Verwaltung ermöglicht die Instance-Verwaltung ohne die Verwendung von Instance-Profilen und stellt sicher, dass Systems Manager über Berechtigungen zum Verwalten aller Instances in der Region und im Konto verfügt. Wenn die bereitgestellten Berechtigungen für Ihren Anwendungsfall nicht ausreichen, können Sie auch Richtlinien zur Standard-IAM-Rolle hinzufügen, die von der Standardkonfiguration für die Host-Verwaltung erstellt wird. Wenn Sie keine Berechtigungen für alle Funktionen benötigen, die von der Standard-IAM-Rolle bereitgestellt werden, können Sie alternativ Ihre eigene benutzerdefinierte Rolle und Richtlinien erstellen. Alle Änderungen an der IAM-Rolle, die Sie für die Standard-Host-Management-Konfiguration auswählen, gelten für alle verwalteten EC2 Amazon-Instances in der Region und im Konto. Weitere Informationen über die von der Standardkonfiguration für die Host-Verwaltung verwendete Richtlinie finden Sie unter AWS verwaltete Richtlinie: Amazon SSMManaged EC2 InstanceDefaultPolicy. Weitere Informationen zur Standard-Host-Verwaltungskonfiguration finden Sie unter Automatisches Verwalten von EC2 Instanzen mit der Standard-Host-Management-Konfiguration.

Wichtig

Instances, die mit der Standardkonfiguration für die Host-Verwaltung registriert wurden, speichern Registrierungsinformationen lokal in den Verzeichnissen /lib/amazon/ssm oder C:\ProgramData\Amazon. Das Entfernen dieser Verzeichnisse oder der enthaltenen Dateien verhindert, dass die Instance die erforderlichen Anmeldeinformationen für die Verbindung mit Systems Manager über die Standardkonfiguration für die Host-Verwaltung erhält. In diesen Fällen müssen Sie ein Instance-Profil verwenden, um Ihrer Instance die erforderlichen Berechtigungen zu erteilen, oder die Instance neu erstellen.

Anmerkung

Dieses Verfahren sollte nur von Administratoren durchgeführt werden. Implementieren Sie den Zugriff mit den geringsten Berechtigungen, wenn Sie Einzelpersonen erlauben, die Standardkonfiguration für die Host-Verwaltung zu konfigurieren oder zu ändern. Sie müssen die Standard-Host-Management-Konfiguration für jede EC2 Instanz aktivieren, die AWS-Region Sie automatisch Amazon möchten.

So aktivieren Sie die Einstellung der Standardkonfiguration für die Host-Verwaltung

Sie können die Standard-Host-Management-Konfiguration über den Fleet Manager console. Um dieses Verfahren mit dem AWS Management Console oder Ihrem bevorzugten Befehlszeilentool erfolgreich abschließen zu können, benötigen Sie Berechtigungen für die UpdateServiceSettingAPI-Operationen GetServiceSettingResetServiceSetting, und. Darüber hinaus müssen Sie über Berechtigungen für die iam:PassRole-Berechtigung für die AWSSystemsManagerDefaultEC2InstanceManagementRole-IAM-Rolle verfügen. Es folgt eine Beispielrichtlinie . Ersetzen Sie jeden example

resource placeholder durch Ihre Informationen.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:GetServiceSetting", "ssm:ResetServiceSetting", "ssm:UpdateServiceSetting" ], "Resource": "arn:aws:ssm:region:account-id:servicesetting/ssm/managed-instance/default-ec2-instance-management-role" }, { "Effect": "Allow", "Action": [ "iam:PassRole" ], "Resource": "arn:aws:iam::account-id:role/service-role/AWSSystemsManagerDefaultEC2InstanceManagementRole", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] }

Bevor Sie beginnen: Wenn Sie Instance-Profile an Ihre EC2 Amazon-Instances angehängt haben, entfernen Sie alle Berechtigungen, die den ssm:UpdateInstanceInformation Vorgang zulassen. Das Tool SSM Agent versucht, Instance-Profilberechtigungen zu verwenden, bevor Sie die Standardberechtigungen für die Host-Management-Konfiguration verwenden. Wenn Sie die ssm:UpdateInstanceInformation-Operation in Ihren Instance-Profilen zulassen, verwendet die Instance nicht die Berechtigungen der Standardkonfiguration für die Host-Verwaltung.

Öffnen Sie die AWS Systems Manager Konsole unter https://console.aws.amazon.com/systems-manager/

. Wählen Sie im Navigationsbereich Fleet Manager.

-

Wählen Sie im Drop-Down-Menü Kontoverwaltung die Option Standardkonfiguration für die Host-Verwaltung konfigurieren aus.

-

Aktivieren Sie Standardkonfiguration für die Host-Verwaltung aktivieren.

-

Wählen Sie die IAM-Rolle aus, die zur Aktivierung der Systems Manager Manager-Tools für Ihre Instances verwendet wird. Wir empfehlen die Verwendung der Standardrolle, die in der Standardkonfiguration für die Host-Verwaltung bereitgestellt wird. Es enthält die Mindestberechtigungen, die für die Verwaltung Ihrer EC2 Amazon-Instances mit Systems Manager erforderlich sind. Wenn Sie es vorziehen, eine benutzerdefinierte Rolle zu verwenden, muss die Vertrauensrichtlinie der Rolle Systems Manager als vertrauenswürdige Entität zulassen.

-

Wählen Sie Konfigurieren, um die Einrichtung abzuschließen.

Nach dem Aktivieren der Standardkonfiguration für die Host-Verwaltung kann es 30 Minuten dauern, bis Ihre Instances die Anmeldeinformationen der von Ihnen ausgewählten Rolle verwenden. Sie müssen die Standard-Host-Management-Konfiguration in jeder Region aktivieren, in der Sie Ihre EC2 Amazon-Instances automatisch verwalten möchten.

Alternative Konfiguration für EC2 Instance-Berechtigungen

Sie können Zugriff auf der Ebene der einzelnen Instances gewähren, indem Sie ein AWS Identity and Access Management (IAM) Instance-Profil verwenden. Ein Instance-Profil ist ein Container, der beim Start IAM-Rolleninformationen an eine Amazon Elastic Compute Cloud (Amazon EC2) -Instance weitergibt. Sie können ein Instance-Profil für Systems Manager erstellen, indem Sie eine oder mehrere IAM-Richtlinien anfügen, die die erforderlichen Berechtigungen für eine neue Rolle oder eine bereits von ihnen erstellte Rolle definieren.

Anmerkung

Sie können Folgendes verwenden … Quick Setup, ein Tool in AWS Systems Manager, um schnell ein Instance-Profil für alle Instances in Ihrem AWS-Konto zu konfigurieren. Quick Setup erstellt außerdem eine IAM-Servicerolle (oder übernimmt die Rolle), sodass Systems Manager Befehle auf Ihren Instances in Ihrem Namen sicher ausführen kann. Durch die Verwendung von Quick Setup, Sie können diesen Schritt (Schritt 3) und Schritt 4 überspringen. Weitere Informationen finden Sie unter AWS Systems Manager Quick Setup.

Beachten Sie die folgenden Details zum Erstellen eines IAM-Instance-Profils:

-

Wenn Sie EC2 Computer in einer Hybrid- und Multi-Cloud-Umgebung für Systems Manager konfigurieren, müssen Sie kein Instanzprofil für sie erstellen. Konfigurieren Sie stattdessen Ihre Server und verwenden VMs Sie eine IAM-Servicerolle. Weitere Informationen finden Sie unter Erstellen der für Systems Manager in Hybrid- und Multi-Cloud-Umgebungen erforderlichen IAM-Servicerolle.

-

Wenn Sie das IAM-Instanzprofil ändern, kann es einige Zeit dauern, bis die Instanzanmeldedaten aktualisiert sind. SSM Agent verarbeitet Anfragen erst, wenn dies passiert. Um den Aktualisierungsvorgang zu beschleunigen, können Sie ihn neu starten SSM Agent oder starten Sie die Instanz neu.

Verwenden Sie eine der folgenden Vorgehensweisen, je nachdem, ob Sie eine neue Rolle für Ihr Instance-Profil erstellen oder die erforderlichen Berechtigungen zu einer vorhandenen Rolle hinzufügen.

Erstellen eines Instance-Profils für von Systems Manager verwaltete Instances (Konsole)

Öffnen Sie unter https://console.aws.amazon.com/iam/

die IAM-Konsole. -

Wählen Sie im Navigationsbereich Rollen und dann Rolle erstellen.

-

Wählen Sie für Trusted entity type (Vertrauenswürdige Entität) die Option AWS-Service aus.

-

Wählen EC2Sie unmittelbar unter Anwendungsfall die Option und anschließend Weiter aus.

-

Gehen Sie auf der Seite Berechtigungen hinzufügen wie folgt vor:

-

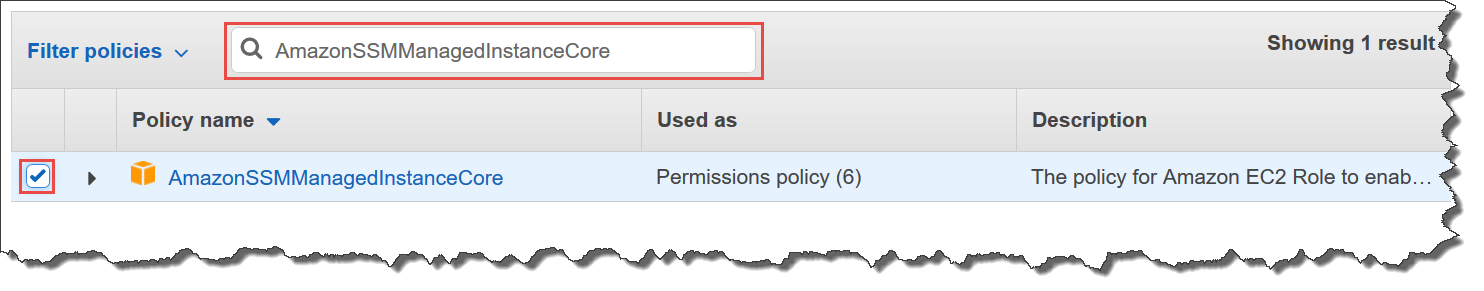

Verwenden Sie das Suchfeld, um die SSMManagedInstanceCoreAmazon-Richtlinie zu finden. Aktivieren Sie das Kontrollkästchen neben dem Namen, wie in der folgenden Abbildung gezeigt.

Die Konsole behält Ihre Auswahl auch dann bei, wenn Sie nach anderen Richtlinien suchen.

-

Wenn Sie im vorherigen Verfahren, (Optional) Erstellen einer benutzerdefinierten Richtlinie für den Zugriff auf einen S3-Bucket, eine benutzerdefinierte S3-Bucket-Richtlinie erstellt haben, suchen Sie danach und aktivieren Sie das Kontrollkästchen neben ihrem Namen.

-

Wenn Sie Instances zu einem von verwalteten Active Directory hinzufügen möchten AWS Directory Service, suchen Sie nach Amazon SSMDirectory ServiceAccess und aktivieren Sie das Kontrollkästchen neben dem Namen.

-

Wenn Sie planen, Ihre Instance mithilfe von EventBridge oder CloudWatch Logs zu verwalten oder zu überwachen, suchen Sie nach dem entsprechenden Namen CloudWatchAgentServerPolicyund aktivieren Sie das Kontrollkästchen neben dem Namen.

-

-

Wählen Sie Weiter.

-

Geben Sie unter Role name (Rollenname) einen Namen für Ihr neues Instance-Profil ein, wie z. B.

SSMInstanceProfile.Anmerkung

Notieren Sie sich den Rollennamen. Sie wählen diese Rolle beim Erstellen neuer Instances, die Sie mit Systems Manager verwalten möchten.

-

(Optional) Aktualisieren Sie in Description (Beschreibung) die Beschreibung für dieses Instance-Profil ein.

-

(Optional) Fügen Sie für Tags ein oder mehrere Tag-Schlüssel-Wert-Paare hinzu, um den Zugriff für diese Rolle zu organisieren, nachzuverfolgen oder zu steuern, und wählen Sie dann Create role (Rolle erstellen) aus. Das System leitet Sie zur Seite Rollen zurück.

So fügen Sie Instance-Profil-Berechtigungen für Systems Manager zu einer vorhandenen Rolle hinzu (Konsole)

Öffnen Sie unter https://console.aws.amazon.com/iam/

die IAM-Konsole. -

Klicken Sie im Navigationsbereich auf Rollen und wählen Sie die vorhandene Rolle aus, die Sie einem Instance-Profil für Systems Manager-Operationen zuordnen möchten.

-

Wählen Sie auf der Registerkarte Permissions (Berechtigungen) die Optionen Add permissions, Attach policies (Berechtigungen hinzufügen, Richtlinien anfügen) aus.

-

Führen Sie auf der Seite Attach Policy (Richtlinie anfügen) die folgenden Schritte aus:

-

Verwenden Sie das Suchfeld, um die SSMManagedInstanceCoreAmazon-Richtlinie zu finden. Aktivieren Sie das Kontrollkästchen neben dem Namen.

-

Wenn Sie eine benutzerdefinierte S3-Bucket-Richtlinie erstellt haben, suchen Sie danach und aktivieren Sie das Kontrollkästchen neben ihrem Namen. Weitere Informationen zu benutzerdefinierten S3-Bucket-Richtlinien für ein Instance-Profil finden Sie unter (Optional) Erstellen einer benutzerdefinierten Richtlinie für den Zugriff auf einen S3-Bucket.

-

Wenn Sie Instances zu einem von verwalteten Active Directory hinzufügen möchten AWS Directory Service, suchen Sie nach Amazon SSMDirectory ServiceAccess und aktivieren Sie das Kontrollkästchen neben dem Namen.

-

Wenn Sie planen, Ihre Instance mithilfe von EventBridge oder CloudWatch Logs zu verwalten oder zu überwachen, suchen Sie nach dem entsprechenden Namen CloudWatchAgentServerPolicyund aktivieren Sie das Kontrollkästchen neben dem Namen.

-

-

Wählen Sie Richtlinien anfügen.

Informationen zum Aktualisieren einer Rolle mit einer vertrauenswürdigen juristischen Stelle oder zur weiteren Einschränkung des Zugriffs finden Sie unter Ändern einer Rolle im IAM-Benutzerhandbuch.

(Optional) Erstellen einer benutzerdefinierten Richtlinie für den Zugriff auf einen S3-Bucket

Es muss nur dann eine benutzerdefinierte Richtlinie für Amazon S3-Zugriff erstellt werden, wenn Sie einen VPC-Endpunkt oder einen eigenen S3 Bucket in Ihren Systems Manager-Operationen verwenden. Sie können diese Richtlinie an die Standard-IAM-Rolle anfügen, die Sie mit der Standardkonfiguration für die Host-Verwaltung erstellt haben, oder an ein Instance-Profil, das Sie mit dem vorherigen Verfahren erstellt haben.

Informationen zu den AWS verwalteten S3-Buckets, auf die Sie in der folgenden Richtlinie Zugriff gewähren, finden Sie unterSSM Agent Kommunikation mit AWS verwalteten S3-Buckets.

Öffnen Sie unter https://console.aws.amazon.com/iam/

die IAM-Konsole. -

Wählen Sie im Navigationsbereich Richtlinien und dann Richtlinie erstellen.

-

Wählen Sie die Registerkarte JSON und ersetzen Sie den Standard-Text durch den folgenden.

{ "Version": "2012-10-17", "Statement": [ {

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-region/*", "arn:aws:s3:::aws-windows-downloads-region/*", "arn:aws:s3:::amazon-ssm-region/*", "arn:aws:s3:::amazon-ssm-packages-region/*", "arn:aws:s3:::region-birdwatcher-prod/*", "arn:aws:s3:::aws-ssm-distributor-file-region/*", "arn:aws:s3:::aws-ssm-document-attachments-region/*", "arn:aws:s3:::patch-baseline-snapshot-region/*" ] }, {

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",  "s3:GetEncryptionConfiguration"

"s3:GetEncryptionConfiguration"  ],

"Resource": [

"arn:aws:s3:::amzn-s3-demo-bucket/*",

"arn:aws:s3:::amzn-s3-demo-bucket"

],

"Resource": [

"arn:aws:s3:::amzn-s3-demo-bucket/*",

"arn:aws:s3:::amzn-s3-demo-bucket"  ]

}

]

}

]

}

]

}1 Das erste

Statement-Element ist nur erforderlich, wenn Sie einen VPC-Endpunkt verwenden.2 Das zweite

Statement-Element ist nur erforderlich, wenn Sie einen S3 Bucket verwenden, den Sie zur Verwendung bei Ihren Systems Manager-Operationen erstellt haben.3 Die

PutObjectAcl-ACL-Berechtigung ist nur erforderlich, wenn Sie vorhaben, kontoübergreifenden Zugriff auf S3-Buckets in anderen Konten zu unterstützen.4 Das

GetEncryptionConfiguration-Element ist erforderlich, wenn Ihr S3-Bucket für die Verwendung der Verschlüsselung konfiguriert ist.5 Wenn Ihr S3 Bucket für die Verwendung der Verschlüsselung konfiguriert ist, muss das S3-Bucket-Stammverzeichnis (z. B.

arn:aws:s3:::amzn-s3-demo-bucket) im Abschnitt Resource (Ressource) aufgeführt werden. Ihr Benutzer, Ihre Gruppe oder Ihre Rolle muss mit Zugriff auf den Stamm-Bucket konfiguriert sein. -

Wenn Sie einen VPC-Endpunkt in Ihren Operationen verwenden, gehen Sie wie folgt vor:

Ersetzen Sie im ersten

StatementElement jedenregionPlatzhalter durch den Bezeichner der Richtlinie, in der AWS-Region diese Richtlinie verwendet werden soll. Verwenden Sie beispielsweiseus-east-2für die Region USA Ost (Ohio). Eine Liste der unterstütztenregionWerte finden Sie in der Spalte Region der Systems Manager Manager-Dienstendpunkte in der Allgemeine Amazon Web Services-Referenz.Wichtig

Wir empfehlen, dass Sie keine Platzhalterzeichen (*) für bestimmte Regionen in dieser Richtlinie verwenden. Verwenden Sie beispielsweise

arn:aws:s3:::aws-ssm-us-east-2/*und nichtarn:aws:s3:::aws-ssm-*/*. Bei der Verwendung von Platzhaltern könnte Zugriff auf S3-Buckets erteilt werden, für die Sie keinen Zugriff gewähren möchten. Wenn Sie das Instance-Profil für mehr als eine Region verwenden möchten, empfehlen wir, das ersteStatement-Element für jede Region zu wiederholen.–oder–

Wenn Sie in Ihren Operationen keinen VPC-Endpunkt verwenden, können Sie das erste

Statement-Element löschen. -

Wenn Sie einen eigenen S3-Bucket in Ihren Systems Manager-Operationen verwenden, gehen Sie wie folgt vor:

Ersetzen Sie das zweite

StatementElementamzn-s3-demo-bucketdurch den Namen eines S3-Buckets in Ihrem Konto. Dieser Bucket wird nun für Ihre Systems Manager-Operationen verwendet. Er bietet die Berechtigung für Objekte im Bucket, wobei"arn:aws:s3:::my-bucket-name/*"als Ressource verwendet wird. Weitere Informationen zur Bereitstellung von Berechtigungen für Buckets oder Objekte in Buckets finden Sie im Thema Amazon S3 S3-Aktionen im Amazon Simple Storage Service-Benutzerhandbuch und im AWS Blogbeitrag IAM-Richtlinien und Bucket-Richtlinien und! ACLs Oh, My! (Steuern des Zugriffs auf S3-Ressourcen). Anmerkung

Wenn Sie mehr als einen Bucket verwenden, geben Sie den ARN für jeden davon an. Im folgenden Beispiel finden Sie Berechtigungen für Buckets.

"Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1/*", "arn:aws:s3:::amzn-s3-demo-bucket2/*" ]–oder–

Wenn Sie bei Ihren Systems Manager-Operationen keinen eigenen S3 Bucket verwenden, können Sie das zweite

Statement-Element löschen. -

Wählen Sie Weiter: Tags aus.

-

(Optional) Fügen Sie Tags hinzu, indem Sie Tag hinzufügen auswählen und die bevorzugten Tags für die Richtlinie eingeben.

-

Wählen Sie Weiter: Prüfen aus.

-

Geben Sie unter Name einen Namen für diese Richtlinie, z. B.

SSMInstanceProfileS3Policy, ein. -

Wählen Sie Create Policy (Richtlinie erstellen) aus.

Zusätzliche Richtlinienüberlegungen für verwaltete Instances

In diesem Abschnitt werden einige der Richtlinien beschrieben, die Sie der Standard-IAM-Rolle hinzufügen können, die von der Standardkonfiguration für die Host-Verwaltung oder Ihren Instance-Profilen für AWS Systems Manager erstellt wurde. Um Berechtigungen für die Kommunikation zwischen Instances und der Systems-Manager-API zu erteilen, empfehlen wir, benutzerdefinierte Richtlinien zu erstellen, die Ihre System- und Sicherheitsanforderungen berücksichtigen. Abhängig von Ihrem Betriebsplan benötigen Sie möglicherweise Berechtigungen, die in einer oder mehreren der anderen Richtlinien dargestellt werden.

- Richtlinie:

AmazonSSMDirectoryServiceAccess -

Nur erforderlich, wenn Sie EC2 Amazon-Instances beitreten möchten für Windows Server in ein Microsoft AD-Verzeichnis.

Diese AWS verwaltete Richtlinie ermöglicht SSM Agent um in Ihrem Namen AWS Directory Service auf Anfragen der verwalteten Instanz zuzugreifen, um der Domain beizutreten. Weitere Informationen finden Sie unter Nahtloses Beitreten zu einer EC2 Windows-Instanz im AWS Directory Service Administratorhandbuch.

- Richtlinie:

CloudWatchAgentServerPolicy -

Nur erforderlich, wenn Sie planen, den CloudWatch Agenten auf Ihren Instances zu installieren und auszuführen, um Metrik- und Protokolldaten auf einer Instance zu lesen und in Amazon zu schreiben CloudWatch. Diese helfen Ihnen dabei, Probleme oder Änderungen an Ihren AWS Ressourcen zu überwachen, zu analysieren und schnell darauf zu reagieren.

Ihre Standard-IAM-Rolle, die mit der Standard-Host-Management-Konfiguration oder dem Instance-Profil erstellt wurde, benötigt diese Richtlinie nur, wenn Sie Funktionen wie Amazon EventBridge oder Amazon CloudWatch Logs verwenden. (Sie können auch eine restriktivere Richtlinie erstellen, die beispielsweise den Schreibzugriff auf einen bestimmten CloudWatch Logs-Protokollstream einschränkt.)

Anmerkung

Die Verwendung der Funktionen EventBridge und CloudWatch Protokollierung ist optional. Wenn Sie sich jedoch hierzu entschlossen haben, sollte diese zu Beginn des Systems-Manager-Konfigurationsprozesses eingerichtet werden. Weitere Informationen finden Sie im EventBridge Amazon-Benutzerhandbuch und im Amazon CloudWatch Logs-Benutzerhandbuch.

Informationen zum Erstellen von IAM-Richtlinien mit Berechtigungen für zusätzliche Systems Manager Manager-Tools finden Sie in den folgenden Ressourcen:

Anfügen des Systems-Manager-Instance-Profils an eine Instance (Konsole)

Das folgende Verfahren beschreibt, wie Sie mithilfe der EC2 Amazon-Konsole ein IAM-Instance-Profil an eine EC2 Amazon-Instance anhängen.

Melden Sie sich bei der an AWS Management Console und öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie im Navigationsbereich unter Instances die Option Instances.

-

Navigieren Sie zu Ihrer EC2 Instance und wählen Sie sie aus der Liste aus.

-

Wählen Sie im Menü Actions (Aktionen) die Option Security (Sicherheit), Modify IAM role (IAM-Rolle ändern).

-

Wählen Sie für die IAM-Rolle das Instance-Profil aus, das Sie mithilfe des Verfahrens in Alternative Konfiguration für EC2 Instance-Berechtigungen erstellt haben.

-

Wählen Sie Aktualisieren der IAM-Rolle.

Für weitere Informationen zum Anhängen von IAM-Rollen an Instances, wählen Sie, je nach Ihrem ausgewählten Betriebssystem, einen der folgenden Schritte aus:

Fahren Sie fort mit Verbessern Sie die Sicherheit von EC2 Instanzen mithilfe von VPC-Endpunkten für Systems Manager.