Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel: Zentralisiertes Outbound-Routing ins Internet

Sie können ein Transit-Gateway konfigurieren, um den ausgehenden Internetverkehr von einer VPC ohne Internet-Gateway an eine VPC zu leiten, die ein NAT-Gateway und ein Internet-Gateway enthält.

Übersicht

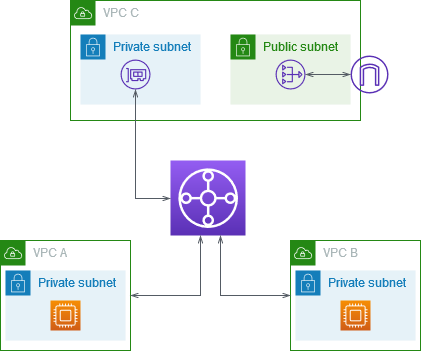

Die folgende Abbildung zeigt die Hauptkomponenten der Konfiguration für dieses Szenario. Sie haben Anwendungen in VPC A und VPC B, die nur ausgehenden Internetzugang benötigen. Sie konfigurieren VPC C mit einem öffentlichen NAT-Gateway und einem Internet-Gateway sowie einem privaten Subnetz für den VPC-Anhang. Verbinden Sie alle VPCs mit einem Transit-Gateway. Konfigurieren Sie das Routing so, dass ausgehender Internetdatenverkehr von VPC A und VPC B das Transit Gateway zu VPC C durchquert. Das NAT-Gateway in VPC C leitet den Datenverkehr an das Internet-Gateway weiter.

Ressourcen

Erstellen Sie die folgenden Ressourcen für dieses Szenario:

-

Drei VPCs mit IP-Adressbereichen, die sich nicht überschneiden. Weitere Informationen finden Sie unter VPC erstellen im Amazon-VPC-Benutzerhandbuch.

-

VPC A und VPC B verfügen jeweils über private Subnetze mit EC2-Instances.

-

VPC C verfügt über Folgendes:

-

Ein Internet-Gateway, das an die VPC angefügt ist. Weitere Informationen finden Sie unter Erstellen und Anfügen eines Internet-Gateways im Amazon-VPC-Benutzerhandbuch.

-

Ein öffentliches Subnetz mit einem NAT-Gateway. Weitere Informationen finden Sie unter Erstellen und Anfügen eines NAT-Gateways im Amazon-VPC-Benutzerhandbuch.

-

Ein privates Subnetz für den Transit-Gateway-Anhang. Das private Subnetz sollte sich in derselben Availability Zone wie das öffentliche Subnetz befinden.

-

-

Ein Transit-Gateway Weitere Informationen finden Sie unter Erstellen eines Transit Gateways.

-

Drei VPC-Anhänge im Transit Gateway. Die CIDR-Blöcke für jede VPC werden an die Transit-Gateway-Routing-Tabelle übertragen. Weitere Informationen finden Sie unter Erstellen eines Transit-Gateway-Anhangs an eine VPC. Für VPC C müssen Sie den Anhang mithilfe des privaten Subnetzes erstellen. Wenn Sie den Anhang mithilfe des öffentlichen Subnetzes erstellen, wird der Instance-Datenverkehr an das Internet-Gateway weitergeleitet, aber das Internet-Gateway lehnt den Datenverkehr ab, da die Instances keine öffentlichen IP-Adressen haben. Durch das Platzieren des Anhangs im privaten Subnetz wird der Datenverkehr an das NAT-Gateway weitergeleitet, und das NAT-Gateway sendet über die Elastic IP-Adresse als Quell-IP-Adresse den Datenverkehr an das öffentliche Internet-Gateway.

Routing

Es gibt Routing-Tabellen für jede VPC und eine Routing-Tabelle für das Transit Gateway.

Routing-Tabellen

Routing-Tabelle für VPC A

Es folgt ein Beispiel für eine Routing-Tabelle. Dieser erste Eintrag ermöglicht es den Instances in dieser VPC, miteinander zu kommunizieren. Der zweite Eintrag leitet den gesamten anderen IPv4-Subnetz-Datenverkehr an das Transit Gateway weiter.

| Zielbereich | Ziel |

|---|---|

|

|

Lokal |

|

0.0.0.0/0 |

|

Routing-Tabelle für VPC B

Es folgt ein Beispiel für eine Routing-Tabelle. Dieser erste Eintrag ermöglicht es den Instances in dieser VPC, miteinander zu kommunizieren. Der zweite Eintrag leitet den gesamten anderen IPv4-Subnetz-Datenverkehr an das Transit Gateway weiter.

| Zielbereich | Ziel |

|---|---|

|

|

Lokal |

|

0.0.0.0/0 |

|

Routing-Tabellen für VPC C

Konfigurieren Sie das Subnetz mit dem NAT-Gateway als öffentliches Subnetz, indem Sie dem Internet-Gateway eine Route hinzufügen. Das andere Subnetz bleibt ein privates Subnetz.

Im Folgenden finden Sie ein Beispiel einer Routing-Tabelle für das öffentliche Subnetz. Dieser erste Eintrag ermöglicht es den Instances in dieser VPC, miteinander zu kommunizieren. Die zweiten und dritten Einträge leiten Datenverkehr für VPC A und VPC B zum Transit Gateway. Der verbleibende Eintrag leitet den übrigen IPv4-Datenverkehr des Subnetzes an das Internet-Gateway.

| Zielbereich | Ziel |

|---|---|

VPC C CIDR |

Lokal |

VPC A CIDR |

Transit-Gateway-ID |

VPC B CIDR |

Transit-Gateway-ID |

| 0.0.0.0/0 | internet-gateway-id |

Das Folgende ist ein Beispiel einer Routing-Tabelle für das private Subnetz. Dieser erste Eintrag ermöglicht es den Instances in dieser VPC, miteinander zu kommunizieren. Der zweite Eintrag leitet den gesamten anderen IPv4-Subnetz-Datenverkehr an das NAT-Gateway weiter.

| Zielbereich | Ziel |

|---|---|

VPC C CIDR |

Lokal |

| 0.0.0.0/0 | nat-gateway-id |

Routing-Tabelle für Transit Gateway

Es folgt ein Beispiel für die Routing-Tabelle des Transit-Gateways. Die CIDR-Blöcke für jede VPC werden an die Transit-Gateway-Routing-Tabelle übertragen. Sie können die Kommunikation zwischen VPC C optional verhindern, indem Sie ein Blackhole-Routing für jede VPC CIDR hinzufügen.

| CIDR | Attachment | Routing-Typ |

|---|---|---|

|

|

|

propagiert |

|

|

|

propagiert |

|

|

|

propagiert |

| 0.0.0.0/0 |

|

statisch |