Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sicherheitsgruppenregeln

Die Regeln einer Sicherheitsgruppe steuern den eingehenden Datenverkehr, der die Ressourcen erreichen darf, die der Sicherheitsgruppe zugeordnet sind. Die Regeln steuern auch den ausgehenden Datenverkehr, der sie verlassen darf.

Sie können einer Sicherheitsgruppe Regeln hinzufügen oder diese entfernen (auch als Autorisieren oder Widerrufen des eingehenden bzw. ausgehenden Zugriffs bezeichnet). Eine Regel bezieht sich entweder auf den eingehenden Datenverkehr (Eingang) oder den ausgehenden Datenverkehr (Ausgang). Sie können Zugriff auf eine bestimmte Quelle oder ein bestimmtes Ziel gewähren.

Inhalt

Sicherheitsgruppen – Grundlagen für Regeln

Es folgen die grundlegenden Merkmale von Sicherheitsgruppenregeln:

-

Sie können Regeln zum Erlauben, aber nicht zum Ablehnen einrichten.

-

Wenn Sie eine Sicherheitsgruppe zuerst erstellen, verfügt sie über keine Regeln für den eingehenden Datenverkehr. Aus diesem Grund ist kein eingehender Verkehr erlaubt, bis Sie der Sicherheitsgruppe Regeln für eingehenden Verkehr hinzufügen.

-

Wenn Sie zum ersten Mal eine Sicherheitsgruppe erstellen, verfügt diese über eine Regel für ausgehenden Datenverkehr, die den gesamten ausgehenden Datenverkehr von der Ressource zulässt. Sie können die Regel entfernen und ausgehende Regeln hinzufügen, die nur bestimmten ausgehenden Datenverkehr erlauben. Wenn Ihre Sicherheitsgruppe keine Regeln für den ausgehenden Datenverkehr hat, ist kein ausgehender Datenverkehr erlaubt.

-

Wenn Sie mehrere Sicherheitsgruppen mit einer Ressource verbinden, werden die Regeln jeder Sicherheitsgruppe effektiv zu einem einzigen Regelsatz zusammengeführt, der verwendet wird um zu bestimmen, ob ein Zugriff zugelassen werden soll.

-

Wenn Sie Regeln hinzufügen, aktualisieren oder entfernen, gelten diese Änderungen automatisch für alle Ressourcen, die der Sicherheitsgruppe zugewiesen sind. Detaillierte Anweisungen finden Sie unter Konfigurieren von Sicherheitsgruppenregeln.

-

Die Auswirkung einiger Regeländerungen kann davon abhängen, wie der Datenverkehr nachverfolgt wird. Weitere Informationen finden Sie unter Verbindungsverfolgung im EC2 Amazon-Benutzerhandbuch.

-

Wenn Sie eine Sicherheitsgruppenregel erstellen, AWS weist Sie der Regel eine eindeutige ID zu. Sie können die ID einer Regel verwenden, wenn Sie die API oder CLI verwenden, um die Regel zu ändern oder zu löschen.

Einschränkung

Sicherheitsgruppen können DNS-Anfragen an oder vom Route 53 Resolver nicht blockieren, der manchmal als „VPC+2-IP-Adresse“ (siehe Amazon Route 53 Resolverim Amazon Route 53 Developer Guide) oder als DNS bezeichnet wird. AmazonProvided Um DNS-Anfragen durch den Route 53 Resolver zu filtern, verwenden Sie die DNS-Firewall des Route 53 Resolver.

Komponenten einer Sicherheitsgruppenregel

Nachfolgend sind die Komponenten der Regeln für eingehende und ausgehende Sicherheitsgruppen aufgeführt:

-

Protokoll: Das zulässige Protokoll. Die üblichsten Protokolle sind 6 (TCP) 17 (UDP) und 1 (ICMP).

-

Portbereich: zulässiger Portbereich für TCP, UDP oder ein benutzerdefiniertes Protokoll. Sie können eine einzelne Portnummer (zum Beispiel

22) oder einen Bereich von Portnummern (zum Beispiel7000-8000) angeben. -

ICMP-Typ und -Code: Für ICMP der ICMP-Typ und -Code. Verwenden Sie beispielsweise Typ 8 für ICMP-Echoanforderung oder Typ 128 für Echoanforderung. ICMPv6

-

Quelle oder Ziel: Die Quelle (eingehende Regeln) oder das Ziel (ausgehende Regeln), die für den Datenverkehr zugelassen sind. Geben Sie eines der folgenden Elemente an:

-

Eine einzelne IPv4 Adresse. Sie müssen die

/32-Präfixlänge verwenden. Beispiel,203.0.113.1/32. -

Eine einzige IPv6 Adresse. Sie müssen die

/128-Präfixlänge verwenden. Beispiel,2001:db8:1234:1a00::123/128. -

Ein IPv4 Adressbereich in CIDR-Blocknotation. Beispiel,

203.0.113.0/24. -

Ein IPv6 Adressbereich in CIDR-Blocknotation. Beispiel,

2001:db8:1234:1a00::/64. -

Die ID einer Präfixliste. Beispiel,

pl-1234abc1234abc123. Weitere Informationen finden Sie unter Konsolidierung und Verwaltung von Netzwerk-CIDR-Blöcken mit verwalteten Präfixlisten. -

Die ID einer Sicherheitsgruppe. Beispiel,

sg-1234567890abcdef0. Weitere Informationen finden Sie unter Referenzierung von Sicherheitsgruppen.

-

-

(Optional) Beschreibung: Sie können eine Beschreibung für die Regel hinzufügen, die Ihnen helfen kann, sie später zu identifizieren. Eine Beschreibung kann bis zu 255 Zeichen lang sein. Zulässige Zeichen sind a-z, A-Z, 0-9, , Leerzeichen und ._-:/()#,@[]+=;{}!$*.

Referenzierung von Sicherheitsgruppen

Wenn Sie eine Sicherheitsgruppe als Quelle oder Ziel für eine Regel angeben, wirkt sich die Regel auf alle Instances aus, die den Sicherheitsgruppen zugeordnet sind. Die Instances können unter Verwendung der privaten IP-Adressen der Instances über das festgelegte Protokoll und den angegebenen Port in die vorgegebene Richtung kommunizieren.

Das Folgende stellt beispielsweise eine Regel für eingehenden Datenverkehr für eine Sicherheitsgruppe dar, die auf die Sicherheitsgruppe sg-0abcdef1234567890 verweist. Diese Regel erlaubt eingehenden SSH-Datenverkehr von den Instances, die mit sg-0abcdef1234567890 verknüpft sind.

| Quelle | Protocol (Protokoll) | Port-Bereich |

|---|---|---|

sg-0abcdef1234567890 |

TCP | 22 |

Berücksichtigen Sie Folgendes, wenn Sie in einer Sicherheitsgruppenregel auf eine Sicherheitsgruppe verweisen:

-

Sie können eine Sicherheitsgruppe in der eingehenden Regel einer anderen Sicherheitsgruppe referenzieren, wenn eine der folgenden Bedingungen erfüllt ist:

-

Die Sicherheitsgruppen sind mit der gleichen VPC verknüpft.

-

Es besteht eine Peering-Verbindung zwischen den VPCs , denen die Sicherheitsgruppen zugeordnet sind.

-

Zwischen den, VPCs denen die Sicherheitsgruppen zugeordnet sind, befindet sich ein Transit-Gateway.

-

-

Sie können eine Sicherheitsgruppe in der ausgehenden Regel referenzieren, wenn eine der folgenden Bedingungen erfüllt ist:

-

Die Sicherheitsgruppen sind mit der gleichen VPC verknüpft.

-

Es besteht eine Peering-Verbindung zwischen den VPCs , denen die Sicherheitsgruppen zugeordnet sind.

-

-

Es werden keine Regeln aus der referenzierten Sicherheitsgruppe der Sicherheitsgruppe hinzugefügt, die darauf verweist.

-

Bei Regeln für eingehenden Datenverkehr können die mit einer Sicherheitsgruppe verknüpften EC2 Instances eingehenden Datenverkehr von den privaten IP-Adressen der EC2 Instances empfangen, die der Sicherheitsgruppe zugeordnet sind, auf die verwiesen wird.

-

Bei Regeln für ausgehenden Datenverkehr können die mit einer Sicherheitsgruppe verknüpften EC2 Instances ausgehenden Datenverkehr an die privaten IP-Adressen der EC2 Instances senden, die der referenzierten Sicherheitsgruppe zugeordnet sind.

Einschränkung

Wenn Sie Routen konfigurieren, um den Datenverkehr zwischen zwei Instances in unterschiedlichen Subnetzen über eine Middlebox-Appliance weiterzuleiten, müssen Sie sicherstellen, dass die Sicherheitsgruppen für beide Instances den Datenverkehr zwischen den Instances zulassen. Die Sicherheitsgruppe für jede Instance muss die private IP-Adresse der anderen Instance oder den CIDR-Bereich des Subnetzes, das die andere Instance enthält, als Quelle referenzieren. Wenn Sie die Sicherheitsgruppe der anderen Instance als Quelle referenzieren, wird dadurch kein Datenverkehr zwischen den Instances möglich.

Beispiel

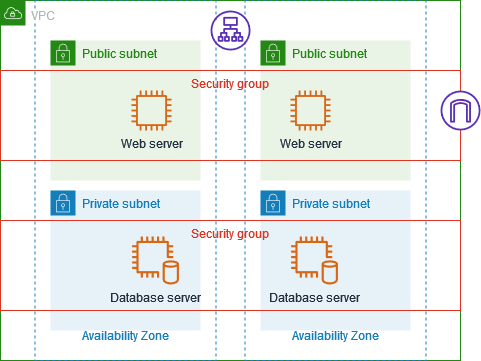

Das folgende Diagramm zeigt eine VPC mit Subnetzen in zwei Availability Zones, einem Internet-Gateway und einem Application Load Balancer. Jede Availability Zone hat ein öffentliches Subnetz für Webserver und ein privates Subnetz für Datenbankserver. Es gibt separate Sicherheitsgruppen für den Load Balancer, die Webserver und die Datenbankserver. Erstellen Sie die folgenden Sicherheitsgruppenregeln, um Datenverkehr zuzulassen.

-

Fügen Sie der Sicherheitsgruppe des Load Balancer Regeln hinzu, um HTTP- und HTTPS-Datenverkehr aus dem Internet zuzulassen. Die Quelle ist 0.0.0.0/0.

-

Fügen Sie der Sicherheitsgruppe für die Webserver Regeln hinzu, um nur HTTP- und HTTPS-Datenverkehr vom Load Balancer zuzulassen. Die Quelle ist die Sicherheitsgruppe für den Load Balancer.

-

Fügen Sie der Sicherheitsgruppe Regeln für die Datenbankserver Regeln hinzu, um nur Datenbankanforderungen von den Webservern zuzulassen. Die Quelle ist die Sicherheitsgruppe für die Webserver.

Größe der Sicherheitsgruppe

Der Typ der Quelle oder des Ziels bestimmt, wie jede Regel auf die maximale Anzahl von Regeln angerechnet wird, die Sie pro Sicherheitsgruppe haben können.

-

Eine Regel, die auf einen CIDR-Block verweist, gilt als eine Regel.

-

Eine Regel, die auf eine andere Sicherheitsgruppe verweist, gilt als eine Regel, und zwar unabhängig von der Größe der referenzierten Sicherheitsgruppe.

-

Eine Regel, die auf eine vom Kunden verwaltete Präfixliste verweist, gilt als maximale Größe der Präfixliste. Wenn die maximale Größe Ihrer Präfixliste beispielsweise 20 beträgt, gilt eine Regel, die auf diese Präfixliste verweist, als 20 Regeln.

-

Eine Regel, die auf eine von AWS-verwaltete Präfixliste verweist, zählt als Gewichtung der Präfixliste. Wenn die Gewichtung der Präfixliste beispielsweise 10 beträgt, zählt eine Regel, die auf diese Präfixliste verweist, als 10 Regeln. Weitere Informationen finden Sie unter Verfügbare verwaltete AWS Präfixlisten.

Veraltete Sicherheitsgruppenregeln

Wenn Ihre VPC über eine VPC-Peering-Verbindung mit einer anderen VPC verfügt oder eine von einem anderen Konto freigegebene VPC verwendet, kann eine Sicherheitsgruppenregel in Ihrer VPC auf eine Sicherheitsgruppe in dieser Peer-VPC oder freigegebenen VPC verweisen. Dadurch können Ressourcen, die der referenzierten Sicherheitsgruppe zugeordnet sind, und solche, die der referenzierenden Sicherheitsgruppe zugeordnet sind, miteinander kommunizieren. Weitere Informationen finden Sie unter Aktualisieren Ihrer Sicherheitsgruppen, um auf Peer-Sicherheitsgruppen zu verweisen im Handbuch für Amazon-VPC-Peering.

Wenn Sie eine Sicherheitsgruppenregel haben, die auf eine Sicherheitsgruppe in einer Peer-VPC oder einer freigegebenen VPC verweist, und die Sicherheitsgruppe in der freigegebenen VPC gelöscht oder die VPC-Peering-Verbindung gelöscht wird, wird die Sicherheitsgruppenregel als veraltet markiert. Sie können veraltete Sicherheitsgruppenregeln genau wie alle anderen Sicherheitsgruppenregeln löschen.