Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Teilen von Sicherheitsgruppen mit AWS Organizations

Die Funktion Gemeinsame Sicherheitsgruppe ermöglicht es Ihnen, eine Sicherheitsgruppe mit Konten anderer AWS Organizations zu teilen und die Sicherheitsgruppe für die Verwendung durch diese Konten verfügbar zu machen.

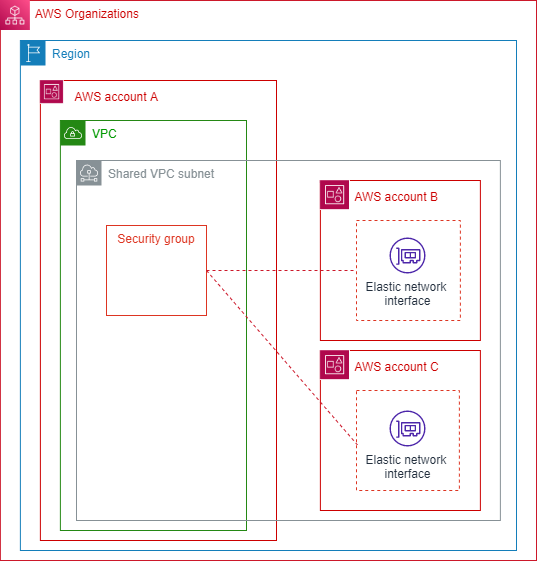

Das folgende Diagramm zeigt, wie Sie die Funktion „Gemeinsame Sicherheitsgruppe“ verwenden können, um die Verwaltung von Sicherheitsgruppen für alle Konten in Ihren AWS Organizations zu vereinfachen:

Dieses Diagramm zeigt drei Konten, die Teil derselben Organisation sind. Konto A teilt sich ein VPC Subnetz mit den Konten B und C. Konto A teilt sich die Sicherheitsgruppe mit den Konten B und C, wobei die Funktion „Gemeinsame Sicherheitsgruppe“ verwendet wird. Die Konten B und C verwenden dann diese Sicherheitsgruppe, wenn sie Instances im gemeinsam genutzten Subnetz starten. Dadurch kann Konto A die Sicherheitsgruppe verwalten. Alle Aktualisierungen der Sicherheitsgruppe gelten für die Ressourcen, die die Konten B und C im gemeinsamen VPC Subnetz ausführen.

Anforderungen der Funktion „Gemeinsame Sicherheitsgruppe“

-

Diese Funktion ist nur für Konten in derselben Organisation in AWS Organizations verfügbar. Die gemeinsame Nutzung von Ressourcen muss in AWS Organizations aktiviert sein.

-

Das Konto, das die Sicherheitsgruppe gemeinsam nutzt, muss sowohl Eigentümer der VPC Sicherheitsgruppe als auch der Sicherheitsgruppe sein.

-

Standardsicherheitsgruppen können nicht gemeinsam genutzt werden.

-

Sie können Sicherheitsgruppen, die sich in einer Standardeinstellung befinden, nicht gemeinsam nutzenVPC.

-

Teilnehmerkonten können Sicherheitsgruppen in einer gemeinsamen Gruppe erstellen, VPC aber sie können diese Sicherheitsgruppen nicht gemeinsam nutzen.

-

Damit ein IAM Principal eine Sicherheitsgruppe gemeinsam nutzen kann, ist ein Mindestsatz an Berechtigungen erforderlich AWS RAM. Verwenden Sie die

AmazonEC2FullAccessund dieAWSResourceAccessManagerFullAccessverwalteten IAM Richtlinien, um sicherzustellen, dass Ihre IAM Prinzipale über die erforderlichen Berechtigungen verfügen, um gemeinsam genutzte Sicherheitsgruppen gemeinsam zu nutzen und zu verwenden. Wenn Sie eine benutzerdefinierte IAM Richtlinie verwenden, sind dieec2:DeleteResourcePolicyAktionenc2:PutResourcePolicyund erforderlich. Für diese Aktionen sind nur Genehmigungen erforderlich. IAM Wenn einem IAM Prinzipal diese Berechtigungen nicht erteilt wurden, tritt beim Versuch, die Sicherheitsgruppe mit dem gemeinsam zu nutzen, ein Fehler auf. AWS RAM

Dienste, die diese Funktion unterstützen

-

APIAmazon-Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker

Elastic Load Balancing

Application Load Balancer

Network Load Balancer

Wie wirkt sich diese Funktion auf bestehende Kontingente aus

Es gelten Kontingente für Sicherheitsgruppen. Für das Kontingent „Sicherheitsgruppen pro Netzwerkschnittstelle“ gilt jedoch, wenn ein Teilnehmer sowohl eigene als auch gemeinsam genutzte Gruppen auf einer Elastic Network-Schnittstelle (ENI) verwendet, das Mindestkontingent für Eigentümer und Teilnehmer.

Beispiel zur Veranschaulichung, wie sich diese Funktion auf das Kontingent auswirkt:

-

Kontingent für Besitzerkonten: 4 Sicherheitsgruppen pro Schnittstelle

-

Kontingent für Teilnehmerkonten: 5 Sicherheitsgruppen pro Schnittstelle.

-

Der Besitzer teilt die Gruppen SG-O1, SG-O2, SG-O3, SG-O4, SG-O5 mit dem Teilnehmer. Der Teilnehmer hat bereits eigene Gruppen in den folgenden Kategorien: SG-P1, SG-P2, SG-P3, SG-P4, SG-P5. VPC

-

Wenn ein Teilnehmer eine Gruppe erstellt ENI und nur seine eigenen Gruppen verwendet, kann er alle 5 Sicherheitsgruppen (SG-P1, SG-P2, SG-P3, SG-P4, SG-P5) zuordnen, da das sein Kontingent ist.

-

Wenn der Teilnehmer eine gemeinsame Gruppe erstellt ENI und darauf beliebige Gruppen verwendet, kann er nur bis zu 4 Gruppen zuordnen. In diesem Fall entspricht das Kontingent für ENI eine solche Gruppe dem Minimum an Kontingenten für Eigentümer und Teilnehmer. Mögliche gültige Konfigurationen werden wie folgt aussehen:

-

SG-O1, SG-P1, SG-P2, SG-P3

-

SG-O1, SG-O2, SG-O3, SG-O4

-

Teilen einer Sicherheitsgruppe

In diesem Abschnitt wird erklärt, wie Sie AWS Management Console und die verwenden AWS CLI , um eine Sicherheitsgruppe mit anderen Konten in Ihrer Organisation gemeinsam zu nutzen.

Beenden der Freigabe einer Sicherheitsgruppe

In diesem Abschnitt wird erklärt, wie Sie das AWS Management Console und das verwenden AWS CLI , um die gemeinsame Nutzung einer Sicherheitsgruppe mit anderen Konten in Ihrer Organisation zu beenden.

Die Sicherheitsgruppe wird nicht mehr gemeinsam genutzt. Nachdem der Besitzer die Freigabe einer Sicherheitsgruppe beendet hat, gelten die folgenden Regeln:

Elastic Network Interfaces (ENIs) für bestehende Teilnehmer erhalten weiterhin alle Aktualisierungen der Sicherheitsgruppenregeln, die an Sicherheitsgruppen vorgenommen werden, die nicht gemeinsam genutzt werden. Das Aufheben der gemeinsamen Nutzung verhindert lediglich, dass der Teilnehmer neue Verknüpfungen mit der nicht gemeinsam genutzten Gruppe erstellt.

Die Teilnehmer können die Sicherheitsgruppe, die nicht gemeinsam genutzt wird, nicht mehr ENIs mit einer Gruppe verknüpfen, die ihnen gehört.

Die Teilnehmer können diejenigen beschreiben und löschenENIs, die noch nicht gemeinsam genutzten Sicherheitsgruppen zugeordnet sind.

Wenn Teilnehmer noch Mitglied der nicht ENIs länger freigegebenen Sicherheitsgruppe sind, kann der Eigentümer die nicht länger freigegebene Sicherheitsgruppe nicht löschen. Der Besitzer kann die Sicherheitsgruppe erst löschen, nachdem die Teilnehmer die Zuordnung der Sicherheitsgruppe zu all ihren Gruppen getrennt (entfernt) haben. ENIs