Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sie verwenden eine Site-to-Site VPN-Verbindung, um Ihr Remote-Netzwerk mit einer VPC zu verbinden. Jede Site-to-Site VPN-Verbindung hat zwei Tunnel, wobei jeder Tunnel eine eindeutige öffentliche IP-Adresse verwendet. Aus Redundanzgründen ist es wichtig, beide Tunnel zu konfigurieren. Wenn ein Tunnel nicht verfügbar ist (z. B. aufgrund von Wartungsarbeiten nicht verfügbar), wird der Netzwerkverkehr automatisch an den verfügbaren Tunnel für diese spezifische Site-to-Site VPN-Verbindung weitergeleitet.

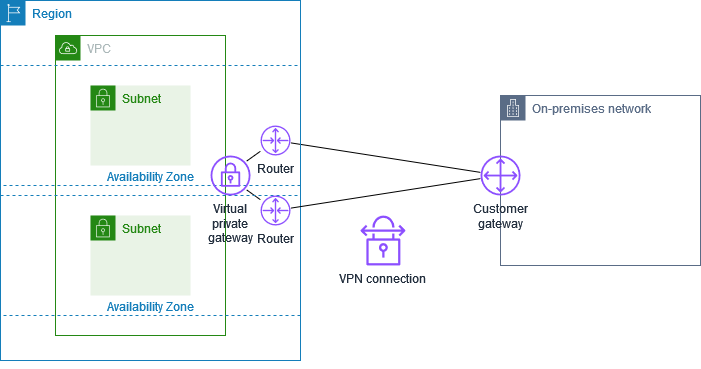

Das folgende Diagramm stellt die beiden Tunnel einer VPN-Verbindung dar. Jeder Tunnel endet in einer anderen Availability Zone, um eine erhöhte Verfügbarkeit zu gewährleisten. Der Datenverkehr vom lokalen Netzwerk zu AWS verwendet beide Tunnel. Der Datenverkehr vom AWS lokalen Netzwerk bevorzugt einen der Tunnel, kann aber automatisch auf den anderen Tunnel umgeleitet werden, wenn auf der AWS Seite ein Fehler auftritt.

Wenn Sie eine Site-to-Site VPN-Verbindung herstellen, laden Sie eine für Ihr Kunden-Gateway-Gerät spezifische Konfigurationsdatei herunter, die Informationen zur Konfiguration des Geräts enthält, einschließlich Informationen zur Konfiguration der einzelnen Tunnel. Sie können optional einige der Tunneloptionen selbst angeben, wenn Sie die Site-to-Site VPN-Verbindung herstellen. Andernfalls stellt AWS Standardwerte bereit.

Anmerkung

Site-to-Site VPN-Tunnel-Endpunkte bewerten Vorschläge von Ihrem Kunden-Gateway, beginnend mit dem niedrigsten konfigurierten Wert aus der folgenden Liste, unabhängig von der Reihenfolge der Angebote vom Kunden-Gateway. Sie können den modify-vpn-connection-options Befehl verwenden, um die Liste der Optionen einzuschränken, die AWS Endpunkte akzeptieren. Weitere Informationen finden Sie unter modify-vpn-connection-options

Im Folgenden finden Sie die Tunneloptionen, die Sie konfigurieren können.

Anmerkung

Einige Tunneloptionen haben mehrere Standardwerte. Beispielsweise haben IKE-Versionen zwei Standardwerte für Tunneloptionen: ikev1 undikev2. Alle Standardwerte werden dieser Tunneloption zugeordnet, wenn Sie keine bestimmten Werte auswählen. Klicken Sie hier, um alle Standardwerte zu entfernen, die nicht mit der Tunneloption verknüpft werden sollen. Wenn Sie ihn beispielsweise nur ikev1 für die IKE-Version verwenden möchten, klicken Sie, ikev2 um ihn zu entfernen.

- Zeitüberschreitung bei DPD-Timeouts (Dead Peer Detection)

-

Die Zahl der Sekunden, nach denen eine DPD-Zeitüberschreitung auftritt. Ein DPD-Timeout von 30 Sekunden bedeutet, dass der VPN-Endpunkt den Peer 30 Sekunden nach dem ersten fehlgeschlagenen Keep-Alive als tot betrachtet. Sie können 30 oder mehr festlegen.

Standard: 40

- DPD-Timeout-Aktion

-

Die Aktion, die nach dem Timeout der Dead Peer Detection (DPD) ausgeführt wird. Sie können folgende Formen angeben:

-

Clear: Beenden Sie die IKE-Sitzung bei DPD Timeout (beenden Sie den Tunnel und löschen Sie die Routen) -

None: Keine Aktion bei DPD-Timeout -

Restart: Starten Sie die IKE-Sitzung bei DPD Timeout neu

Weitere Informationen finden Sie unter AWS Site-to-Site VPN Optionen zur Tunnelinitiierung.

Standard:

Clear -

- VPN-Protokollierungsoptionen

-

Mithilfe von Site-to-Site VPN-Protokollen können Sie auf Details zur Einrichtung eines IP-Security-Tunnels (IPsec), zu IKE-Verhandlungen (Internet Key Exchange) und zu DPD-Protokollnachrichten (Dead Peer Detection) zugreifen.

Weitere Informationen finden Sie unter AWS Site-to-Site VPN Logs.

Verfügbare Protokollformate:

json,text - IKE-Versionen

-

Die IKE-Versionen, die für den VPN-Tunnel zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardeinstellungen:,

ikev1ikev2 - Innerhalb des CIDR-Tunnels IPv4

-

Der Bereich der internen (internen) IPv4 Adressen für den VPN-Tunnel. Sie können einen CIDR-Block der Größe /30 aus dem Bereich

169.254.0.0/16angeben. Der CIDR-Block muss für alle Site-to-Site VPN-Verbindungen, die dasselbe Virtual Private Gateway verwenden, eindeutig sein.Anmerkung

Der CIDR-Block muss nicht unter allen Verbindungen eines Transit-Gateways eindeutig sein. Wenn sie jedoch nicht eindeutig sind, kann dies zu einem Konflikt auf Ihrem Kunden-Gateway führen. Gehen Sie vorsichtig vor, wenn Sie denselben CIDR-Block für mehrere Site-to-Site VPN-Verbindungen auf einem Transit-Gateway wiederverwenden.

Die folgenden CIDR-Blöcke sind reserviert und können nicht verwendet werden:

-

169.254.0.0/30 -

169.254.1.0/30 -

169.254.2.0/30 -

169.254.3.0/30 -

169.254.4.0/30 -

169.254.5.0/30 -

169.254.169.252/30

Standard: Ein IPv4 CIDR-Block der Größe /30 aus dem Bereich.

169.254.0.0/16 -

- Im CIDR-Tunnel IPv6

-

(Nur IPv6 VPN-Verbindungen) Der Bereich der internen (internen) IPv6 Adressen für den VPN-Tunnel. Sie können einen CIDR-Block der Größe /126 aus dem lokalen

fd00::/8-Bereich angeben. Der CIDR-Block muss für alle Site-to-Site VPN-Verbindungen, die dasselbe Transit-Gateway verwenden, eindeutig sein.Standard: Ein IPv6 CIDR-Block der Größe /126 aus dem lokalen Bereich.

fd00::/8 - Lokales Netzwerk IPv4 (CIDR)

-

(Nur IPv4 VPN-Verbindung) Der IPv4 CIDR-Bereich auf der Kunden-Gateway-Seite (lokal), der über die VPN-Tunnel kommunizieren darf.

Standard: 0.0.0.0/0

- CIDR im Remote-Netzwerk IPv4

-

(Nur IPv4 VPN-Verbindung) Der IPv4 CIDR-Bereich auf der AWS Seite, die über die VPN-Tunnel kommunizieren darf.

Standard: 0.0.0.0/0

- Lokales IPv6 Netzwerk (CIDR)

-

(Nur IPv6 VPN-Verbindung) Der IPv6 CIDR-Bereich auf der Kunden-Gateway-Seite (lokal), der über die VPN-Tunnel kommunizieren darf.

Standard: ::/0

- CIDR im Remote-Netzwerk IPv6

-

(Nur IPv6 VPN-Verbindung) Der IPv6 CIDR-Bereich auf der AWS Seite, die über die VPN-Tunnel kommunizieren darf.

Standard: ::/0

- Phase 1 Diffie-Hellman (DH)-Gruppennummern

-

Die DH-Gruppennummern, die für den VPN-Tunnel für Phase 1 der IKE-Aushandlungen zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardeinstellungen: 2, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Phase 2-Diffie-Hellman (DH)-Gruppennummern

-

Die DH-Gruppennummern, die für den VPN-Tunnel für Phase 2 der IKE-Aushandlungen zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardeinstellungen: 2, 5, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Phase 1-Verschlüsselungsalgorithmen

-

Die Verschlüsselungsalgorithmen, die für den VPN-Tunnel für Phase 1 der IKE-Aushandlung zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardeinstellungen: AES128,, -GCM-16 AES256, AES128 -GCM-16 AES256

- Verschlüsselungsalgorithmen der Phase 2

-

Die Verschlüsselungsalgorithmen, die für den VPN-Tunnel für die IKE-Aushandlungen der Phase 2 zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardeinstellungen: AES128, AES256, AES128 -GCM-16, AES256 -GCM-16

- Phase 1-Integritätsalgorithmen

-

Die Integritätsalgorithmen, die für den VPN-Tunnel für Phase 1 der IKE-Aushandlungen zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardeinstellungen: SHA1 SHA2, -256 SHA2, -384, -512 SHA2

- Phase 2-Integritätsalgorithmen

-

Die Integritätsalgorithmen, die für den VPN-Tunnel für Phase 2 der IKE-Aushandlungen zulässig sind. Sie können einen oder mehrere der Standardwerte angeben.

Standardwerte:, -256, -384 SHA1, SHA2 -512 SHA2 SHA2

- Lebensdauer für Phase 1

-

Anmerkung

AWS initiiert erneute Schlüssel mit den Timing-Werten, die in den Feldern Phase-1-Lebensdauer und Phase-2-Lebensdauer festgelegt sind. Wenn sich diese Lebensdauer von den ausgehandelten Handshake-Werten unterscheiden, kann dies die Tunnelkonnektivität unterbrechen.

Die Lebensdauer in Sekunden für Phase 1 der IKE-Aushandlungen. Sie können eine Zahl zwischen 900 und 28.800 angeben.

Standard: 28 800 (8 Stunden)

- Lebensdauer für Phase 2

-

Anmerkung

AWS initiieren Sie erneute Schlüssel mit den Zeitwerten, die in den Feldern Phase-1-Lebensdauer und Phase-2-Lebensdauer festgelegt sind. Wenn sich diese Lebensdauer von den ausgehandelten Handshake-Werten unterscheiden, kann dies die Tunnelkonnektivität unterbrechen.

Die Lebensdauer in Sekunden für Phase 2 der IKE-Aushandlungen. Sie können eine Zahl zwischen 900 und 3.600 angeben. Die Anzahl, die Sie angeben, muss kleiner als die Anzahl der Sekunden für die Lebensdauer der Phase 1 sein.

Standard: 3 600 (1 Stunde)

- Pre-shared key (PSK)

-

Der Pre-Shared-Key (PSK) zur Herstellung der anfänglichen IKE-Sicherheitszuordnung (Internet Key Exchange) zwischen dem Ziel-Gateway und dem Kunden-Gateway.

Der PSK muss zwischen 8 und 64 Zeichen lang sein und darf nicht mit Null (0) beginnen. Zulässig sind alphanumerische Zeichen, Punkte (.) und Unterstriche (_).

Standard: eine alphanumerische Zeichenfolge mit 32 Zeichen.

- Rekey-Fuzz

-

Der Prozentsatz des Rekey-Fensters (bestimmt durch die Rekey-Zeitspanne), innerhalb dessen die Rekey-Zeit nach dem Zufallsprinzip ausgewählt wird.

Sie können einen Prozentwert zwischen 0 und 100 angeben.

Standard: 100

- Rekey-Margin-Time

-

Die Margenzeit in Sekunden, bevor die Lebensdauer der Phasen 1 und Phase 2 abläuft. Während dieser Zeit führt die AWS Seite der VPN-Verbindung einen IKE-Neuschlüssel durch.

Sie können eine Zahl zwischen 60 und der Hälfte des Wertes der Lebensdauer der Phase 2 angeben.

Der genaue Zeitpunkt der Schlüsselerneuerung wird auf der Grundlage des Wertes für Rekey-Fuzz zufällig ausgewählt.

Standard: 270 (4,5 Minuten)

- Replay-Window-Paketgröße

-

Die Anzahl der Pakete in einem IKE-Wiedergabefenster.

Sie können einen Wert zwischen 64 und 2048 angeben.

Standard: 1024

- Start-Aktion

-

Die Aktion, die beim Aufbau des Tunnels für eine VPN-Verbindung ausgeführt werden soll. Sie können folgende Formen angeben:

-

Start: AWS leitet die IKE-Verhandlung ein, um den Tunnel hochzufahren. Wird nur unterstützt, wenn Ihr Kunden-Gateway mit einer IP-Adresse konfiguriert ist. -

Add: Ihr Kunden-Gateway-Gerät muss die IKE-Aushandlung initiieren, um den Tunnel aufzubauen.

Weitere Informationen finden Sie unter AWS Site-to-Site VPN Optionen zur Tunnelinitiierung.

Standard:

Add -

- Steuerung des Lebenszyklus von Tunnelendpunkten

-

Die Steuerung des Lebenszyklus von Tunnelendpunkten bietet Kontrolle über den Zeitplan für den Austausch von Endpunkten.

Weitere Informationen finden Sie unter AWS Site-to-Site VPN Kontrolle des Lebenszyklus von Tunnelendpunkten.

Standard:

Off

Sie können die Tunneloptionen angeben, wenn Sie eine Site-to-Site VPN-Verbindung erstellen, oder Sie können die Tunneloptionen für eine bestehende VPN-Verbindung ändern. Weitere Informationen finden Sie unter den folgenden Themen: