Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

REL02-BP04 Vorziehen von Hub-and-Spoke-Topologien gegenüber M-zu-N-Netzen

Wenn Sie mehrere private Netzwerke wie Virtual Private Clouds (VPCs) und On-Premises-Netzwerke verbinden, sollten Sie sich für eine Hub-and-Spoke-Topologie statt für eine verflochtene Topologie entscheiden. Im Gegensatz zu verflochtenen Topologien, bei denen jedes Netzwerk direkt mit dem anderen verbunden ist, was die Komplexität und den Verwaltungsaufwand erhöht, zentralisiert die Hub-and-Spoke-Architektur Verbindungen über einen einzigen Hub. Diese Zentralisierung vereinfacht die Netzwerkstruktur und verbessert deren Bedienbarkeit, Skalierbarkeit und Kontrolle.

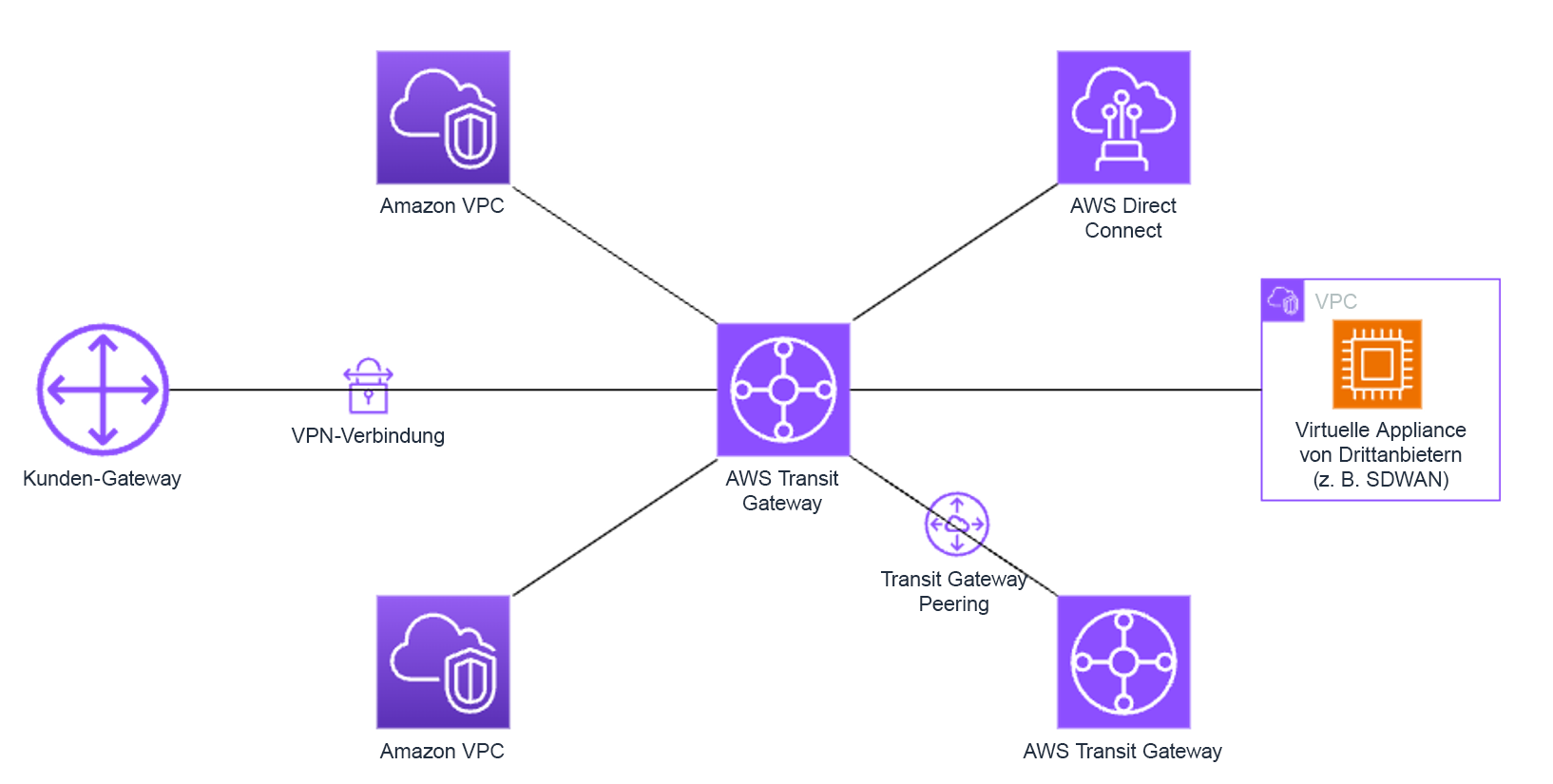

AWS Transit Gateway ist ein verwalteter, skalierbarer und hochverfügbarer Service, der für den Aufbau von Hub-and-Spoke-Netzwerken auf AWS entwickelt wurde. Er dient als zentraler Knotenpunkt Ihres Netzwerks, der Netzwerksegmentierung, zentralisiertes Routing und die vereinfachte Verbindung zu Cloud- und On-Premises-Umgebungen ermöglicht. Die folgende Abbildung zeigt, wie Sie Ihre Hub-and-Spoke-Topologie mit AWS Transit Gateway entwickeln können.

Gewünschtes Ergebnis: Sie haben Ihre Virtual Private Clouds (VPCs) und On-Premises-Netzwerke über einen zentralen Hub verbunden. Sie konfigurieren Ihre Peering-Verbindungen über den Hub, der als hoch skalierbarer Cloud-Router fungiert. Das Routing ist vereinfacht, da Sie nicht mit komplexen Peering-Beziehungen arbeiten müssen. Der Datenverkehr zwischen Netzwerken ist verschlüsselt und Sie haben die Möglichkeit, Netzwerke zu isolieren.

Typische Anti-Muster:

-

Sie erstellen komplexe Netzwerk-Peering-Regeln.

-

Sie stellen Routen zwischen Netzwerken bereit, die nicht miteinander kommunizieren sollten (z. B. separate Workloads, die keine gegenseitigen Abhängigkeiten haben).

-

Die Verwaltung der Hub-Instance ist ineffektiv.

Vorteile der Nutzung dieser bewährten Methode: Wenn die Anzahl der verbundenen Netzwerke zunimmt, wird die Verwaltung und Erweiterung der Mesh-Konnektivität immer schwieriger. Eine Mesh-Architektur bringt zusätzliche Herausforderungen mit sich, z. B. zusätzliche Infrastrukturkomponenten, Konfigurationsanforderungen und Überlegungen zur Bereitstellung. Das Mesh bringt außerdem zusätzlichen Aufwand für die Verwaltung und Überwachung der Komponenten der Datenebene und der Steuerebene mit sich. Sie müssen darüber nachdenken, wie eine hohe Verfügbarkeit der Mesh-Architektur gewährleistet werden kann, wie der Zustand und die Leistung des Mesh überwacht werden können und wie mit Upgrades der Mesh-Komponenten umzugehen ist.

Ein Hub-and-Spoke-Modell hingegen ermöglicht die zentrale Weiterleitung des Datenverkehrs über mehrere Netzwerke hinweg. Es bietet einen einfacheren Ansatz für die Verwaltung und Überwachung der Komponenten der Datenebene und der Steuerebene.

Risikostufe bei fehlender Befolgung dieser bewährten Methode: Mittel

Implementierungsleitfaden

Erstellen Sie ein Network-Services-Konto, wenn keins vorhanden ist. Platzieren Sie den Hub im Network-Services-Konto der Organisation. Dies ermöglicht die zentrale Verwaltung des Hubs durch Netzwerktechniker.

Im Hub-and-Spoke-Modell dient der Hub als virtueller Router für den Datenverkehr zwischen Ihren Virtual Private Clouds (VPCs) und On-Premises-Netzwerken. Dies reduziert die Netzwerkkomplexität und vereinfacht die Behebung von Netzwerkproblemen.

Berücksichtigen Sie Ihr Netzwerkdesign, einschließlich der VPCs, AWS Direct Connect und die Site-to-Site-VPN-Verbindungen, die Sie herstellen möchten.

Verwenden Sie für jede angefügte Transit-Gateway-VPC ein separates Subnetz. Verwenden Sie für jedes Subnetz einen kleinen CIDR-Wert (z. B. /28), damit Sie mehr Adressraum für Computing-Ressourcen haben. Erstellen Sie eine Netzwerk-Zugriffskontrollliste (ACL) und weisen Sie diese allen Subnetzen zu, die mit dem Hub verbunden sind. Halten Sie die Netzwerk-ACL sowohl in der Richtung für eingehenden als auch in der Richtung für ausgehender Datenverkehr geöffnet.

Entwerfen und implementieren Sie Ihre Routingtabellen so, dass Routen nur zwischen Netzwerken bereitgestellt werden, die miteinander kommunizieren sollen. Lassen Sie Routen zwischen Netzwerken aus, die nicht miteinander kommunizieren sollen (z. B. zwischen separaten Workloads, die keine gegenseitigen Abhängigkeiten haben).

Implementierungsschritte

-

Planen Sie Ihr Netzwerk. Ermitteln Sie, welche Netzwerke Sie verbinden möchten, und stellen Sie sicher, dass diese keine sich überschneidenden CIDR-Bereiche teilen.

-

Erstellen Sie ein AWS Transit Gateway und hänfügen Sie Ihre VPCs an.

-

Erstellen Sie VPN-Verbindungen oder Direct-Connect-Gateways und verknüpfen Sie diese mit dem Transit-Gateway. wenn notwendig.

-

Definieren Sie durch die Konfiguration Ihrer Routing-Tabelle für den Transit-Gateway, wie der Datenverkehr zwischen den verbundenen VPCs und anderen Verbindungen geleitet wird.

-

Verwenden Sie Amazon CloudWatch, um Konfigurationen zu überwachen und bei Bedarf zur Leistungs- und Kostenoptimierung anzupassen.

Ressourcen

Zugehörige bewährte Methoden:

Zugehörige Dokumente:

Zugehörige Videos:

Zugehörige Workshops: