Dieses Handbuch enthält Dokumentation für AWS Version von Wickr. Wenn Sie die lokale Version von Wickr verwenden, finden Sie weitere Informationen im Enterprise Administration Guide.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Microsoft Entra (Azure AD) Single Sign-On konfigurieren

AWSWickr kann so konfiguriert werden, dass Microsoft Entra (Azure AD) als Identitätsanbieter verwendet wird. Führen Sie dazu die folgenden Verfahren sowohl in Microsoft Entra als auch in der AWS Wickr-Administrationskonsole aus.

Warnung

Nach SSO der Aktivierung in einem Netzwerk werden aktive Benutzer von Wickr abgemeldet und sie werden gezwungen, sich über den Anbieter erneut zu authentifizieren. SSO

Gehen Sie wie folgt vor, um AWS Wickr als Anwendung in Microsoft Entra zu registrieren.

Anmerkung

Detaillierte Screenshots und Problemlösungen finden Sie in der Microsoft Entra-Dokumentation. Weitere Informationen finden Sie unter Registrieren einer Anwendung bei der Microsoft Identity Platform

-

Wählen Sie im Navigationsbereich Anwendungen und dann App-Registrierungen aus.

-

Wählen Sie auf der Seite App-Registrierungen die Option Anwendung registrieren aus und geben Sie dann einen Anwendungsnamen ein.

-

Wählen Sie Nur Konten in diesem Organisationsverzeichnis aus (Nur Standardverzeichnis — Einzelmandant).

-

Wählen Sie unter Umleitung die Option Web ausURI, und geben Sie dann die folgende Webadresse ein:

https://messaging-pro-prod.wickr.com/deeplink/oidc.php.Anmerkung

Die Umleitung URI kann auch aus den SSO Konfigurationseinstellungen in der AWS Wickr Admin-Konsole kopiert werden.

-

Wählen Sie Register aus.

-

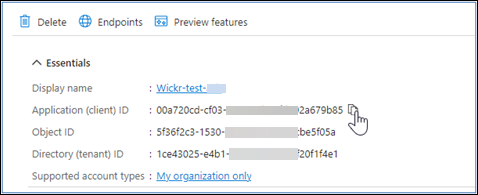

Kopieren/speichern Sie nach der Registrierung die generierte Anwendungs-ID (Client).

-

Wählen Sie die Registerkarte Endpoints, um sich Folgendes zu notieren:

-

OAuth 2.0-Autorisierungsendpunkt (v2): z. B.:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

Bearbeiten Sie diesen Wert, um „oauth2/“ und „authorize“ zu entfernen. Zum Beispiel wird fixed so aussehenURL:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

Dieser wird als SSOEmittent bezeichnet.

-

Gehen Sie wie folgt vor, um die Authentifizierung in Microsoft Entra einzurichten.

-

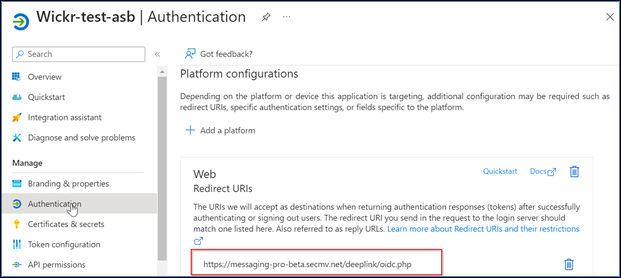

Wählen Sie im Navigationsbereich Authentifizierung aus.

-

Stellen Sie auf der Authentifizierungsseite sicher, dass die Web-Umleitung dieselbe URI ist, die Sie zuvor eingegeben haben (unter AWSWickr als Anwendung registrieren).

-

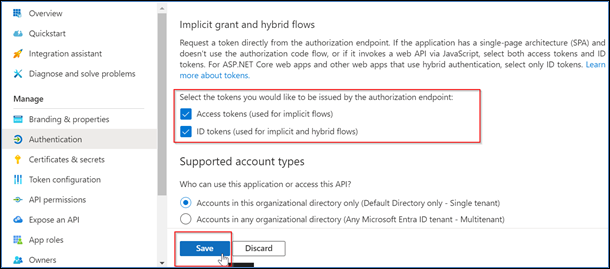

Wählen Sie Zugriffstoken aus, die für implizite Datenflüsse verwendet werden, und ID-Token, die für implizite und hybride Datenflüsse verwendet werden.

-

Wählen Sie Save (Speichern) aus.

Gehen Sie wie folgt vor, um Zertifikate und Geheimnisse in Microsoft Entra einzurichten.

-

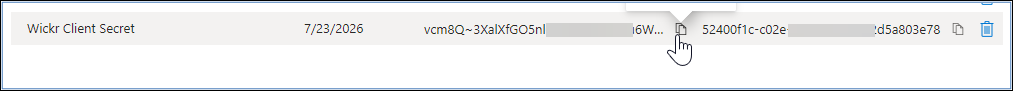

Wählen Sie im Navigationsbereich Certificates & Secrets aus.

-

Wählen Sie auf der Seite Certificates & Secrets die Registerkarte Client Secrets aus.

-

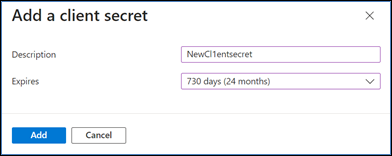

Wählen Sie auf der Registerkarte Client-Geheimnisse die Option Neues Client-Geheimnis aus.

-

Geben Sie eine Beschreibung ein und wählen Sie einen Ablaufzeitraum für das Geheimnis aus.

-

Wählen Sie Hinzufügen aus.

-

Kopieren Sie nach der Erstellung des Zertifikats den Wert für den geheimen Clientschlüssel.

Anmerkung

Der geheime Wert des Client (nicht Secret ID) wird für Ihren Client-Anwendungscode benötigt. Möglicherweise können Sie den geheimen Wert nicht anzeigen oder kopieren, nachdem Sie diese Seite verlassen haben. Wenn Sie ihn jetzt nicht kopieren, müssen Sie zurückgehen, um einen neuen geheimen Clientschlüssel zu erstellen.

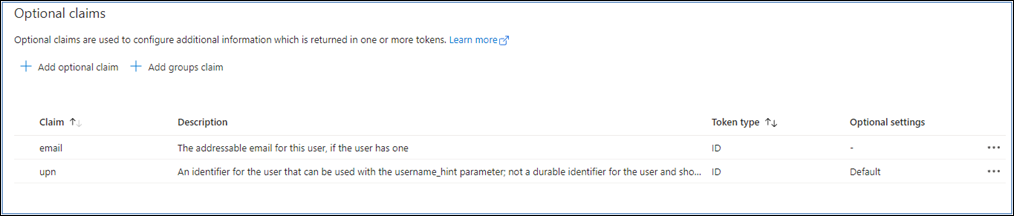

Gehen Sie wie folgt vor, um die Tokenkonfiguration in Microsoft Entra einzurichten.

-

Wählen Sie im Navigationsbereich Tokenkonfiguration aus.

-

Wählen Sie auf der Seite Token-Konfiguration die Option Optionalen Anspruch hinzufügen aus.

-

Wählen Sie unter Optionale Ansprüche den Token-Typ als ID aus.

-

Nachdem Sie ID ausgewählt haben, wählen Sie unter Anspruch die Option E-Mail und UPN aus.

-

Wählen Sie Hinzufügen aus.

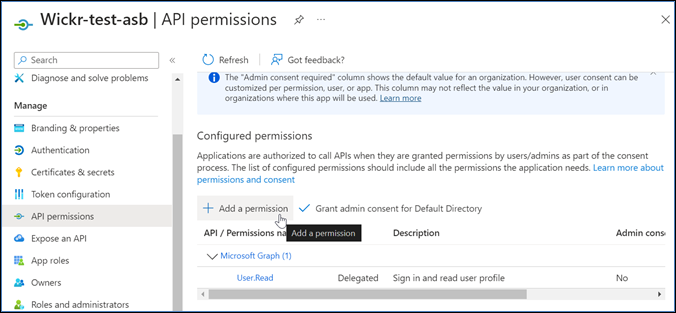

Gehen Sie wie folgt vor, um API Berechtigungen in Microsoft Entra einzurichten.

-

Wählen Sie im Navigationsbereich APIBerechtigungen aus.

-

Wählen Sie auf der Seite mit den APIBerechtigungen die Option Berechtigung hinzufügen aus.

-

Wählen Sie Microsoft Graph und dann Delegierte Berechtigungen aus.

-

Aktivieren Sie das Kontrollkästchen für E-Mail, Offline_Access, OpenID und Profil.

-

Wählen Sie Add permissions (Berechtigungen hinzufügen) aus.

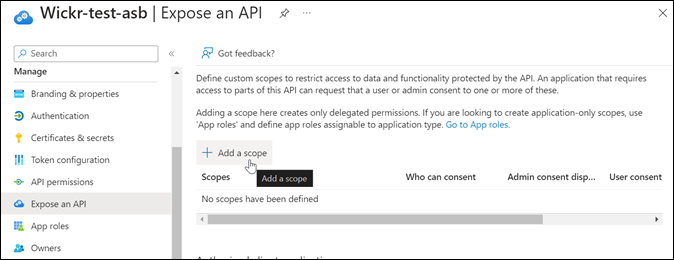

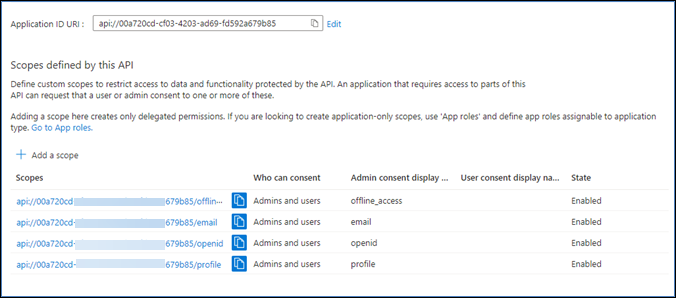

Gehen Sie wie folgt vor, um API für jeden der 4 Bereiche in Microsoft Entra eine verfügbar zu machen.

-

Wählen Sie im Navigationsbereich die Option Expose an aus. API

-

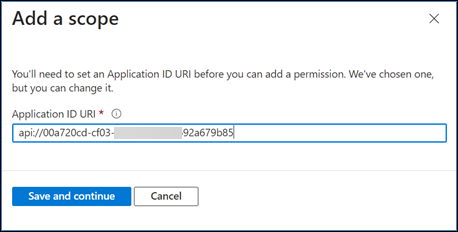

Wählen Sie auf der API Seite „Einen Bereich anzeigen“ die Option Bereich hinzufügen aus.

Die Anwendungs-ID URI sollte auto ausgefüllt werden, und die ID, die auf die folgt, URI sollte mit der Anwendungs-ID übereinstimmen (erstellt in AWSWickr als Anwendung registrieren).

-

Wählen Sie Save and continue aus.

-

Wählen Sie das Tag Admins and users aus und geben Sie dann den Bereichsnamen als offline_access ein.

-

Wählen Sie Status und dann Aktivieren aus.

-

Wählen Sie Bereich hinzufügen aus.

-

Wiederholen Sie die Schritte 1—6 dieses Abschnitts, um die folgenden Bereiche hinzuzufügen: E-Mail, OpenID und Profil.

-

Wählen Sie unter Autorisierte Clientanwendungen die Option Clientanwendung hinzufügen aus.

-

Wählen Sie alle vier Bereiche aus, die im vorherigen Schritt erstellt wurden.

-

Geben Sie die Anwendungs-ID (Client) ein oder überprüfen Sie sie.

-

Wählen Sie Anwendung hinzufügen.

Schließen Sie das folgende Konfigurationsverfahren in der AWS Wickr-Konsole ab.

-

Öffnen Sie AWS Management Console für Wickr Cat. https://console.aws.amazon.com/wickr/

-

Wählen Sie auf der Seite Netzwerke den Link Admin, um zur Wickr Admin Console für dieses Netzwerk zu navigieren.

-

Wählen Sie im Navigationsbereich der Wickr Admin Console Netzwerkeinstellungen und dann Konfiguration. SSO

-

Stellen Sie unter Netzwerkendpunkt sicher, dass die Weiterleitung URI mit der folgenden Webadresse übereinstimmt (in Schritt 4 unter AWSWickr als Anwendung registrieren hinzugefügt).

https://messaging-pro-prod.wickr.com/deeplink/oidc.php. -

Wählen Sie unter SSOKonfiguration die Option Start

-

Geben Sie die folgenden Details ein:

-

SSOEmittent — Dies ist der Endpunkt, der zuvor geändert wurde (z. B.

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/). -

SSOClient-ID — Dies ist die Anwendungs-ID (Client) aus dem Übersichtsbereich.

-

Unternehmens-ID — Dies kann ein eindeutiger Textwert sein, der alphanumerische Zeichen und Unterstriche enthält. Dieser Satz wird von Ihren Benutzern eingegeben, wenn sie sich auf neuen Geräten registrieren.

-

Geheimer Client — Dies ist der geheime Client-Schlüssel aus dem Bereich Certificates & Secrets.

-

Bereiche — Dies sind die Bereichsnamen, die im API Bereich Offenlegen angezeigt werden. Geben Sie email, profile, offline_access und openid ein.

-

Benutzerdefinierter Benutzernamenbereich — Geben Sie upn ein.

Andere Felder sind optional.

-

-

Wählen Sie Testen und Speichern.

-

Wählen Sie Save (Speichern) aus.

SSODie Konfiguration ist abgeschlossen. Zur Überprüfung können Sie der Anwendung in Microsoft Entra jetzt einen Benutzer hinzufügen und sich mit dem Benutzer anmelden, der eine Unternehmens-ID verwendetSSO.

Weitere Informationen zum Einladen und Einbinden von Benutzern finden Sie unter Benutzer erstellen und einladen.

Im Folgenden finden Sie häufig auftretende Probleme und Lösungsvorschläge.

-

SSODer Verbindungstest schlägt fehl oder reagiert nicht:

-

Stellen Sie sicher, dass der SSOAussteller wie erwartet konfiguriert ist.

-

Stellen Sie sicher, dass die erforderlichen Felder im Feld SSOKonfiguriert wie erwartet festgelegt sind.

-

-

Der Verbindungstest ist erfolgreich, aber der Benutzer kann sich nicht anmelden:

-

Stellen Sie sicher, dass der Benutzer zu der Wickr-Anwendung hinzugefügt wurde, die Sie in Microsoft Entra registriert haben.

-

Stellen Sie sicher, dass der Benutzer die richtige Unternehmens-ID einschließlich des Präfixes verwendet. Z.B. UE1- DemoNetwork w_DRATVA.

-

Das Client Secret ist in der Wickr-Konfiguration möglicherweise nicht korrekt eingestellt. AWS SSO Setzen Sie es zurück, indem Sie ein anderes Client-Geheimnis in Microsoft Entra erstellen und das neue Client-Geheimnis in der SSOWickr-Konfiguration festlegen.

-